密码认证缺点:

用户无法空密码登录

密码容易被破解

服务器上的一个账号给多个人使用时,必须所有使用者都知道密码,导致容易泄露,修改密码时要通知所有人

公钥认证:

允许空密码登录

多人使用者可以通过各自的密钥登录到系统的同一个用户上

公钥,一串加密字符串,任何人都能看到,用户加密

密钥,只有拥有者看到,用于解密

通过公钥加密的的密文使用密钥轻松解密,但根据公钥来猜测密钥十分困难。

公钥认证的原理

原理实现过程:

本地生成一对密钥,并把公钥放到需要访问的服务器上。如果需要连接到SSH服务器上,客户端软件就会向服务器发送请求,请求用本地的密钥进行安全验证,服务器收到请求后,先在该服务器上的主目录下寻找客户端的公钥,然后把它和客户端发来的公钥进行比较。如果一致,服务器就用这个公钥加密“质询”(challenge)并把它发送给客户端软件,客户端本地接收到“质询”之后,就可用本地的私钥解密再把它发给服务器,即建立连接。

所谓的公钥认证,实际上是使用一对加密字符串,一个称为公钥(public key),任何人都可以看到其内容,用于加密;另一个称为密钥(private key),只有拥有者才能看到,用于解密。通过公钥加密过的密文使用密钥可以轻松解密,但根据公钥来猜测密钥却十分困难。

ssh 的公钥认证就是使用了这一特性。服务器和客户端都各自拥有自己的公钥和密钥。为了说明方便,以下将使用这些符号。

| Ac | 客户端公钥 |

| Bc | 客户端密钥 |

| As | 服务器公钥 |

| Bs | 服务器密钥 |

在认证之前,客户端需要通过某种方法将公钥 Ac 登录到服务器上。

认证过程分为两个步骤。

会话密钥(session key)生成

客户端请求连接服务器,服务器将 As 发送给客户端。

服务器生成会话ID(session id),设为 p,发送给客户端。

客户端生成会话密钥(session key),设为 q,并计算 r = p xor q。

客户端将 r 用 As 进行加密,结果发送给服务器。

服务器用 Bs 进行解密,获得 r。

服务器进行 r xor p 的运算,获得 q。

至此服务器和客户端都知道了会话密钥q,以后的传输都将被 q 加密。

认证

服务器生成随机数 x,并用 Ac 加密后生成结果 S(x),发送给客户端

客户端使用 Bc 解密 S(x) 得到 x

客户端计算 q + x 的 md5 值 n(q+x),q为上一步得到的会话密钥

服务器计算 q + x 的 md5 值 m(q+x)

客户端将 n(q+x) 发送给服务器

服务器比较 m(q+x) 和 n(q+x),两者相同则认证成功

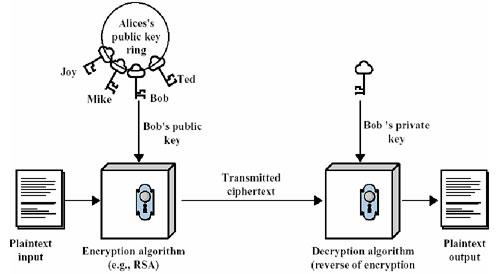

基于公开密钥(公钥)的加密过程:

A和B,A想把一段明文通过双密钥加密后发送给B,B有一对公钥和私钥,加密解密过程:

1.B将公钥发送给A

2.A用B的公钥加密自己要发送的明文消息,然后传送给B

3.B用自己私钥解密A的消息

基于公开密钥的认证过程:

身份认证和加密不同,只要身份认证,鉴别用户真伪。

只要鉴别用户的私钥是正确的,就可以鉴别身份真伪

A和B两个用户,A想让B知道自己是真实的A,不是假冒的,因此身份认证过程:

1.A用自己的私钥对文件加密,从而对文件签名,并将签名文件发送给B

2.B用A的公钥解密文件,从而验证签名,完成身份认证过程

再是文件加密解密过程:同上(需完成两次验证)

转载于:https://blog.51cto.com/jschu/1688714

2861

2861

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?