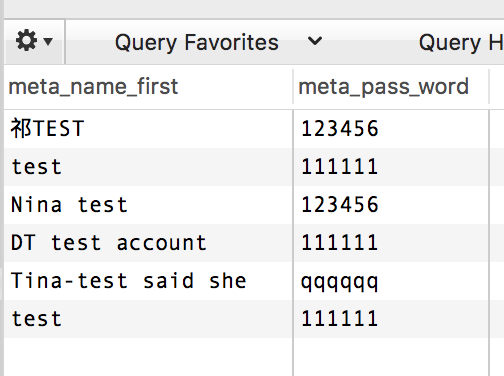

首先用户名密码以明文的方式存在数据库是不可取的。

一旦数据库被攻破就能直接获取到你的信息,CSDN网站用户密码泄漏就是一个例子(传送门)。

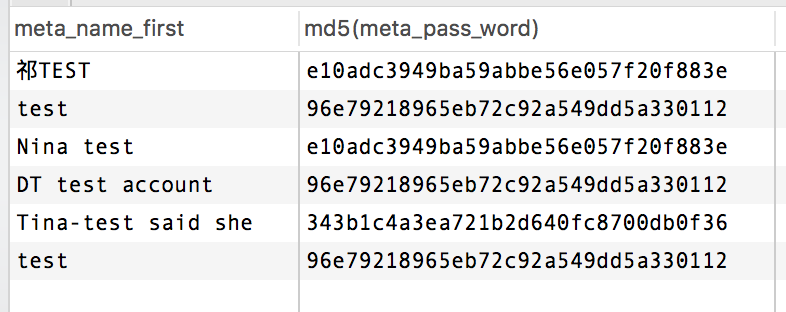

密码一定要加密之后存数据库,使用加密算法 (例如 md5)

这是一种比较正确的做法,但是简单加密还是能够通过一些手段来破解。例如 字典破解(Dictionary Attack)和暴力破解(Brute Force Attack)。简单来说就是猜密码,当然不是你自己猜,让计算机来猜。

还有利用查表的方式直接查到你的密码(如果你的密码太简单的话)

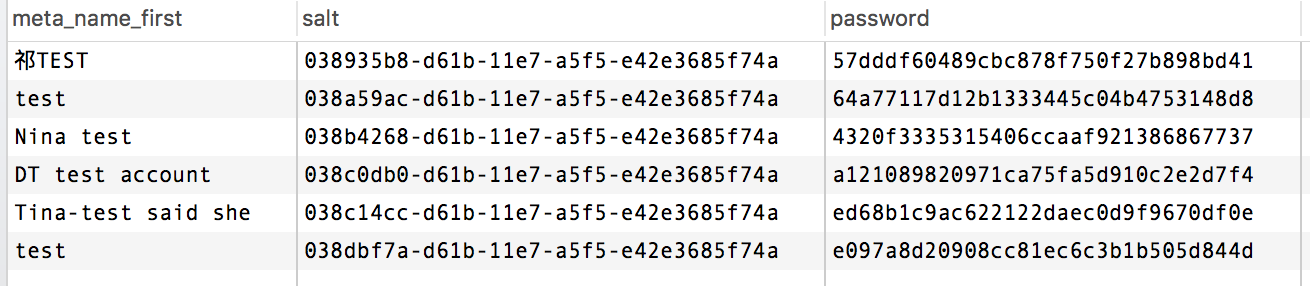

那么相对比较安全的做法是用 盐 (password salt)

什么意思?就是在生成密码hash值的之前,使用一个随机字符串与用户密码拼接之后再进行散列,再存储到数据库。

用户登录的时候拿到用户输入的密码与salt拼接之后的散列值,再于数据库存储的散列值比较是否一致。

采用这种方式加密密码,查表法就不灵了(因为盐是随机生成的)。

加密的方式不止 md5, 还有如 sha-1 sha-256 等

事实上 md5, sha-1 已经被证明存在安全漏洞,应避免使用。

185

185

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?