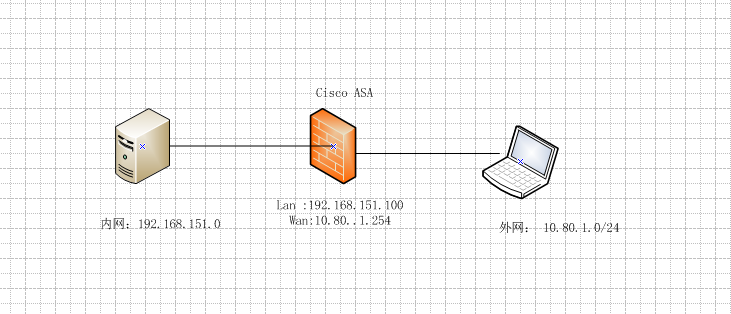

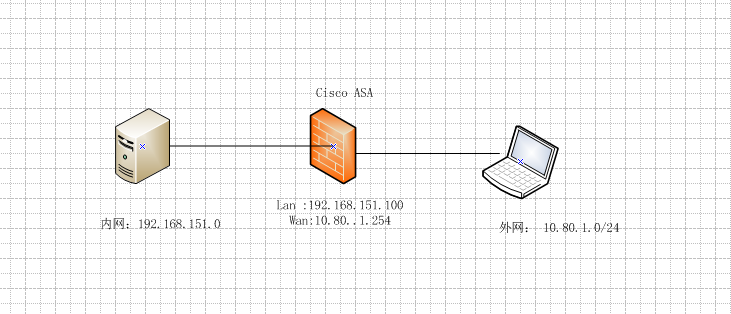

在Cisco ASA 配置Easy ×××,因为在此处只是实验,用的网段都是私有网络,如果应用到生产环境下,请注意需改相关变量。拓扑图如下

初始化cisco asa,此处不再进行相关配置

第一步: 创建用户

ciscoasa(config)# username frank password frank

第二步,建立一个ip 地址池

远程客户端需要在登录期间分配一个IP 地址,所以需要我们为客户端建立一个DHCP地址池,当然还可以使用DHCP 服务器

ciscoasa(config)# ip local pool ***pool 192.168.151.11-192.168.151.15 mask 255.255.255.0

第三步 建立IKE 第一阶段

#进入isakmp的策略定义模式,策略号为1

ciscoasa(config)# isakmp policy 1

#认证方式为pre-share认证,一共有三种认证方式

ciscoasa(config-isakmp-policy)# authentication pre-share

#定义协商3DES加密算法

ciscoasa(config-isakmp-policy)# encryption 3des

#定义协商认证算法为md5

ciscoasa(config-isakmp-policy)# hash sha

#定义diffie-hellman密钥交换模式为组2

ciscoasa(config-isakmp-policy)# group 2

#定义ike策略的生命周期

ciscoasa(config-isakmp-policy)# lifetime 86400

ciscoasa(config-isakmp-policy)# exit

第四步: 将IKE第一季端应用在outside接口上面

ciscoasa(config)# isakmp enable outside

第五步:定义转换集,该处设置的转换集名字为***set

ciscoasa(config)# crypto ipsec transform-set ***set esp-3des esp-sha-hmac

第六步:动态加密映射配置

ciscoasa(config)# crypto dynamic-map outside-dyn-map 10 set transform-set ***set

ciscoasa(config)# crypto dynamic-map outside-dyn-map 10 set reverse-route

ciscoasa(config)# crypto dynamic-map outside-dyn-map 10 set security-association lifetime seconds 288000

第七步:在静态加密映射中调用动态加密映射并应用在接口上面

ciscoasa(config)# crypto map outside-map 10 ipsec-isakmp dynamic outside-dyn-map

ciscoasa(config)# crypto map outside-map interface outside

第八步:NAT 穿越,将三层IPSEC的ESP 流量转发为四层的UDP流量。ESP 是一个三层的包,只有协议好,没有端口号,当他想穿越一个PAT设备时,由于PAT设备是基于端口的转换,所以ESP包过不了,这是就要将它封装进UDP包才能正常传输(源目端口都是UDP4500)

# 缺省keepalives时间为20秒

ciscoasa(config)# crypto isakmp nat-traversal

第九步:配置访问列表旁路,通过是哟你哦个sysopt connection命令,我们告诉ASA准许SSL/IPSec 客户端绕过接口的访问列表

ciscoasa(config)# sysopt connection permit-ipsec

第十步:创建与设置策略组,组策略用于所连接客户端的参数。在这里,创建一个称之为***client的组策略

ciscoasa(config)# group-policy ***client internal

ciscoasa(config)# group-policy ***client attributes

ciscoasa(config-group-policy)# dns-server value 202.96.209.133

ciscoasa(config-group-policy)# ***-tunnel-protocol ipsec

ciscoasa(config-group-policy)# default-domain value test.com

ciscoasa(config-group-policy)# exit

第十一步:隧道组的建立以及设置的设置,***client为设置组用户的用户名,域共享密钥就是我们组用户的秘密

ciscoasa(config)# tunnel-group ***client type ipsec-ra

ciscoasa(config)# tunnel-group ***client ipsec-attributes

ciscoasa(config-tunnel-ipsec)# pre-shared-key frank

ciscoasa(config-tunnel-ipsec)# exit

ciscoasa(config)# tunnel-group ***client general-attributes

ciscoasa(config-tunnel-general)# authentication-server-group LOCAL

ciscoasa(config-tunnel-general)# default-group-policy ***client

#制定ip 地址池

ciscoasa(config-tunnel-general)# address-pool ***pool

ciscoasa(config-tunnel-general)# exit

第十二步:将前面创建的用户指派给远程访问×××

ciscoasa(config)# username frank attributes

ciscoasa(config-username)# ***-group-policy ***client

ciscoasa(config-username)# exit

第十三步:配置NAT免除,我们需要告诉ASA不要对远程访问客户端和要访问的内部网络之间的通信进行网络地址转换(NAT),首先要创建一个可定义通信的访问列表,然后,我们将此列表用于接口的NAT语句:

ciscoasa(config)# access-list no-nat extended permit ip 10.80.1.0 255.255.255.0 192.168.151.0 255.255.255.0

ciscoasa(config)# nat (inside) 0 access-list no-nat

第十四步:设置隧道分离

ciscoasa(config)# access-list ***client_splitTunnelAcl standard permit 192.168.151.0 255.255.255.0

ciscoasa(config)# group-policy ***client attributes

ciscoasa(config-group-policy)# split-tunnel-policy tunnelspecified

ciscoasa(config-group-policy)# split-tunnel-network-list value ***client_splitTunnelAcl

ciscoasa(config-group-policy)# end

第十五步: 保存

ciscoasa#write memory

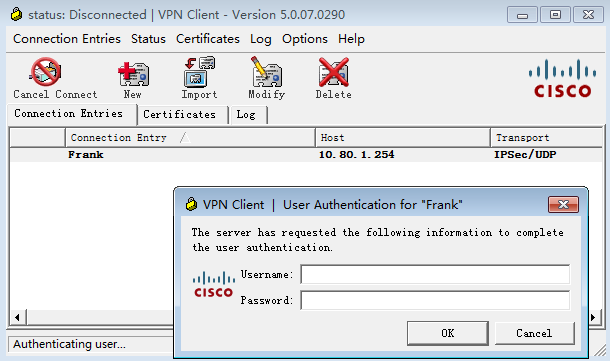

第十六步:配置客户端

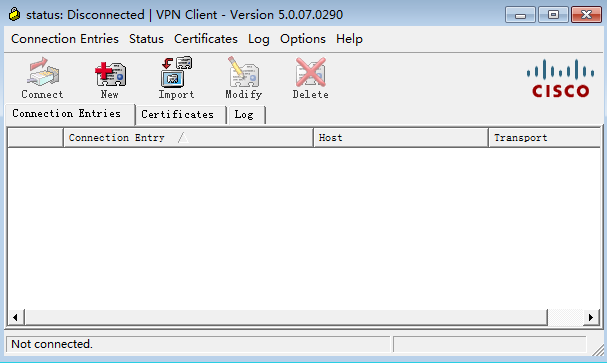

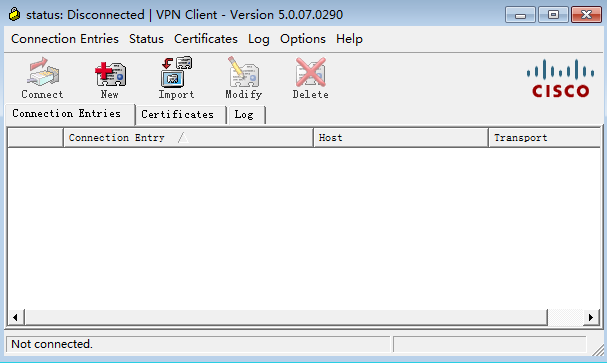

1 首先安装cisco system *** client 客户端:***client-win-msi-5.0.07.0290-k9

2 安装完成后打开cisco system ××× Client,如下

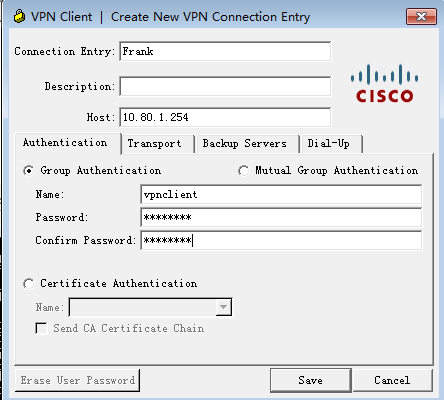

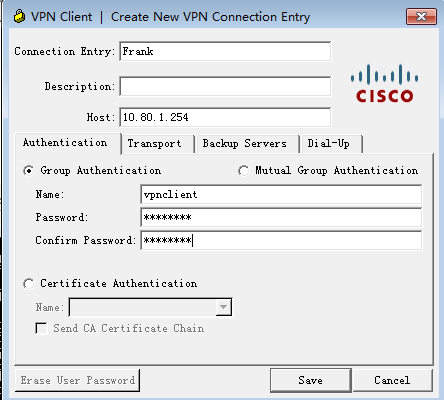

3 点击”New”创建一个新链接:

Connection Entry:这个是自定义的名称

Host : 为×××服务端的IP 地址

选“Group Authentication”的“Name”处输入我们组的用户名,“Passwird”与Confirn Password“处输入我们设置的组密码,并保存

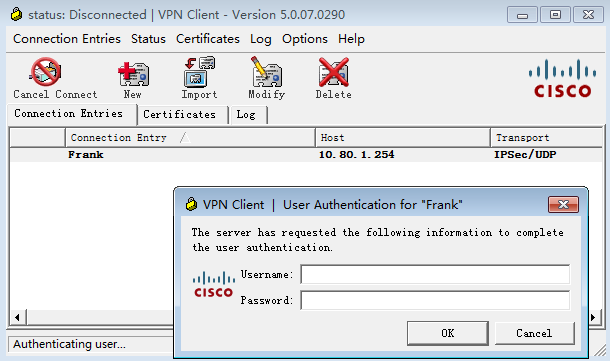

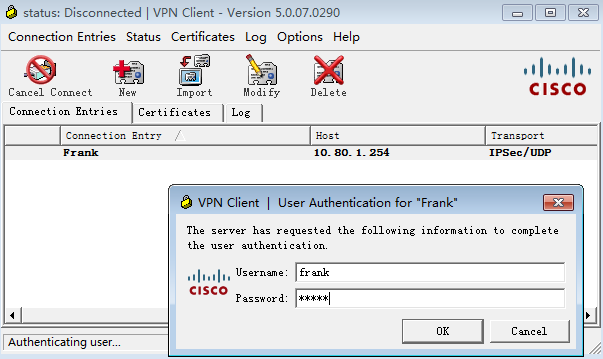

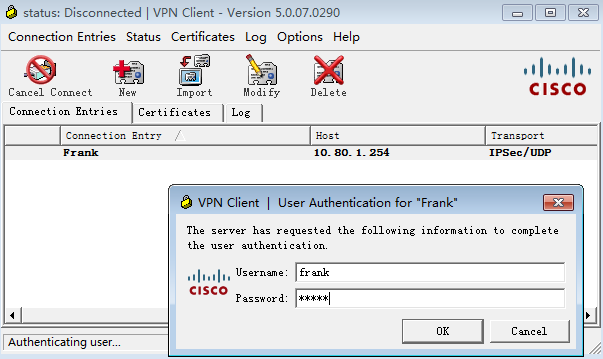

4 点击”Connect”, 链接成功后, 就需要输入该组下面的用户名和密码。然后点击”OK”进行连接

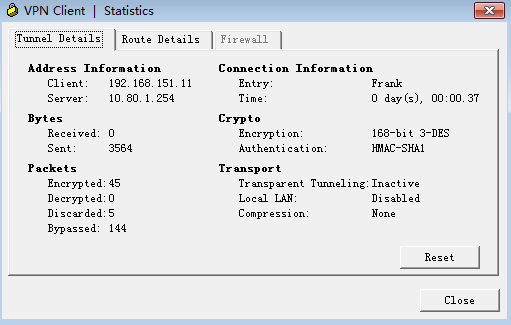

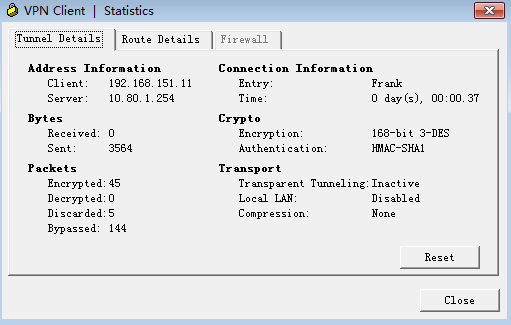

6 用户认证成功以后。该窗口就会自动隐藏在,计算机的通知区域,此时邮件该图标,点击“statistics”,可以查看*** 的链接状态

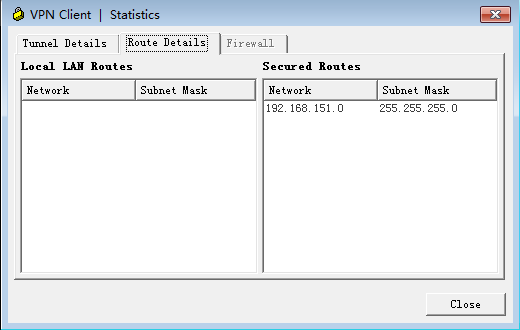

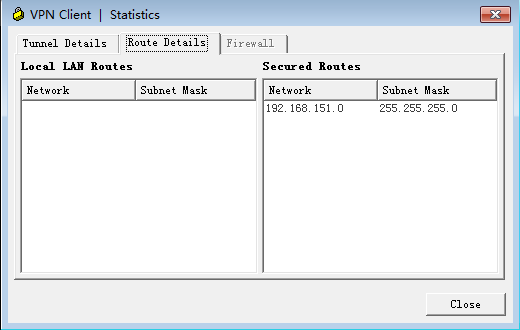

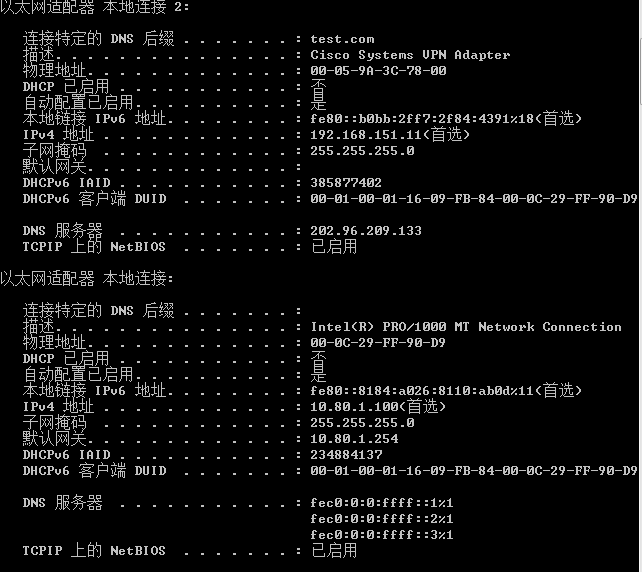

此处可以看到client 分配的IP 地址为192.168.151.11,而服务端的ip 地址为10.80.1.254,以及加密算法与链接时间,当然在Route Details 里面可以看到通过×××能访问到的网段。

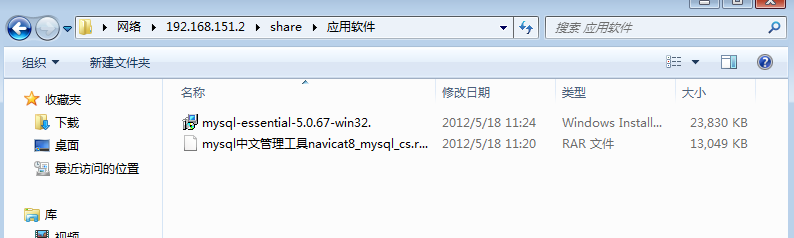

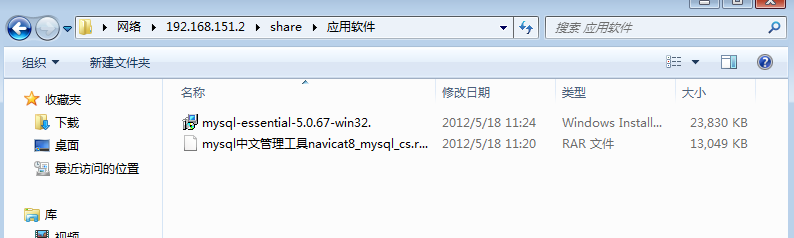

在此处能够访问服务器的192.168.151.0/24 网段里面的资源

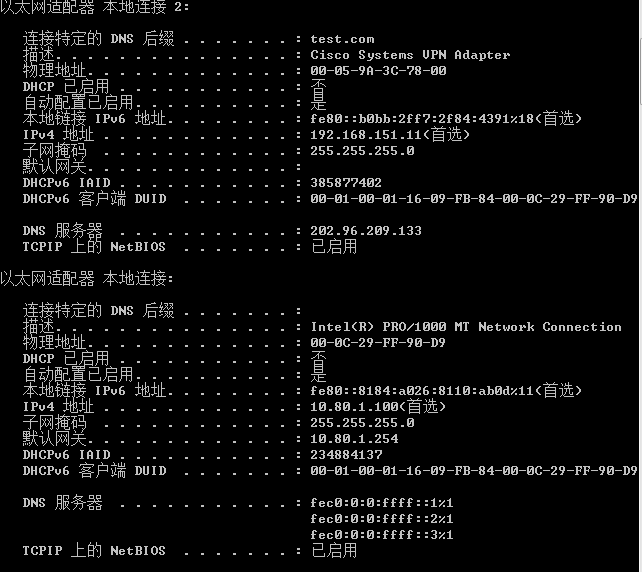

在client 端执行“ipconfig /all” 可以查看当前分配的IP地址

注: 参考的blog

http://ltyluck.blog.51cto.com/170459/261322

cisco system *** client

软件下载地址

http://down.51cto.com/data/701178

935

935

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?