背景描述:

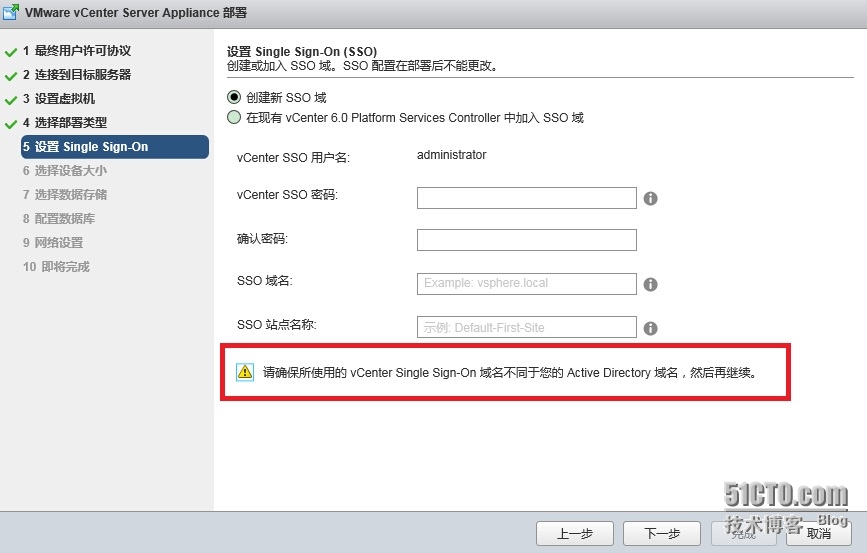

当我们在部署VCSA时,VMware会提示你不要使用与AD相同的域名来创建SSO域,这样部署完成后不能使用域管理员账户实现单一登录,下面就来介绍如何实现使用Windows域中的账户实现单一登陆。

操作步骤:

1.首先确保域名被DNS正确解析

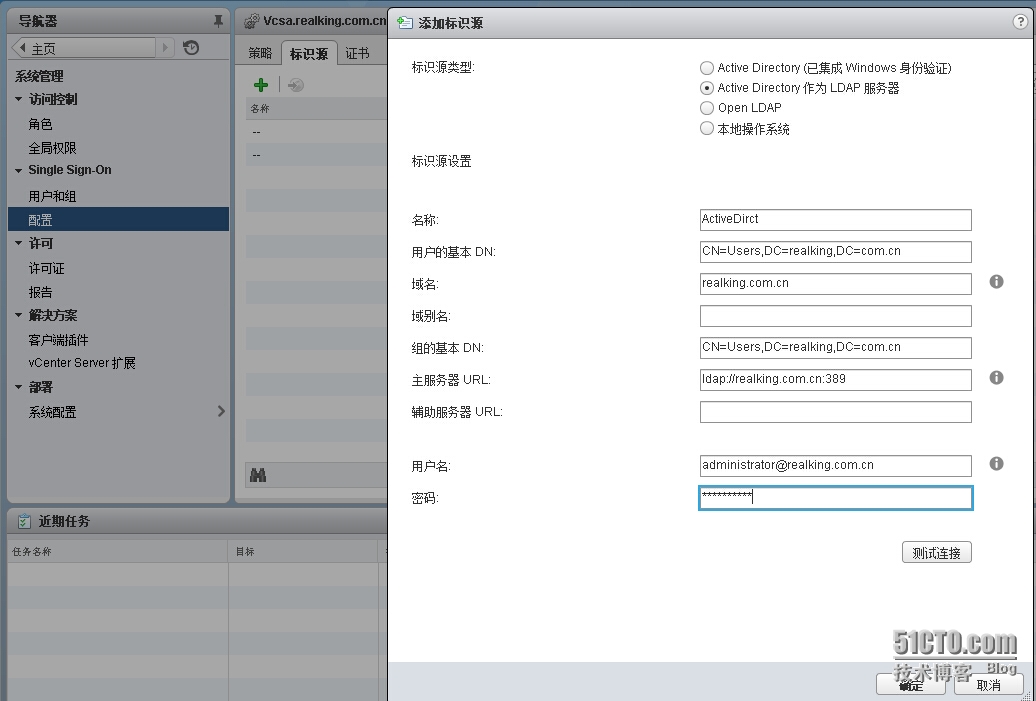

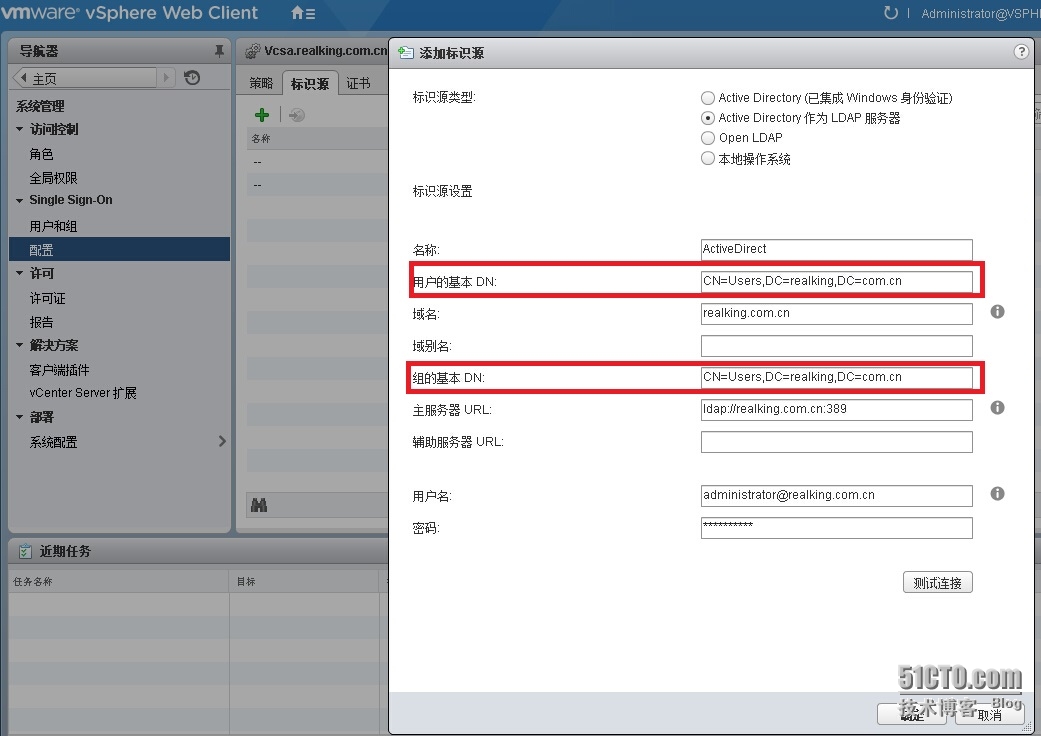

2.登陆Web版的Vcenter,打开Single sign-on的配置选项,推荐选择将ActiveDirectory作为Ldap服务器(结合背景描述我们知道SSO不建议和AD域名相同,所以第一项可能在后续的使用中会出现问题)

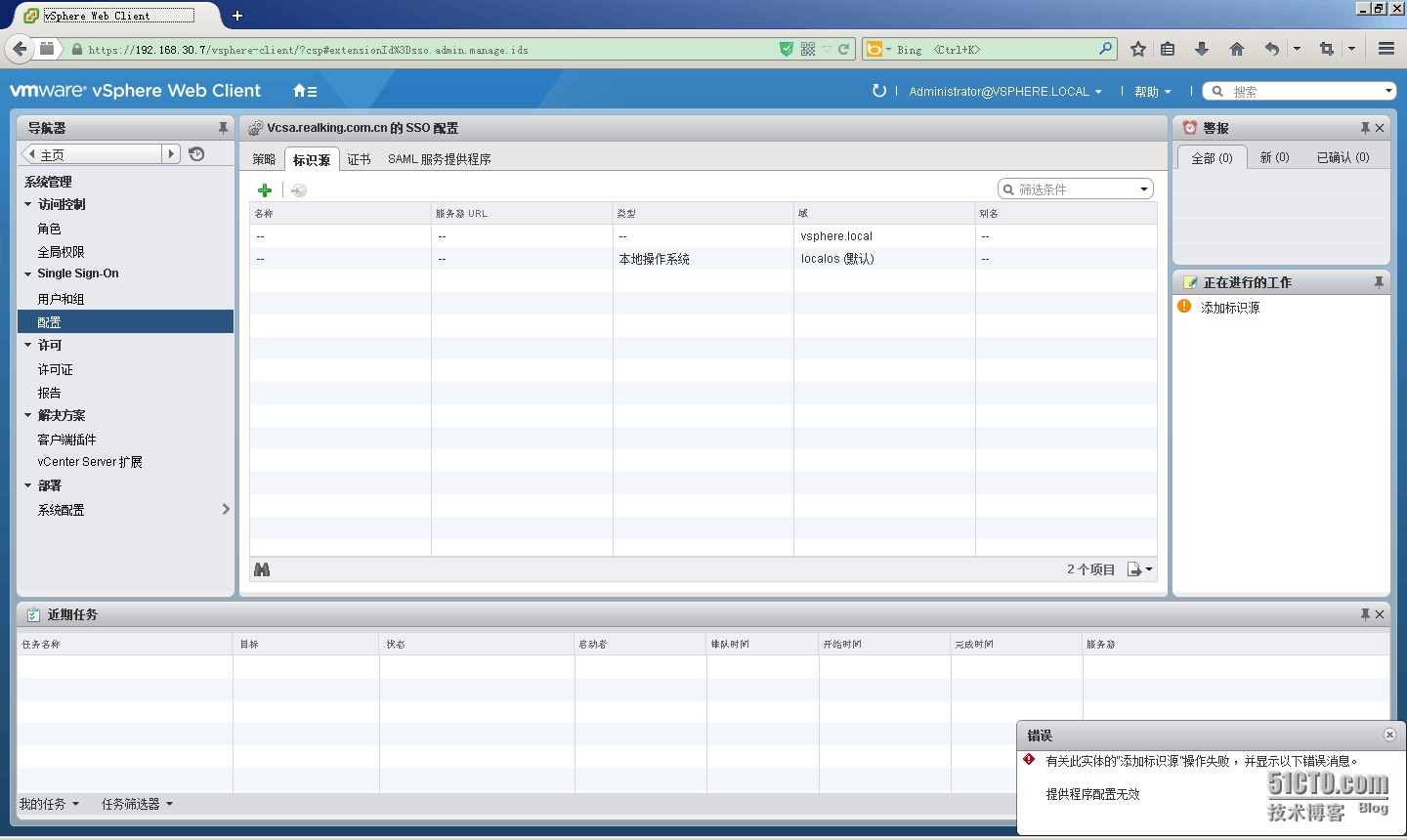

4.此时就可以看到已将AD域添加进了SSO域的标识源

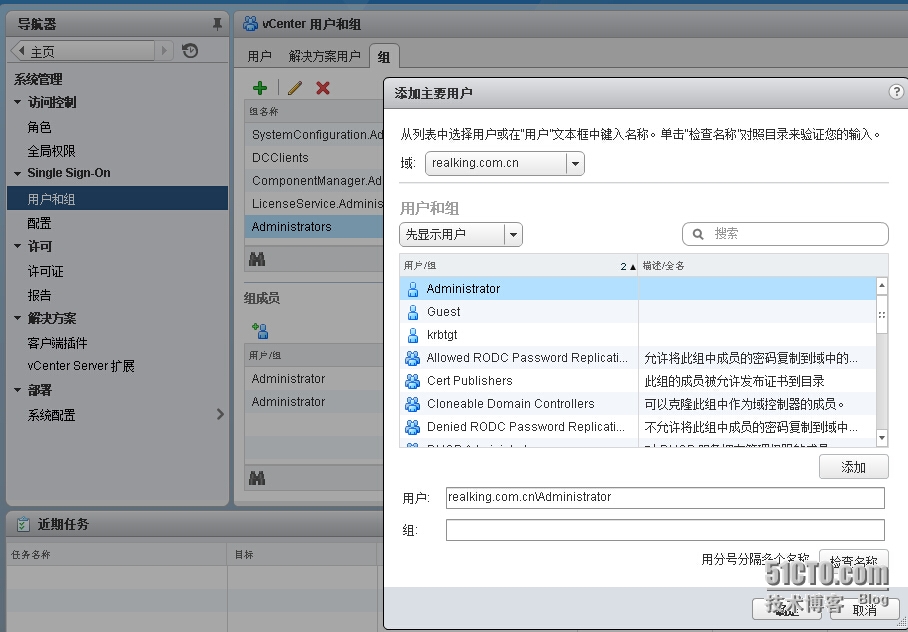

5.再点击Single sing-on的用户和组,找到SSO域的administrators组,将AD域的管理员账号添加为该组的成员后,就可以使用AD域管理员账号登陆了

5.再点击Single sing-on的用户和组,找到SSO域的administrators组,将AD域的管理员账号添加为该组的成员后,就可以使用AD域管理员账号登陆了

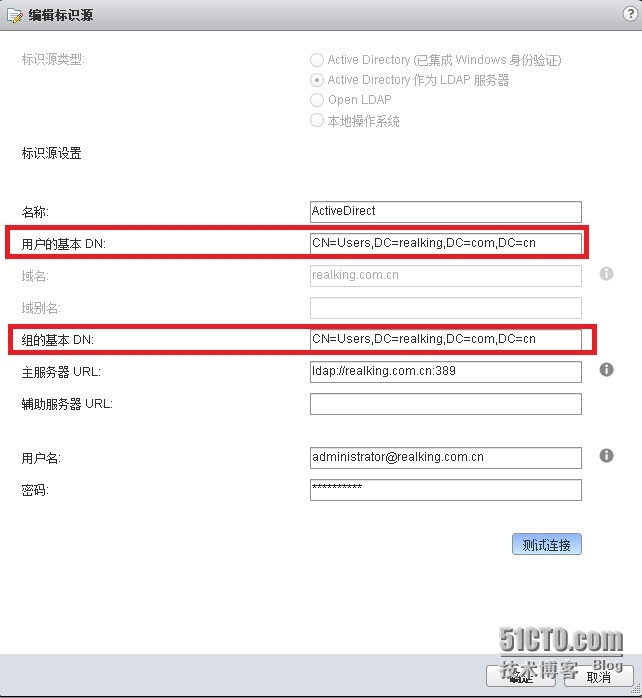

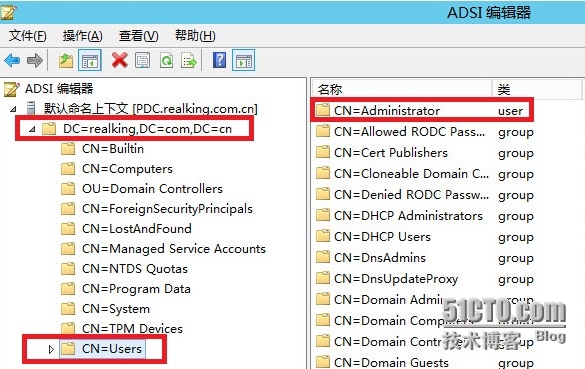

有两个需要注意的地方:1.再将VSCA加入域前,需要先到DNS里为VCSA添加A记录,且正反作用域都需要添加。2.在第2步设置信息时,有个需要注意的地方,以小编的realking.com.cn域名为例,此处应填写为:

而小编之前一直将DN信息填写错误,导致测试链接能通过,但是在添加标识源时总提示操作失败

所以,在填写DN信息时,务必要先去DC上输入adsiedit.msc,进行确认,避免重蹈小编的覆辙

转载于:https://blog.51cto.com/arkling/1662085

3535

3535

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?