勒索软件可以作为恶意软件,阻止受害者访问计算机并要求支付赎金。赎金和官方理由,为什么受害者应该支付,取决于病毒的类型。有些版本声称应该付款以避免惩罚政府机构(通常是FBI或当地机构),其他人则告知这是解密加密数据的唯一方法。这些威胁可能涉及窃取用户的敏感信息,终止合法软件(反病毒,反间谍软件等)。

恶意软件的类型

根据恶意软件的特殊性,IT专家将文件加密威胁分类为以下类别:

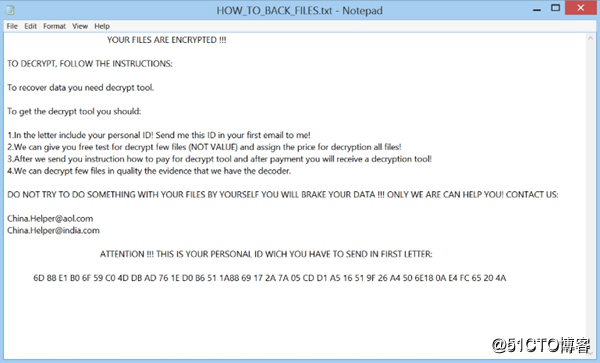

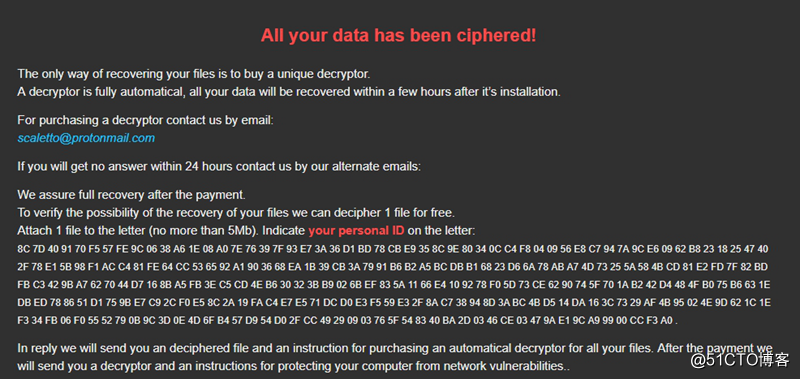

文件加密勒索病毒软件。这个版本主要是在特洛伊***的帮助下传播的。一旦它***到计算机,它会找到最常用的文件并加密它们。传统上,加密文件包括照片,音乐文件,视频,艺术品,商业和其他被认为对受害者重要的数据。此外,此类病毒开始显示一条巨大的警告消息,声称解密加密数据的唯一方法是支付赎金。实际上,这是正确的,因为大多数此类恶意软件会删除文件的卷影副本并阻止其恢复。

许多勒索病毒软件要求在一定时间内付款。否则,***威胁要破坏加密密钥或赎金大小加倍。

非加密勒索软件。这种类型阻止整个PC系统,并试图威胁PC用户支付发明的罚款。为此,它本身就是政府当局的警告信息。通常,***使用FBI,警察等名称。一旦它感染了系统,就会检查它是否存在非法文件,例如受害者计算机上的×××内容或未经许可的程序版本。一旦检测到它们,病毒就会锁定计算机并开始显示一条巨大的警告消息,看起来它属于某个政府机构。在这种情况下,受害者被告知在他/她的计算机上扫描后检测到非法文件。此外,要求用户支付罚款以避免入狱。

浏览器锁定勒索软件。此版本不会感染计算机系统。它依赖于阻止浏览器的JavaScript并导致巨大的警告信息。此虚假通知与非加密恶意软件显示的通知非常相似。它主要声称非法用户在互联网上的活动,并要求支付赎金以避免入狱。当然,这种病毒与FBI,欧洲刑警组织和其他政府机构无关。

勒索软件即服务(RaaS) 是加密恶意软件业务蓬勃发展的主要因素之一。如果有兴趣赚取轻松赚钱但缺乏编程知识来创建自己的重罪犯,可以通过暗网联系勒索软件开发人员并参与分发活动。获得恶意软件配置后,骗子通过他们的网络传播病毒。作为交换,他们通常获得总收入的20%。由于业务是在秘密服务器上进行的,因此RaaS已经成为一个很好的网络问题。

文件加密威胁的运作方式

尽管它们在视觉图形界面或来源方面存在差异,但它们的目的只有一个 - 敲诈钱。为了做到这一点,网络罪犯采用不同的技术。以下是加密恶意软件与普通恶意软件的区别。

勒索软件病毒会加密敏感用户的数据,例如商业文档,视频,照片和其他文件。

要求赎金以换取加密文件。

此类病毒可以删除预定文档,多媒体对象或包含重要信息的任何其他文件。它们还具有删除基本系统组件或其他软件重要部分的能力。

特洛伊***版本窃取登录名,密码,有价值的个人文档和其他机密信息。此数据通过后台Internet连接发送到远程主机。

勒索软件***可能会导致操作系统系统性能不佳,更具体地说,它可能会强制重启系统或显着影响其CPU速度。

某些类型的此类恶意软件类别可能会关闭与网络安全相关的软件。

更精细的样本能够伪装他们在操作系统上的活动,直到他们完成加密用户的文件。

虽然它们通常不会自我复制,但这些威胁会在您的计算机上造成很多问题。它们可以使您的重要信息无法访问。强烈建议不要支付赎金,这是由这种威胁提出的,因为这无助于移除寄生虫并恢复受影响的信息。

受害者应该知道,只有在执行勒索软件删除后才能尝试解密文件。否则,将再次锁定所有数据。

分配技术和方法

大多数勒索软件寄生虫能够在没有用户知情的情况下传播自己并感染目标PC系统。它们可能会影响运行Windows操作系统,Mac OS X,Android和其他操作系统的计算机。这些寄生虫有两种主要方式可以进入您的计算机。

特洛伊***和其他恶意软件。这种类型的感染大多数是在特洛伊***的帮助下传播的。Trojan.LockScreen是在在系统上安装勒索软件最常用的威胁。他们在没有用户知情的情况下进入系统,因为他们倾向于到达附加到电子邮件消息的文件,这些文件表现为来自信誉良好的各方的消息,例如亚马逊,Ebay,金融机构等。一旦用户被欺骗下载这样的附件,携带勒索软件有效载荷的***被激活。

假弹出通知。此恶意软件类别的一些示例通过虚假弹出通知分发,可以在非法或合法网站上看到。大多数情况下,他们会报告缺少的更新,但他们也可以“告知”您需要免费扫描系统并从中删除病毒。这些广告通常以不可靠的名称和合法徽标提交,因此即使是最有经验的PC用户也可以欺骗他们点击它们。

垃圾邮件。这是勒索软件分发中最赚钱的技术。具有讽刺意味的是,如果用户更加谨慎,他们就能够防止劫持大多数破坏性威胁。此技术的关键原则在于将恶意软件包装到.doc或.js文件中。众所周知,臭名昭着的加密恶意软件 Locky采用这种技术。

通过强调×××或包裹递送附件的重要性,说服受害者提取附件。如果是.doc文件,它可能会要求用户启用宏设置。如果启用它们,则损坏的文件会下载恶意软件的主要负载。或者,网络犯罪分子伪造传票或据称由FBI发送的电子邮件。用户应注意此类电子邮件的内容。它们通常包含语法错误和拼写错误,以及更改的凭据。

漏洞利用工具包。这种技术最受到更复杂威胁的开发人员的青睐。Locky和 Cerber病毒作者特别热衷于使用Angler,RIG和Neutrino漏洞***包。虽然前者Angler被终止,但Rig和Neutrino继续促进加密恶意软件的传输特性。他们的主要经营原则在于在选定的领域妥协。通过注入损坏的脚本,访问这些域的用户最终会受到这些威胁的***。因此,防止此类网络***的唯一可行方法仍然是使用网络安全工具。

浏览器扩展。这是一种相对较新的技术,主要由 Spora勒索软件 开发人员使用。他们还依赖于EiTest脚本技术,该技术会通过注入特定脚本来破坏某个网页。在网民访问此类域名后,内容将转换为不可读的数字和字符集合,并显示“未找到HoeflerText字体 ”通知。

为了阅读内容,用户必须“更新”特定的Chrome字体浏览器插件。尽管如此,它们只是促成了文件加密威胁的破解。最近,其他欺诈者开发了一种通过虚假GoogleDocs邀请分发恶意软件的技术。因此,为了降低加密恶意软件***的风险,用户必须保持警惕,同时下载新应用程序,启用新功能并通过社交网络与用户进行通信。

用于勒索病毒软件活动的漏洞利用工具包

漏洞利用工具包通常由复杂的大规模病毒采用。随着IT专业人员和安全专家发现更多漏洞并对其进行补丁,全球范围内更安全的系统将成为现实。因此,定期更新软件的人不应该担心网络犯罪分子使用的以下漏洞利用工具包。

钻机漏洞利用工具包

Rig EK是自2016年以来最突出的之一,用于感染各个国家的受害者。Rig主要用于受到破坏的网站,滥用Adobe Flash,Internet Explorer的漏洞并使用恶意广告技术诱使用户点击受到破坏的链接。基于JavaScript,Flash和VBscript的***用于完成混淆的***过程。

Rig Exploit Kit自2016年问世以来一直在分发勒索软件,包括Cerber,GandCrab,TeslaCrypt,Matrix,CryptoMix等。此外,该套件最近被发现可以放弃银行***和加密挖掘恶意软件。

Grandsoft漏洞利用工具包

GrandSoft于2012年首次亮相,然后在2014年停止使用。但是,它确实在2017年重新出现,并一直活跃。

GrandSoft漏洞利用工具包使用与Rig类似的技术,尽管它在混淆方面远没有那么先进。一旦受害者登陆恶意网页,就会检查Java,Flash,Silverlight和AdobeReader的版本。如果发现漏洞,则套件会重定向到有效负载检索功能。

最近GrandSoft EK的使用包括在2018年初分发GandCrab,以及放弃加密矿工,特洛伊***和密码窃取者(AZORult stealer)。

Magnitude Exploit Kit

Magnitude EK自2014年起在Dark Web中提供,并于2016年转变为私人漏洞利用工具包,专门用于针对韩国人和台湾人。虽然一开始它集中了Flash Player漏洞,但它现在只依赖于Internet Explorer的利用。

最初,它在2017年交付了Cerber勒索软件。同年年底,***开始分发自己的病毒--Magniber勒索软件。虽然恶意软件不遗余力地专门针对朝鲜,但研究人员最近发现它被用于其他亚太国家。

网络犯罪分子作为一个地下组织工作,不断改进和更新其恶意软件代码。

解锁计算机并删除勒索病毒文件加密威胁

如果发生袭击,不建议支付赎金。有很多人以这种方式失去了钱。此外,不要相信说明你正在与政府当局打交道,因为事实并非如此。

通常,这些陈述只是为了给人们施加心理压力并说服他们支付赎金。幸运的是,许多防病毒和反间谍软件应用程序可以轻松地在系统上找到勒索软件并删除它们中的每一个。

在Windows操作系统上应对加密恶意软件

尽管文件加密是多么精细,手动终止永远不是一个选择。即使它只是一个弱屏幕锁,也选择自动解决方案。按Alt + F4组合键,然后启动反间谍软件工具。如果在启动安全工具的过程中遇到一系列系统错误,请执行以下步骤。安全模式将授予您访问重要功能的权限,然后您就可以消除勒索软件。

•以安全模式重新启动计算机并重复安装反恶意软件应用程序;

•使用命令提示符以安全模式重新启动计算机,然后安装反恶意软件程序;

•恢复系统设置;

•禁用受影响的Web浏览器;

•使用重新映像或反恶意杀毒软件 ;

删除过程完成后,您还可以安装防火墙软件以补充您的防病毒和反间谍软件工具。以前的软件证明可以通过利用弱远程桌面协议来阻止占用设备的特洛伊***或勒索软件。

转载于:https://blog.51cto.com/14127825/2398618

1311

1311

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?