在做安全配置前,首先要获取操作系统相关的统计信息,包括已经安装的补丁编号,这可以通过在 cmd命令提示符下键入 systeminfo ,回车运行来实现,如下所示:

顺带提一下,在上面 systeminfo 的第一部分输出中,可以看到,系统默认使用 C 盘分区下的 pagefile.sys 文件作为扩充物理内存的“虚拟内存”,

但不建议将虚拟内存文件设置成和 windows 安装目录位于同一个磁盘分区,这会降低系统性能。

可以调整虚拟内存文件的位置,将其设置为其它分区的 pagefile.sys 文件。注意,设置后不会立即生效,需要重启系统,如下所示:

另外一个安全加固所涉及的操作步骤类似上面的过程,就是开启 windows 的 DEP(数据执行保护)功能,防止重要的内存地址区段中的数据或指令被任意覆盖以及被 CPU 执行,这能够在一定程度上避免针对各种系统服务程序,应用软件漏洞的缓冲区溢出***,如下所示:

对于 windows 2003 server 服务器,以及在不安全的内网环境中的 windows xp 个人工作站,建议关闭服务器默认的管理员共享功能,以及 IPC 共享(防止 IPC$ 空连接***),操作如下所示:

禁用 IPC 共享,其注册表路径为:

我的电脑\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa

删除服务器上的管理员共享,注册表路径为:

我的电脑\HKEY_LOCAL_MACHINE\System\CurrentControlSet\ Services\LanmanServer\Parameters\AutoShareServer

注意,上面的 HKEY_LOCAL_MACHINE 通常简写为 HKLM

*****启用源路由欺骗保护

注册表路径为:

我的电脑\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

*****防止 TCP SYN Flood ***(适用于作为 web 服务器和其它服务进程运行的主机)

注册表路径为:

我的电脑\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Tcpip\Parameters

*****检查注册表的启动项中是否存在恶意或***程序

注册表相关路径为:

我的电脑\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

我的电脑\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

以及下面这2个注册表路径:

我的电脑\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

我的电脑\HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

对于桌上型个人电脑以及工作站用户而言,建议关闭下列端口与服务,这些都是潜在的安全风险来源,尤其在端口扫描中,一旦检测到相应的端口开启,那么就能利用 Metasploit 中现有的 Exploit ******。

因此无论如何,坚决不开放这些端口:

如果想要基于“白名单”的方式,添加自己信任的程序使用的端口,那么首先要获得该程序使用的所有 TCP 与 UDP 端口号,注意,遗漏任何该程序,服务组件使用的端口之一,都会无法正常运行,因为这是基于白名单的过滤。操作如下所示:

*****关闭 NetBIOS 监听的 TCP 139 端口:

操作如下所示:

上面的操作是即刻生效的,不用重启系统。下面是分别在操作前后执行 netstat -an 命令的输出,可以看到 TCP 139 端口已经关闭:

使用第三方工具交叉验证输出结果的准确性:

*****关闭 SMB 网络文件服务进程监听的 TCP 445 端口

需要修改的注册表路径为:

我的电脑\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\NetBT\Parameters

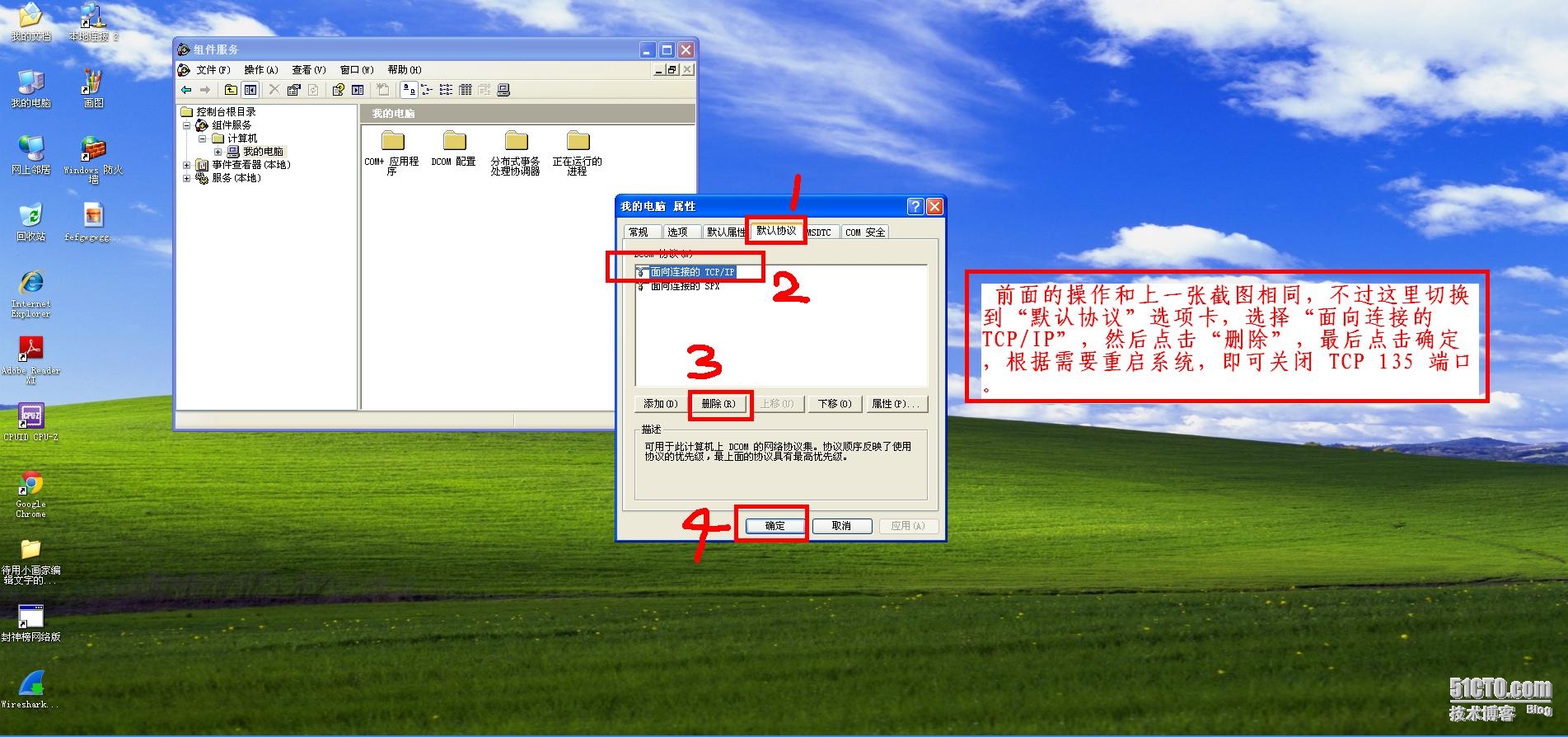

*****关闭 TCP 135 端口

具体操作如下所示:

上面这些端口,如135,137,138,139,445等,都是有着高危安全漏洞,并且是***者在扫描採点时,重点关照的对象,必须引起重视。

另一方面,许多类型的 windows XP 系统,包括品牌机上预装的 OEM 版本,市面上零售的正版彩盒版本,甚至是网络上发布的 GHOST 纯净版本 ISO文件等等,在新安装完系统时,这些端口默认都是打开的,既然连厂商以及网络社区都不重视这些系统级别的安全,可以想见,普通的娱乐型用户有多少人会去关注这些实际上将危害他们系统,个人信息的安全问题。

这里讲到的仅仅是最基础的系统层面加固,而安全是一个整体,对于桌上型个人计算机的操作系统用户而言,其纵深防御还包括了浏览器及其插件,扩展的安全;第三方应用程序的安全,以及系统用户账户的安全策略。当然不限于这些,后面会陆续提到,下面继续:

*****停止,或者禁用非必要的系统服务:

在 CMD 命令提示符下键入 net start 命令后回车,可以显示当前系统开启的服务名称。

一旦发现多余的或者可能导致安全隐患的系统服务,可以在 “开始”-“运行” 对话框中键入 services.msc ,打开的服务策略管理器中,来停止或者禁用相应服务,操作如下所示:

下面给出建议将其停止或者禁用的服务,注意,如果在 net start 命令的输出中没有列出,并不一定表示该服务就没有开启,需要在 services.msc 中再次查找并确认,如果发现则将其停止或禁用:

Alerter

Clipbook

Computer Browser

Internet Connection Sharing

Messenger

Remote Registry Service

Routing and Remote Access

Server

TCP/IP NetBIOS Helper Service

Terminal Services

Simple Mail Trasfer Protocol (SMTP)

Simple Network Management Protocol (SNMP) Service

Simple Network Management Protocol (SNMP) Trap

Telnet

World Wide Web Publishing Service

workstation

Remote Desk Service

Remote Desktop Configuration

实例:停止以及禁用 TCP/IP NetBIOS Helper Service

操作如下所示:

实例:启动 windows xp 自带防火墙所需的前置服务:Windows Firewall / Internet Connection Sharing (ICS)服务

操作如下所示:

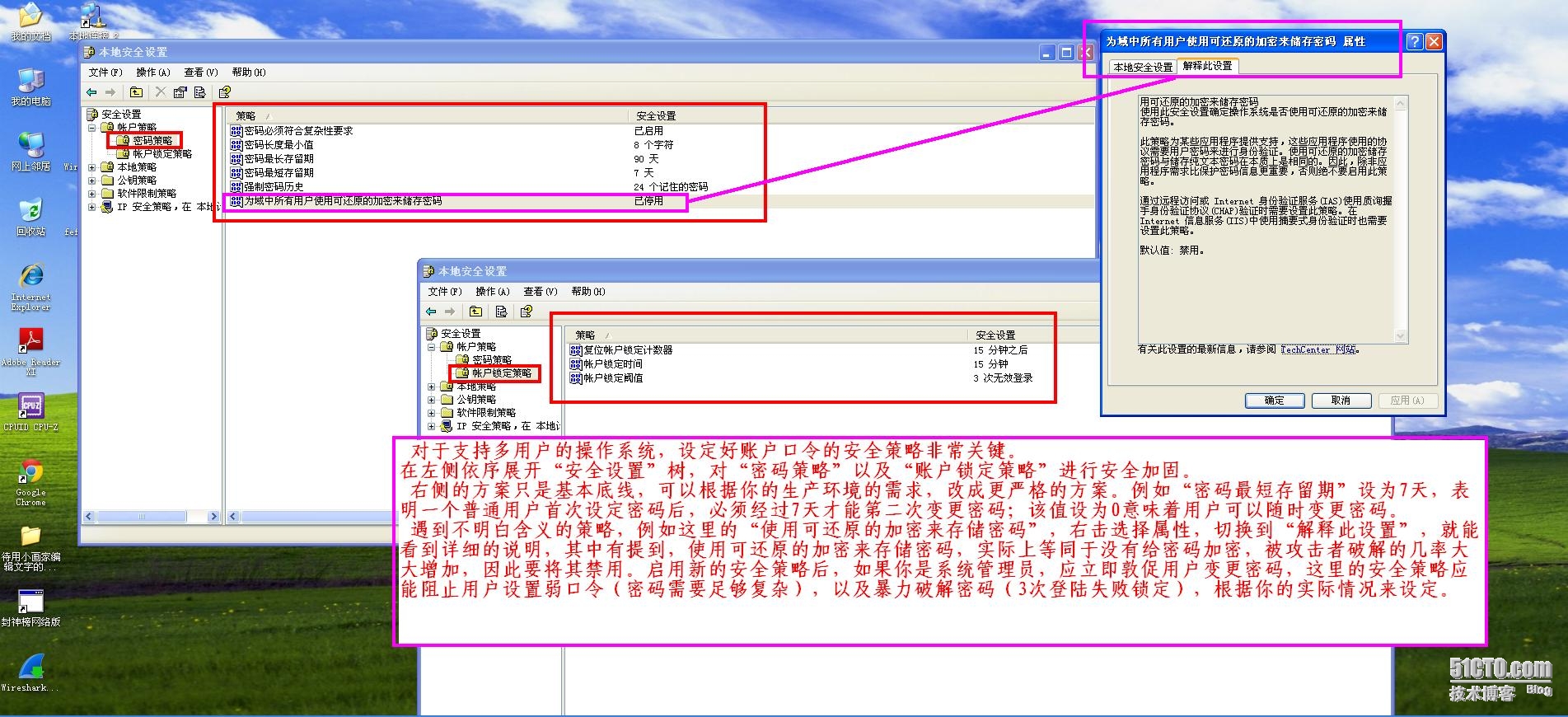

*****加强 windows 用户账户的口令安全,防止用户设定存在弱口令漏洞的密码:

依序点击左下角的“开始”-> “所有程序”-> “管理工具”-> “本地安全策略”

打开“本地安全设置”,如下所示进行安全策略的设定:

*****禁用 guest 账户

依序点击左下角的“开始”-> “控制面板”-> “管理工具”-> “计算机管理”,在打开的窗口中,依序展开左侧的“计算机管理(本地)”树,定位到“本地用户和组”-> “用户”节点,在右侧的用户列表中选择“guest”,在其上右击选择属性,在“常规”标签页中勾选“账户已停用”,确定后退出,如下所示:

*****设置系统内建防火墙的日志文件大小为最大上限,用于记录出入本机的数据包信息,如下所示:

*****在系统关机时清除当作虚拟内存使用的磁盘上的页面文件

我们已经知道内存中的数据会在重新加电后丢失,但是磁盘上的数据会持久保存,系统在某个硬盘分区中存储页面文件来实现虚拟内存,将当前空闲的内存分页交换到磁盘,这个内存分页可能含有用户的敏感数据,而第三方应用程序可以通过使用

操作系统提供的虚拟内存功能,来访问这些位于磁盘页面文件中的用户数据,因此建议每次关机前都清空其内容,防止被非法读取,如下所示:

*****如何关闭在 windows 任务管理器中,无法通过右击“结束进程(树)”来关闭的进程?

点击任务管理器的“查看”菜单 -> “选择列”,勾选 PID(进程标识符),然后记下你要关闭的进程 PID

进入 DOS 的命令提示符 (CMD),执行命令

ntsd -c q -p [你要关闭的进程 PID]

就可以关闭进程

*****下面内容转载自

https://technet.microsoft.com/zh-cn/library/security/MS14-054

Windows 任务计划程序中的漏洞可能允许特权提升 (2988948)

Windows 任务计划程序未正确对任务执行完整性检查的方式中存在一个特权提升漏洞。成功利用此漏洞的***者可以在本地系统的安全上下文中运行任意代码。***者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

要在“常见漏洞和披露”列表中以标准条目查看此漏洞,请参阅 CVE-2014-4074。

缓解因素

缓解是指一种设置、通用配置或者一般的最佳实践,它以默认状态存在,能够降低利用漏洞的严重性。以下缓解因素在您遇到的情形中可能会有所帮助:

***者必须拥有有效的登录凭据并能本地登录才能利用此漏洞。匿名用户无法利用此漏洞,也无法以远程方式利用此漏洞。

变通办法

变通办法是指一种设置或配置更改,它不能从根本上纠正漏洞,但有助于在应用更新之前封堵已知的***源。Microsoft 已测试了以下变通方法,并在讨论中指明了变通方法是否会降低功能性:

关闭任务计划程序服务

注意 如果注册表编辑器使用不当,可能会导致严重的问题,可能必须重新安装操作系统。Microsoft 不保证能够解决因注册表编辑器使用不当而导致的问题。使用注册表编辑器的风险由您自己承担。有关如何编辑注册表的信息,请查看注册表编辑器 (Regedit.exe) 中的“更改项和值”帮助主题,或查看 Regedt32.exe 中的“在注册表中添加和删除信息”和“编辑注册表数据”帮助主题。

单击“开始”,单击“运行”,在“打开”框中键入 Regedit,然后单击“确定”。

找到并随后选择下列注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Schedule

双击“开始”键,将其值从 2 改为 4,然后单击“确定”。

退出注册表编辑器,然后重新启动计算机。

变通办法的影响。 用户将无法在计算机上运行预定任务。我们建议,这可能会对依赖于任务计划程序的进程造成不利影响。

如何撤消变通方法。

单击“开始”,单击“运行”,在“打开”框中键入 Regedit,然后单击“确定”。

找到并随后选择下列注册表项:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\services\Schedule

双击“开始”键,将其值从 4 改为 2,然后单击“确定”。

退出注册表编辑器,然后重新启动计算机。

常见问题

这些漏洞的影响范围有多大?

这是一个特权提升漏洞。成功利用此漏洞的***者可执行任意代码,并可完全控制受影响的系统。***者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

造成此漏洞的原因是什么?

当 Windows 任务计划程序未正确对任务执行完整性检查时,会导致该漏洞。

什么是 Windows 任务计划程序?

任务计划程序是在所选计算机上启用常规任务自动化的一项 Windows 服务。任务计划程序通过监视用户已选择用于启动任务(称为触发器)的条件,然后在符合此条件后执行任务来进行此操作。有关详细信息,请参阅 MSDN 库条目任务计划程序。

***者可能利用此漏洞执行什么操作?

成功利用此漏洞的***者可以在本地系统的安全上下文中运行任意代码。***者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

***者如何利用此漏洞?

要利用此漏洞,***者必须先登录到系统。然后,***者可以运行一个为利用此漏洞而特制的应用程序,从而完全控制受影响的系统。

《 NTFS 文件系统权限配置管理实战》

假设我们要限制所有系统帐户对本地硬盘上的某个文件的读写访问,以及限制通过互联网对它的访问,可以按如下步骤进行设置,首先必须确保该文件所在的磁盘分区以 NTFS 文件系统进行了格式化,在本地路径 D:\apache2.2\htdocs (该路径是 Apache httpd web 服务器用于映射网站根目录的路径)下有一个 HTML 文档,默认情况下,在本地可以通过文本编辑器打开这个文档,也可以通过浏览器访问这个页面:

该 HTML 文档的默认 NTFS 权限如下所示:

可以看到,管理员组,用户组,系统组,验证组(Authenticated Users)内的用户帐户均对这个文档的相关操作有允许的权限,因此我们要直接删除这些组,或者将这些组对于 apples.html 的权限修改成“拒绝”;

由于登录到系统的用户将自动添加到验证组,以及 Everyone 组(上图没有列出)的成员,因此也需要删除这两个组或者修改成拒绝;拒绝的优先级高于“允许”,因此当策略有冲突时,以拒绝策略优先。

最后仅留下系统组(SYSTEM),并且将该组的成员对于 apples.html 的权限修改成“拒绝”,这样才能完全禁止浏览器通过 web 服务器访问这个页面,下面以删除验证组的步骤为例,其它组的操作类似:

类似的,如果将 SYSTEM 组对 D:\apache2.2\htdocs ,也就是网站根目录映射到本地文件系统的路径,这个 htdocs 的文件夹的权限设置为“拒绝完全控制”,那么以 SYSTEM 令牌运行的 httpd 进程,将无法向互联网用户提供对网站根目录的web 服务(包括禁止对 htdocs 下的任何内容,例如 apples.html 文档的访问),导致通过浏览器访问时出现与上图一样的禁止信息。

而 OOOOOOOOOO 用户对 D:\apache2.2\htdocs 的权限为“允许完全控制”,那么以 OOOOOOOOOO 用户本地登陆系统,然后启动浏览器,浏览器进程将以 OOOOOOOOOO 令牌运行,因此浏览器能够“直接”打开并渲染 apples.html 页面(因为不是通过权限受限的 httpd 进程读取)。

对于生产服务器而言,安装应用程序的频率不高,因此可以将 C:\windows 以及 C:\Program Files 等这些重要的系统文件夹的完全访问权限,仅保留管理员组和 SYSTEM 组,删除其它任何组的任何访问权限(对网站根目录保留 web 服务器运行时用户令牌的权限),需要安装程序缺少相应用户权限时,再临时赋予权限,这样就进一步提升了安全性。

在使用防火墙基于协议/端口号配置出入站访问规则时,通常将

C:\Windows\System32\drivers\etc\services

这个文件保存一个副本,在其中查询已在IANA注册的知名端口,协议,应用服务的对照。

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

这个路径下的键值 Shell 与 Userinit 在正常情况下为:

多数***病毒为了实现通过资源管理器和用户初始化进程来开机启动,也会修改上图中的相应键值,需要检查此处。

另外,需要检查注册表路径:

HKEY_CLASSES_ROOT\

下的常见文件类型是否被修改。文件关联型***通常会修改这些文件的默认打开类型,下图是exe文件的正常键值,需要检查的还有dll,com,pdf,jpg,txt等键值:

组策略***通过修改其中的配置来实现在用户登录时自动运行,其修改的项目无法通过 msconfig.exe 来查看,必须打开组策略编辑器 gpedit.msc,在其中定位:

计算机配置 -> 管理模板 -> 系统 -> 登录,在右侧窗口确认设置项“在用户登录时运行这些程序”的“状态”栏为“未配置”,或者是熟悉的合法程序,否则予以删除。

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Windows

右侧的Load 键值在正常情况下应该为空,病毒***经常修改此处实现自动加载运行。

转载于:https://blog.51cto.com/shayi1983/1546688

164

164

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?