基于SSL、DTLS和IPsec的完全网络远程访问--完全网络访问几乎能够为任何应用或网络资源提供网络层远程用户连接,而且通常能够将接入扩展到托管计算机,例如公司拥有的笔记本电脑。建立连接时,可以使用自动下载的Cisco AnyConnect ××× Client、Cisco IPsec ××× Client 以及 Microsoft和 Mac OS X第2层通道协议(L2TP)/IPsec ××× Client。Cisco AnyConnect ××× Client 将自动基于网络限制使其通道协议适应最有效的方法。这是使用 DTLS 协议为延迟敏感型流量提供优化连接的第一种 ××× 产品,例如IP语音(VoIP)流量或基于 TCP 的应用接入。

试验目的:

掌握

SSL ×××

的配置步骤

掌握如何安装

SSL ××× client

试验准备工作:

路由器

IOS

使用

c7200-advipservicesk9_li-mz.124-11.t.bin

SSL ×××

客户端软件:

sslclient-win-1.1.3.173.pkg

此文件可以从

Cisco

站点下载,或者

SDM 2.4.1

软件的安装包,默认就自带此版本

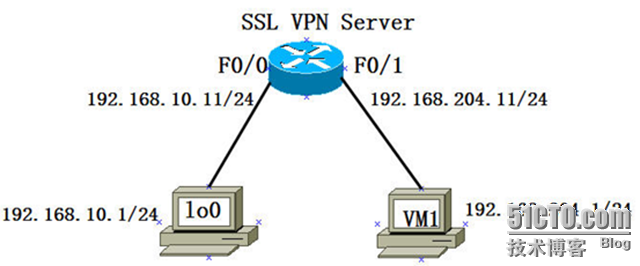

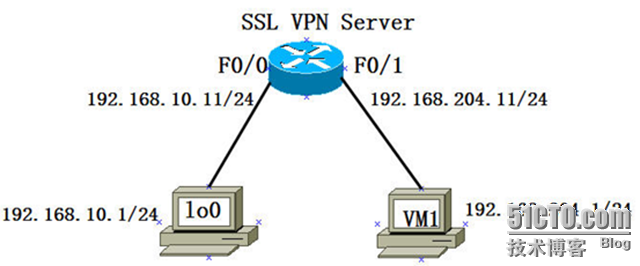

试验拓扑:

试验过程:

第一步:

对路由器进行基础配置,测试直连通讯是否正常

试验过程:

第一步:

对路由器进行基础配置,测试直连通讯是否正常

第二步:

将

SSL ××× Server

的时间设置准确,已保证能客户端时间同步

第三步:

将

Cisco SSL ××× Client

软件,使用

TFTP Server

安装到路由器的

disk0:

中,并完成初始化安装

第四步:

启用

AAA

,并配置

SSL ××× Client

拨号的用户名和密码,并指定认证方式为

AAA

本地认证,配置分配给

SSL client

地址池范围

第五步:

定义

Web***

的策略集,指定客户端的访问地址,端口等信息

第六步:

关联地址池,关联

AAA

认证策略,定义

Client

拨号的策略,以及

DNS

地址等

第七步:

因为

SSL ××× Client

软件,目前还不支持

windows 7

平台,故拨号我将在

windows XP

环境下进行。使用

https

的方式访问

SSL ××× SERVER

,

Windows XP

必须先安装

jre

,

SSL ××× Client

是基于

jAVA

环境运行的。

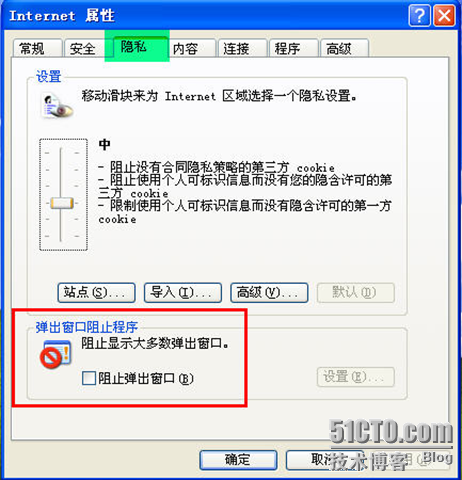

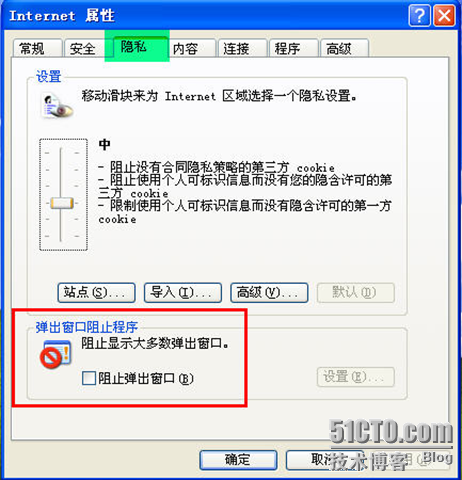

设置

IE6

允许弹出窗口

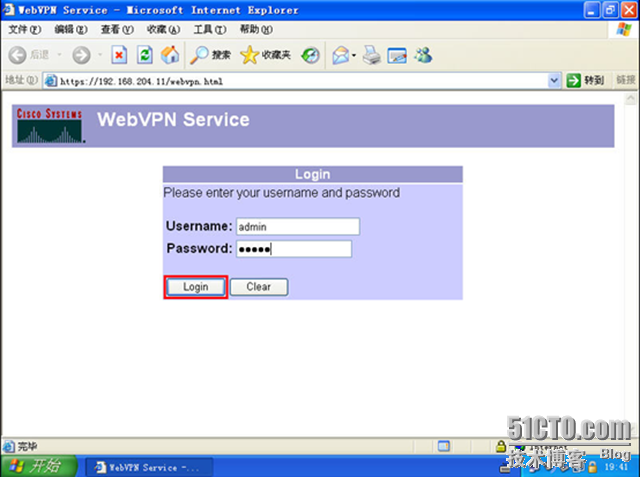

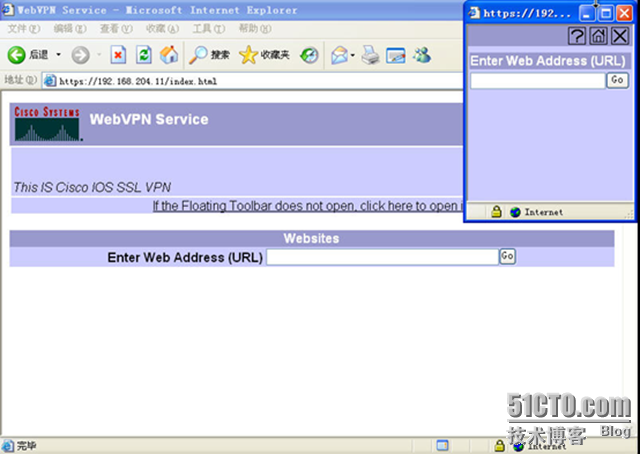

此时将进入

WEB××× Service

,登录页面,输入

SSL ××× server

上定义的拨号用户名和密码

此时将进入

WEB××× Service

,登录页面,输入

SSL ××× server

上定义的拨号用户名和密码

|

SSL#sh ip int brief

Interface IP-Address OK? Method Status Protocol

FastEthernet0/0 unassigned YES unset administratively down down

FastEthernet0/1 unassigned YES unset administratively down down

SSL#conf t

Enter configuration commands, one per line. End with CNTL/Z.

SSL(config)#int f0/0

SSL(config-if)#ip add 192.168.10.11 255.255.255.0

SSL(config-if)#no sh

SSL(config-if)#int f0/1

SSL(config-if)#ip add 192.168.204.11 255.255.255.0

SSL(config-if)#no sh

SSL(config-if)#end

SSL#ping 192.168.10.1

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.10.1, timeout is 2 seconds:

.!!!!

Success rate is 80 percent (4/5), round-trip min/avg/max = 4/35/84 ms

SSL#ping 192.168.204.11

Type escape sequence to abort.

Sending 5, 100-byte ICMP Echos to 192.168.204.11, timeout is 2 seconds:

!!!!!

Success rate is 100 percent (5/5), round-trip min/avg/max = 4/7/8 ms

SSL#

|

|

SSL(config)#clock timezone UTC +8

SSL(config)#exit

SSL#clock set 18:38:00 24 Mar 2010

SSL#

Mar 24 10:38:00.003: %SYS-6-CLOCKUPDATE: System clock has been updated from 18:37:25 UTC Wed Mar 24 2010 to 18:38:00 UTC Wed Mar 24 2010, configured from console by console.

SSL#

SSL#show clock

18:38:46.483 UTC Wed Mar 24 2010

|

|

SSL#format disk0:

Format operation may take a while. Continue? [confirm]

Format operation will destroy all data in "disk0:". Continue? [confirm]

Format: Drive communication & 1st Sector Write OK...

Writing Monlib sectors.

.....................................................................................................................................................

Monlib write complete

Format: All system sectors written. OK...

Format: Total sectors in formatted partition: 130883

Format: Total bytes in formatted partition: 67012096

Format: Operation completed successfully.

Format of disk0 complete

SSL#copy tftp disk0:

Address or name of remote host []? 192.168.10.1

Source filename []? sslclient-win-1.1.3.173.pkg

Destination filename [sslclient-win-1.1.3.173.pkg]?

Accessing tftp://192.168.10.1/sslclient-win-1.1.3.173.pkg...

Loading sslclient-win-1.1.3.173.pkg from 192.168.10.1 (via FastEthernet0/0): !!

[OK - 416354 bytes]

416354 bytes copied in 16.064 secs (25918 bytes/sec)

SSL#dir disk0:

Directory of disk0:/

1-rw- 416354 Mar 24 2010 18:45:20 +08:00 sslclient-win-1.1.3.173.pkg

66846720 bytes total (66428928 bytes free)

使用

web***

命令将

sslclient

完成初始化安装

SSL(config)#web*** install svc disk0:/sslclient-win-1.1.3.173.pkg

SSL××× Package SSL-×××-Client : installed successfully

SSL(config)#exit

SSL#dir disk0:

Directory of disk0:/

1 drw- 0 Mar 24 2010 18:50:46 +08:00 web***

66846720 bytes total (66424832 bytes free)

|

|

SSL(config)#aaa new-model

SSL(config)#aaa authentication login web*** local

SSL(config)#

SSL(config)#username admin privilege 15 password admin

在路由器创建回环接口来模拟

SSL ××× Client

的网关地址,并定义地址池

SSL(config)#int lo0

SSL(config-if)#ip add 192.168.0.254 255.255.255.0

SSL(config-if)#exit

SSL(config)#ip local pool ssl***-pool 192.168.0.100 192.168.0.253

|

|

//

配置

web***

的网名名称为

×××GW

SSL(config)#web*** gateway ×××GW

% Generating 1024 bit RSA keys, keys will be non-exportable...[OK]

SSL(config-web***-gateway)#?

SSL××× Gateway Submode commands:

exit Exit from gateway configuration mode

hostname Hostname used in URL & Cookie mangling

http-redirect enable HTTP redirect feature

inservice Enable web*** gateway

ip Virtual Gateway IP config

no Negate or set default values of a command

ssl SSL configurations for front end client connections

//

配置虚拟网关

IP

,以及开放的端口

SSL(config-web***-gateway)#ip address 192.168.204.11 port 443

//

开启

web***

网关服务

SSL(config-web***-gateway)#inservice

|

|

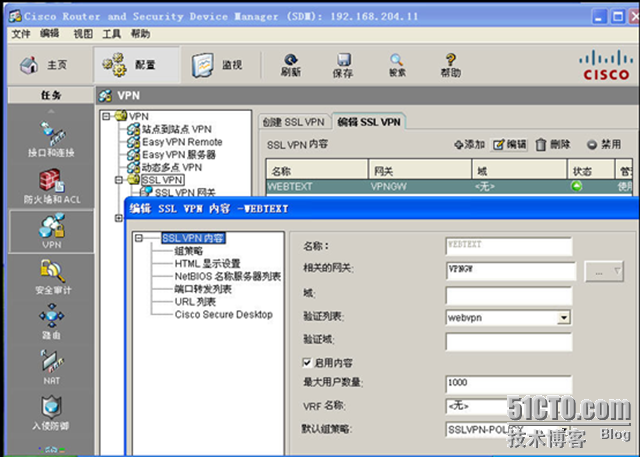

SSL(config)#web*** context WEBTEXT

//

关联虚拟网关的名称

SSL(config-web***-context)#gateway ×××GW

SSL(config-web***-context)#

//

关联

AAA

认证策略

SSL(config-web***-context)#aaa authentication list web***

//

开启服务

SSL(config-web***-context)#inservice

SSL(config-web***-context)#

Mar 24 11:06:02.687: %SSL×××-5-UPDOWN: ssl*** context : WEBTEXT changed state to UP

//

定义策略组的名称为

SSL×××-POLICY

SSL(config-web***-context)#policy group SSL×××-POLICY

SSL(config-web***-group)#functions svc-enabled

//

关联地址池名称

SSL(config-web***-group)#svc address-pool ssl***-pool

SSL(config-web***-group)#banner "This IS Cisco IOS SSL ××× "

//

配置首选

DNS

,备用

DNS

地址

SSL(config-web***-group)#svc dns-server primary 218.30.19.40

SSL(config-web***-group)#svc dns-server secondary 61.134.1.4

SSL(config-web***-group)#svc split include 192.168.10.0 255.255.255.0

SSL(config-web***-group)#exit

//

应用到默认的策略组

SSL(config-web***-context)#default-group-policy SSL×××-POLICY

SSL(config-web***-group)#exit

SSL(config-web***-context)#exit

SSL(config)#exit

SSL#write memory

Building configuration...

[OK]

|

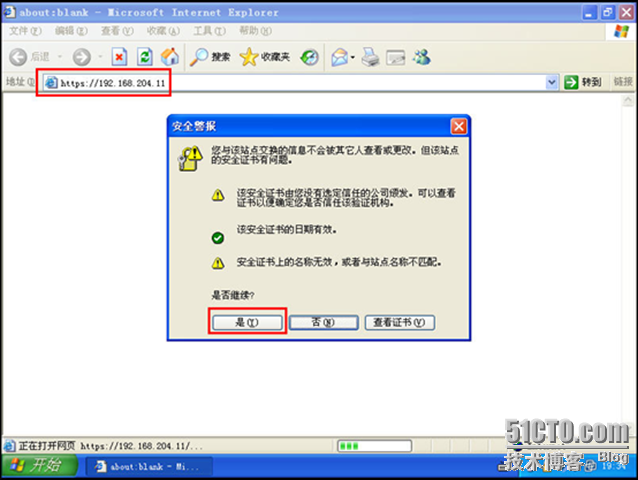

打开

IE

浏览器,使用

https

方式登录到

SSL ××× SERVER

,当弹出安全警报时,点击“是”

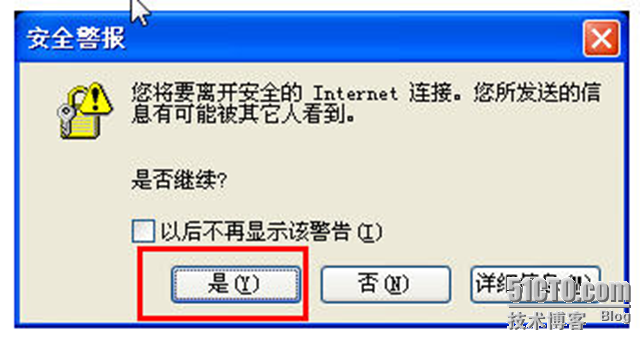

继续点击“是”接受“安全警报”

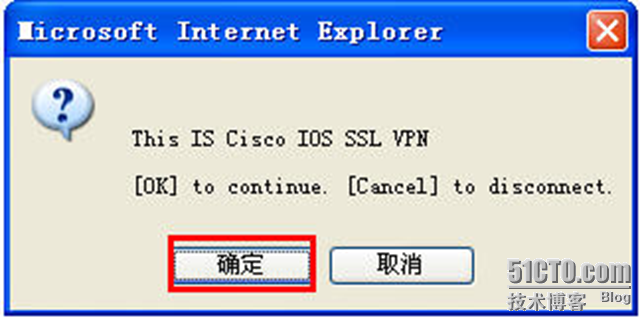

此时,开始进入会话初始化阶段,将看到我们定义的“

banner

”消息

第八步

:

从路由器上下载

SSL ××× Client

,安装到

XP

上

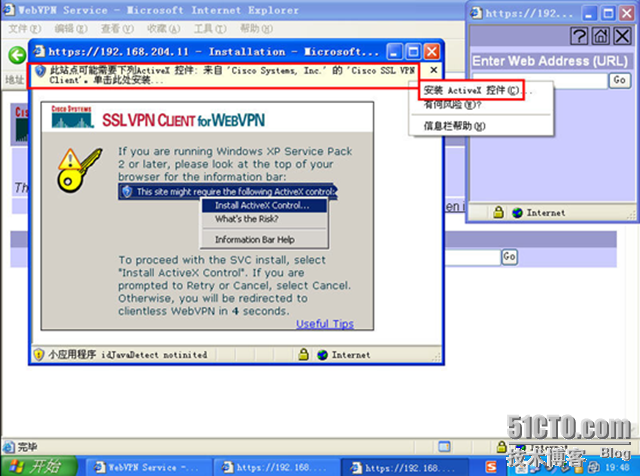

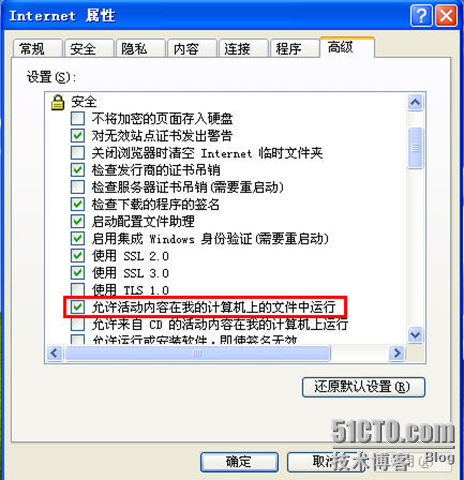

如果

IE6

的安全级别为默认的设置,将不会主动安装

ActiveX

控件,此时会弹出窗口,询问我们是否安装非活动

ActiveX

控件,如下图所示:点击安装

ActiveX

控件,浏览器将从

××× Server

上下载安装

SSL ××× client

软件,注意观察,浏览器已经正常加载了

Java

。

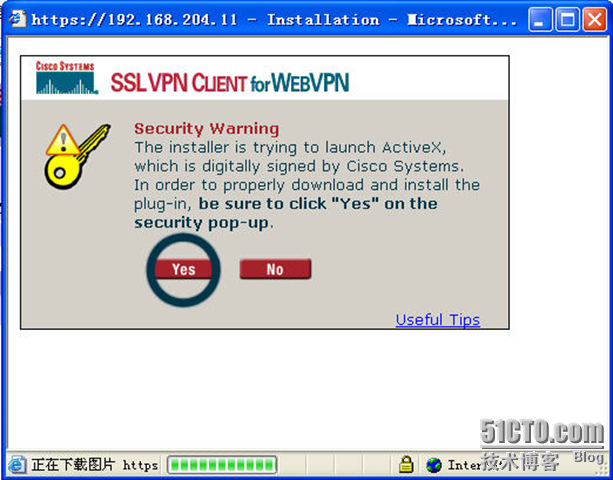

点击“

yes

”同意安装协议

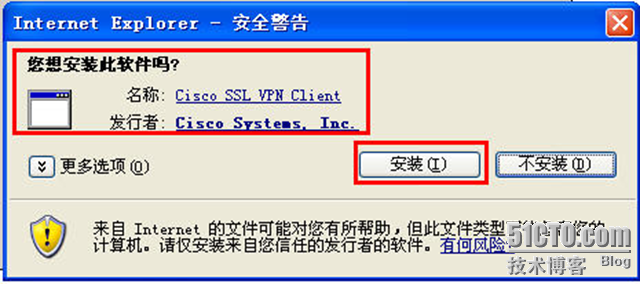

如图所示:已经从

××× client

成功下载完

Cisco SSL ××× Client

,点击“安装”

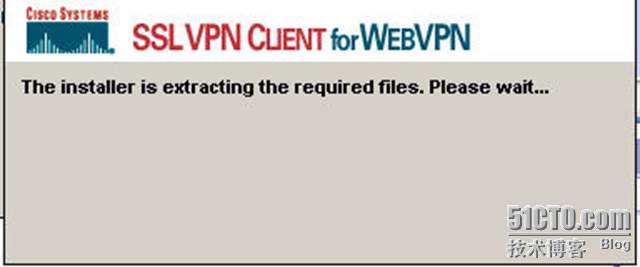

安装进行时,请稍等。。。。。。

SSL ×××

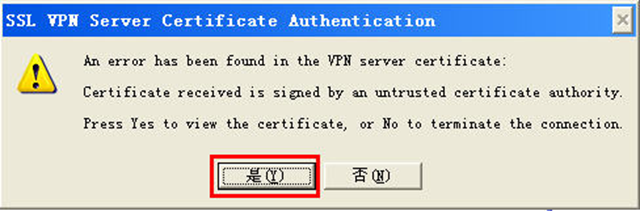

认证过程中,提示找不到有效证书,点击“是”下载安装证书

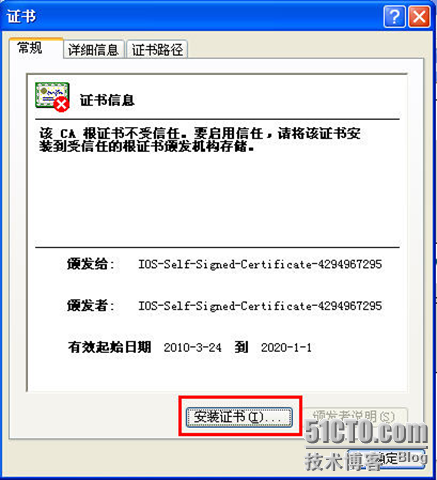

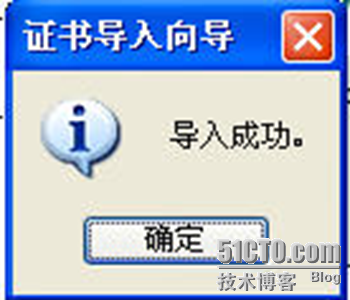

点击“安装证书”,将证书安装到系统当中

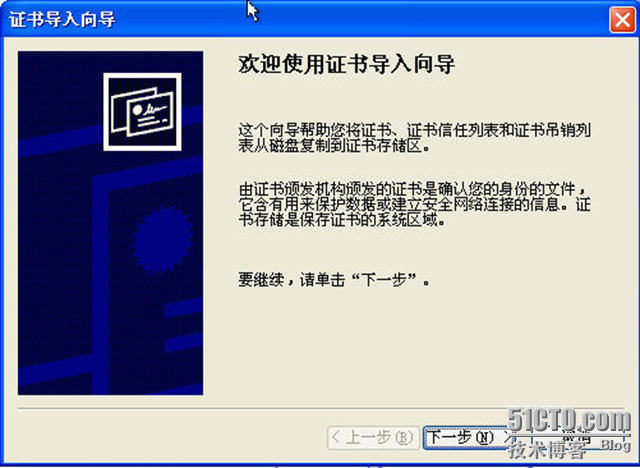

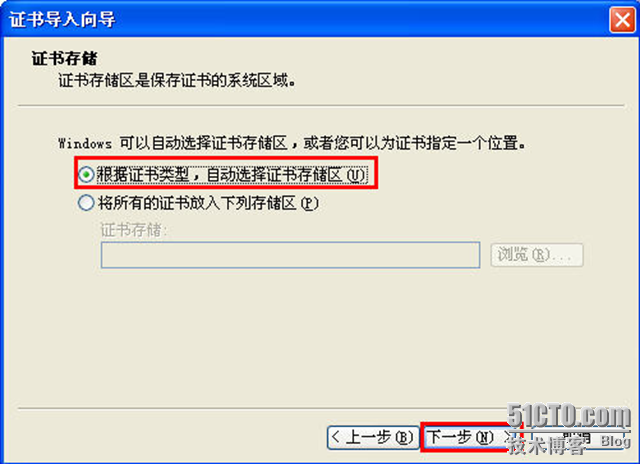

下一步

选择默认安装路径即可,下一步

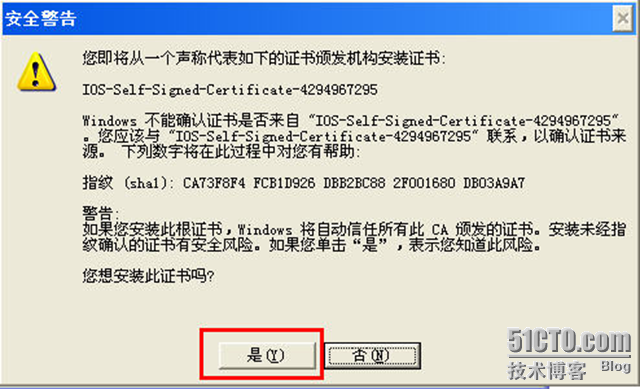

点击“是”确认安装此证书

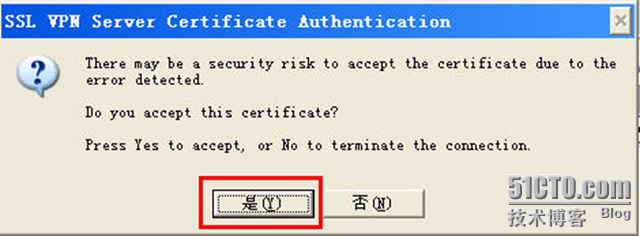

证书完成之后,再次发起连接,尝试进入

SSL ××× Client

拨号阶段,点击“是”

正在建立连接中

SSL ××× Client

会话已经建立完成,

×××

拨入成功

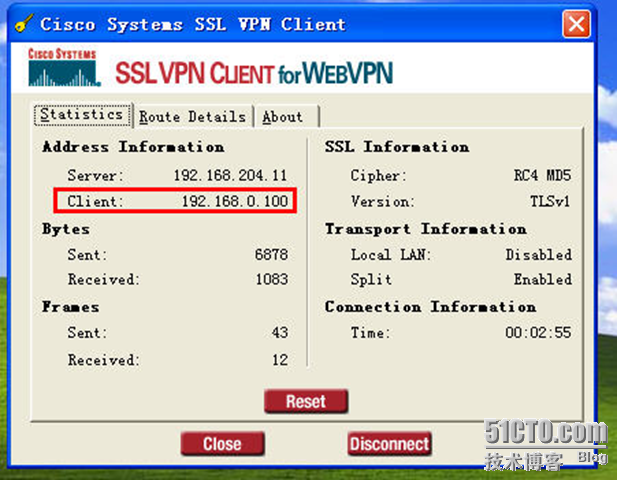

双击“金×××钥匙”图标,查看连接状态的,路由信息等,客户端成功建立之后,从定义的地址池中获得

IP

地址为

192.168.0.100

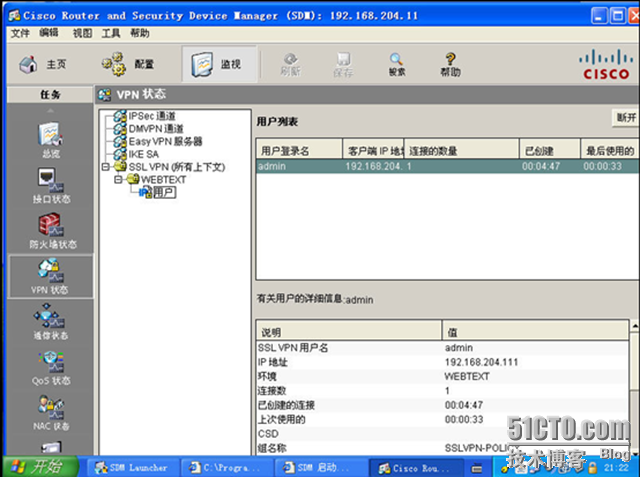

第九步:

检查

SSL ××× Server

的工作状态

|

SSL#show ip local pool

Pool Begin End Free In use

ssl***-pool 192.168.0.100 192.168.0.253 153 1

SSL#show web*** session context WEBTEXT

Web××× context name: WEBTEXT

Client_Login_Name Client_IP_Address No_of_Connections Created Last_Used

admin

192.168.204.111 1 00:07:09 00:00:50

SSL#show web*** stats

User session statistics:

Active user sessions : 2 AAA pending reqs : 0

Peak user sessions : 2 Peak time : 00:16:11

Active user TCP conns : 1 Terminated user sessions : 1

Session alloc failures : 0 Authentication failures : 0

××× session timeout : 0 ××× idle timeout : 0

User cleared ××× sessions: 0 Exceeded ctx user limit : 0

Exceeded total user limit: 0

CEF switched packets - client: 0 , server: 0

CEF punted packets - client: 0 , server: 0

|

转载于:https://blog.51cto.com/hackerjx/288568

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?