在本文的最开始,首先要感谢对我提供过帮助的朋友们,感谢51cto的狼哥,cuter,邹盼盼和winos的颜老师,谢谢你们,让我今天可以和大家一同分享这次web服务器的发布经验,谢谢!

对于通过ISA2006的DMZ在内网发布Web服务器,我参考了岳雷老师《详解DMZ的部署与配置:ISA2006系列之二十九》一文。

公司日前提出,希望能够将放在局域网内的web服务器发布到外网上,以便将来异地子公司能够通过Internet访问。

公司目前的网络环境是:

对外,使用JuniperNS50做路由器和防火墙,它的设置大致是:

ethernet1-trust,用于连接ISA2006的WAN网卡,分配的是10.0.0.1/24;

ethernet2-DMZ,我给它分配了23.1.1.1/24,Route模式,连接到交换机TPLink-DMZ;

ethernet3-untrust,用于连接网通的外网,没有固定IP;

ethernet4,空置。

对内,使用ISA2006做网关,它有3块网卡:

一块连接Juniper的ethernet1(WAN),ip是10.0.0.2/24,网关是10.0.0.1,DNS为空;

一块连接到交换机TPLink-DMZ(DMZ),我给它分配的ip是23.1.1.2/24,网关是23.1.1.1,DNS为空;

一块连接公司内部局域网(LAN),ip是192.168.0.11/24,网关为空,DNS为192.168.0.10(公司内有自己的DNS服务器)。

现在有一台Web服务器,我给它分配的ip是23.1.1.6/24,网关是23.1.1.1,DNS为空,这台服务器现在接入交换机TPLink-DMZ。

我构想的理论依据是:对于公司这样既有Juniper又有ISA的网络环境,当公司内部的员工访问Web服务器的时候,走的是从ISA网关到ISA内的DMZ区域里的Web服务器这条路;而当Internet上的用户需要访问的时候,应该直接由Juniper上的外网进入Juniper内的DMZ区里的web服务器,这个时候是不需要通过ISA网关的。

首先需要实现的是,通过ISA2006的DMZ在局域网内发布Web服务器,以便公司内部对Web服务器的正常访问。

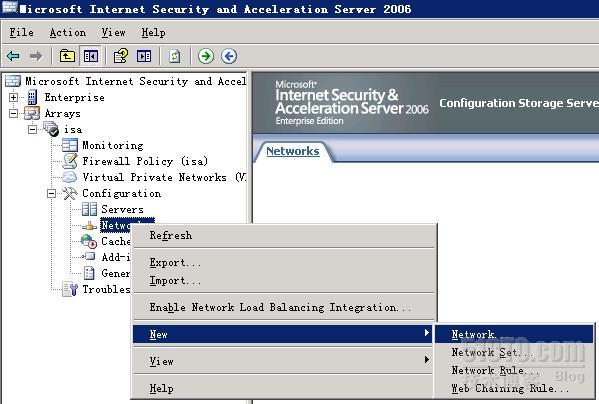

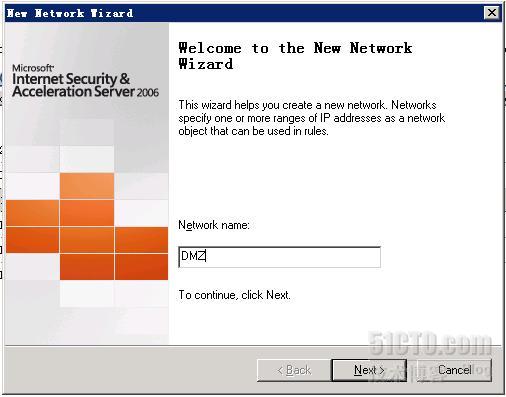

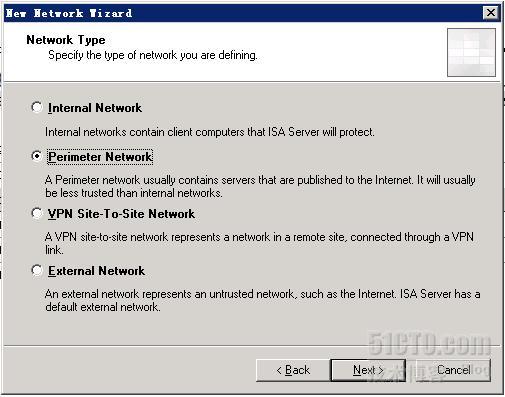

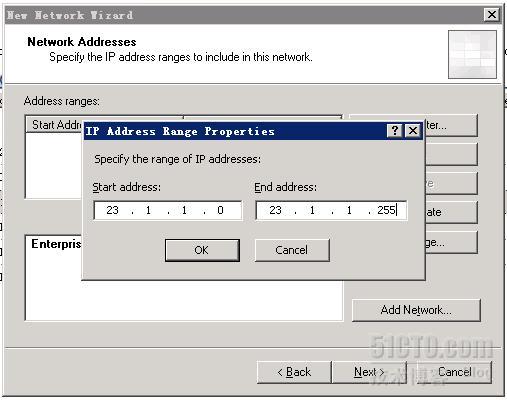

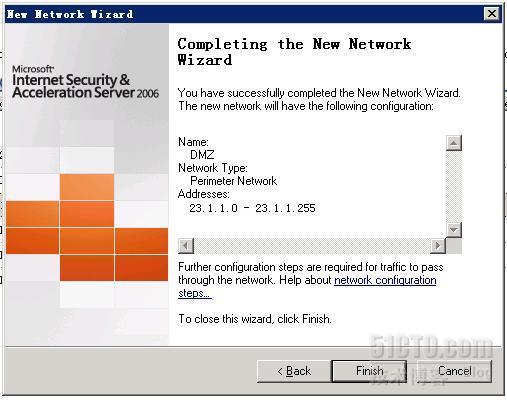

一、新建DMZ网络

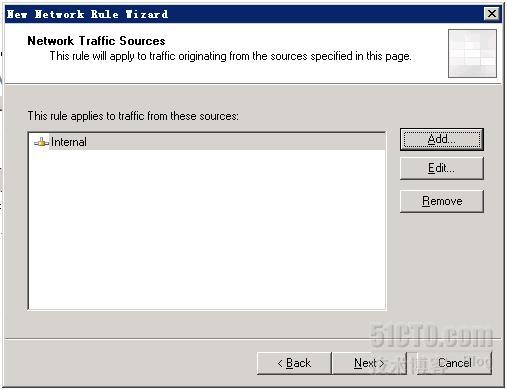

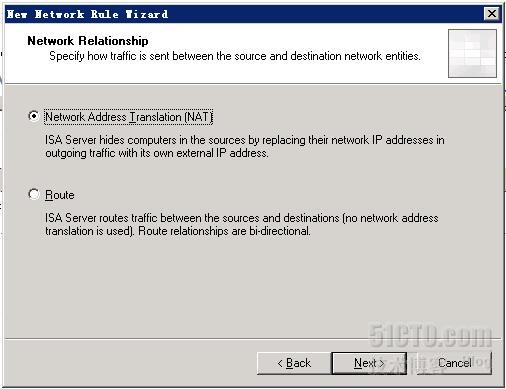

二、创建网络规则

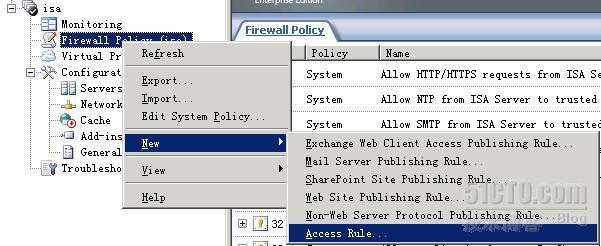

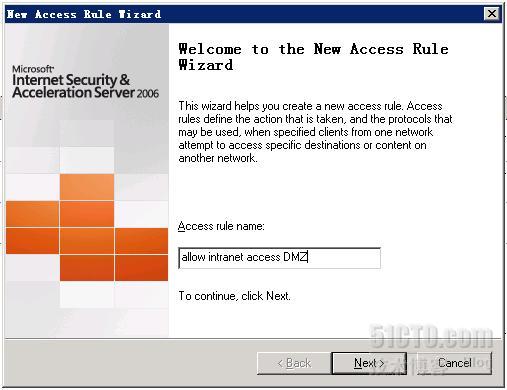

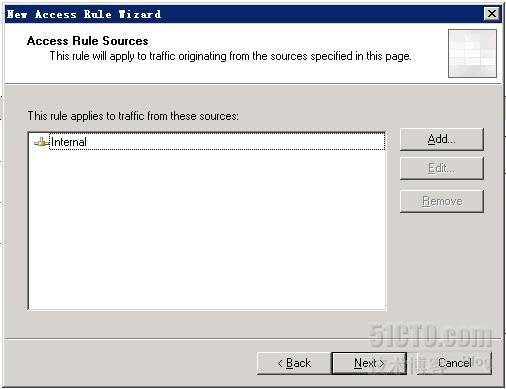

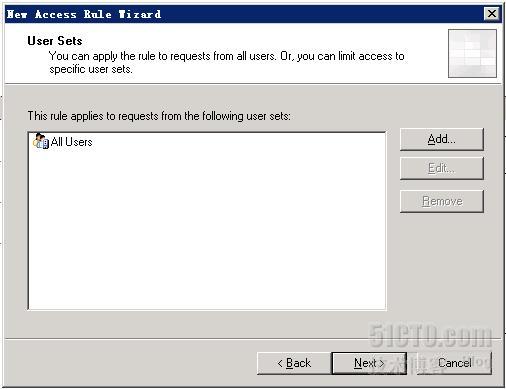

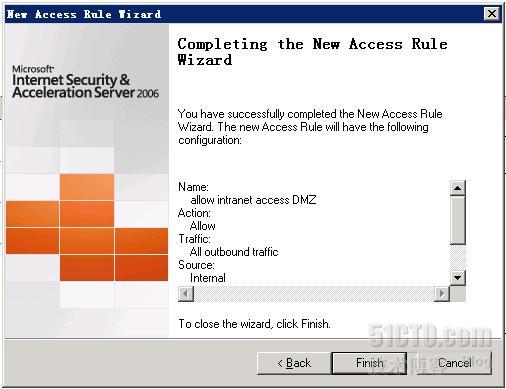

三、新建防火墙访问规则

特别说明:由于公司并非直接由ISA对外网发布Web服务器,所以“网络规则”里的“DMZ到外网(External)”以及“防火墙策略”里的“网站发布规则”就不用创建了。

至此,已通过ISA2006的DMZ网络在局域网内发布了Web服务器,此时应该已经可以通过"23.1.1.6"正常访问Web服务器上的主页了。

接下来,我们将通过JuniperNS50的DMZ区域对Internet上的用户发布Web服务器。

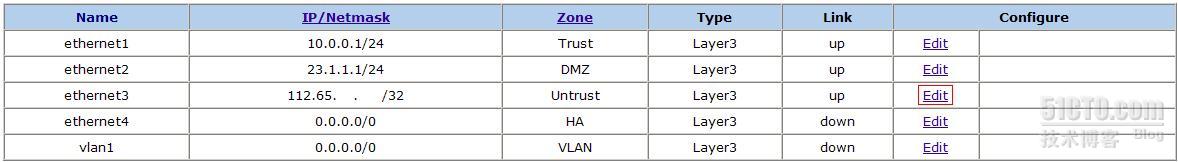

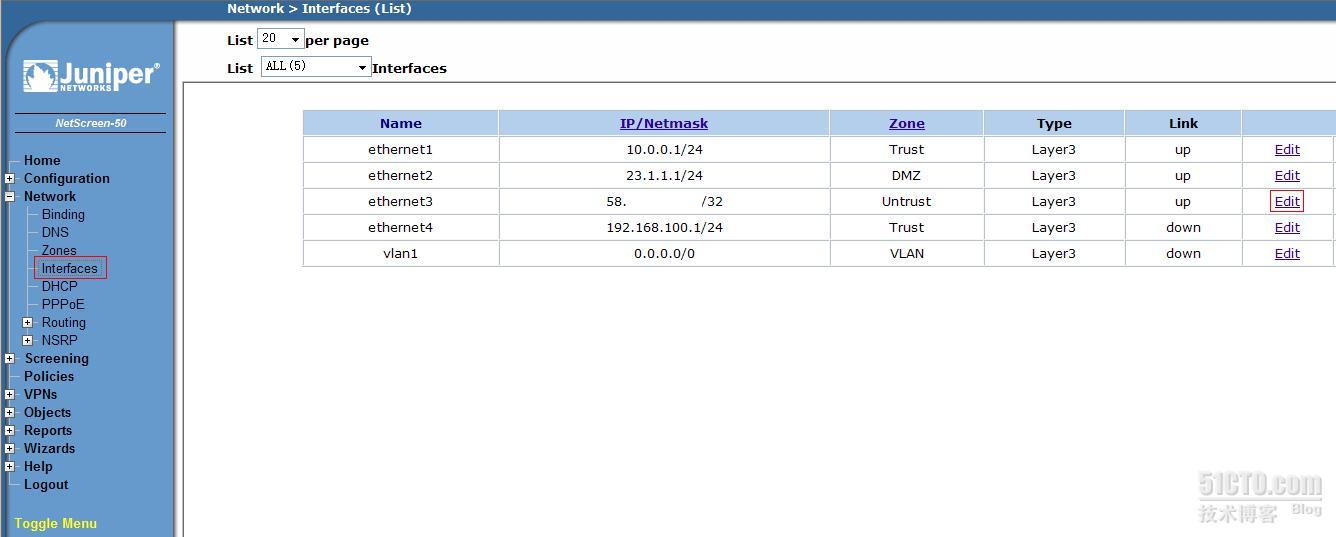

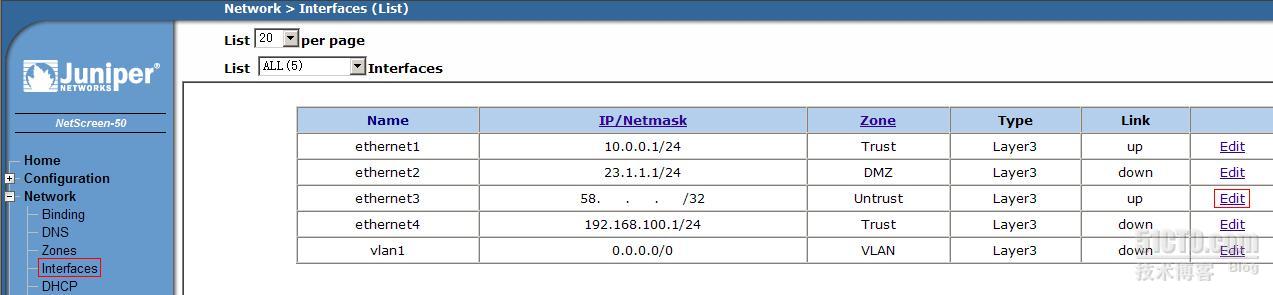

1、首先登录JuniperNS50的Web管理页面,进入左边菜单的Network——Interfaces选项,以下的这张图是配置好后的,没有配制的话,ethernet2端口的IP/Netmask是0.0.0.0/0,Link栏目在网线接入后会由"down"转为"up",然后我们点击Edit进入编辑

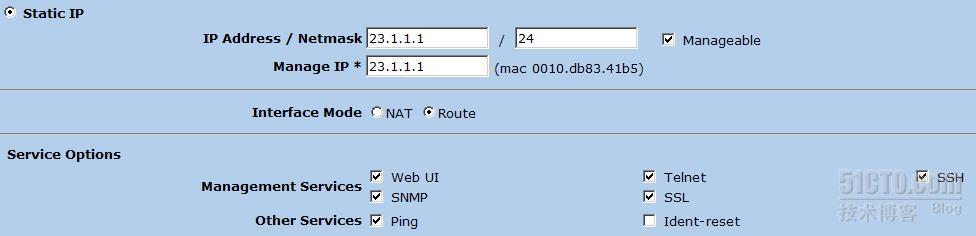

2、我是这样设置DMZ端口的

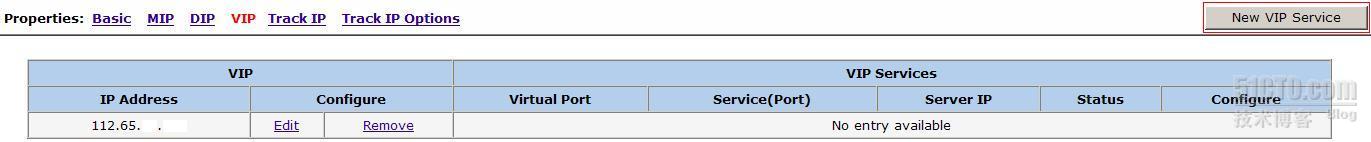

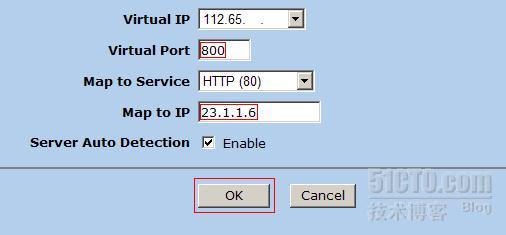

3、回到Network——Interfaces选项,选择外网的端口(这里是ethernet3)右边的Edit进入,点击进入顶部的VIP选项,点选"Same as......",然后"Add"

4、此时出现如下界面,点击右上角的"New VIP Service",在新出现的窗口中,我们假设映射外网IP112.65.*.*的800端口到Web服务器23.1.1.6的80端口,OK保存退出

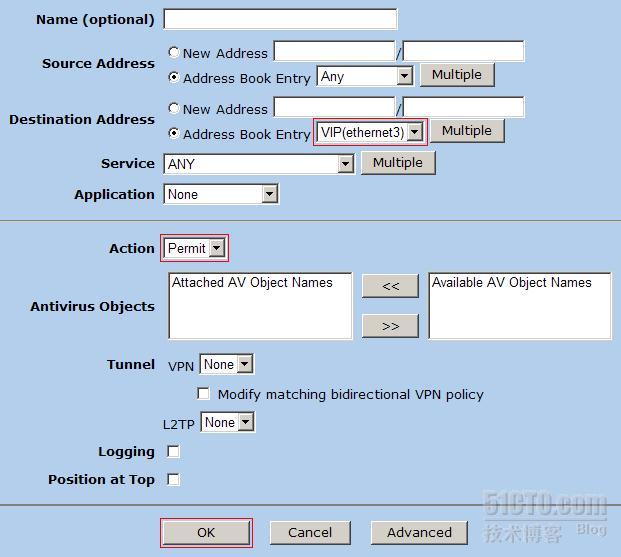

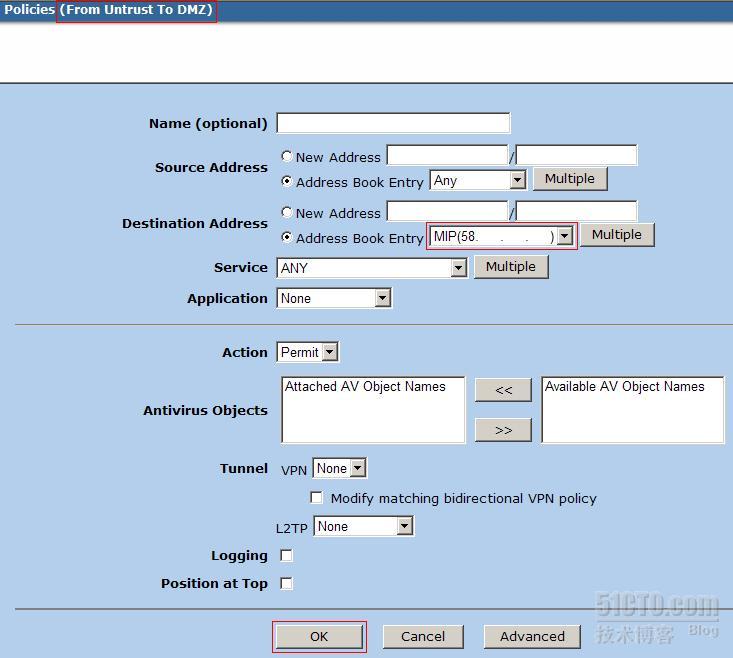

5、我们再从左边菜单的策略Policies选单进入,选择顶部的菜单"From Untrust"——"To DMZ"——New

6、在新出现的界面中,设置红框框选的选项卡为相应的内容,OK保存退出

至此,完成所有从JuniperNS50的DMZ区对外发布Web服务器的操作,此时通过互联网,应该已经可以访问到所发布的Web服务器了。

特别说明:如果仍无法从Internet访问Web服务器,请查看用于提供DMZ功能共享的交换机,如本文中的TPLink-DMZ交换机中是否已被划分了VLan,如有,则需要根据VLan的划分情况来修改DMZ中IP的设置;此外,Web服务器中的软件防火墙也有可能会阻止访问的正常进行,请根据具体情况作出相应的调整。

6月23日应公司要求,添加2台视频会议系统到DMZ区,除了以上说明过的部分,主要新增了这两台视频会议系统到Internet上其他会议系统的联网访问功能,具体过程描述如下:

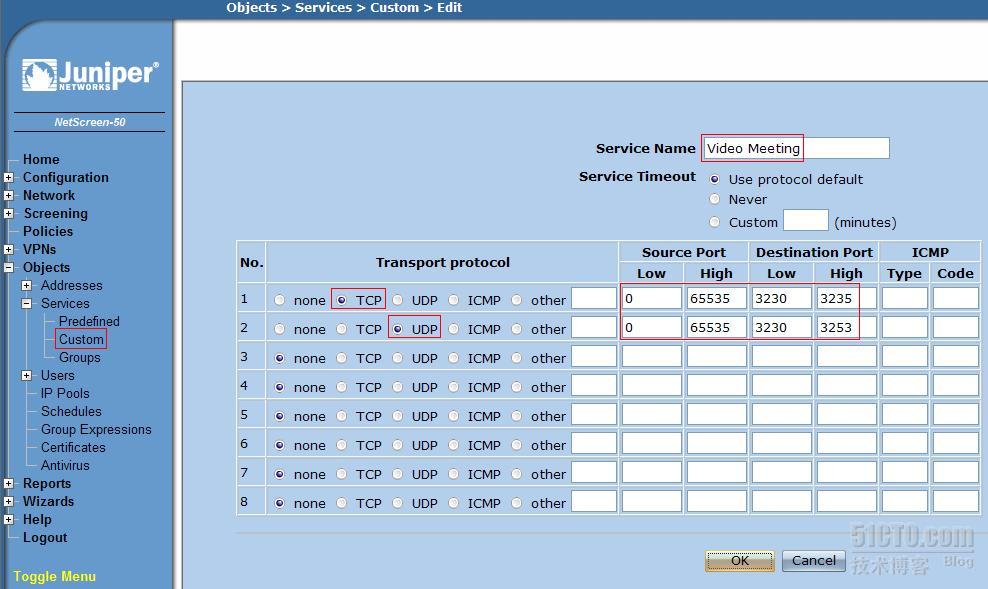

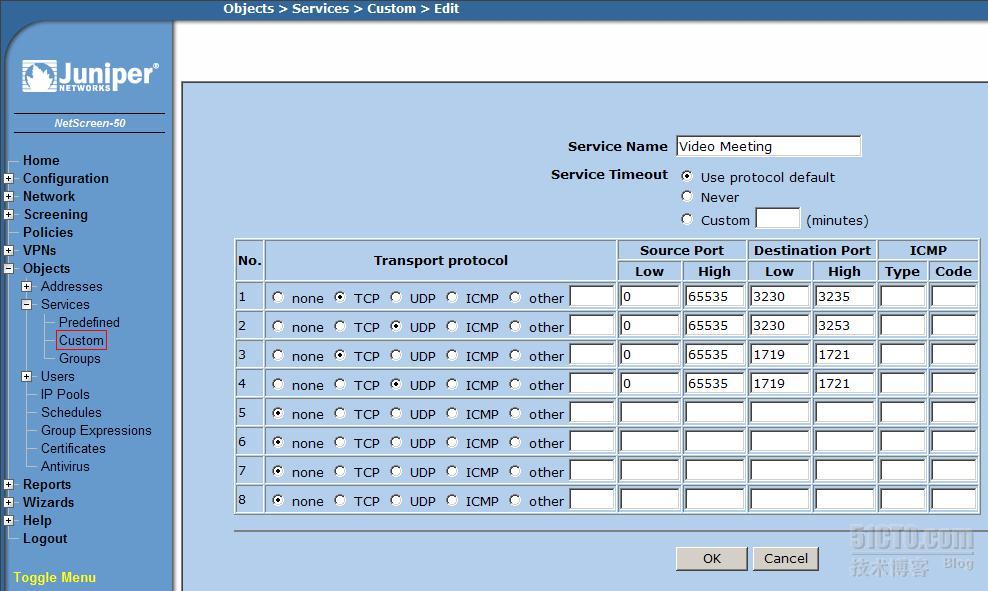

首先,在Objects—Services—Custom—New,添加这两台视频会议系统的访问端口,TCP是3230~3235,UDP是3230~3253

然后到Network—Interfaces下编辑Juniper上的外网端口ethernet3的属性

选择顶部的"VIP"选项

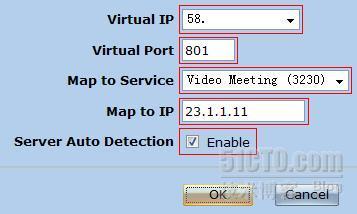

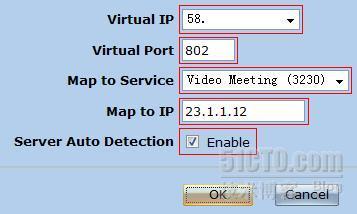

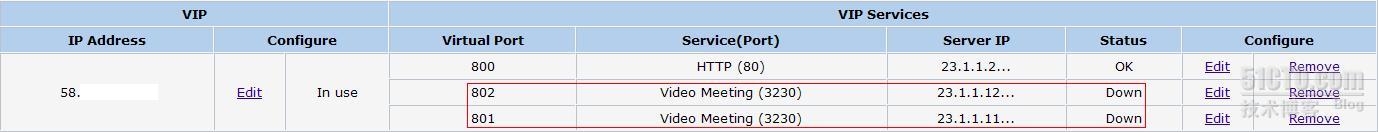

选择界面右上角的"New VIP Service"按键后分别添加如下的两个映射,以供两台视频会议系统使用

添加完成后的界面如下

最后再到"Policies"选项卡添加一条"From DMZ to Untrust"的策略

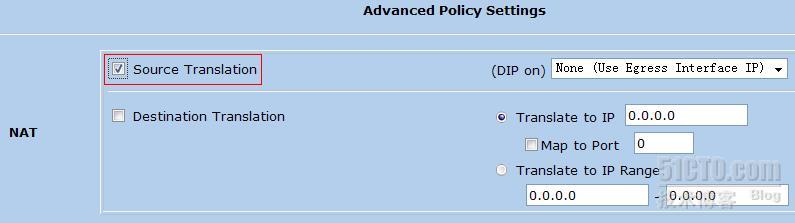

所有设置保持默认即可,然后选择底部的"Advanced"按键

勾选"Source Translation"选项,如果不勾选这里,这两台视频会议系统将只能够接受Internet上其他会议系统的访问,而不能访问到Internet上的其他会议系统,这个选项是这条策略的关键所在

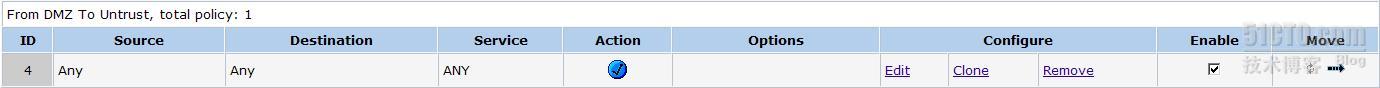

添加完成后的策略显示如下

好了,这样公司的两台视频会议系统不但能让其他会议系统通过Internet加入它们所建立的视频会议,同时也能通过Internet去访问并加入其他会议系统所建立的视频会议了。

至此,对于这部分操作的描述已全部说明完毕!

7月6日,试验以上方法后发现,虽然可以从公司宝利通设备拨通外网的宝利通设备,但是外网宝利通设备却无法拨通公司宝利通设备,然后,将宝利通视频会议系统技术人员提供的最新端口在Juniper上添加如下,但问题依旧

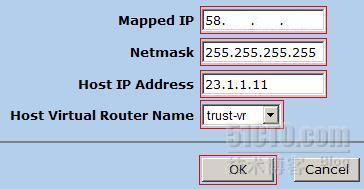

于是,将VIP映射删除,改为MIP的映射方式,试验后问题解决,以下是具体的操作过程

首先,仍是到Network—Interfaces下编辑Juniper上的外网端口ethernet3的属性

然后选择顶部的"MIP"选项

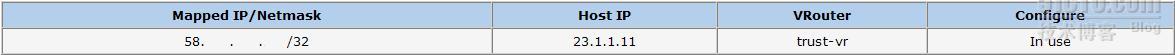

进入后,点击屏幕右上角的"New",在出现的输入框中,"Mapped IP"栏目输入外网IP,"Host IP Address"栏目输入的是需要映射的内网IP,其它内容默认

然后,再新建一条"From Untrust to DMZ"的策略,我这里为了测试方便,"Service"选项我使用了默认的"ANY",如果有需要,大家可以通过在"Objects—Services—Custom—New"下新建服务端口,然后再在设定策略的时候在"Service"选项进行选择

个人感觉,并非一对多的VIP映射方式本身产生了问题,而是由于访问所需的服务端口没能正确开放所致,下次在MIP映射方式下将访问策略里的"Service"选项选择设定好的"Video Meeting"服务试验看看(如果还是能通,则说明是VIP映射本身的问题;如果不能通,则说明是访问服务端口的问题),否则一对一的MIP映射方式对于公司目前IP紧张的情况,也并非是完美的选择。

这次就先到这里吧。

7月12日,今天有机会又试验了一下在MIP映射方式下将访问策略里的"Service"选项选择设定好的"Video Meeting"服务,结果无论是访问还是被访问都很正常,于是得到结论,不允许外网宝利通设备访问公司宝利通设备是一对多的VIP映射方式所造成的问题(我除了将MIP改为VIP映射,其它在服务端口和访问策略的设置上均相同,然后,虽然使用公司宝利通设备是可以正常的访问外网的宝利通设备的,但是却无法允许外网宝利通设备对公司宝利通设备的访问),我估计是宝利通的视频会议设备对"VIP"新建下的"Virtual Port"识别存在问题,看来目前只能使用MIP映射的方式来使用宝利通视频会议设备了,为了实现多外网点同时会议(比如上海一个点,天津一个点,香港又一个点,这三个点要在一起开远程视频会议,要有一台设备支持其他设备的拨入),得为每个设备准备一个外网IP地址才行。

总结使用MIP映射方式如下:

首先在"Objects—Services—Custom"添加需要开通的服务端口

然后在外网端口ethernet3下新建MIP映射

最后新建两条访问策略,一条允许"From DMZ To Untrust",一条允许"From Untrust To DMZ"

转载于:https://blog.51cto.com/liufisky/286643

2247

2247

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?