环境介绍:一台DC(我这里将AD与CA安装在同一台机器上)、一台预备LCS服务器、一台SQL Server服务器(均已经加入域)

在DC上操作:

安装CA机构(已经安装了IIS,且请确认2003系统光盘已经放入光驱):

选择企业根CA:

键入CA名称:

选择证书数据库存储位置:

等候片刻后便CA安装完毕。

使用管理员帐户登录到服务LCS服务器机器,放入LCS2005光盘,并解压LCS2005_EE_EVAL.exe程序:

将文件提取至C盘:

在C盘找到安装程序,并双击执行:

选择“企业版池”:

准备架构:

准备林:

准备域:

使用管理员帐户登录至数据服务器并用同样的方法提取出LCS2005_EE_EVAL。

同样在C盘下找到setup.exe并执行,点击“企业池”:

点击“创建/升级Enterprise Edition池”:

键入企业池名,这里的FQDN是池所在域的域名,接着键入池后端数据库SQL server实例名,benet-jiahua为SQL Server服务器名称,我使用的默认实例所以这里可以不用填写:

我这里不替换现有数据库:

在“选择目标位置”页上,选择将用于存储 SQL 数据库和事务日志的位置。这些位置是 SQL 服务器上你要写入 SQL 数据库和事务日志的位置。若使用的是群集 SQL为 后端,请确保将事务日志文件和数据库文件指向两个群集节点都可以访问的共享存储区。

建议将事务日志和数据库文件放到单独的物理硬盘上。确保不要将这些文件放到页面文件或系统磁盘上

完成之后回到LCS服务器机器上继续进行如下操作:

安装Enterprise Edition Server的文件:

使用部署工具安装 Live Communications Server 2005 Enterprise Edition 文件

使用本地管理员权限或同等权限登录到您要安装这些文件的服务器上。如果您要在安装完成后立即激活,还需要域管理员凭据和 RTCDomainServer 凭据(在林根域中激活只需要域管理员凭据)。

键入相关信息:

选择安装路径:

安装完成之后,提示你是否需激活服务器,选择是:

选择在SQL Server上创建的企业池:

创建服务帐户,默认为LCService:

我这里不启用IM存档:

激活服务:

在LCS服务器上下载CA证书路径:

选择下载证书链:

将 CA 证书路径安装到每台 Enterprise Edition Server 上的受信任的根证书颁发机构中:

可使用MMC操作:

将该.p7b文件(证书路径)导入企业信任的根证书颁发机构

申请证书,在每台服务器上申请用于身份验证的证书:

下图的10.10.10.1是我DC及证书服务器的IP地址。

选择将证书保存在本地计算机存储中:

完成之后,提交:

因为我这里是企业CA所以等候片刻便可自动颁发(也可在企业CA服务器的属性,策略模板中更改不自动颁发,由管理员手动颁发)。

安装证书:

其它服务器都是按以上方法进行证书的申请安装。

配置TLS互连:

在LCS服务器上打开LCS管理平台:

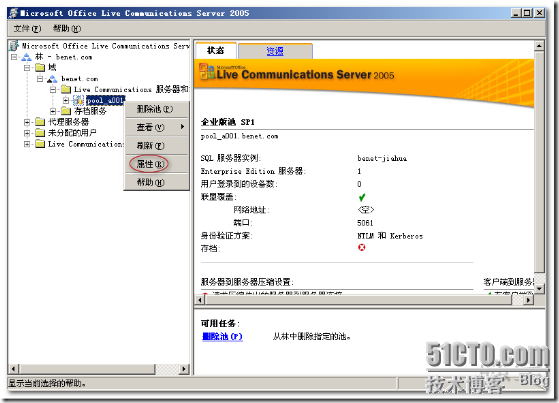

展开pool_a001企业池右击服务器FQDN属性:

在常规中选择“添加”:

选择传输类型为TLS,使用默认端口号5061,选择证书为之前申请的Web身份验证证书

确定后,在“安全性”选项卡中同样选择之前申请的证书:

配置首选取身份验证方式:

右击企业池属性:

选择“身份验证”,如果选择“NTLM 和 Kerberos”,当客户端要验证身份时,总是使用 Kerberos 进行身份验证。如果 Kerberos 身份验证失败,它不会再返回来,而会尝试使用 NTLM 进行身份验证。

选择“身份验证”,如果选择“NTLM 和 Kerberos”,当客户端要验证身份时,总是使用 Kerberos 进行身份验证。如果 Kerberos 身份验证失败,它不会再返回来,而会尝试使用 NTLM 进行身份验证。

在DNS服务器上操作:

创建DNS SRV记录:

选择服务器位置(SRV):

如果你的组织仅使用 Communicator 客户端:

如果你使用的是 TLS,请在“服务”中键入 _sipinternaltls,在“协议”中键入 _tcp,然后在“端口号”中键入 5061。

如果你使用的是 TCP,请在“服务”中键入 _sipinternal,在“协议”中键入 _tcp,然后在“端口号”中键入 5060。

如果你的组织使用 Windows Messenger 客户端:

如果你使用的是 TLS,请在“服务”中键入 _sip,在“协议”中键入 _tls,然后在“端口号”中键入 5061。

如果你使用的是 TCP,请在“服务”中键入 _sip,在“协议”中键入 _tcp,然后在“端口号”中键入 5060。

我这里的客户端使用的是Communicator 2005。

上图中“提供此服务的主机”填写为LCS企业池的FQDN。

这里的操作是既能使用TCP也能使用TLS安全传输。

为LCS服务器创建A记录:

验证DNS SRV资源记录的创建:

在部署了池并进行了必要的配置之后,在 Active Directory 中创建或启用将使用 Live Communications Server 服务的用户帐户。

在LCS服务器上操作:

我这里直接为整个OU启用LCS:

选择企业池:

当然也可为单个用户启用或配置Live Communications。(注意:我这里的用户均已经拥有自己的企业邮箱,也可为未启用邮箱或邮件的用户启用Live Communications。

在客户端安装Communicator 2005 客户端程序:

与LCS2005一样先提取程序(这里是OfficeCommunicatorEVAL.EXE):

选择同意条款:

键入Key:

选择安装路径:

安装完成之后,使用本地管理员登录至客户机,做如下操作(使之客户端信任CA颁发机构):

安装CA证书链:

安装完成之后,点击“后退”:

选择“下载CA证书”:

将该证书保存至本地计算机:

打开MMC控制台,添加证书管理单元:

选择计算机用户:

选择本地计算机:

展开“受信任的根证书颁发机构”,点击证书,所以有任务,将刚下载的证书导入其中:

使用tom帐户登录至客户机,运行Microsoft office Communicator 2005:

键入LCS帐户,并点击高级:

配置为安全的传输方式:

注意:这里的pool_a001.benet.com为企业池的FQDN名。

在多台客户机上做以上的同样操作。

登录之后进行如下操作:

键入amy的LCS帐户回车,便可查找到amy:

右击amy可将其添加至联系人列表:

双击amy帐户便可开始进行信息交流:

Communicator2005还有很多不错的即时信息交流操作(比如视频会议等),这里我就不一 一讲述了。

我们上面的通信是采用的TLS所以是一个比较安全的信息的交流,同样也可以选择TCP直接来传输。

转载于:https://blog.51cto.com/tom110/201039

771

771

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?