网络设备上常用的安全技术

概述:

网络安全现状与发展

随着国民经济对信息网络和系统的依赖性增强,网络安全成为关系经济平稳运行和安全的重要因素。当前,我国重要信息系统和工业控制系统多使用国外的技术和产品,这些技术和产品的漏洞不可控,使网络和系统更易受到***,致使敏感信息泄露、系统停运等重大安全事件多发,安全状况堪忧。

据统计,我国芯片、高端元器件、通用协议和标准等80%左右依赖进口,防火墙、加密机等10类信息安全产品65%来自进口,2010年我国集成电路产品进口额为1569 .9亿美元,是最大宗单项进口产品。当前,针对重要信息系统和工业控制系统的网络***持续增多,一旦网络***发生将可能导致重要信息系统和工业控制系统等瘫痪,给我国经济发展和产业安全等带来严峻挑战。

计算机网络安全措施

计算机网络安全措施主要包括保护网络安全、保护应用服务安全和保护系统安全三个方面,各个方面都要结合考虑安全防护的物理安全、防火墙、信息安全、Web安全、媒体安全等等。

(一)保护网络安全。

网络安全是为保护商务各方网络端系统之间通信过程的安全性。保证机密性、完整性、认证性和访问控制性是网络安全的重要因素。保护网络安全的主要措施如下:

(1)全面规划网络平台的安全策略。

(2)制定网络安全的管理措施。

(3)使用防火墙。

(4)尽可能记录网络上的一切活动。

(5)注意对网络设备的物理保护。

(6)检验网络平台系统的脆弱性。

(7)建立可靠的识别和鉴别机制。

(二)保护应用安全。

保护应用安全,主要是针对特定应用(如Web服务器、网络支付专用软件系统)所建立的安全防护措施,它独立于网络的任何其他安全防护措施。虽然有些防护措施可能是网络安全业务的一种替代或重叠,如Web浏览器和Web服务器在应用层上对网络支付结算信息包的加密,都通过IP层加密,但是许多应用还有自己的特定安全要求。

由于电子商务中的应用层对安全的要求最严格、最复杂,因此更倾向于在应用层而不是在网络层采取各种安全措施。

虽然网络层上的安全仍有其特定地位,但是人们不能完全依靠它来解决电子商务应用的安全性。应用层上的安全业务可以涉及认证、访问控制、机密性、数据完整性、不可否认性、Web安全性、EDI和网络支付等应用的安全性。

(三)保护系统安全。

保护系统安全,是指从整体电子商务系统或网络支付系统的角度进行安全防护,它与网络系统硬件平台、操作系统、各种应用软件等互相关联。涉及网络支付结算的系统安全包含下述一些措施:

(1)在安装的软件中,如浏览器软件、电子钱包软件、支付网关软件等,检查和确认未知的安全漏洞。

(2)技术与管理相结合,使系统具有最小穿透风险性。如通过诸多认证才允许连通,对所有接入数据必须进行审计,对系统用户进行严格安全管理。

(3)建立详细的安全审计日志,以便检测并跟踪******等。

商务交易安全措施

商务交易安全则紧紧围绕传统商务在互联网络上应用时产生的各种安全问题,在计算机网络安全的基础上,如何保障电子商务过程的顺利进行。

各种商务交易安全服务都是通过安全技术来实现的,主要包括加密技术、认证技术和电子商务安全协议等。

安全技术1:访问控制列表(ACL)

ACL简介

ACL(Access Control List,访问控制列表)主要用来实现流识别功能。网络设备为了过滤数据包,需要配置一系列的匹配规则,以识别需要过滤的报文。在识别出特定的报文之后,才能根据预先设定的策略允许或禁止相应的数据包通过。

ACL通过一系列的匹配条件对数据包进行分类,这些条件可以是数据包的源地址、目的地址、端口号等。

由ACL定义的数据包匹配规则,可以被其它需要对流量进行区分的功能引用,如QoS中流分类规则的定义。

根据应用目的,可将ACL分为下面几种:

基本ACL:只根据三层源IP地址制定规则。

高级ACL:根据数据包的源IP地址信息、目的IP地址信息、IP承载的协议类型、协议特性等三、四层信息制定规则。

二层ACL:根据源MAC地址、目的MAC地址、VLAN优先级、二层协议类型等二层信息制定规则。

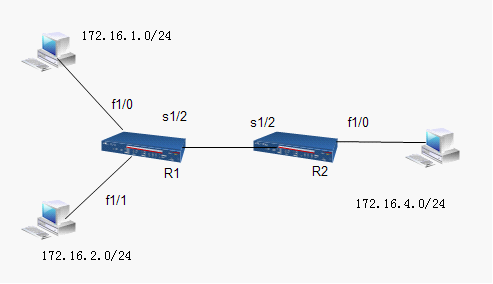

案例:

配置标准IP ACL

例如某公司网络中,行政部、销售部门和财务部门分别属于不同的3个子网,3个子网之间使用路由器进行互联。行政部所在的子网为172.16.0.1/24,销售部所在的子网为172.16.2.0/24,财务部所在的子网为172.16.4.0/24.考虑到信息安全问题,要求销售部门不能对财务部门进行访问,但行政部可以对财务部进行访问。

设备:思科路由器两台

实验拓扑:

实验原理:

标准IP ACL可以对数据包的源IP地址进行检查,当应用了ACL的接口接收或发送数据包时,将根据接口配置的ACL规则对数据进行检查,并采取相应的措施,允许通过或拒绝通过,从而到达访问控制的目的,提高网络安全性。

R1配置

configure terminal

interface s1/0

ip add 172.16.1.1 255.255.255.0

exit

interface s1/1

ip add 172.16.2.1 255.255.255.0

exit

interface s1/2

ip add 172.16.3.1 255.255.255.0

exit

ip route 172.16.4.0 255.255.255.0 serial 1/2

R2配置

configure terminal

interface s1/2

ip add 172.16.3.2 255.255.255.0

exit

interface s1/0

ip add 172.16.4.1 255.255.255.0

exit

ip route 172.16.1.0 255.255.255.0

ip route 172.16.2.0 255.255.255.0

acccess-list 1 deny 172.16.2.0 0.0.0.255

accesss-list 1 permit 172.16.1.0 0.0.0.255

interface f1/0

ip access-group 1 out

R1参考配置:

R1#show running-config

Building configuration...

Current configuration : 1280 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R1

!

boot-start-marker

boot-end-marker

!

!

no aaa new-model

memory-size iomem 5

interface Serial1/0

ip address 172.16.1.1 255.255.255.0

shutdown

serial restart-delay 0

!

interface Serial1/1

ip address 172.16.2.1 255.255.255.0

shutdown

serial restart-delay 0

!

interface Serial1/2

ip address 172.16.3.1 255.255.255.0

shutdown

serial restart-delay 0

!

interface Serial1/3

no ip address

shutdown

serial restart-delay 0

!

interface Vlan1

no ip address

!

ip http server

no ip http secure-server

!

ip route 172.16.4.0 255.255.255.0 Serial1/2

!

R2参考配置:

R2#show running-config

Building configuration...

Current configuration : 1409 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R2

!

boot-start-marker

boot-end-marker

!

!

no aaa new-model

memory-size iomem 5

!

!

ip cef

!

interface Serial1/0

ip address 172.16.4.1 255.255.255.0

ip access-group 1 out

shutdown

serial restart-delay 0

!

interface Serial1/1

no ip address

shutdown

serial restart-delay 0

!

interface Serial1/2

ip address 172.16.3.2 255.255.255.0

shutdown

serial restart-delay 0

!

interface Serial1/3

no ip address

shutdown

serial restart-delay 0

!

interface Vlan1

no ip address

!

ip http server

no ip http secure-server

!

ip route 172.16.1.0 255.255.255.0 Serial1/2

ip route 172.16.2.0 255.255.255.0 Serial1/1

!

!

access-list 1 deny 172.16.2.0 0.0.0.255

access-list 1 permit 172.16.1.0 0.0.0.255

!

!

control-plane

!

案例2:

实验拓扑:

二层ACL

. 组网需求:

通过二层访问控制列表,实现在每天8:00~18:00时间段内对源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303报文的过滤。该主机从GigabitEthernet0/1接入。

.配置步骤:

(1)定义时间段

# 定义8:00至18:00的周期时间段。

[Quidway] time-range huawei 8:00 to 18:00 daily

(2)定义源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303的ACL

# 进入基于名字的二层访问控制列表视图,命名为test。

[Quidway] acl name test link

# 定义源MAC为00e0-fc01-0101目的MAC为00e0-fc01-0303的流分类规则。

[Quidway-acl-link-traffic-of-link] rule 1 deny ingress 00e0-fc01-0101 0-0-0 egress 00e0-fc01-0303 0-0-0 time-range huawei

(3)激活ACL。

# 将traffic-of-link的ACL激活。

[Quidway-GigabitEthernet0/1] packet-filter link-group test

安全技术2:AAA

AAA简介

AAA是Authentication,Authorization and Accounting(认证、授权和计费)的简称,它提供了一个对认证、授权和计费这三种安全功能进行配置的一致性框架,实际上是对网络安全的一种管理。

这里的网络安全主要是指访问控制,包括:

哪些用户可以访问网络服务器。

具有访问权的用户可以得到哪些服务。

如何对正在使用网络资源的用户进行计费。

针对以上问题,AAA必须提供认证功能、授权功能和计费功能。

1. 认证功能

AAA支持以下认证方式:

不认证:对用户非常信任,不对其进行合法检查。一般情况下不采用这种方式。

本地认证:将用户信息(包括本地用户的用户名、密码和各种属性)配置在设备上。本地认证的优点是速度快,可以降低运营成本;缺点是存储信息量受设备硬件条件限制。

远端认证:支持通过RADIUS协议或HWTACACS协议进行远端认证,设备(如Quidway系列交换机)作为客户端,与RADIUS服务器或TACACS服务器通信。对于RADIUS协议,可以采用标准或扩展的RADIUS协议。

2. 授权功能

AAA支持以下授权方式:

直接授权:对用户非常信任,直接授权通过。

本地授权:根据设备上为本地用户帐号配置的相关属性进行授权。

RADIUS认证成功后授权:RADIUS协议的认证和授权是绑定在一起的,不能单独使用RADIUS进行授权。

HWTACACS授权:由TACACS服务器对用户进行授权。

Quidway S2000-HI 系列以太网交换机 操作手册

AAA/RADIUS/HWTACACS 第 1 章

AAA及RADIUS/HWTACACS协议配置

3. 计费功能

AAA支持以下计费方式:

不计费:不对用户计费。

远端计费:支持通过RADIUS服务器或TACACS服务器进行远端计费。

AAA一般采用客户端/服务器结构:客户端运行于被管理的资源侧,服务器上集中存放用户信息。因此,AAA框架具有良好的可扩展性,并且容易实现用户信息的集中管理。

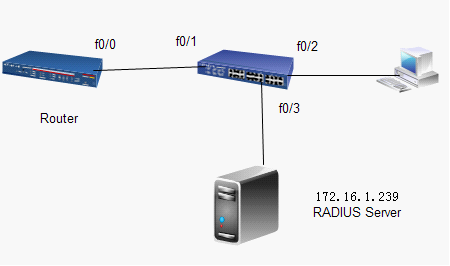

案例:

设备:

路由器1台,交换机1台,PC1台,RADIUS 服务器1台(可以使用第三方软件WinRadius)

实验原理:

在用户对路由器进行进程登录时,会向NAS(Network Access Server,网络接入服务器)发送请求,由NAS设备将用户的连接请求发送给认证 服务器,由服务器判断此接入请求应接受还是拒绝,将相应的信息发送给NAS设备,如线路故障或设备故障导致相应超时时,NAS设备将认证信息发送给备份服务器,由备份服务器进行接入认证。

Router配置

interface f0/0

ip add 172.16.1.1 255.255.255.0

no shutdown

aaa new-model

username jack password test

aaa authentication login test group radius local

radius-server host 172.16.1.239

line vty 0 4

login authentication test

end

搭建Radius服务器

在PC上安装WinRadius

开启WinRadius服务。

在Radius服务器上添加账号jack,密码为test

AAA认证测试

配置完成后,从PC机上用命令telnet 172.16.1.1 远程登录到路由器上,同时在路由器上用debug aaa命令开启AAA认证调试信息。

在Radius服务器上,在认证过程中进行抓包。可以看到报文为Access Request报文,为NAS设备向Radius服务器发起的接入请求。Radius服务器返回结果为Access Accept。

将Radius服务器从网络上断开,重复上面的测试过程。

案例2:

实验拓扑:

组网需求

现需要通过对交换机的配置实现RADIUS服务器对登录交换机的Telnet用户的远端认证。

其中:由一台RADIUS服务器(其担当认证RADIUS服务器的职责)与交换机相连,服务器IP地址为192.168.1.1,设置交换机与认证RADIUS服务器交互报文时的加密密钥为“test”,设置交换机从用户名中去除用户域名后再将之传给RADIUS服务器。

配置步骤

# 添加Telnet用户。

# 配置Telnet用户采用远端认证方式,即scheme方式。

[Quidway-ui-vty0-4] authentication-mode scheme

# 配置domain。

[Quidway] domain cams

[Quidway-isp-cams] quit

# 配置RADIUS方案。

[Quidway] radius scheme cams

[Quidway-radius-cams] primary authentication 192.168.1.1 1812

[Quidway-radius-cams] key authentication test

[Quidway-radius-cams] server-type Huawei

[Quidway-radius-cams] user-name-format without-domain

# 配置domain和RADIUS的关联。

[Quidway-radius-cams] quit

[Quidway] domain cams

[Quidway-isp-cams] scheme radius-scheme ca

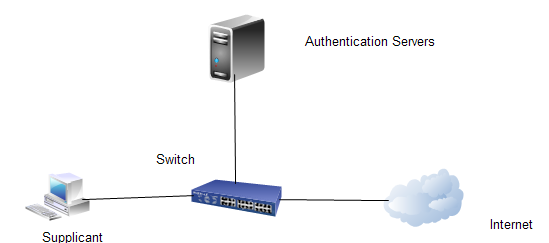

安全技术3:接入层802.1x

802.1X协议

802.1x协议是基于Client/Server的访问控制和认证协议。它可以限制未经授权的用户/设备通过接入端口(access port)访问LAN/WLAN。在获得交换机或LAN提供的各种业务之前,802.1x对连接到交换机端口上的用户/设备进行认证。在认证通过之前,802.1x只允许EAPoL(基于局域网的扩展认证协议)数据通过设备连接的交换机端口;认证通过以后,正常的数据可以顺利地通过以太网端口。

网络访问技术的核心部分是PAE(端口访问实体)。在访问控制流程中,端口访问实体包含3部分:认证者--对接入的用户/设备进行认证的端口;请求者--被认证的用户/设备;认证服务器--根据认证者的信息,对请求访问网络资源的用户/设备进行实际认证功能的设备。

以太网的每个物理端口被分为受控和不受控的两个逻辑端口,物理端口收到的每个帧都被送到受控和不受控端口。其中,不受控端口始终处于双向联通状态,主要用于传输认证信息。而受控端口的联通或断开是由该端口的授权状态决定的。认证者的PAE根据认证服务器认证过程的结果,控制"受控端口"的授权/未授权状态。处在未授权状态的控制端口将拒绝用户/设备的访问。受控端口与不受控端口的划分,分离了认证数据和业务数据,提高了系统的接入管理和接入服务提供的工作效率。

802.1X认证特点

基于以太网端口认证的802.1x协议有如下特点:IEEE802.1x协议为二层协议,不需要到达三层,对设备的整体性能要求不高,可以有效降低建网成本;借用了在RAS系统中常用的EAP(扩展认证协议),可以提供良好的扩展性和适应性,实现对传统PPP认证架构的兼容;802.1x的认证体系结构中采用了"可控端口"和"不可控端口"的逻辑功能,从而可以实现业务与认证的分离,由RADIUS和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包;可以使用现有的后台认证系统降低部署的成本,并有丰富的业务支持;可以映射不同的用户认证等级到不同的VLAN;可以使交换端口和无线LAN具有安全的认证接入功能。

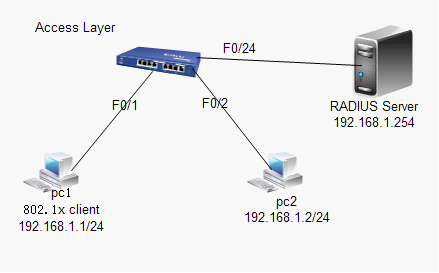

案例:

某企业的网络管理员为了防止有公司外部的用户将电脑接入到公司网络中,造成公司信息资源受到损失,希望员工的电脑接入到公司之前进行身份验证,只有具有合法身份凭证的用户才可以接入到公司网络。

实验拓扑:

设备:

交换机1台,PC机2台,RADIUS服务器1台。

实验原理:

802.1x协议是一种基于端口的网络接入控制(Port Based Network Access Control)协议。“基于端口的网络接入控制”是指在局域网接入设备的端口级别对所接入的设备进行认证和控制。如果连接到端口上的设备能够通过认证,则端口就被开放,终端设备就被允许访问局域网中的资源:如果连接到端口上的设备不能通过认证,则端口就相当于被关闭,使终端设备无法访问局域网中的资源。

验证网络连通性

按照拓扑配置pc1、pc2、RADIUS服务器的IP地址,在pc1上ping pc2的地址,验证PC1与PC2的网络连通性。

C:\Documents and Settings\Administrator>ping 192.168.1.2

Pinging 192.168.1.2 with 32 bytes of data:

Reply from 192.168.1.2: bytes=32 time=1ms TTL=64

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Ping statistics for 192.168.1.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

配置交换机802.1x认证。

Switch 配置

configure terminal

aaa new-model

aaa authentication dot1x jack group radius

dot1x authentication jack

radius-server host 192.168.1.254

radius-server key 12345

interface vlan 1

ip address 192.168.1.200 255.255.255.0

exit

interface f0/1

dot1x port-control auto

SWITCH参考配置:

SW#show running-config

Building configuration...

Current configuration : 1088 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname SW

!

boot-start-marker

boot-end-marker

!

!

aaa new-model

!

!

aaa authentication dot1x jack group radius

!

aaa session-id common

memory-size iomem 5

!

!

ip cef

!

!

interface FastEthernet0/0

!

interface FastEthernet0/1

dot1x multiple-hosts

!

interface FastEthernet0/2

!

interface FastEthernet0/3

!

interface FastEthernet0/4

!

interface FastEthernet0/5

!

interface FastEthernet0/6

!

interface FastEthernet0/7

!

interface FastEthernet0/8

!

interface FastEthernet0/9

!

interface FastEthernet0/10

!

interface FastEthernet0/11

!

interface FastEthernet0/12

!

interface FastEthernet0/13

!

interface FastEthernet0/14

!

interface FastEthernet0/15

!

interface Vlan1

ip address 192.168.1.200 255.255.255.0

!

ip http server

no ip http secure-server

!

radius-server host 192.168.1.254 auth-port 1645 acct-port 1646

radius-server key 12345

!

control-plane

!

line con 0

line aux 0

line vty 0 4

!

!

end

启用f0/1端口的802.1x认证

此时用PC1 ping PC2 的地址,由于f0/1端口启用802.1x认证,在PC1没有认证的情况下,无法访问网络。

C:\Documents and Settings\Administrator>ping 192.168.1.2

Pinging 192.168.1.2 with 32 bytes of data:

Request timed out.

Request timed out.

Request timed out.

Request timed out.

Ping statistics for 192.168.1.2:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

配置Radius服务器,运行WinRadius服务器(第三方软件),并添加账户信息,设置账户为test,密码为testpass,设置Radius服务器的密钥,要与交换机上配置的密钥保持一致;验证端口和计费端口号都保持默认的标准端口号,如果设置其他的端口号,也需要在交换机上的Radius服务器配置中进行设置,NAS密钥为12345,认证端口:1812,计费端口1813。

启用802.1x客户端进行验证。

在PC1上pingPC2的IP地址,由于通过了802.1x认证,F0/1端口被“打开”,PC1与PC2可以ping通,

C:\Documents and Settings\Administrator>ping 192.168.1.2

Pinging 192.168.1.2 with 32 bytes of data:

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Reply from 192.168.1.2: bytes=32 time<1ms TTL=64

Ping statistics for 192.168.1.2:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

查看交换机是802.1x认证状态,可以看到PC1已经通过认证。

SW#show dot1x summary

ID MAC Interface VLAN Auth-State Backend-State Port-Status User-Type

-------- --------------- --------- ---- --------------- --------------

14 0015.f2dc.96a4 Fa0/1 Authenticated Idle Authed static

案例2:

实验拓扑:

实验配置:

<sw11>system-view

Enter system view , return user view with Ctrl+Z.

[sw11]dot1x

802.1x is enabled globally

[sw11]dot1x interface Ethernet 0/2

802.1x is enabled on port Ethernet0/2

[sw11]dot1x port-method macbased interface Ethernet 0/2

[sw11]radius scheme radius1

New Radius server

[sw11-radius-radius1]primary authentication 10.11.1.1

[sw11-radius-radius1]primary accounting 10.11.1.2

[sw11-radius-radius1]secondary authentication 10.11.1.2

[sw11-radius-radius1]secondary accounting 10.11.1.1

[sw11-radius-radius1]key authentication jack

[sw11-radius-radius1]key accounting jack

[sw11-radius-radius1]timer 5

[sw11-radius-radius1]retry 5

[sw11-radius-radius1]timer realtime-accounting 15

[sw11-radius-radius1]user-name-format without-domain

[sw11-radius-radius1]quit

[sw11]domain abc.net

添加了新域。

[sw11-isp-abc.net]sc

[sw11-isp-abc.net]sch

[sw11-isp-abc.net]sche

[sw11-isp-abc.net]radius-scheme radius1

[sw11-isp-abc.net]access-limit enable 30

[sw11-isp-abc.net]idle-cut enable ?

INTEGER<1-120> 最大闲置时间(分钟)

[sw11-isp-abc.net]idle-cut enable 20 ?

INTEGER<1-10240000> 最小流量(字节)

[sw11-isp-abc.net]idle-cut enable 20 2000

[sw11-isp-abc.net]quit

[sw11]domain default enable abc.net

[sw11]local-user localuser

创建了一个新的本地用户

[sw11-luser-localuser]service-type lan-access

[sw11-luser-localuser]password simple localpass

[sw11-luser-localuser]

安全技术4:MAC地址绑定

MAC地址绑定就是利用三层交换机的安全控制列表将交换机上的端口与所对应的MAC地址进行捆绑。

MAC地址绑定的意义

由于每个网络适配卡具有唯一的MAC地址,为了有效防止非法用户盗用网络资源,MAC地址绑定可以有效的规避非法用户的接入。以进行网络物理层面的安全保护。

MAC地址绑定的运用

由于MAC地址绑定的安全性能,所以被大多数的终端用户所运用,以保证网络非法用户从非法途径进入网络,盗用网络资源。这个技术被广泛运用电信,一些OA办公的网络系统。

案例:

MAC地址与端口绑定,当发现主机的MAC地址与交换机上绑定的MAC地址不符时,交换机相应的端口将down掉。当前端口指定MAC地址时,端口模式必须为access或者Trunk状态。

cisco 3550交换机

configure terminal

int f0/1

switchport mode access

switchport port-security mac-address 00-90-F5-10-79-C1

配置MAC地址

switchport port-security maximum 1

限制词端口允许通过的MAC地址数为1

switchport port-security violation shutdown

当发现与上述配置不符实,端口down掉

案例2:

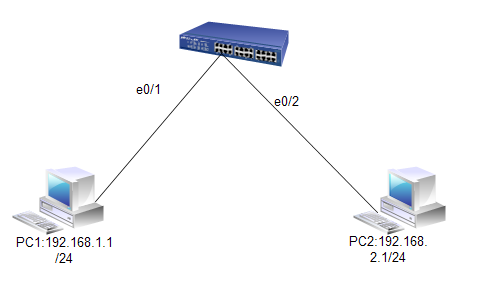

实验拓扑:

实验设备:PC机1台,华为交换机1台

交换机配置:

[switch]mac-address static 3859-F9DE-05D0 interface Ethernet 1/0/1 vlan 1

[switch]dis arp

类型:S-静态 D-动态

IP地址 MAC地址 VLAN ID 端口名/聚合链路号

192.168.1.1 3859-F9DE-05D0 1 Ethernet1/0/1

安全技术5:ARP绑定

应用ARP绑定IP地址和MAC地址 ARP(Address Resolution Protocol)即地址解析协议,这个协议是将IP地址与网络物理地址一一对应的协议。每台计算机的网卡的MAC地址都是唯一的。在三层交换机和路由器中有一张称为ARP的表,用来支持在IP地址和MAC地址之间的一一对应关系,它提供两者的相互转换,具体说就是将网络层地址解析为数据链路层的地址。

我们可以在ARP表里将合法用户的IP地址和网卡的MAC地址进行绑定。当有人盗用IP地址时,尽管盗用者修改了IP地址,但由于网卡的MAC地址和ARP表中对应的MAC地址不一致,那么也不能访问网络。

关于ARP表的设置和删除有以下几条命令:

Set arp [dynamic | static] {ip_addr hw_addr}( 设置动态或静态的ARP表);

ip_addr(IP地址),hw_addr(MAC地址);

Set arp static 20.89.21.1 00-80-1c-93-80-40(将将IP地址20.89.21.1和网卡MAC地址00-80-1c-93-80-40绑定);

Set arp static 20.89.21.3 00-00-00-00-00-00(对未用的IP进行绑定,将MAC地址设置为0);

Set arp agingtime seconds(设置ARP表的刷新时间,如Set arp agingtime 300);

show arp (用来显示ARP表的内容);

clear arp [dynamic | static] {ip_addr hw_addr}(清除ARP表中的内容)。

案例:

实验拓扑:

实验设备:PC机1台,华为交换机1台

交换机配置:

[switch]mac-address static 3859-F9DE-05D0 interface Ethernet 1/0/1 vlan 1

[switch]dis arp

类型:S-静态 D-动态

IP地址 MAC地址 VLAN ID 端口名/聚合链路号

192.168.1.1 3859-F9DE-05D0 1 Ethernet1/0/1

安全技术6:访问管理

访问管理的主要配置包括

1 使能访问管理功能

在全局配置模式下进行下列配置

使能访问管理功能 am enable

关闭访问管理功能 undo am enable

2 配置基于端口的访问管理 IP地址池

在以太网端口模式下进行下列配置

设置端口的访问控制IP地址池 am ip-pool { address-list }

取消端口访问控制IP地址池的部分或全部IP地址 undo am ip-pool { all | address-list }

3 配置端口间的二层隔离 S3526/S3526 FM/S3526 FS/S3526E/S3526E FM/S3526E FS/S3526C以太网交换机支持

设置端口的二层隔离,以使该端口与某个(或某组)端口间不能进行二层转发。在以太网端口模式下进行下列配置

设置端口的二层隔离 am isolate interface-list

取消对全部/部分端口的二层隔离 undo am isolate interface-list

4 基于 VLAN 方式配置端口隔离 S3552G/S3552P/S3528G/S3528P/ S3552F支持

在VLAN视图下进行下列配置

使能 VLAN内的端口二层隔离 port-isolate enable

取消 VLAN内的端口二层隔离 undo port-isolate enable

5 配置端口 /IP 地址 /MAC 地址的绑定 S3526E/S3526E FS/S3526E FM/S3526C以太网交换机支持

在系统视图下进行下列配置

将端口 IP地址和 MAC地址绑定在一起 am user-bind { interface { interface-name | interface-type interface-number } { mac-addr mac | ip-addr ip }* | mac-addr mac { interface { interface-name | interface-type interface-number } | ip-addr ip }* | ip-addr ip { interface { interface-name | interface-type interface-number } | mac-addr mac }* }

6 开启/关闭访问管理告警开关

在全局配置模式下进行下列配置

开启访问管理告警功能 am trap enable

关闭访问管理告警功能 undo am trap enable

7 显示当前的访问控制配置信息

显示当前的端口访问控制配置信息 display am [ interface-list ]

显示端口 IP地址 MAC地址的绑定情况 display am user-bind [ interface { interface-name | interface-type interface-number } | mac-addr mac | ip-addr ip ]

案例:

实验拓扑:

实验设备:华为交换机1台,PC机2台

交换机配置:

[switch]am enable

[switch]vlan 10

[switch-vlan10]port Ethernet 0/1

[switch-vlan10]port Ethernet 0/2

[switch-vlan10]quit

[switch]interface Ethernet 0/1

[switch-Ethernet0/1]am isolate Ethernet 0/2

[switch-Ethernet0/1]quit

[switch]interface Ethernet 0/2

[switch-Ethernet0/2]am isolate Ethernet 0/1

[switch-Ethernet0/2]quit

[switch]

[switch]

启用am之前:

C:\Documents and Settings\Administrator>ping 192.168.1.1

Pinging 192.168.1.1 with 32 bytes of data:

Reply from 192.168.1.1: bytes=32 time=1ms TTL=64

Reply from 192.168.1.1: bytes=32 time<1ms TTL=64

Reply from 192.168.1.1: bytes=32 time<1ms TTL=64

Reply from 192.168.1.1: bytes=32 time<1ms TTL=64

Ping statistics for 192.168.1.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 1ms, Average = 0ms

启用am之后:

C:\Documents and Settings\Administrator>ping 192.168.1.1

Pinging 192.168.1.1 with 32 bytes of data:

Destination host unreachable.

Destination host unreachable.

Destination host unreachable.

Destination host unreachable.

Ping statistics for 192.168.1.1:

Packets: Sent = 4, Received = 0, Lost = 4 (100% loss),

转载于:https://blog.51cto.com/zerozerozero/821981

463

463

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?