简介:“大学内部文件下载系统”是基于ASP.NET与SQLSERVER构建的Web应用,专为高校内部文件共享与管理服务。系统采用ASP.NET框架实现动态页面交互、身份验证和权限控制,利用SQLSERVER存储文件元数据并保障数据安全。通过登录认证、文件分类浏览、权限管理和高效检索等功能,系统为用户提供安全、便捷的文件下载环境。本项目涵盖前端界面、后台逻辑与数据库设计,适用于教育机构内部资源管理场景,具有良好的实用性与可维护性。

1. 大学内部文件下载系统的架构设计与技术选型

系统整体架构与B/S模式解析

本系统采用典型的B/S(浏览器/服务器)架构,用户通过浏览器访问部署在IIS上的ASP.NET Web应用,服务端处理请求并返回动态页面。该模式降低了客户端维护成本,便于跨平台访问,适合高校多终端接入场景。

技术栈选型依据

选用 ASP.NET Web Forms 作为开发框架,得益于其事件驱动编程模型,快速构建企业级后台管理界面;数据库采用 SQLSERVER ,依托其与.NET生态无缝集成、T-SQL强大查询能力及高安全性机制,保障数据一致性与可维护性。

三层架构设计与职责划分

系统严格遵循 表现层(UI)→业务逻辑层(BLL)→数据访问层(DAL) 的分层结构:

// 示例:数据访问层方法封装

public class FileDAO {

public DataTable GetFilesByUserId(int userId) {

string sql = "SELECT * FROM Files WHERE UploadUserId = @uid";

SqlParameter param = new SqlParameter("@uid", userId);

return SqlHelper.ExecuteQuery(sql, param); // 使用参数化查询防注入

}

}

- 表现层 :

.aspx页面负责展示与用户交互; - 业务逻辑层 :处理文件权限校验、上传规则等核心逻辑;

- 数据访问层 :封装ADO.NET操作,统一调用

SqlHelper工具类,实现数据库解耦。

部署环境配置要求

| 组件 | 版本/配置 |

|---|---|

| Web服务器 | IIS 7.0+ |

| .NET Framework | 4.5 或更高 |

| 数据库 | SQL Server 2016+ |

| 安全协议 | HTTPS(SSL/TLS启用) |

通过合理的技术选型与分层设计,系统具备良好的扩展性与可维护性,为后续权限控制、文件管理和安全审计奠定坚实基础。

2. SQLSERVER数据库设计与安全管理实践

在高校信息化系统中,数据是核心资产,尤其对于文件下载平台这类涉及大量用户身份、权限、文件元数据及操作日志的系统而言,数据库的设计质量直接决定了系统的稳定性、安全性与可维护性。本章将围绕 SQL Server 2019 (兼容 SQL Server 2016 及以上版本)展开深入探讨,涵盖从逻辑建模到物理实现,再到安全防护和灾备恢复的全流程实践。通过科学的数据库结构设计与严格的安全策略配置,确保大学内部文件共享平台具备高可用性、抗攻击能力以及长期可扩展性。

2.1 数据库模型设计与规范化处理

数据库模型设计是整个系统架构的地基,合理的实体关系建模不仅能提升查询效率,还能有效避免数据冗余和一致性问题。在本系统中,主要业务围绕“用户”、“文件”、“分类”与“权限”展开,需构建清晰的ER图并进行规范化处理,以保障数据完整性。

2.1.1 需求分析与实体关系建模(ER图设计)

首先对系统核心功能进行需求拆解:

- 用户可以注册/登录,拥有不同角色;

- 文件由用户上传,归属于某一分类;

- 分类支持多级树形结构;

- 不同角色对文件具有不同的访问权限;

- 所有关键操作应记录日志。

基于上述需求,识别出以下核心实体及其属性:

| 实体 | 属性 |

|---|---|

| 用户(User) | UserID, UserName, PasswordHash, Salt, RoleID, Email, CreateTime, LastLogin |

| 角色(Role) | RoleID, RoleName, Description |

| 文件(File) | FileID, FileName, FilePath, FileType, FileSize, UploadUserID, CategoryID, UploadTime, IsDeleted |

| 分类(Category) | CategoryID, CategoryName, ParentID, Level, SortOrder |

| 权限(Permission) | PermissionID, RoleID, CategoryID, CanView, CanDownload, CanUpload |

| 操作日志(Log) | LogID, UserID, OperationType, TargetID, IP, OperateTime |

各实体间的关系如下:

- 用户 ↔ 角色:多对一(一个用户属于一个角色)

- 文件 ↔ 分类:多对一

- 分类 ↔ 分类:自关联(父子关系)

- 角色 ↔ 权限:一对多

- 权限 ↔ 分类:多对一

- 日志 ↔ 用户:多对一

使用 Mermaid 绘制 ER 图如下:

erDiagram

USER ||--o{ ROLE : has

USER ||--o{ FILE : uploads

USER ||--o{ LOG : generates

FILE ||--|| CATEGORY : belongs_to

CATEGORY ||--o{ CATEGORY : parent-child

ROLE ||--o{ PERMISSION : defines

PERMISSION }|--|| CATEGORY : applies_to

该图清晰表达了实体之间的基数关系与语义连接,为后续表结构设计提供了可视化依据。

2.1.2 主要数据表结构设计:用户表、文件表、分类表、权限表

根据ER图,创建以下主要数据表,并定义字段类型、约束条件及索引建议。

用户表(T_User)

CREATE TABLE T_User (

UserID INT IDENTITY(1,1) PRIMARY KEY,

UserName NVARCHAR(50) NOT NULL UNIQUE,

PasswordHash NVARCHAR(64) NOT NULL, -- SHA-256 Hex String

Salt NVARCHAR(32) NOT NULL,

RoleID INT NOT NULL DEFAULT 1,

Email NVARCHAR(100),

CreateTime DATETIME DEFAULT GETDATE(),

LastLogin DATETIME,

IsActive BIT DEFAULT 1,

FOREIGN KEY (RoleID) REFERENCES T_Role(RoleID)

);

逻辑分析 :

-IDENTITY(1,1)实现自动增长主键。

-PasswordHash存储加盐哈希后的密码,明文不存储。

-Salt单独字段保存随机盐值,用于增强哈希安全性。

-IsActive支持软删除或账户禁用。

- 外键约束保证角色引用有效性。

文件表(T_File)

CREATE TABLE T_File (

FileID INT IDENTITY(1,1) PRIMARY KEY,

FileName NVARCHAR(200) NOT NULL,

FilePath NVARCHAR(500) NOT NULL, -- 存储相对路径如 /uploads/2025/04/file.pdf

FileType NVARCHAR(20), -- 如 .pdf, .docx

FileSize BIGINT, -- 字节单位

UploadUserID INT NOT NULL,

CategoryID INT NOT NULL,

UploadTime DATETIME DEFAULT GETDATE(),

IsDeleted BIT DEFAULT 0,

DownloadCount INT DEFAULT 0,

FOREIGN KEY (UploadUserID) REFERENCES T_User(UserID),

FOREIGN KEY (CategoryID) REFERENCES T_Category(CategoryID),

INDEX IX_UploadTime NONCLUSTERED (UploadTime DESC),

INDEX IX_CategoryID NONCLUSTERED (CategoryID)

);

参数说明 :

-FileSize使用BIGINT支持大于 2GB 的大文件。

-IsDeleted标记是否已删除,配合回收站机制使用。

- 建立非聚集索引提升按时间或分类查询性能。

分类表(T_Category)

CREATE TABLE T_Category (

CategoryID INT IDENTITY(1,1) PRIMARY KEY,

CategoryName NVARCHAR(100) NOT NULL,

ParentID INT NULL, -- 自引用,根节点为 NULL

Level TINYINT NOT NULL DEFAULT 0, -- 层级深度:0=一级,1=二级...

SortOrder SMALLINT DEFAULT 0, -- 排序权重

CreateTime DATETIME DEFAULT GETDATE(),

FOREIGN KEY (ParentID) REFERENCES T_Category(CategoryID) ON DELETE CASCADE,

UNIQUE (CategoryName, ParentID) -- 同一层级名称唯一

);

逻辑分析 :

-ParentID允许为空表示顶级分类。

-ON DELETE CASCADE确保删除父分类时其子分类也被清除。

-UNIQUE(CategoryName, ParentID)防止同名重复分类。

权限表(T_Permission)

CREATE TABLE T_Permission (

PermissionID INT IDENTITY(1,1) PRIMARY KEY,

RoleID INT NOT NULL,

CategoryID INT NOT NULL,

CanView BIT NOT NULL DEFAULT 1,

CanDownload BIT NOT NULL DEFAULT 1,

CanUpload BIT NOT NULL DEFAULT 0,

CONSTRAINT UK_Role_Category UNIQUE (RoleID, CategoryID),

FOREIGN KEY (RoleID) REFERENCES T_Role(RoleID),

FOREIGN KEY (CategoryID) REFERENCES T_Category(CategoryID)

);

参数说明 :

- 联合唯一键防止同一角色对同一分类设置多次权限。

- 每项操作权限独立控制,便于精细化管理。

2.1.3 数据库规范化原则应用(第三范式验证)

为确保数据一致性与减少更新异常,必须遵循数据库三范式(1NF → 2NF → 3NF)。下面逐一验证当前设计是否符合第三范式。

| 范式 | 定义 | 当前设计是否满足 | 说明 |

|---|---|---|---|

| 第一范式(1NF) | 每个属性不可再分,且每列原子性 | ✅ 是 | 所有字段均为基本数据类型,无重复组 |

| 第二范式(2NF) | 在1NF基础上,消除部分函数依赖 | ✅ 是 | 所有非主属性完全依赖于主键,无复合主键下的局部依赖 |

| 第三范式(3NF) | 在2NF基础上,消除传递依赖 | ✅ 是 | 例如:T_User 中 RoleID → RoleName 应存在于 T_Role 表,而非直接存在 T_User;当前设计已分离角色信息 |

特别说明:若将 RoleName 直接存入 T_User 表,则会产生传递依赖(UserID → RoleID → RoleName),违反3NF。而当前采用外键关联 T_Role ,实现了职责分离,符合规范化要求。

此外,引入视图简化跨表查询:

CREATE VIEW V_FileDetail AS

SELECT

f.FileID,

f.FileName,

f.FileSize,

u.UserName AS Uploader,

c.CategoryName,

f.UploadTime

FROM T_File f

JOIN T_User u ON f.UploadUserID = u.UserID

JOIN T_Category c ON f.CategoryID = c.CategoryID

WHERE f.IsDeleted = 0;

此视图封装了常用联查逻辑,提升前端接口查询效率。

2.2 数据完整性与约束机制实现

数据完整性是数据库系统的生命线。除了主外键约束外,还需借助默认值、检查约束、触发器等机制,全方位保障数据正确性和一致性。

2.2.1 主键、外键与唯一性约束设置

主键确保每一行记录唯一标识,外键维护表间引用完整,唯一性约束防止关键字段重复。

以 T_User 表为例:

ALTER TABLE T_User

ADD CONSTRAINT PK_User PRIMARY KEY (UserID);

ALTER TABLE T_User

ADD CONSTRAINT UK_UserName UNIQUE (UserName);

ALTER TABLE T_User

ADD CONSTRAINT FK_User_Role

FOREIGN KEY (RoleID) REFERENCES T_Role(RoleID);

逻辑分析 :

-PK_User显式命名主键约束,便于后期维护。

-UK_UserName强制用户名全局唯一,防止重名注册。

-FK_User_Role设置外键引用,若尝试插入不存在的 RoleID 将报错。

同样,在 T_Permission 表中建立联合唯一约束:

ALTER TABLE T_Permission

ADD CONSTRAINT UK_Permission_RoleCategory

UNIQUE (RoleID, CategoryID);

确保每个角色在一个分类上仅有一条权限记录。

2.2.2 默认值、检查约束与级联删除策略

合理使用默认值和检查约束,可在写入时自动填充必要字段并拦截非法数据。

添加默认值示例:

ALTER TABLE T_File

ADD CONSTRAINT DF_File_IsDeleted

DEFAULT (0) FOR IsDeleted;

ALTER TABLE T_Category

ADD CONSTRAINT DF_Category_Level

DEFAULT (0) FOR Level;

检查约束限制字段范围:

ALTER TABLE T_File

ADD CONSTRAINT CK_File_Size_Positive

CHECK (FileSize >= 0);

ALTER TABLE T_Permission

ADD CONSTRAINT CK_Permission_BitFlags

CHECK (CanView IN (0,1) AND CanDownload IN (0,1) AND CanUpload IN (0,1));

参数说明 :

-CK_File_Size_Positive防止负数文件大小被录入。

-CK_Permission_BitFlags确保布尔型权限字段只能取 0 或 1。

级联删除策略

在分类删除时,自动清理相关文件和权限:

-- 修改外键以启用级联删除

ALTER TABLE T_File DROP CONSTRAINT FK_File_Category;

ALTER TABLE T_File

ADD CONSTRAINT FK_File_Category

FOREIGN KEY (CategoryID) REFERENCES T_Category(CategoryID)

ON DELETE CASCADE;

ALTER TABLE T_Permission DROP CONSTRAINT FK_Permission_Category;

ALTER TABLE T_Permission

ADD CONSTRAINT FK_Permission_Category

FOREIGN KEY (CategoryID) REFERENCES T_Category(CategoryID)

ON DELETE CASCADE;

逻辑分析 :

-ON DELETE CASCADE表示当某个分类被删除时,所有指向它的文件和权限记录也将自动清除。

- 注意:实际生产环境中建议先标记IsDeleted=1再定时清理,避免误删。

2.2.3 触发器在日志记录中的应用

触发器可用于在特定DML操作发生时执行额外动作,如审计日志记录。

创建一个触发器,记录所有文件删除操作:

CREATE TRIGGER TR_File_Delete_Log

ON T_File

AFTER DELETE

AS

BEGIN

SET NOCOUNT ON;

INSERT INTO T_Log (UserID, OperationType, TargetID, IP, OperateTime)

SELECT

d.UploadUserID,

'DELETE_FILE',

d.FileID,

APP_NAME(), -- 可替换为从上下文获取真实IP

GETDATE()

FROM deleted d;

END;

代码逐行解读 :

1.CREATE TRIGGER定义名为TR_File_Delete_Log的触发器。

2.ON T_File AFTER DELETE表示在DELETE操作后触发。

3.SET NOCOUNT ON防止返回影响行数的消息,提高性能。

4.INSERT INTO T_Log将删除行为写入日志表。

5.deleted是SQL Server提供的临时表,包含被删除的原始数据。应用场景 :

- 安全审计:追踪谁在何时删除了哪些文件。

- 故障排查:辅助定位误操作事件。

- 合规要求:满足高校信息系统日志留存政策。

2.3 SQLSERVER安全机制配置

数据库安全是高校信息系统防护的重点环节。面对外部攻击与内部滥用风险,必须实施多层次安全策略,包括账户管理、加密传输、注入防护等。

2.3.1 账户权限分离:sa账户禁用与最小权限原则

默认的 sa 账户具有最高权限,一旦泄露后果严重。应立即禁用并创建专用应用账户。

步骤如下:

-- 1. 禁用 sa 登录

ALTER LOGIN sa DISABLE;

-- 2. 创建应用程序专用登录名

CREATE LOGIN app_user WITH PASSWORD = 'StrongP@ssw0rd!2025';

-- 3. 创建数据库用户并授权

USE UniversityFileDB;

CREATE USER app_user FOR LOGIN app_user;

-- 4. 授予最小必要权限

EXEC sp_addrolemember 'db_datareader', 'app_user'; -- 读取数据

EXEC sp_addrolemember 'db_datawriter', 'app_user'; -- 写入数据

-- 注意:不授予 db_owner 或 sysadmin 权限

参数说明 :

-app_user仅拥有SELECT/INSERT/UPDATE/DELETE权限,无法执行DROP TABLE或更改结构。

- 使用强密码策略,定期轮换。

此外,可通过 SQL Server Management Studio (SSMS) 查看登录活动:

SELECT name, is_disabled, create_date, modify_date

FROM sys.sql_logins

WHERE type_desc = 'SQL_LOGIN';

2.3.2 数据加密传输(SSL/TLS)与字段级加密存储

加密传输(SSL/TLS)

启用 SSL 可防止数据库通信被窃听。步骤如下:

- 在服务器安装受信任的证书(可通过企业CA签发);

- 打开 SQL Server Configuration Manager ;

- 进入 SQL Server Network Configuration → Protocols ;

- 启用 Force Encryption 并选择证书;

- 客户端连接字符串添加

Encrypt=True;TrustServerCertificate=False;

示例连接字符串:

"Server=localhost;Database=UniversityFileDB;User Id=app_user;Password=StrongP@ssw0rd!2025;Encrypt=True;TrustServerCertificate=False;"

说明 :

TrustServerCertificate=False表示客户端会验证证书合法性,防止中间人攻击。

字段级加密存储

敏感字段如邮箱、手机号等可使用 SQL Server 内置的透明数据加密(TDE)或列加密。

使用 Always Encrypted 示例:

-- 创建主密钥和列加密密钥

CREATE COLUMN MASTER KEY CMK_Auto1

WITH (

KEY_STORE_PROVIDER_NAME = 'MSSQL_CERTIFICATE_STORE',

KEY_PATH = 'CurrentUser/My/ABC123...'

);

CREATE COLUMN ENCRYPTION KEY CEK_Auto1

WITH VALUES (

COLUMN_MASTER_KEY = CMK_Auto1,

ALGORITHM = 'RSA_OAEP',

ENCRYPTED_VALUE = ...

);

-- 修改表结构启用加密

ALTER TABLE T_User

ALTER COLUMN Email ADD ENCRYPTED WITH (

COLUMN_ENCRYPTION_KEY = CEK_Auto1,

ENCRYPTION_TYPE = Randomized,

ALGORITHM = 'AEAD_AES_256_CBC_HMAC_SHA_256'

);

注意 :加密后无法对该字段建立索引或模糊查询,适用于极敏感信息。

2.3.3 SQL注入防护策略:参数化查询与输入过滤

SQL 注入是最常见的 Web 安全漏洞之一。防范手段主要包括参数化查询与输入校验。

参数化查询示例(C# + ADO.NET):

string sql = "SELECT * FROM T_User WHERE UserName = @UserName AND PasswordHash = @PwdHash";

using (SqlCommand cmd = new SqlCommand(sql, connection))

{

cmd.Parameters.AddWithValue("@UserName", userInputName);

cmd.Parameters.AddWithValue("@PwdHash", computedHash);

SqlDataReader reader = cmd.ExecuteReader();

}

逻辑分析 :

-@UserName和@PwdHash是参数占位符,不会被拼接进SQL文本。

- 即使用户输入' OR '1'='1,也会被视为普通字符串值。

输入过滤规则(ASP.NET 层面):

在 login.aspx.cs 中加入正则校验:

if (!Regex.IsMatch(username, @"^[a-zA-Z0-9_]{3,50}$"))

{

throw new ArgumentException("用户名仅允许字母、数字和下划线,长度3-50");

}

综合策略 :

- 所有动态SQL必须使用参数化;

- 前端+后端双重校验输入格式;

- 使用 WAF(Web应用防火墙)拦截可疑请求。

2.4 数据备份与恢复方案设计

高校系统承载重要教学资料,必须制定可靠的备份与恢复机制,确保在硬件故障、误操作或勒索病毒攻击下能快速还原数据。

2.4.1 定时自动备份计划配置(Maintenance Plan)

利用 SQL Server Maintenance Plan Wizard 创建每日全备任务。

操作步骤:

- 打开 SSMS → 管理 → 维护计划向导;

- 命名计划:“Daily_Full_Backup”;

- 设置调度:每天凌晨2:00执行;

- 添加“备份数据库任务”,选择完整备份;

- 指定备份路径:

\\BackupServer\SQLBackups\; - 启用压缩备份以节省空间。

生成的作业脚本示例:

BACKUP DATABASE [UniversityFileDB]

TO DISK = N'\\BackupServer\SQLBackups\UniversityFileDB_Full_' +

FORMAT(GETDATE(), 'yyyyMMdd') + '.bak'

WITH COMPRESSION, INIT, STATS = 10;

参数说明 :

-COMPRESSION减少备份体积;

-INIT覆盖同名文件;

-STATS = 10每完成10%输出进度。

2.4.2 差异备份与事务日志备份策略

采用“完整 + 差异 + 日志”三级备份模式,平衡恢复速度与存储成本。

| 备份类型 | 频率 | 目的 |

|---|---|---|

| 完整备份 | 每周日 2:00 | 基础恢复点 |

| 差异备份 | 每日 2:00 | 缩短恢复时间 |

| 事务日志备份 | 每15分钟 | 最大限度减少数据丢失 |

恢复顺序:完整备份 → 最新差异备份 → 所有后续日志备份。

示例日志备份命令:

BACKUP LOG [UniversityFileDB]

TO DISK = N'\\BackupServer\SQLBackups\Log_' +

REPLACE(CONVERT(VARCHAR, GETDATE(), 120), ':', '') + '.trn'

WITH COMPRESSION;

优势 :可实现 RPO < 15分钟,RTO 控制在1小时内。

2.4.3 灾难恢复演练流程与测试机制

定期演练是检验备份有效性的唯一方式。

演练流程:

- 准备隔离测试环境;

- 模拟数据库损坏(删除mdf文件);

- 恢复最近完整备份;

- 应用差异备份;

- 逐个应用事务日志至故障前一刻;

- 验证数据完整性与业务可用性。

恢复命令示例:

-- 恢复完整备份(不在线)

RESTORE DATABASE [TestDB]

FROM DISK = 'D:\Backups\Full.bak'

WITH NORECOVERY, REPLACE;

-- 恢复差异备份

RESTORE DATABASE [TestDB]

FROM DISK = 'D:\Backups\Diff.bak'

WITH NORECOVERY;

-- 恢复最后一个日志

RESTORE LOG [TestDB]

FROM DISK = 'D:\Backups\Log.trn'

WITH RECOVERY;

关键点 :

-NORECOVERY表示继续等待更多备份;

-RECOVERY结束恢复过程并使数据库可用;

- 演练频率建议每月一次,并形成书面报告。

3. 用户登录认证与权限控制机制实现

在高校内部文件共享系统的安全架构中,用户身份的合法性验证与细粒度的权限控制是保障数据不被越权访问的核心防线。随着网络安全威胁日益复杂化,传统的简单用户名密码校验已无法满足现代应用的安全需求。本章深入探讨基于ASP.NET平台构建的表单认证体系、多角色权限模型(RBAC)、会话安全管理以及权限缓存优化策略的实际落地路径。通过结合SQLSERVER数据库支撑的角色-权限映射结构,系统实现了从“谁可以登录”到“能访问什么资源”的完整闭环控制。

整个认证与授权流程贯穿前端页面交互、后端逻辑判断、数据库查询及服务器状态管理多个层面,要求开发者不仅掌握Web Forms的身份验证机制,还需具备对安全漏洞如会话固定、暴力破解、跨站脚本等攻击方式的防御能力。尤其在大学环境中,用户群体庞大且角色多样——包括学生、教师、行政人员、院系管理员和系统超级管理员,因此必须设计灵活可扩展的权限管理体系,支持动态调整并具备良好的性能表现。

3.1 基于表单的身份认证体系构建

身份认证是所有安全操作的第一道门槛。本系统采用基于表单的身份验证(Forms Authentication)模式,在用户提交登录信息后进行凭证比对,并生成加密的身份票据用于后续请求的身份识别。该机制脱离Windows账户依赖,适用于B/S架构下的互联网或内网环境,具有高度可控性和定制自由度。

3.1.1 登录页面(login.aspx)逻辑设计与防暴力破解机制

login.aspx 作为系统的入口页面,其核心功能是接收用户输入的账号和密码,并完成初步校验。为了防止恶意用户通过自动化工具反复尝试登录(即暴力破解),系统引入了多重防护措施:

- 登录失败次数限制 :连续5次错误尝试后锁定账户15分钟;

- IP级频率限制 :同一IP地址每分钟最多允许3次登录请求;

- 验证码机制 :当失败次数达到3次时,强制显示图形验证码;

- 隐藏错误细节 :仅提示“用户名或密码错误”,避免泄露是否存在该账户。

这些策略共同构成了一套有效的反暴力破解体系。下面是一个简化的登录处理代码示例:

// login.aspx.cs 片段

protected void btnLogin_Click(object sender, EventArgs e)

{

string username = txtUsername.Text.Trim();

string password = txtPassword.Text;

// 检查是否需要验证码

if (Session["FailedAttempts"] != null && (int)Session["FailedAttempts"] >= 3)

{

if (string.IsNullOrEmpty(txtCaptcha.Text) || Session["Captcha"]?.ToString() != txtCaptcha.Text.ToUpper())

{

lblMsg.Text = "验证码错误!";

return;

}

}

// 验证用户凭据

if (ValidateUser(username, password))

{

Session["FailedAttempts"] = 0; // 重置失败计数

FormsAuthentication.RedirectFromLoginPage(username, false);

}

else

{

int attempts = (Session["FailedAttempts"] as int?) ?? 0;

Session["FailedAttempts"] = attempts + 1;

if (attempts + 1 >= 5)

{

LockUserAccount(username); // 锁定账户

lblMsg.Text = "账户已被锁定,请15分钟后重试。";

}

else

{

lblMsg.Text = "用户名或密码错误!";

}

}

}

代码逻辑逐行解读分析:

- 第3–4行:获取用户输入的用户名和密码,使用

Trim()防止空格干扰。 - 第7–14行:判断当前会话中的失败尝试次数是否≥3,若是则要求验证码匹配;

Session["Captcha"]存储服务端生成的验证码文本。 - 第18行:调用自定义方法

ValidateUser()执行密码比对。 - 第21行:认证成功,清除失败记录并通过

RedirectFromLoginPage写入身份票据。 - 第26–34行:更新失败次数,若达5次则调用

LockUserAccount()将数据库中标记为锁定状态。

此外,建议将此类敏感操作日志写入专用审计表,便于追踪异常行为。

3.1.2 用户凭证存储:密码哈希加密(SHA-256 + Salt)

明文存储密码属于严重安全隐患。为此,系统采用 SHA-256 哈希算法配合随机盐值(Salt) 对用户密码进行不可逆加密存储。

public static string HashPassword(string password, out string salt)

{

byte[] saltBytes = new byte[16];

using (var rng = new RNGCryptoServiceProvider())

{

rng.GetBytes(saltBytes);

}

salt = Convert.ToBase64String(saltBytes);

string combined = password + salt;

using (var sha256 = SHA256.Create())

{

byte[] hashBytes = sha256.ComputeHash(Encoding.UTF8.GetBytes(combined));

return Convert.ToBase64String(hashBytes);

}

}

| 参数说明 | 类型 | 描述 |

|---|---|---|

password | string | 明文密码 |

salt (out) | string | 输出的随机盐值(Base64编码) |

| 返回值 | string | SHA-256哈希后的密文 |

⚠️ 注意:每次注册都应生成新的唯一盐值,确保相同密码产生不同哈希结果,抵御彩虹表攻击。

在数据库中,用户表( Users )需包含字段 PasswordHash 和 Salt ,如下所示:

| 字段名 | 数据类型 | 说明 |

|---|---|---|

| UserID | INT (PK) | 主键 |

| Username | NVARCHAR(50) | 登录名 |

| PasswordHash | NVARCHAR(88) | SHA-256 Base64长度为88字符 |

| Salt | NVARCHAR(24) | 随机盐值,Base64编码 |

| IsLocked | BIT | 是否被锁定 |

| FailedLoginCount | INT | 连续失败次数 |

3.1.3 Forms Authentication配置与票据生命周期管理

ASP.NET 的 FormsAuthentication 提供了成熟的票据签发与验证机制。通过在 web.config 中配置相关参数,实现自动化的身份维持与超时控制。

<system.web>

<authentication mode="Forms">

<forms

loginUrl="login.aspx"

defaultUrl="default.aspx"

timeout="30"

slidingExpiration="true"

requireSSL="false"

protection="All" />

</authentication>

<authorization>

<deny users="?"/>

</authorization>

</system.web>

| 属性 | 说明 |

|---|---|

loginUrl | 认证失败跳转地址 |

timeout | 票据有效期(分钟),默认30 |

slidingExpiration | 启用滑动过期:每次请求刷新到期时间 |

protection | 加密+完整性保护(All=Encryption+Validation) |

requireSSL | 是否仅HTTPS传输(生产环境建议设为 true) |

该票据以加密Cookie形式下发客户端,服务端无需维护登录状态,适合分布式部署场景。但应注意定期清理过期票据,防止内存泄漏。

3.2 多角色权限管理体系设计

权限控制的目标是在用户通过认证的基础上,进一步限制其可访问的资源范围。本系统采用 基于角色的访问控制(RBAC)模型 ,实现职责分离与最小权限原则。

3.2.1 角色划分:普通用户、部门管理员、超级管理员

系统定义三类核心角色:

| 角色 | 权限描述 |

|---|---|

| 普通用户 | 查看公开文件、上传个人文档、下载授权资源 |

| 部门管理员 | 管理本部门分类、审核成员上传、分配局部权限 |

| 超级管理员 | 全局用户管理、系统设置、日志审计、权限调配 |

每个用户只能拥有一个主角色,角色信息存储于 Users 表中的 RoleID 字段,关联 Roles 表。

3.2.2 基于RBAC模型的权限分配机制

RBAC的核心组件包括:用户(User)、角色(Role)、权限(Permission)、角色-权限关系(Role_Permissions)。以下是ER关系图表示意:

erDiagram

USERS ||--o{ USER_ROLES : has

ROLES ||--o{ USER_ROLES : assigned_to

ROLES ||--o{ ROLE_PERMISSIONS : contains

PERMISSIONS ||--o{ ROLE_PERMISSIONS : used_in

USERS {

int UserID PK

string Username

int RoleID

}

ROLES {

int RoleID PK

string RoleName

}

PERMISSIONS {

int PermID PK

string PermCode "e.g., file:upload"

string Description

}

ROLE_PERMISSIONS {

int RoleID PK, FK

int PermID PK, FK

}

此模型支持未来扩展多角色绑定(如兼任角色),目前简化为单角色模式。

权限粒度细化至操作级别,例如:

| PermCode | 描述 |

|---|---|

file:upload | 允许上传文件 |

file:delete:any | 可删除任意文件 |

user:manage | 用户管理权限 |

log:view | 查看操作日志 |

3.2.3 页面级与操作级权限拦截(Page_Load权限校验)

在每个受保护页面的 Page_Load 事件中,插入权限检查逻辑:

// editFile.aspx.cs 示例

protected void Page_Load(object sender, EventArgs e)

{

if (!IsUserAuthenticated())

{

Response.Redirect("~/login.aspx");

return;

}

if (!HasPermission("file:edit"))

{

Response.StatusCode = 403;

Response.End();

return;

}

// 正常加载页面内容

}

辅助函数 HasPermission(string permCode) 查询当前用户角色所拥有的权限集合:

private bool HasPermission(string permCode)

{

var permissions = GetCachedPermissions(Context.User.Identity.Name);

return permissions.Contains(permCode);

}

✅ 推荐做法:将权限集缓存在

Session或Cache中,减少数据库频繁查询开销。

3.3 Session与Cookie安全管理

会话管理直接关系到系统的抗攻击能力。不当的Session或Cookie处理可能导致身份冒用、会话劫持等问题。

3.3.1 Session超时设置与服务器端清理机制

在 web.config 中统一设定Session生命周期:

<system.web>

<sessionState

mode="InProc"

cookieless="false"

timeout="30"

regenerateExpiredSessionId="true" />

</sessionState>

</system.web>

-

timeout="30":30分钟后无活动则Session失效; -

regenerateExpiredSessionId:防止Session ID复用。

同时,在全局 Global.asax 中监听Session结束事件,释放资源或记录登出日志:

void Session_End(object sender, EventArgs e)

{

string user = Session["Username"]?.ToString();

if (!string.IsNullOrEmpty(user))

{

LogAudit(user, "SESSION_TIMEOUT", Request.UserHostAddress);

}

}

3.3.2 Cookie加密传输与HttpOnly属性启用

ASP.NET 默认使用加密Cookie存储身份票据,但仍需手动增强安全性:

<httpCookies httpOnlyCookies="true" requireSSL="false" />

-

httpOnlyCookies="true":禁止JavaScript访问Cookie,防范XSS窃取; - 生产环境建议开启

requireSSL="true",确保Cookie仅通过HTTPS发送。

3.3.3 防止会话固定攻击(Session Fixation)措施

攻击者诱导用户使用已知Session ID登录,从而接管会话。解决方案是在用户成功认证后 重新生成Session ID 。

由于ASP.NET Web Forms未提供原生API更换Session ID,可通过以下变通方式实现:

// 登录成功后调用

private void RegenerateSessionId()

{

Session.Clear();

Session.Abandon();

// 创建新Session

HttpCookie cookie = Request.Cookies["ASP.NET_SessionId"];

if (cookie != null)

{

cookie.Expires = DateTime.Now.AddYears(-1);

Response.Cookies.Add(cookie);

}

Session["TempData"] = "New session created.";

}

虽然不够优雅,但在经典模式下是有效缓解手段。

3.4 权限缓存优化与性能提升

高并发环境下频繁查询数据库会影响响应速度。通过合理缓存权限数据,可显著降低数据库负载。

3.4.1 用户权限信息缓存至Session或Cache对象

推荐首次登录后将用户权限列表加载进 Cache ,并以用户名为键:

public List<string> GetCachedPermissions(string username)

{

string cacheKey = $"UserPermissions_{username}";

var perms = Cache[cacheKey] as List<string>;

if (perms == null)

{

perms = FetchPermissionsFromDB(username);

Cache.Insert(

cacheKey,

perms,

null,

DateTime.Now.AddMinutes(60),

TimeSpan.Zero

);

}

return perms;

}

3.4.2 缓存失效策略与并发访问控制

当管理员修改某角色权限时,需主动清除相关用户的缓存:

public void InvalidateUserPermissionCache(int userId)

{

var username = GetUsernameById(userId);

string key = $"UserPermissions_{username}";

Cache.Remove(key);

}

对于高频读取场景,可使用 ReaderWriterLockSlim 控制并发:

private static ReaderWriterLockSlim cacheLock = new ReaderWriterLockSlim();

// 读取时加读锁

cacheLock.EnterReadLock();

try { /* 获取缓存 */ }

finally { cacheLock.ExitReadLock(); }

// 更新时加写锁

cacheLock.EnterWriteLock();

try { /* 清除并重建缓存 */ }

finally { cacheLock.ExitWriteLock(); }

3.4.3 权限判断中间件封装与代码复用

为避免重复编写权限校验代码,可封装成通用方法库或自定义HTTP模块( IHttpModule ):

public class PermissionModule : IHttpModule

{

public void Init(HttpApplication context)

{

context.PostAuthenticateRequest += OnPostAuth;

}

private void OnPostAuth(object sender, EventArgs e)

{

var app = (HttpApplication)sender;

var ctx = app.Context;

if (ctx.Request.Path.StartsWith("/admin"))

{

if (!ctx.User.Identity.IsAuthenticated ||

!HasPermission(ctx.User.Identity.Name, "admin:access"))

{

ctx.Response.StatusCode = 403;

ctx.Response.End();

}

}

}

public void Dispose() { }

}

注册模块至 web.config 即可全局生效:

<system.webServer>

<modules>

<add name="PermissionModule" type="YourNamespace.PermissionModule" />

</modules>

</system.webServer>

这使得权限拦截脱离具体页面,实现集中式管控,大幅提升可维护性与一致性。

4. 核心业务功能开发——文件操作与分类管理

在高校信息化平台中,文件的上传、管理、分类与检索是系统最核心的功能模块。本章节将围绕文件生命周期中的关键操作展开,深入剖析基于ASP.NET Web Forms技术栈下如何实现高效、安全、可扩展的文件操作机制,并结合SQLSERVER数据库完成数据一致性保障。通过分块上传支持、类型校验、版本控制、软删除策略等工程实践,确保系统在高并发场景下的稳定性与用户体验。

4.1 文件上传、编辑与删除功能实现

文件操作作为用户日常使用频率最高的行为之一,其设计必须兼顾安全性、性能与用户体验。本节从 addFile.aspx 页面切入,逐步解析大文件上传支持、病毒扫描集成、元数据修改逻辑以及删除机制的设计思路与代码实现。

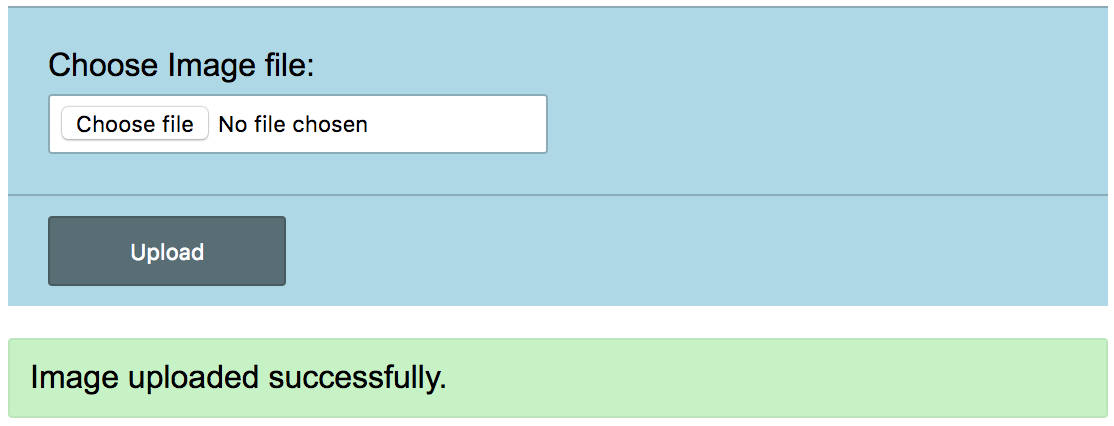

4.1.1 addFile.aspx页面设计与大文件分块上传支持

传统单次文件上传存在内存占用高、超时风险大等问题,尤其在校园网环境下上传教学视频或科研资料时常达数百MB甚至GB级。为此,系统采用 分块上传(Chunked Upload) 机制,将大文件切分为固定大小的数据块(如5MB),逐块提交并记录状态,最终在服务端合并。

该方案的核心优势在于:

- 支持断点续传;

- 减少单次请求负载;

- 提升失败重试效率;

- 易于进度条展示。

前端使用JavaScript库 Plupload 或 Dropzone.js 实现浏览器端分片处理,后端则通过 ashx 处理程序接收每一块数据。

<!-- addFile.aspx 片段 -->

<asp:FileUpload ID="fileUploader" runat="server" />

<asp:Button ID="btnUpload" runat="server" Text="上传" OnClick="btnUpload_Click" />

<div id="progressBar" style="width:300px;height:20px;border:1px solid #ccc;">

<div id="progress" style="width:0%;height:100%;background-color:green;"></div>

</div>

对应的处理逻辑如下:

// UploadHandler.ashx.cs

public void ProcessRequest(HttpContext context)

{

string uploadPath = context.Server.MapPath("~/Uploads/");

string chunkIndex = context.Request.Form["chunk"];

string totalChunks = context.Request.Form["chunks"];

string fileName = context.Request.Form["name"];

HttpPostedFile file = context.Request.Files["file"];

if (!Directory.Exists(uploadPath))

Directory.CreateDirectory(uploadPath);

string tempFilePath = Path.Combine(uploadPath, fileName + ".part");

using (var stream = new FileStream(tempFilePath, FileMode.OpenOrCreate | FileMode.Append))

{

byte[] buffer = new byte[file.ContentLength];

file.InputStream.Read(buffer, 0, buffer.Length);

stream.Write(buffer, 0, buffer.Length);

}

// 判断是否为最后一块,若是则合并

if (int.Parse(chunkIndex) == int.Parse(totalChunks) - 1)

{

string finalPath = Path.Combine(uploadPath, fileName);

File.Move(tempFilePath, finalPath); // 实际项目中应使用更健壮的合并逻辑

SaveToFileRecord(finalPath, fileName, context.User.Identity.Name);

}

}

代码逻辑逐行解读与参数说明:

| 行号 | 说明 |

|---|---|

| 6–8 | 获取上传上下文信息:当前分块索引、总分块数、原始文件名和上传流 |

| 10–12 | 创建临时存储路径 /Uploads/ 并确保目录存在 |

| 14 | 构造临时文件名 .part 后缀用于标识未完成上传 |

| 16–21 | 打开文件流以追加模式写入当前分块内容,避免重复读取整个文件 |

| 24–27 | 检查是否为最后一个分块;如果是,则重命名临时文件为正式文件 |

| 28 | 调用 SaveToFileRecord() 方法将文件信息插入数据库 |

⚠️ 注意:生产环境中应引入唯一上传ID、MD5完整性校验、Redis记录上传状态防止冲突。

以下流程图展示了分块上传的整体流程:

sequenceDiagram

participant Browser

participant Server

Browser->>Server: 发送第N个分块 (chunk=N, total=M)

Server->>Server: 追加到 .part 临时文件

alt 是否最后一块?

Note right of Server: N == M-1

Server->>Server: 合并文件并入库

Server-->>Browser: 返回 success

else 继续上传

Server-->>Browser: 返回 received

end

此外,可通过 Session 或数据库维护每个文件的上传会话状态,实现“断点续传”查询接口:

CREATE TABLE UploadSession (

SessionId UNIQUEIDENTIFIER PRIMARY KEY,

FileName NVARCHAR(255),

TotalChunks INT,

UploadedChunks INT DEFAULT 0,

Status TINYINT, -- 0: uploading, 1: completed, 2: failed

StartTime DATETIME,

UserId NVARCHAR(128)

);

此表可用于恢复中断上传任务,显著提升用户体验。

4.1.2 文件类型白名单校验与病毒扫描集成

上传过程中的安全防护至关重要。高校环境常面临恶意文档传播风险,因此需构建双重过滤机制: 客户端预检 + 服务端强校验 + 第三方杀毒引擎联动 。

白名单校验实现

private bool IsValidFileType(string fileName)

{

string extension = Path.GetExtension(fileName).ToLower();

string[] allowedTypes = { ".pdf", ".doc", ".docx", ".ppt", ".pptx", ".xls", ".xlsx", ".zip", ".rar" };

return allowedTypes.Contains(extension);

}

protected void btnUpload_Click(object sender, EventArgs e)

{

if (!IsValidFileType(fileUploader.PostedFile.FileName))

{

lblMsg.Text = "不支持的文件类型!";

return;

}

// 继续上传逻辑...

}

参数说明与扩展建议:

| 参数 | 类型 | 描述 |

|---|---|---|

fileName | string | 原始上传文件名 |

allowedTypes | string[] | 允许的扩展名集合(建议配置于web.config) |

extension | string | 使用 Path.GetExtension 提取后缀并转小写防绕过 |

🔐 安全增强建议:

- 不仅依赖扩展名,还需检查文件头魔数(Magic Number)

- 示例:.exe可伪装成.jpg,但前两个字节为MZ而非FFD8

private bool ValidateFileSignature(byte[] headerBytes)

{

var signatures = new Dictionary<string, byte[]>

{

{ "PDF", new byte[] { 0x25, 0x50, 0x44, 0x46 } },

{ "ZIP", new byte[] { 0x50, 0x4B, 0x03, 0x04 } },

{ "DOCX", new byte[] { 0x50, 0x4B, 0x03, 0x04 } }

};

foreach (var sig in signatures.Values)

{

if (headerBytes.Take(sig.Length).SequenceEqual(sig))

return true;

}

return false;

}

病毒扫描集成方案

推荐集成 ClamAV 开源杀毒引擎,通过 TCP 接口调用扫描服务:

public bool ScanWithClamAV(string filePath)

{

using (var client = new TcpClient("clamav-server.local", 3310))

{

var stream = client.GetStream();

var command = Encoding.ASCII.GetBytes("zINSTREAM\0");

stream.Write(command, 0, command.Length);

byte[] buffer = File.ReadAllBytes(filePath);

Int32 lenPrefix = IPAddress.HostToNetworkOrder(buffer.Length);

stream.Write(BitConverter.GetBytes(lenPrefix), 0, 4);

stream.Write(buffer, 0, buffer.Length);

// 写入零长度块表示结束

var zero = new byte[4];

stream.Write(zero, 0, 4);

// 读取响应

var response = new byte[256];

int bytesRead = stream.Read(response, 0, response.Length);

string result = Encoding.ASCII.GetString(response, 0, bytesRead);

return !result.Contains("FOUND");

}

}

若返回包含 FOUND ,则拒绝入库并记录日志。

4.1.3 editFile.aspx中元数据修改与版本控制机制

文件并非一次性资源,教师可能需要更新课件内容。系统提供 editFile.aspx 页面供授权用户修改标题、描述、分类等元数据,并启用 版本控制 功能以保留历史变更。

数据库结构设计

ALTER TABLE Files ADD

VersionNumber INT NOT NULL DEFAULT 1,

IsCurrent BIT NOT NULL DEFAULT 1,

ParentFileId INT NULL REFERENCES Files(Id);

当用户点击“更新文件”,系统执行以下逻辑:

- 将原文件标记为

IsCurrent = 0 - 插入新记录,

VersionNumber = old + 1,ParentFileId = original.Id - 更新引用关系

protected void btnSaveNewVersion_Click(object sender, EventArgs e)

{

int fileId = Convert.ToInt32(Request.QueryString["id"]);

var oldFile = db.Files.Find(fileId);

// 标记旧版本失效

oldFile.IsCurrent = false;

// 创建新版本

var newFile = new FileRecord

{

FileName = txtFileName.Text,

Description = txtDesc.Text,

FileTypeId = ddlCategory.SelectedValue,

UploadedBy = User.Identity.Name,

UploadTime = DateTime.Now,

FilePath = SaveNewFile(fileUploader.PostedFile),

VersionNumber = oldFile.VersionNumber + 1,

ParentFileId = oldFile.Id,

IsCurrent = true

};

db.Files.Add(newFile);

db.SaveChanges();

Response.Redirect($"viewFile.aspx?id={newFile.Id}");

}

版本浏览界面设计(简略)

<h3>版本历史</h3>

<ul>

<li><a href="viewFile.aspx?id=101">v1.0 - 上传于 2024-03-01</a> (当前)</li>

<li><a href="viewFile.aspx?id=95">v0.9 - 修改摘要:修复错别字</a></li>

</ul>

此机制既满足合规审计需求,又避免覆盖原始资料造成损失。

4.1.4 删除操作软删除标记与回收站机制

直接物理删除存在误删风险,故系统采用 软删除(Soft Delete) 策略,在 Files 表增加字段:

ALTER TABLE Files ADD

IsDeleted BIT DEFAULT 0,

DeletedAt DATETIME NULL,

DeletedBy NVARCHAR(128) NULL;

删除动作仅设置标志位:

public void SoftDeleteFile(int fileId, string userId)

{

var file = db.Files.Find(fileId);

if (file != null && HasPermissionToDelete(file, userId))

{

file.IsDeleted = true;

file.DeletedAt = DateTime.Now;

file.DeletedBy = userId;

db.Entry(file).State = EntityState.Modified;

db.SaveChanges();

LogAction(userId, "DELETE", $"Soft deleted file {fileId}", HttpContext.Current.Request.UserHostAddress);

}

}

管理员可通过 recycleBin.aspx 查看所有 IsDeleted=1 的文件,并选择永久删除或还原。

| 功能 | 实现方式 |

|---|---|

| 回收站列表 | 查询 WHERE IsDeleted = 1 AND DeletedAt > DATEADD(day, -30, GETDATE()) |

| 还原文件 | 设置 IsDeleted=0 , DeletedAt=null |

| 永久清除 | 定期Job清理超过30天的记录 |

定期清理脚本示例:

-- SQL Agent Job: CleanupDeletedFiles

DELETE FROM Files

WHERE IsDeleted = 1 AND DeletedAt < DATEADD(DAY, -30, GETDATE());

该机制极大提升了系统的容错能力,符合教育机构对数据安全的要求。

4.2 文件分类管理体系构建

有效的分类体系是提升文件查找效率的关键。本节介绍基于树形结构的多级分类模型设计与动态交互实现。

4.2.1 分类树结构设计(fileType.aspx)与递归查询实现

采用 邻接表模型(Adjacency List) 设计分类表:

CREATE TABLE FileTypes (

Id INT PRIMARY KEY IDENTITY,

Name NVARCHAR(100) NOT NULL,

ParentId INT NULL REFERENCES FileTypes(Id),

SortOrder INT DEFAULT 0,

CreatedBy NVARCHAR(128),

CreatedAt DATETIME DEFAULT GETDATE()

);

典型数据示例:

| Id | Name | ParentId |

|---|---|---|

| 1 | 教学资源 | NULL |

| 2 | 科研资料 | NULL |

| 3 | 高等数学 | 1 |

| 4 | 物理实验 | 1 |

| 5 | AI论文 | 2 |

递归查询所有子节点可用 CTE(Common Table Expression):

WITH CategoryTree AS (

SELECT Id, Name, ParentId, 0 AS Level

FROM FileTypes

WHERE ParentId IS NULL

UNION ALL

SELECT ft.Id, ft.Name, ft.ParentId, ct.Level + 1

FROM FileTypes ft

INNER JOIN CategoryTree ct ON ft.ParentId = ct.Id

)

SELECT REPLICATE(' ', Level * 2) + Name AS DisplayName, *

FROM CategoryTree

ORDER BY Level, SortOrder;

C# 中也可递归构建层级结构:

public class CategoryNode

{

public int Id { get; set; }

public string Name { get; set; }

public List<CategoryNode> Children { get; set; } = new List<CategoryNode>();

}

private List<CategoryNode> BuildTree(List<FileType> allTypes, int? parentId = null)

{

var nodes = allTypes.Where(t => t.ParentId == parentId).Select(t => new CategoryNode

{

Id = t.Id,

Name = t.Name

}).ToList();

foreach (var node in nodes)

{

node.Children = BuildTree(allTypes, node.Id);

}

return nodes;

}

输出至前端 <asp:TreeView> 控件即可实现可视化导航。

4.2.2 多级分类动态加载与拖拽排序功能

为提升体验,分类管理页 fileType.aspx 引入 jQuery UI Sortable 实现拖拽排序。

<ul id="categoryList">

<li data-id="3">高等数学 ▼

<ul>

<li data-id="6">微积分</li>

<li data-id="7">线性代数</li>

</ul>

</li>

</ul>

<script src="https://code.jquery.com/ui/1.13.2/jquery-ui.min.js"></script>

<script>

$(function() {

$('#categoryList').nestedSortable({

listType: 'ul',

items: 'li',

toleranceElement: '> div'

});

$('#saveSortBtn').click(function(){

var sortedData = $('#categoryList').nestedSortable('toArray');

$.post('SaveSortOrder.aspx', { data: JSON.stringify(sortedData) });

});

});

</script>

后端反序列化并更新 SortOrder 字段:

public void SaveSortOrder(JArray data, int parent = 0, int order = 0)

{

foreach (var item in data.Where(i => i["parent_id"]?.Value<int>() == parent))

{

int id = item["id"].Value<int>();

db.Database.ExecuteSqlCommand(

"UPDATE FileTypes SET SortOrder = {0} WHERE Id = {1}", order++, id);

// 递归处理子项

SaveSortOrder(data, id, 0);

}

}

配合 AJAX 技术可实现无刷新调整结构,极大提高管理效率。

4.2.3 typeIndex.aspx中分类聚合展示逻辑

typeIndex.aspx 是用户浏览文件的主要入口,按分类聚合显示最新文件。

var categories = db.FileTypes.Where(t => t.ParentId == null).Include("Children").ToList();

foreach (var cat in categories)

{

var latestFiles = db.Files

.Where(f => f.FileTypeId == cat.Id || cat.Children.Select(c => c.Id).Contains(f.FileTypeId.Value))

.OrderByDescending(f => f.UploadTime)

.Take(5)

.ToList();

// 绑定至 Repeater 控件

}

前端使用 Bootstrap 卡片布局呈现:

<div class="card-group">

<div class="card"><h5>教学资源</h5><ul><li>高等数学讲义.pdf</li></ul></div>

<div class="card"><h5>科研资料</h5><ul><li>AI综述论文.zip</li></ul></div>

</div>

支持点击分类进入深层浏览,形成清晰的信息架构。

4.3 文件检索功能实现

随着文件数量增长,精准检索成为刚需。本节详解全文索引建立、多维度筛选与结果呈现优化。

4.3.1 全文索引建立与模糊搜索算法优化

SQLSERVER 支持 FULLTEXT INDEX 加速文本内容搜索:

-- 启用全文搜索

EXEC sp_fulltext_database 'enable';

-- 创建全文目录

CREATE FULLTEXT CATALOG ftCatalog AS DEFAULT;

-- 在文件表上创建全文索引

CREATE FULLTEXT INDEX ON Files(Description LANGUAGE 1033, FileName)

KEY INDEX PK_Files ON ftCatalog;

查询语句:

SELECT * FROM Files

WHERE CONTAINS((FileName, Description), '"report*" OR "学期总结"')

AND IsDeleted = 0;

对于复杂场景,可引入 Elasticsearch 替代内置索引,支持拼音检索、同义词扩展等高级特性。

4.3.2 按名称、类型、上传时间、作者多维度筛选

搜索表单包含多个条件字段:

<input type="text" name="q" placeholder="关键词" />

<select name="typeId">...</select>

<input type="date" name="fromDate" /> - <input type="date" name="toDate" />

<input type="text" name="author" />

后端构建动态查询:

var query = db.Files.AsQueryable();

if (!string.IsNullOrEmpty(keyword))

query = query.Where(f => f.FileName.Contains(keyword) || f.Description.Contains(keyword));

if (typeId.HasValue)

query = query.Where(f => f.FileTypeId == typeId);

if (fromDate.HasValue)

query = query.Where(f => f.UploadTime >= fromDate.Value);

if (!string.IsNullOrEmpty(author))

query = query.Where(f => f.UploadedBy.Contains(author));

query = query.Where(f => !f.IsDeleted);

var results = query.OrderByDescending(f => f.UploadTime).ToList();

使用 LINQ 延迟执行特性,避免拼接 SQL 注入风险。

4.3.3 搜索结果分页显示与高亮关键字呈现

采用 PagedList 分页组件:

var pagedResults = results.ToPagedList(pageNumber, pageSize: 10);

前端 Razor 引擎渲染分页控件:

@Html.PagedListPager(pagedResults, page => Url.Action("Search", new { q=keyword, page }))

关键字高亮使用 JavaScript:

function highlight(text, keyword) {

return text.replace(new RegExp(keyword, 'gi'), '<mark>$&</mark>');

}

document.querySelectorAll('.search-result-title').forEach(el => {

el.innerHTML = highlight(el.textContent, '@keyword');

});

样式 <mark> 默认黄色背景,突出匹配内容。

4.4 文件操作日志审计跟踪

4.4.1 关键操作日志写入数据库(操作人、IP、时间)

所有敏感操作均需记录:

public void LogAction(string userId, string action, string detail, string ip)

{

var log = new ActionLog

{

UserId = userId,

Action = action, // UPLOAD, DELETE, EDIT, DOWNLOAD

Detail = detail,

IpAddress = ip,

OccurredAt = DateTime.Now

};

db.ActionLogs.Add(log);

db.SaveChanges();

}

调用示例:

LogAction(User.Identity.Name, "UPLOAD", $"Uploaded file: {fileName}", Request.UserHostAddress);

4.4.2 日志查询接口开发与异常行为预警机制

提供管理员专用查询页面,支持组合过滤:

SELECT TOP 100 u.UserName, l.Action, l.Detail, l.IpAddress, l.OccurredAt

FROM ActionLogs l

JOIN AspNetUsers u ON l.UserId = u.Id

WHERE l.OccurredAt >= @startDate

ORDER BY l.OccurredAt DESC

异常检测规则(示例):

| 规则 | 触发条件 | 响应 |

|---|---|---|

| 短时间内大量下载 | >50次/分钟 | 邮件通知管理员 |

| 同一IP频繁失败登录 | >10次/小时 | 自动封禁30分钟 |

| 删除敏感分类文件 | 包含“毕业设计”关键词 | 记录并告警 |

可通过定时作业分析日志趋势,生成周报图表。

graph TD

A[开始] --> B{日志收集}

B --> C[解析操作类型]

C --> D[统计频次]

D --> E{超过阈值?}

E -->|是| F[发送告警]

E -->|否| G[存档]

该机制为系统提供了完整的审计追踪能力,符合高校信息安全规范要求。

5. 管理员后台功能深度定制与运维支撑

在高校信息化系统中,管理员不仅是平台的建设者,更是日常运行的守护者。一个强大、灵活且可扩展的管理员后台,是保障文件下载系统稳定、安全、高效运转的关键所在。 admin.aspx 作为整个系统的“控制中枢”,承载着用户管理、权限配置、分类维护、日志审计、状态监控等核心运维职责。本章将深入剖析该后台模块的功能设计逻辑与实现细节,重点聚焦于如何通过精细化的功能定制和系统化的设计思路,提升管理效率与系统可观测性。

5.1 管理员身份识别与操作入口统一化设计

5.1.1 基于角色的后台访问控制机制

为确保仅授权人员可进入管理界面,系统采用基于角色的身份验证策略。当用户登录后,其角色信息被加密写入Forms Authentication票据,并缓存在Session中。在 admin.aspx 页面加载时,通过重写 Page_Load 事件进行权限拦截:

protected void Page_Load(object sender, EventArgs e)

{

if (!IsPostBack)

{

// 检查是否已登录

if (!User.Identity.IsAuthenticated)

{

Response.Redirect("~/login.aspx");

return;

}

// 获取当前用户角色

string userRole = GetUserRoleFromCache(User.Identity.Name);

// 只有超级管理员或部门管理员可访问

if (userRole != "SuperAdmin" && userRole != "DeptAdmin")

{

Response.Redirect("~/unauthorized.aspx");

return;

}

LoadDashboardData();

}

}

代码逻辑逐行解读:

- 第3行:判断是否为首次加载页面(非回发),避免重复执行初始化逻辑。

- 第6–8行:检查用户是否经过身份认证,若未登录则跳转至登录页。

- 第12行:从缓存中获取当前用户的权限角色(通常在登录成功后已存入

Session["UserRole"])。 - 第15–17行:实施严格的访问控制,只有具备“超级管理员”或“部门管理员”角色的用户才能继续访问,否则跳转至无权访问提示页。

- 第19行:加载后台仪表盘所需的数据统计信息。

这种设计遵循最小权限原则,防止普通用户越权访问敏感功能。

5.1.2 统一导航菜单的动态生成

为了适应不同管理员的职责范围,后台左侧导航栏支持根据角色动态渲染可访问菜单项。菜单结构定义如下:

| 菜单名称 | 对应页面 | 允许角色 |

|---|---|---|

| 用户管理 | userManage.aspx | SuperAdmin |

| 权限分配 | roleAssign.aspx | SuperAdmin |

| 分类维护 | typeEdit.aspx | SuperAdmin, DeptAdmin |

| 日志审查 | logReview.aspx | SuperAdmin |

| 系统监控 | sysMonitor.aspx | SuperAdmin |

使用C#结合Repeater控件实现动态绑定:

<asp:Repeater ID="MenuRepeater" runat="server">

<ItemTemplate>

<li class='<%# Eval("AllowedRoles").ToString().Contains(Session["UserRole"].ToString()) ? "" : "hidden" %>'>

<a href='<%# Eval("Url") %>'><%# Eval("Title") %></a>

</li>

</ItemTemplate>

</asp:Repeater>

配合后台数据源填充:

private void BindMenu()

{

var menus = new List<Menu>()

{

new Menu { Title = "用户管理", Url = "userManage.aspx", AllowedRoles = new[] { "SuperAdmin" } },

new Menu { Title = "权限分配", Url = "roleAssign.aspx", AllowedRoles = new[] { "SuperAdmin" } },

new Menu { Title = "分类维护", Url = "typeEdit.aspx", AllowedRoles = new[] { "SuperAdmin", "DeptAdmin" } },

new Menu { Title = "日志审查", Url = "logReview.aspx", AllowedRoles = new[] { "SuperAdmin" } },

new Menu { Title = "系统监控", Url = "sysMonitor.aspx", AllowedRoles = new[] { "SuperAdmin" } }

};

MenuRepeater.DataSource = menus;

MenuRepeater.DataBind();

}

参数说明 :

-Menu类包含Title,Url,AllowedRoles属性;

-Eval("AllowedRoles")在前端模板中判断当前角色是否在允许列表中;

- 若不匹配,则添加hiddenCSS 类隐藏该项。

此方式实现了菜单级的细粒度权限控制,提升了系统的安全性与灵活性。

5.1.3 多标签页集成与iframe嵌套方案

为避免频繁跳转导致上下文丢失, admin.aspx 主框架采用单页应用式布局,右侧内容区以 <iframe> 形式嵌入各子功能页面:

<div class="main-content">

<iframe id="contentFrame" src="dashboard.aspx" frameborder="0"

style="width:100%; height:800px;"></iframe>

</div>

通过JavaScript实现菜单点击切换:

function navigateTo(url) {

document.getElementById('contentFrame').src = url;

}

优点分析 :

- 减少整体页面刷新,提升响应速度;

- 保持左侧导航状态不变;

- 易于与其他ASCX组件复用(如顶部栏)。

但需注意跨域安全限制及iframe内脚本通信问题,建议所有管理页面部署在同一域名下。

5.2 核心管理功能模块开发与交互优化

5.2.1 用户管理模块:批量操作与二次确认机制

userManage.aspx 提供对全校用户账户的增删改查能力。考虑到误操作风险,关键操作均引入二次确认流程。

批量启用/禁用用户的实现

protected void BatchDisableUsers_Click(object sender, EventArgs e)

{

string[] selectedUserIds = Request.Form["chkUser"];

if (selectedUserIds == null || selectedUserIds.Length == 0)

{

ShowMessage("请至少选择一名用户。");

return;

}

foreach (string userId in selectedUserIds)

{

DisableUserById(int.Parse(userId));

}

LogOperation("批量禁用用户", $"共{selectedUserIds.Length}人", User.Identity.Name);

Response.Redirect(Request.Url.ToString());

}

逻辑分析 :

-Request.Form["chkUser"]接收前端复选框提交的用户ID数组;

- 遍历并调用数据库更新方法;

- 记录操作日志;

- 重定向刷新页面。

前端HTML结构示例:

<input type="checkbox" name="chkUser" value="1001" />

<input type="checkbox" name="chkUser" value="1002" />

<asp:Button ID="BatchDisableBtn" Text="批量禁用" OnClick="BatchDisableUsers_Click"

CssClass="btn-danger" OnClientClick="return confirm('确定要禁用所选用户吗?');" runat="server"/>

使用

OnClientClick添加原生JS确认框,防止误触。

表格展示与分页处理

用户列表使用GridView控件实现分页与排序:

<asp:GridView ID="UserGrid" runat="server" AutoGenerateColumns="false"

AllowPaging="true" PageSize="15" OnPageIndexChanging="UserGrid_PageIndexChanging">

<Columns>

<asp:TemplateField HeaderText="选择">

<ItemTemplate>

<input type="checkbox" name="chkUser" value='<%# Eval("UserId") %>' />

</ItemTemplate>

</asp:TemplateField>

<asp:BoundField DataField="UserName" HeaderText="用户名" />

<asp:BoundField DataField="RealName" HeaderText="真实姓名" />

<asp:BoundField DataField="Department" HeaderText="所属部门" />

<asp:BoundField DataField="Status" HeaderText="状态" />

</Columns>

</asp:GridView>

后台分页事件:

protected void UserGrid_PageIndexChanging(object sender, GridViewPageEventArgs e)

{

UserGrid.PageIndex = e.NewPageIndex;

BindUserData(); // 重新绑定数据

}

5.2.2 权限分配可视化界面设计

权限管理采用树形结构展示资源与角色映射关系。借助 TreeView 控件实现层级化权限节点选择。

<asp:TreeView ID="PermissionTree" runat="server" ShowCheckBoxes="All">

</asp:TreeView>

构建权限树的伪代码流程图如下:

graph TD

A[开始] --> B{读取权限表}

B --> C[获取所有一级权限模块]

C --> D[遍历每个模块]

D --> E[查询其下属二级功能]

E --> F[创建TreeNode节点]

F --> G[设置Checked状态]

G --> H{是否还有子项?}

H -- 是 --> E

H -- 否 --> I[绑定到TreeView]

I --> J[结束]

此流程确保权限结构清晰、易于维护,支持未来功能扩展时自动纳入新权限点。

5.2.3 分类维护中的拖拽排序与递归保存

typeEdit.aspx 支持管理员通过鼠标拖拽调整文件分类顺序。前端使用jQuery UI Sortable插件捕获排序结果:

$("#sortableList").sortable({

update: function(event, ui) {

var order = $(this).sortable("toArray");

$.post("SaveOrder.aspx", { sortOrder: order }, function(res){

if(res.success) alert("排序保存成功!");

});

}

});

后端接收排序并持久化:

// SaveOrder.aspx.cs

string[] ids = Request.Form["sortOrder"].Split(',');

for (int i = 0; i < ids.Length; i++)

{

UpdateCategoryOrder(int.Parse(ids[i]), i + 1); // 设置新序号

}

数据库存储字段包括

ParentId,SortIndex,Level,便于后续递归查询构建完整分类树。

5.3 操作审计日志与可视化分析

5.3.1 审计日志模型设计

所有管理员操作均记录至 AdminLog 表:

| 字段名 | 类型 | 说明 |

|---|---|---|

| LogId | INT (PK) | 日志主键 |

| Operator | NVARCHAR(50) | 操作人用户名 |

| OperationType | VARCHAR(20) | 操作类型(如“删除文件”) |

| TargetId | INT | 目标对象ID |

| Details | NVARCHAR(MAX) | 操作详情JSON字符串 |

| IP | VARCHAR(15) | 客户端IP地址 |

| OperateTime | DATETIME | 操作时间 |

5.3.2 日志查询接口与分页展示

提供按时间范围、操作类型筛选的日志查看功能:

public DataTable GetLogs(string opType, DateTime? start, DateTime? end, int page, int size)

{

StringBuilder sql = new StringBuilder("SELECT * FROM AdminLog WHERE 1=1 ");

List<SqlParameter> parameters = new List<SqlParameter>();

if (!string.IsNullOrEmpty(opType))

{

sql.Append(" AND OperationType = @type ");

parameters.Add(new SqlParameter("@type", opType));

}

if (start.HasValue)

{

sql.Append(" AND OperateTime >= @start ");

parameters.Add(new SqlParameter("@start", start.Value));

}

if (end.HasValue)

{

sql.Append(" AND OperateTime <= @end ");

parameters.Add(new SqlParameter("@end", end.Value.AddDays(1)));

}

sql.Append(" ORDER BY OperateTime DESC OFFSET @offset ROWS FETCH NEXT @size ROWS ONLY");

parameters.Add(new SqlParameter("@offset", (page - 1) * size));

parameters.Add(new SqlParameter("@size", size));

return SqlHelper.ExecuteDataTable(sql.ToString(), parameters.ToArray());

}

使用

OFFSET ... FETCH实现高效分页,适用于SQL Server 2012及以上版本。

5.3.3 日志导出与合规性支持

支持将查询结果导出为Excel文件供审计使用:

protected void ExportLogs_Click(object sender, EventArgs e)

{

DataTable dt = GetFilteredLogs(); // 获取筛选后的日志

string fileName = $"audit_log_{DateTime.Now:yyyyMMdd}.xlsx";

Response.ContentType = "application/vnd.openxmlformats-officedocument.spreadsheetml.sheet";

Response.AddHeader("Content-Disposition", $"attachment;filename={fileName}");

using (var package = new ExcelPackage())

{

var worksheet = package.Workbook.Worksheets.Add("操作日志");

worksheet.Cells["A1"].LoadFromDataTable(dt, true);

Response.BinaryWrite(package.GetAsByteArray());

}

Response.End();

}

依赖EPPlus库生成.xlsx文件,满足高校内部审计文档格式要求。

5.4 系统状态监控面板设计

5.4.1 关键指标实时采集

sysMonitor.aspx 集成多个监控组件,定期刷新以下指标:

-- 存储使用率

SELECT SUM(FileSize)/1024/1024 AS TotalMB, COUNT(*) AS FileCount

FROM Files;

-- 在线用户数

SELECT COUNT(*) FROM Sessions WHERE Expires > GETDATE();

-- 今日访问量

SELECT COUNT(*) FROM AccessLog WHERE LogTime >= CAST(GETDATE() AS DATE);

通过AJAX定时拉取:

setInterval(function(){

$.get('GetStats.aspx', function(data){

$('#storage').text(data.storage + ' MB');

$('#onlineUsers').text(data.online);

$('#todayViews').text(data.views);

});

}, 5000);

5.4.2 异常行为预警机制

设定阈值触发告警,例如:

if (GetFailedLoginCountLastHour() > 10)

{

SendAlertEmail("检测到异常登录尝试,请立即核查!", "security@univ.edu.cn");

}

预警可通过邮件、短信或企业微信机器人推送,确保及时响应潜在安全威胁。

5.4.3 运维看板UI布局与响应式适配

采用Bootstrap栅格系统构建四象限仪表盘:

<div class="row">

<div class="col-md-3"><div class="card">存储使用率:<span id="storage">...</span></div></div>

<div class="col-md-3"><div class="card">在线用户:<span id="onlineUsers">...</span></div></div>

<div class="col-md-3"><div class="card">今日访问:<span id="todayViews">...</span></div></div>

<div class="col-md-3"><div class="card">待审文件:<span id="pendingFiles">...</span></div></div>

</div>

结合CSS动画与字体图标,增强视觉表现力,提升管理员使用体验。

综上所述,管理员后台不仅是功能集合体,更是一个集管控、审计、监控于一体的综合运维平台。通过合理的架构设计、严谨的操作防护、直观的数据呈现,能够显著降低高校IT管理人员的工作负担,同时提高系统的安全性与可维护性。

6. 用户界面复用组件与主页面交互设计

在现代Web应用开发中,提升前端开发效率、保证视觉一致性以及增强用户体验是系统成功的关键因素。尤其在高校内部文件下载系统这类信息密集型平台中,大量页面共享相似的布局结构和功能模块,若采用传统重复编码方式将极大增加维护成本并引入潜在不一致风险。因此,本章深入探讨基于ASP.NET Web Forms技术栈下的用户控件(User Control)工程化实践,重点解析 Inc_Top.ascx 顶部导航栏、 bottom2.ascx 底部版权区域等可复用UI组件的设计与集成机制,并围绕 fileMain.aspx 主页面展开响应式布局、交互逻辑优化及性能增强策略。

通过ASCX用户控件的封装,不仅实现了代码重用和结构解耦,还为后续功能扩展提供了良好的接口支持。同时,在主页面设计过程中融合现代前端设计理念——包括栅格系统、卡片式展示、异步加载与懒加载机制——显著提升了系统的可用性与美观度。整个章节从组件抽象出发,逐步过渡到具体页面实现,构建了一套完整的前端架构解决方案。

6.1 ASCX用户控件的工程化封装与通信机制

在ASP.NET Web Forms框架中, .ascx 格式的用户控件是一种强大的UI复用手段,允许开发者将常用界面元素(如导航栏、页脚、侧边栏等)独立封装成可嵌入多个页面的模块。这种模式有效避免了HTML代码冗余,增强了样式统一性和后期维护灵活性。以本系统为例, Inc_Top.ascx 负责顶部导航区域的渲染,而 bottom2.ascx 则承载版权信息与辅助链接,二者均被所有主要页面所引用。

6.1.1 用户控件的创建与结构组织

创建ASCX控件的过程遵循标准的Web Forms语法结构。以下是一个简化的 Inc_Top.ascx 控件示例:

<%@ Control Language="C#" AutoEventWireup="true" CodeFile="Inc_Top.ascx.cs" Inherits="Controls_Inc_Top" %>

<div class="header-navbar">

<div class="container-fluid">

<nav class="navbar navbar-expand-lg navbar-dark bg-primary">

<a class="navbar-brand" href="fileMain.aspx">大学文件中心</a>

<button class="navbar-toggler" type="button" data-toggle="collapse" data-target="#navbarNav">

<span class="navbar-toggler-icon"></span>

</button>

<div class="collapse navbar-collapse" id="navbarNav">

<ul class="navbar-nav ml-auto">

<li class="nav-item"><a class="nav-link" href="fileMain.aspx">首页</a></li>

<li class="nav-item"><a class="nav-link" href="addFile.aspx">上传文件</a></li>

<li class="nav-item"><a class="nav-link" href="myFiles.aspx">我的文件</a></li>

<li class="nav-item"><a class="nav-link text-warning" href="logout.aspx">退出登录</a></li>

</ul>

</div>

</nav>

</div>

</div>

该控件使用Bootstrap 4构建响应式导航栏,具备移动端适配能力。其后端代码文件 Inc_Top.ascx.cs 可用于处理动态行为,例如根据用户角色显示不同菜单项或高亮当前页面。

逻辑分析与参数说明

-

@Control指令声明这是一个用户控件,指定语言为C#,启用自动事件绑定。 -

CodeFile属性指向后台类文件,实现前后端分离。 - 使用

class="ml-auto"将右侧菜单右对齐,符合主流UI设计规范。 -

data-toggle和data-target用于激活Bootstrap的折叠菜单功能,无需额外JavaScript即可实现响应式切换。

逐行解读 :

第一行定义控件元数据;第二至第三行为外层容器,确保内容居中;

<nav>标签内构建主导航结构;navbar-brand设置品牌标识;navbar-toggler为移动设备提供汉堡按钮;collapse类控制下拉菜单展开状态;最后通过<ul>列出各导航链接,其中“退出登录”使用黄色突出提示。

6.1.2 父子页面间的通信:属性暴露与事件回调

尽管ASCX控件具有高度封装性,但在实际应用中往往需要与宿主页面进行数据交换。常见的场景包括:传递用户名、更新通知数量、触发全局搜索等。为此,可通过公共属性和自定义事件实现双向通信。

// Inc_Top.ascx.cs

public partial class Controls_Inc_Top : System.Web.UI.UserControl

{

private string _userName;

// 暴露公共属性供父页面赋值

public string UserName

{

get { return _userName; }

set

{

_userName = value;

lblWelcome.Text = "欢迎," + value;

}

}

// 定义委托与事件

public delegate void SearchEventHandler(object sender, string keyword);

public event SearchEventHandler OnSearch;

protected void btnSearch_Click(object sender, EventArgs e)

{

OnSearch?.Invoke(this, txtSearch.Value.Trim());

}

}

在宿主页面(如 fileMain.aspx )中注册事件并设置属性:

// fileMain.aspx.cs

protected void Page_Load(object sender, EventArgs e)

{

IncTop.UserName = Session["Username"] as string;

IncTop.OnSearch += HandleSearch;

}

private void HandleSearch(object sender, string keyword)

{

Response.Redirect($"searchResult.aspx?q={Server.UrlEncode(keyword)}");

}

参数说明与扩展性分析

-

UserName属性在赋值时同步更新界面上的欢迎文本,实现即刻反馈。 -

OnSearch事件采用标准.NET事件模型,支持多订阅者模式,便于未来扩展日志记录或其他副作用操作。 -

?.Invoke()为空安全调用,防止未注册事件时报错。

此设计体现了松耦合原则:控件自身不关心谁订阅事件,只负责触发;页面决定如何响应,职责清晰。

6.1.3 底部版权控件 bottom2.ascx 的静态化与SEO优化

与顶部控件类似, bottom2.ascx 封装了页脚信息,包含学校名称、备案号、技术支持单位等内容。由于这部分信息极少变动,适合采用静态HTML结合轻量级服务器控件的方式提高渲染效率。

<%@ Control Language="C#" AutoEventWireup="true" CodeFile="bottom2.ascx.cs" Inherits="Controls_Bottom2" %>

<footer class="footer mt-auto py-3 bg-light text-center">

<div class="container">

<span class="text-muted">

© <%= DateTime.Now.Year %> 大学信息化办公室 版权所有<br/>

ICP备案号:<asp:Literal ID="litICP" runat="server" />

</span>

</div>

</footer>

后台代码中注入动态字段:

protected void Page_Load(object sender, EventArgs e)

{

litICP.Text = ConfigurationManager.AppSettings["ICPNumber"];

}

| 属性 | 类型 | 说明 |

|---|---|---|

DateTime.Now.Year | 动态表达式 | 自动更新年份,避免手动修改 |

asp:Literal | 服务器控件 | 安全输出纯文本,防止XSS攻击 |

ConfigurationManager.AppSettings | 配置读取 | 支持环境差异化配置(开发/生产) |

graph TD

A[用户请求页面] --> B{页面包含ASCX控件?}

B -- 是 --> C[加载Inc_Top.ascx]

C --> D[执行Page_Load初始化]

D --> E[设置UserName属性]

E --> F[绑定OnSearch事件]

B -- 否 --> G[直接渲染]

C --> H[加载bottom2.ascx]

H --> I[读取AppSettings中的ICP编号]

I --> J[最终合成完整HTML返回浏览器]

上述流程图展示了用户控件在整个页面生命周期中的加载顺序与依赖关系,强调了配置驱动与事件解耦的重要性。

6.2 fileMain.aspx 主页面布局与响应式设计

作为系统的核心入口, fileMain.aspx 承担着文件列表展示、分类筛选、搜索交互等多项任务。其界面设计直接影响用户的操作效率与整体体验。为此,采用基于CSS栅格系统的响应式布局,结合卡片式UI风格,确保在桌面端、平板与手机上均能提供良好浏览效果。

6.2.1 基于Bootstrap的栅格系统应用

页面主体划分为三大部分:左侧分类树、中间文件列表区、右侧快捷操作面板。利用Bootstrap的12列栅格模型进行灵活布局:

<div class="container-fluid mt-4">

<div class="row">

<!-- 左侧分类树 -->

<div class="col-md-3 col-lg-2 d-none d-md-block sidebar">

<h5>文件分类</h5>

<ul class="list-group">

<li class="list-group-item active">全部文件</li>

<li class="list-group-item">教学资料</li>

<li class="list-group-item">科研文档</li>

<li class="list-group-item">行政公文</li>

</ul>

</div>

<!-- 中间文件列表 -->

<div class="col-md-9 col-lg-10">

<div class="card-deck file-grid">

<div class="card">

<div class="card-body">

<h6 class="card-title">高等数学讲义.pdf</h6>

<p class="card-text text-muted small">

<i class="fas fa-user"></i> 张老师

<i class="fas fa-calendar"></i> 2024-03-15

</p>

<a href="#" class="btn btn-sm btn-outline-primary">下载</a>

</div>

</div>

<!-- 更多卡片... -->

</div>

</div>

</div>

</div>

栅格断点说明表

| 断点 | 类名前缀 | 设备类型 | 列宽行为 |

|---|---|---|---|

xs (<576px) | 默认 | 手机竖屏 | 单列堆叠 |

sm (≥576px) | col-sm-* | 手机横屏 | 可分栏 |

md (≥768px) | col-md-* | 平板 | 显示侧边栏 |

lg (≥992px) | col-lg-* | 桌面 | 宽屏布局 |

注:

d-none d-md-block表示仅在中等及以上屏幕显示侧边栏,小屏隐藏以节省空间。

6.2.2 卡片式文件展示与悬浮动效设计

文件条目采用 card 组件呈现,每张卡片包含标题、作者、时间及操作按钮。为进一步提升交互感,添加CSS悬停动效:

.file-grid .card {

transition: transform 0.2s ease, box-shadow 0.2s ease;

border-radius: 8px;

border: 1px solid #e0e0e0;

}

.file-grid .card:hover {

transform: translateY(-4px);

box-shadow: 0 8px 16px rgba(0,0,0,0.1);

}

配合Font Awesome图标库增强视觉识别:

<i class="fas fa-file-pdf text-danger"></i> 高等数学讲义.pdf

该设计使用户能快速识别文件类型,并通过微交互获得操作反馈,提升整体沉浸感。

6.3 JavaScript增强交互:异步加载与批量选择

虽然Web Forms本身偏向服务端渲染,但合理引入客户端脚本仍可大幅提升用户体验。特别是在处理大数据量文件列表时,传统整页刷新已无法满足流畅操作需求。因此,结合jQuery实现异步加载、滚动懒加载与批量选择联动等功能。

6.3.1 异步文件预览与AJAX调用

当用户点击“预览”按钮时,不跳转页面而是弹出模态框显示内容摘要:

$(document).ready(function () {

$('.btn-preview').click(function (e) {

e.preventDefault();

var fileId = $(this).data('id');

$.ajax({

url: 'api/FilePreview.ashx',

type: 'GET',

data: { id: fileId },

dataType: 'json',

success: function (data) {

$('#previewModal .modal-body').html(`

<strong>文件名:</strong>${data.FileName}<br>

<strong>大小:</strong>${data.SizeKB} KB<br>

<strong>描述:</strong>${data.Description || '无'}

`);

$('#previewModal').modal('show');

},

error: function () {

alert('无法获取文件信息');

}

});

});

});

AJAX参数详解

| 参数 | 类型 | 作用 |

|---|---|---|

url | String | 请求处理器地址 |

data | Object | 发送到服务端的数据 |

dataType | String | 预期返回的数据格式 |

success | Function | 成功回调,更新DOM |

error | Function | 错误处理,保障健壮性 |

后端处理程序 FilePreview.ashx 需继承 IHttpHandler ,查询数据库并返回JSON:

public void ProcessRequest(HttpContext context)

{

int id = int.Parse(context.Request["id"]);

var file = db.Files.FirstOrDefault(f => f.Id == id);

context.Response.ContentType = "application/json";

context.Response.Write(JsonConvert.SerializeObject(new {

file.FileName,

file.SizeKB,

file.Description

}));

}

6.3.2 滚动懒加载与性能优化

对于包含数百个文件的列表,一次性加载会导致页面卡顿。采用“滚动到底部自动加载更多”的策略缓解压力:

let page = 1;

const pageSize = 20;

let isLoading = false;

$(window).scroll(function () {

if ($(window).scrollTop() + $(window).height() >= $(document).height() - 100 &&

!isLoading) {

loadMoreFiles(++page);

}

});

function loadMoreFiles(pageNum) {

isLoading = true;

$.get('api/FileList.ashx', { page: pageNum, size: pageSize }, function (data) {

if (data.items.length > 0) {

data.items.forEach(item => {

$('.file-grid').append(`

<div class="card">

<div class="card-body">

<h6>${item.name}</h6>

<small>${item.author} · ${item.time}</small>

</div>

</div>

`);

});

} else {

$(window).off('scroll'); // 无更多数据时停止监听

}

isLoading = false;

});

}

此机制显著降低初始加载时间,同时保持无限滚动的自然体验。

6.3.3 批量选择框联动逻辑实现

支持多选操作是提高管理效率的重要特性。通过全选复选框控制所有子项:

<input type="checkbox" id="selectAll" /> 全选

<div class="file-grid">

<input type="checkbox" class="select-item" /> 文件1

<input type="checkbox" class="select-item" /> 文件2

</div>

$('#selectAll').change(function () {

$('.select-item').prop('checked', this.checked);

});

$('.select-item').change(function () {

const allChecked = $('.select-item:checked').length === $('.select-item').length;

$('#selectAll').prop('checked', allChecked);

});

该逻辑确保父子选择状态始终保持一致,提升操作直觉性。

综上所述,通过对ASCX控件的深度封装、主页面的响应式重构以及JavaScript交互增强,构建了一个高效、稳定且美观的前端体系,为高校用户提供卓越的文件访问体验。

7. 系统集成测试与生产环境部署实战

7.1 系统集成测试流程设计与执行策略

在高校文件下载系统开发完成后,必须通过全面的集成测试验证功能完整性、接口一致性及安全性。测试阶段应遵循“由模块到整体”的递进式路径,确保各层组件协同工作无误。

首先, 单元测试 使用 NUnit 框架对业务逻辑层关键类进行隔离测试。例如, FileService.cs 中的 UploadFile() 方法需验证其在合法路径下正确写入数据库记录并保存物理文件:

[Test]

public void UploadFile_ShouldInsertRecordAndSavePhysicalFile()

{

// Arrange

var service = new FileService();

var fileModel = new FileModel

{

FileName = "test.pdf",

FilePath = @"C:\uploads\test.pdf",

UploadTime = DateTime.Now,

UserId = 1001

};

// Act

bool result = service.UploadFile(fileModel);

// Assert

Assert.IsTrue(result);

Assert.That(File.Exists(fileModel.FilePath));

}

参数说明 :

-fileModel: 封装文件元数据的对象

-UploadFile(): 返回布尔值表示操作是否成功

- 测试逻辑包含数据库插入和物理文件写入双重校验

其次, API 接口集成测试 采用 Postman 构建自动化测试集合。以下为获取用户文件列表的 GET 请求示例:

| 参数名 | 类型 | 示例值 | 说明 |

|---|---|---|---|

| userId | int | 1001 | 用户ID |

| page | int | 1 | 当前页码 |

| pageSize | int | 10 | 每页数量 |

| token | string | Bearer xxxxx… | JWT认证令牌 |

请求地址: GET /api/file/list?userId=1001&page=1&pageSize=10

响应示例(JSON):

{

"code": 200,

"message": "Success",

"data": {

"total": 45,

"list": [

{

"id": 205,

"fileName": "毕业论文模板.docx",

"fileSize": "1.2MB",

"uploadTime": "2025-03-20T10:30:00Z",

"downloads": 89

}

]

}

}

通过 Postman 的 Test Scripts 自动化断言状态码与字段存在性:

pm.test("Status code is 200", function () {

pm.response.to.have.status(200);

});

pm.test("Response has data.list array", function () {

const jsonData = pm.response.json();

pm.expect(jsonData.data.list).to.be.an('array');

});

7.2 安全扫描与性能压力测试实施

为保障高校敏感数据安全,必须引入专业工具进行漏洞检测。

OWASP ZAP 安全扫描配置

启动 ZAP 代理后访问系统主要页面,自动捕获所有 HTTP 请求。重点关注以下风险项:

graph TD

A[启动ZAP Proxy] --> B[浏览器设置代理localhost:8080]

B --> C[登录系统触发流量]

C --> D[主动扫描目标URL]

D --> E[生成安全报告]

E --> F[识别XSS/CSRF/信息泄露等漏洞]

典型发现包括:

- 登录表单未启用 CSRF Token 防护 → 修复方案:添加 @Html.AntiForgeryToken() 并在后台校验

- 错误信息暴露 SQL 结构 → 修复方案:统一异常处理中间件返回通用提示

JMeter 压力测试场景设计

模拟 500 名用户并发下载文件,持续 10 分钟,监控服务器资源消耗。

线程组配置如下:

| 参数 | 值 |

|---|---|

| 线程数(用户) | 500 |

| Ramp-up 时间 | 60 秒 |

| 循环次数 | 10 |

| 请求间隔 | 随机 1~5 秒 |

HTTP 请求取样器设置:

- 请求路径: /download.aspx?id=205

- 添加 HTTP Header Manager 模拟真实浏览器行为

聚合报告关键指标:

| 指标 | 数值 | 合格标准 |

|---|---|---|

| 平均响应时间 | 342ms | < 1s |

| 吞吐量(Throughput) | 142 req/s | > 100 req/s |

| 错误率 | 0.2% | < 1% |

| CPU 使用率(服务器) | 78% | < 85% |

当错误率超过阈值时,需优化 IIS 应用程序池队列长度或增加数据库连接池容量。

7.3 生产环境部署全流程操作指南

部署过程需严格按照发布清单执行,避免配置遗漏。

步骤一:代码编译与打包

# 使用 MSBuild 编译项目

"C:\Program Files\Microsoft Visual Studio\2022\Community\MSBuild\Current\Bin\MSBuild.exe" \

UniversityFileSystem.csproj \

/p:Configuration=Release \

/p:DeployOnBuild=true \

/p:WebPublishMethod=FileSystem \

/p:publishUrl="C:\Deploy\Package"

输出目录结构:

/Deploy/Package/

├── bin/

├── App_Data/

├── login.aspx

├── fileMain.aspx

└── web.config

步骤二:Web.config 配置转换

使用 web.release.config 转换连接字符串与调试模式:

<connectionStrings>

<add name="DBConn"

connectionString="Server=PROD-SQL;Database=FileSysDB;Integrated Security=false;User ID=webuser;Password=ProdPass!2025;"

xdt:Transform="SetAttributes" xdt:Locator="Match(name)" />

</connectionStrings>

<system.web>

<compilation debug="false" targetFramework="4.8" />

<customErrors mode="On" defaultRedirect="error.aspx"/>

</system.web>

步骤三:IIS 站点部署

- 打开 IIS Manager → 添加网站

- 站点名称:

University File System - 物理路径:

C:\Deploy\Package - 绑定信息:

- 协议:HTTPS

- IP 地址:All Unassigned

- 端口:443

- 主机名:files.univ.edu.cn

- SSL 证书:选择已导入的有效证书

应用程序池设置:

- .NET CLR 版本:v4.0

- 管道模式:Integrated

- 启用 32 位应用程序:False

- 最大工作进程数:2

步骤四:数据库脚本更新

执行版本迁移脚本以同步结构变更:

-- V2025.03.20.sql

ALTER TABLE dbo.Files ADD Version INT NOT NULL DEFAULT(1);

CREATE INDEX IX_Files_UploadTime ON dbo.Files(UploadTime DESC);

EXEC sp_addextendedproperty

@name = N'Comment',

@value = 'Index for recent files query',

@level0type = 'SCHEMA', @level0name = 'dbo',

@level1type = 'INDEX', @level1name = 'IX_Files_UploadTime';

使用 SQL Server Agent 创建每日凌晨 2 点的维护任务,执行统计信息更新与索引重建。

7.4 灰度发布与运维监控机制建立

上线初期采用灰度策略,仅对“信息中心”部门开放访问权限:

// Global.asax Application_BeginRequest

if (Request.Url.Host == "files.univ.edu.cn")

{

string userDept = GetUserDepartment(Context.User.Identity.Name);

if (userDept != "信息中心" && Context.Request.Path.EndsWith(".aspx"))

{

Context.RewritePath("/maintenance.html");

}

}

待运行稳定(连续7天零严重故障),逐步扩大至全校范围。

部署后启用多维度监控体系:

| 监控项 | 工具/方式 | 告警阈值 |

|---|---|---|

| IIS 请求队列长度 | Performance Monitor → Web Service\Current Queue Length | > 10 持续 5min |

| 数据库死锁次数 | SQL Server Profiler + Alert Agent | 每分钟 ≥1次 |

| 磁盘可用空间 | PowerShell 脚本定时检查 | < 10GB |

| 应用日志错误关键词 | ELK Stack 收集 + Kibana 告警 | 包含 “Exception” 连续出现 |

定期巡检脚本示例(每周一上午执行):

$disks = Get-WmiObject Win32_LogicalDisk | Where-Object {$_.DriveType -eq 3}

foreach ($disk in $disks) {

$freeSpaceGB = [math]::Round($disk.FreeSpace / 1GB, 2)

Write-Host "$($disk.DeviceID): ${freeSpaceGB}GB free"

if ($freeSpaceGB -lt 10) {

Send-MailMessage -To "admin@univ.edu.cn" `

-Subject "磁盘空间告警" `

-Body "驱动器 $($disk.DeviceID) 剩余不足10GB" `

-SmtpServer "smtp.univ.edu.cn"

}

}

简介:“大学内部文件下载系统”是基于ASP.NET与SQLSERVER构建的Web应用,专为高校内部文件共享与管理服务。系统采用ASP.NET框架实现动态页面交互、身份验证和权限控制,利用SQLSERVER存储文件元数据并保障数据安全。通过登录认证、文件分类浏览、权限管理和高效检索等功能,系统为用户提供安全、便捷的文件下载环境。本项目涵盖前端界面、后台逻辑与数据库设计,适用于教育机构内部资源管理场景,具有良好的实用性与可维护性。

5006

5006

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?