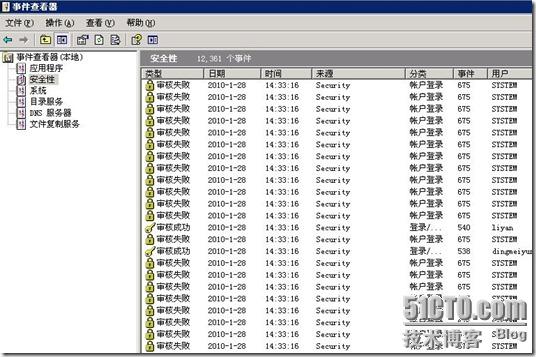

最近发现大量域用户频繁锁定,日志如下:

事件类型: 审核失败

事件来源: Security

事件种类: 帐户登录

事件 ID: 675

日期: 2010-1-28

事件: 14:33:16

用户: NT AUTHORITY\SYSTEM

计算机: AD01

描述:

预验证失败:

用户名: m_scxj

用户 ID: domain\m_scxj

服务名: krbtgt/domain.COM

预验证类型: 0x2

失败代码: 0x12

客户端地址: 127.0.0.1

截图:

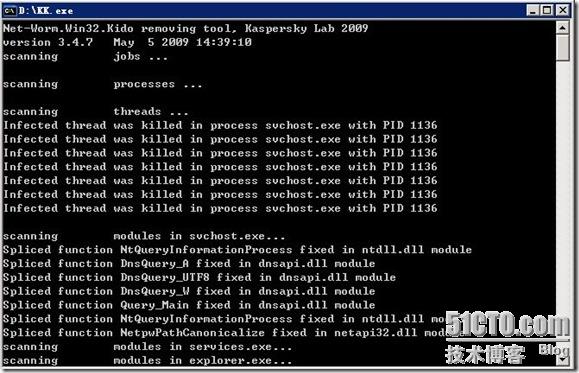

另外,在CMD里使用netstat –na 查看,发现有从本机很多端口发起的到其他IP 139端口的会话,初步怀疑是DC中毒了,后来发现这就是KIDO病毒,下载了卡巴斯基的KDO专杀,查杀后恢复正常。

下面是在网上找到的一篇对该病毒的介绍,希望对大家有所帮助

“

卡巴斯基实验室呼吁全球用户警惕一种名为Kido ( 又叫 Conficker 或 Downadup ) 的蠕虫病毒。该蠕虫病毒具有极强的破坏能力,不仅能够创建十分强大的僵尸网络,还可以通过本地网络和可移动存储介质进行传播。经统计,世界上因为被Kido感染而沦为“肉鸡”的计算机数量已经达到了500万至600万之多。

经研究显示,使用了非常高端的病毒技术,包括:能够从不停变换的在线资源中下载其更新,使用P2P网络作为额外的下载源,使用强加密技术来防止其和其命令控制中心之前的通讯被干扰,试图阻止反病毒软件进行反病毒数据库更新。更可怕的是,如果局域网中有一台计算机被Kido所感染,那么这个局域网中的其他计算机都有随时被“攻陷”的危险,因为被Kido感染的计算机会尝试对其他的计算机发起网络***。

根据卡巴斯基实验室对Kido 蠕虫的追踪研究,由其创建的、强大的僵尸网络,覆盖了大量的受感染计算机。通过被Kido感染的计算机“肉鸡”所组成的巨大僵尸网络,网络罪犯便有能力对任何的网络资源发起致命的DDoS***,从“肉鸡”中盗取大量的隐私数据,并大范围发布垃圾数据(如垃圾邮件等)。

目前,可以确定的是,Kido利用微软的MS08-067漏洞对计算机进行感染。虽然微软已经在2008年10月发布了相应的补丁,但是目前仍有大量的计算机未打补丁。

为了保障您的信息和财产安全,请尽快安装安全微软漏洞 MS08-067 , MS08-068 和 MS09-001 的相应补丁外除此以外,还可以尝试通过下载Kido蠕虫专杀工具的方式检查或清除威胁。但是如果要从根本上杜绝恶意程序的感染,您需要安装一个功能全面的安全软件(如卡巴斯基软功能安全软件2009),并开启反病毒数据库的自动更新功能,进行及时更新,以获得时时保护。”

4773

4773

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?