心有猛虎,今天大雨还是屁颠屁颠跑去加了一个下午的班。把专家系统的方案做了一下,下周一要评审,基本上稳了。在做项目的过程中,我发现了很多理论和实际相差很大,但恰恰是搞理论的博士,领导着做项目的我们。如果理论与实际情况对不上,我说的是如果,上对下的指导,听上去就像是在满嘴跑火车,不得底下的人心。所以,摆低态度,从实际出发。

一、手动收集信息

最最最基本的命令,了解一下就行了,实战都要靠储备的油猴子脚本。

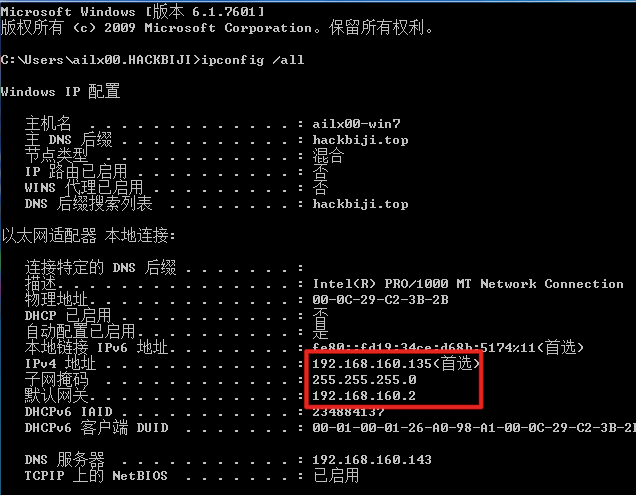

1、查询网络配置信息(入门级)

ipconfig /all

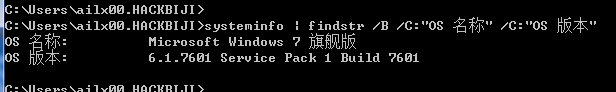

2、查询操作系统和软件信息(入门级)

systeminfo | findstr /B /C:"OS 名称" /C:"OS 版本"

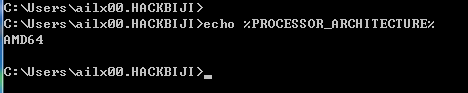

echo %PROCESSOR_ARCHITECTURE%

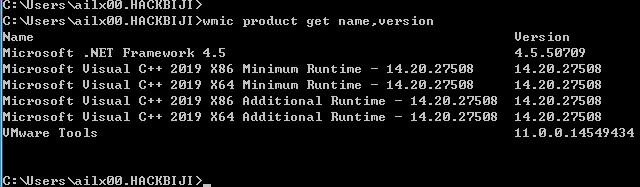

wmic product get name,version

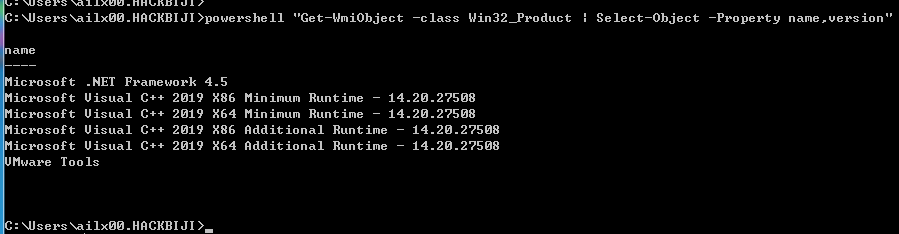

powershell "Get-WmiObject -class Win32_Product | Select-Object -Property name,version"

3、查询本机服务信息(入门级)

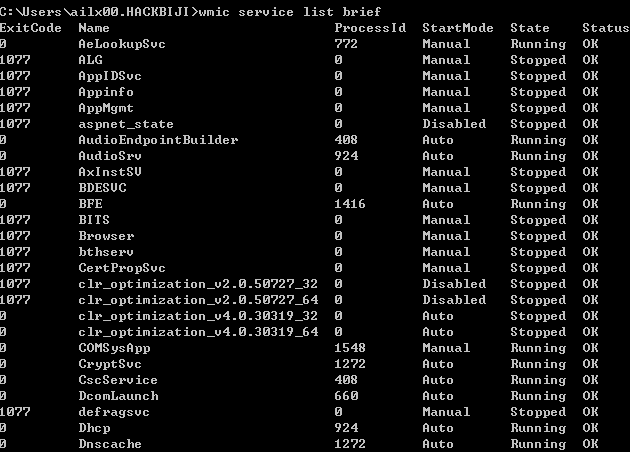

wmic service list brief

4、查询进程列表(入门级)

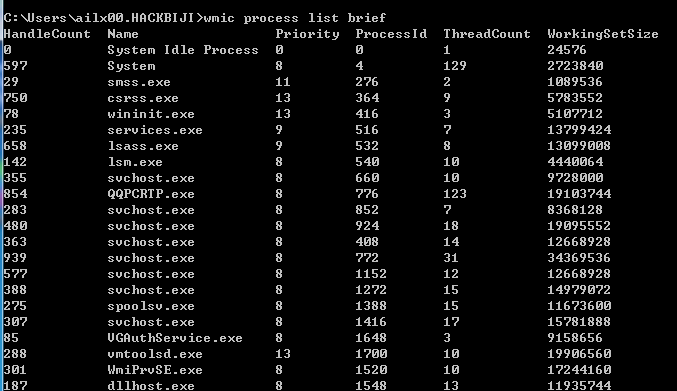

wmic process list brief

5、查看启动程序信息(入门级)

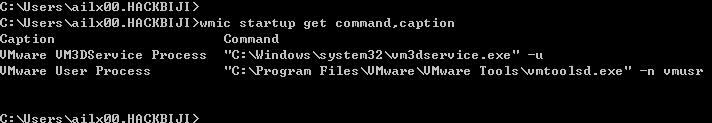

wmic startup get commond,caption

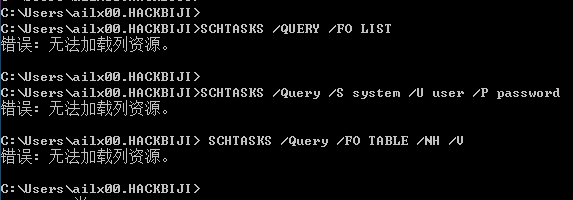

6、查看计划任务(这个命令坏掉了)

SCHTASKS /QUERY /FO LIST

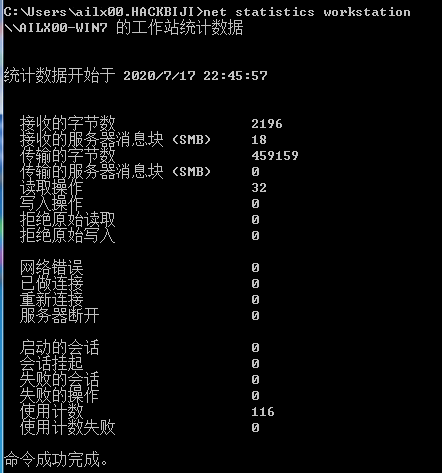

7、查看主机开机时间(昨晚刚刚安装重启的)

net statistics workstation

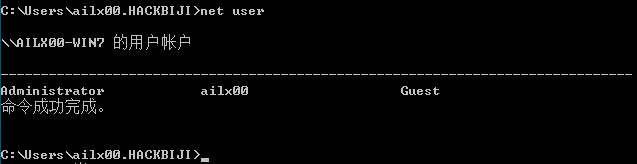

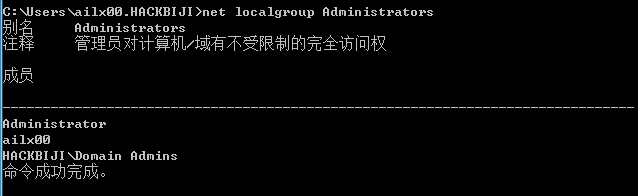

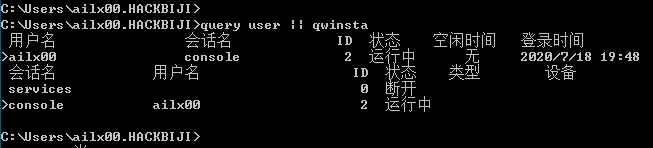

8、查询用户列表(入门级)

net user

net localgroup Administrators

query user || qwinsta

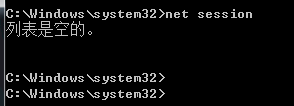

9、列出或断开本地计算机与所连接的客户端的会话(需要管理员权限)

net session

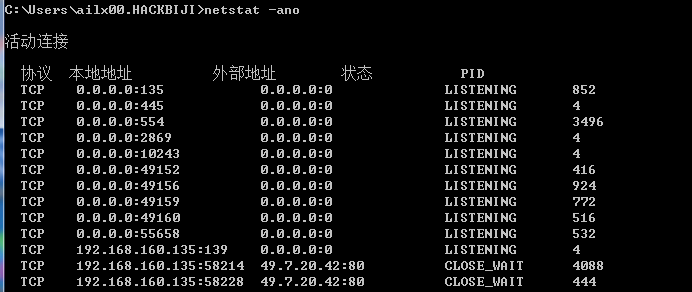

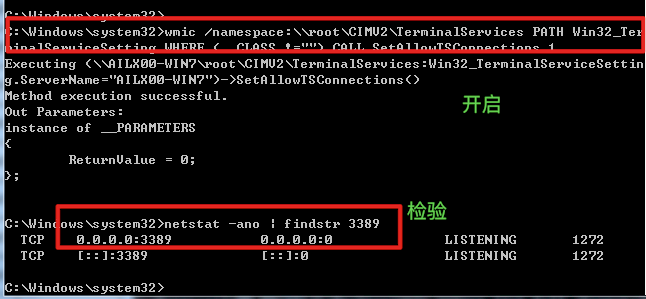

10、查询端口列表(熟记)

netstat -ano

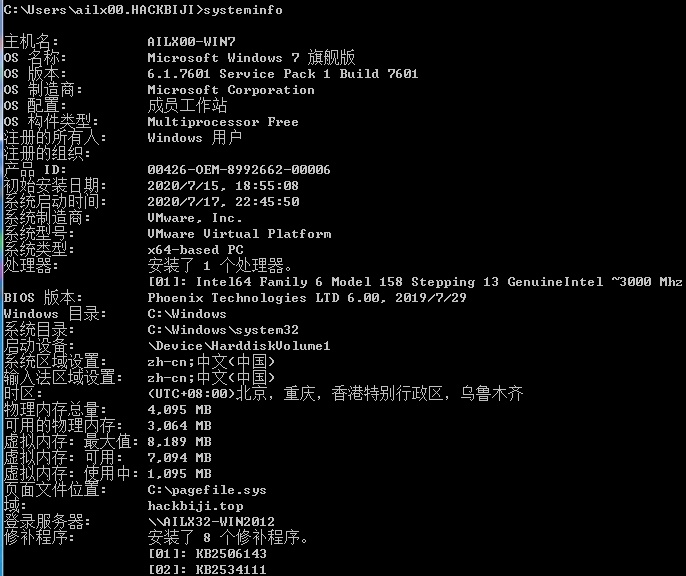

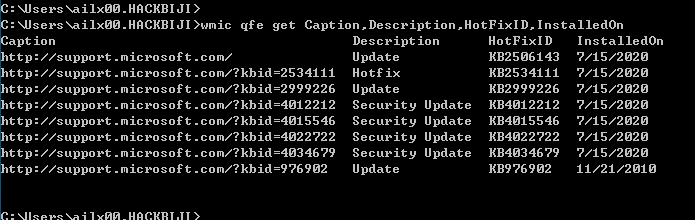

11、查看补丁列表(入门级)

systeminfo

wmic qfe get Caption,Description,HotFixID,InstallOn

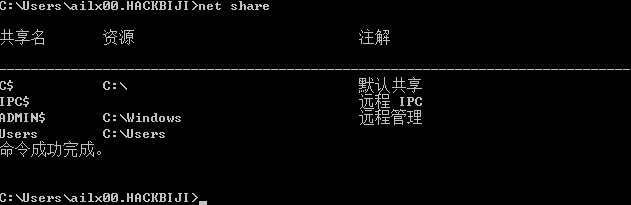

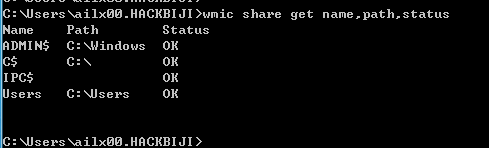

12、查询本机共享列表(入门级)

net share

wmic share get name,path,status

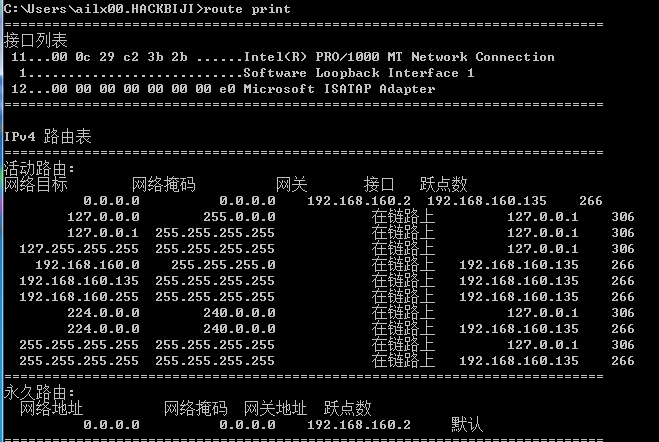

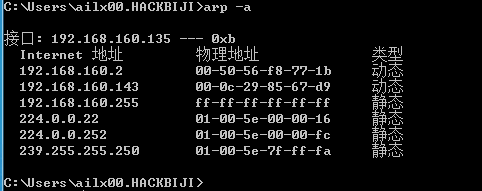

13、查询路由表及所有可用接口的API缓存表(入门级)

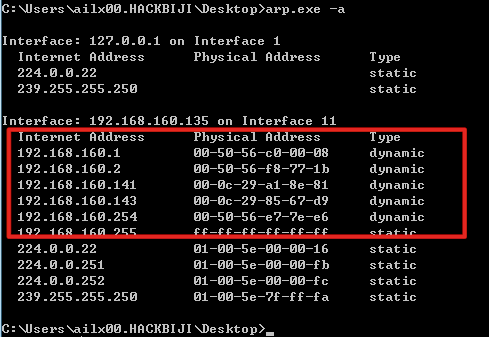

route print

arp -a

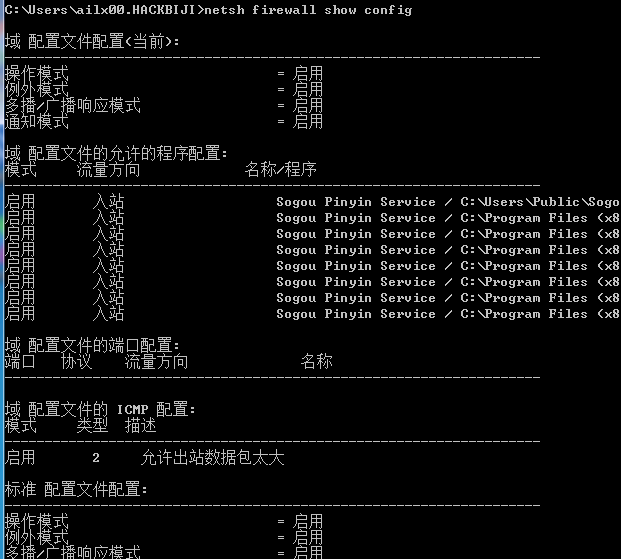

14、查询防火墙相关配置(入门级)

netsh firewall show config

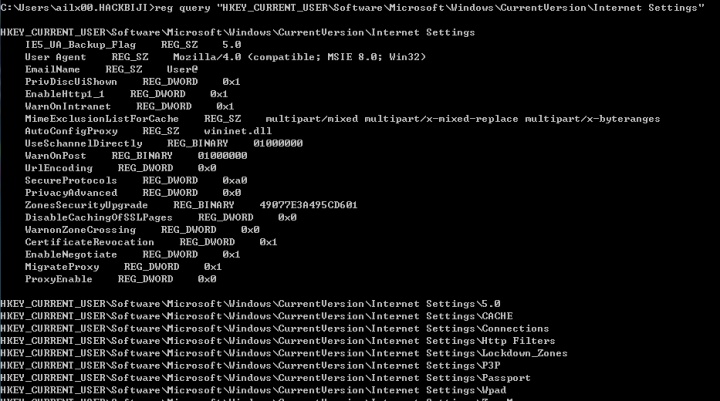

15、查看代理配置情况(入门级)

reg query "HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionInternet Settings"

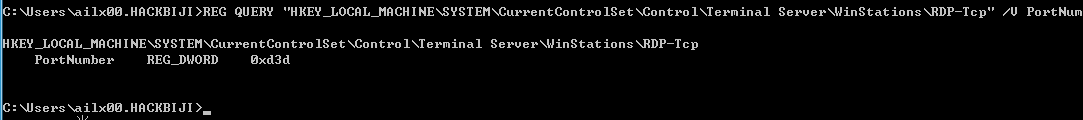

16、查询并开启远程连接服务(进阶级)

REG QUERY "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal ServerWinStationsRDP-Tcp" /V PortNumber

wmic /namespace:rootCIMV2TerminalServices PATH Win32_TerminalServiceSetting WHERE (__CLASS !="") CALL SetAllowTSConnections 1

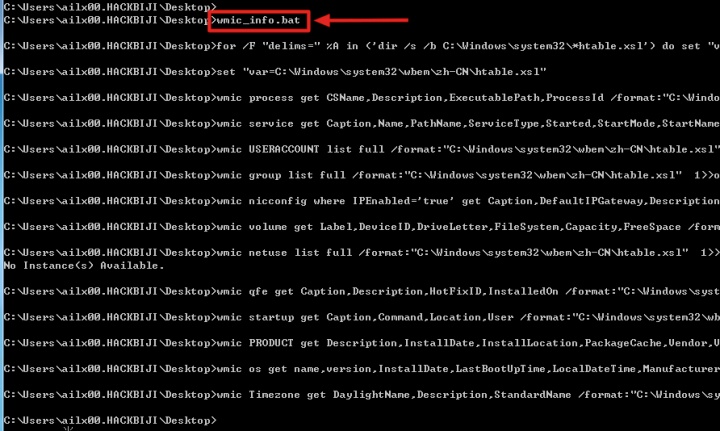

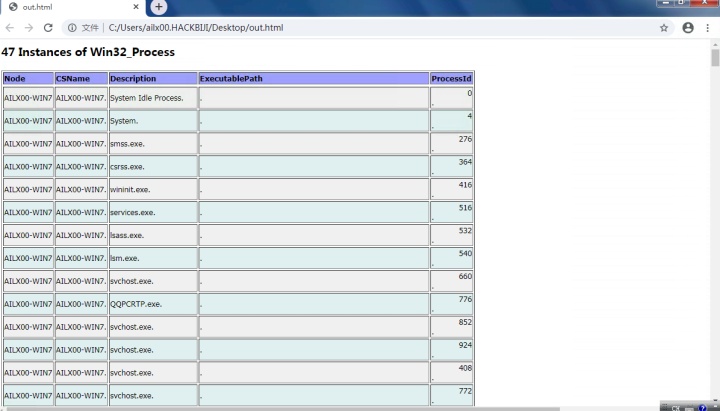

二、油猴子脚本自动化收集

下载油猴子脚本 wmic_info.bat[1]

得到输出结果是out.html,美观又大方

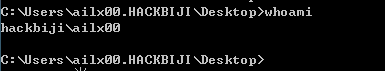

三、查看当前权限

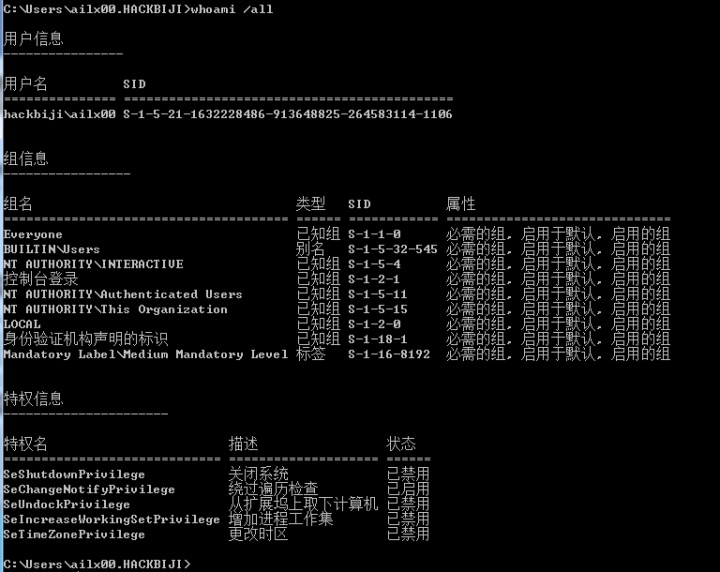

1、查看当前权限(我是谁)

whoami

2、获取域SID

whoami /all

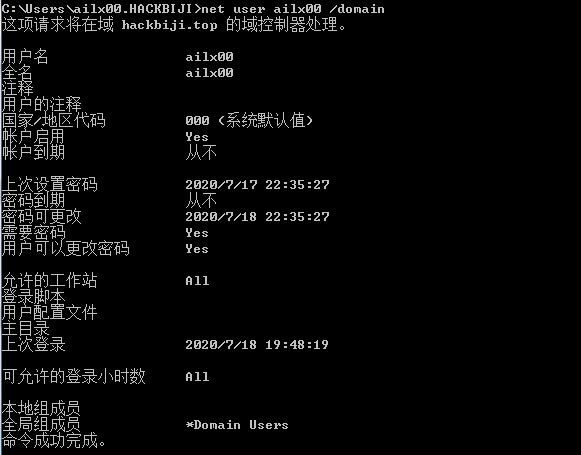

3、查询指定用户的详细信息

net user ailx00 /domain

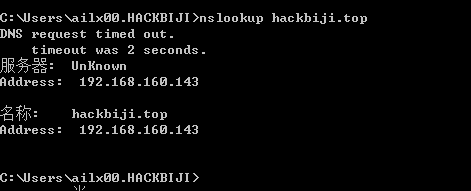

四、判断是否存在域

1、使用ipconfig命令

ipconfig /all

nslookup hackbiji.top

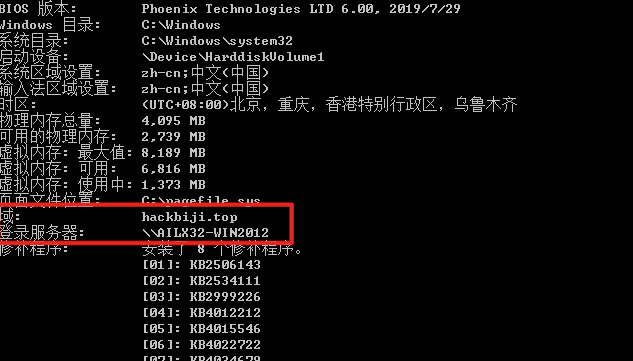

2、查看系统详细信息

systeminfo

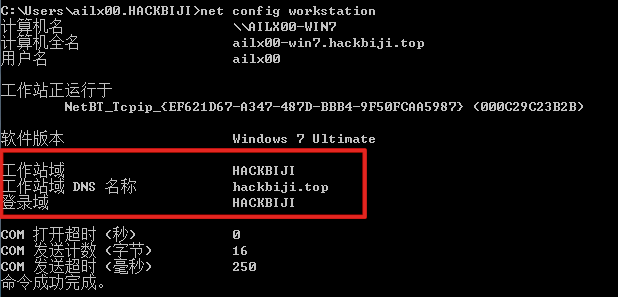

3、查询当前登陆域及登陆用户信息

net config workstation

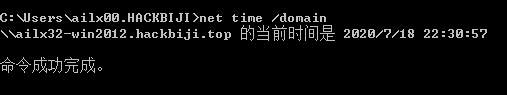

4、判断主域

net time /domain

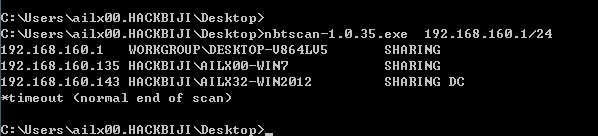

五、探测域内存活主机

1、利用NetBIOS快速探测内网(软件需要下载)

nbtscan-1.0.35.exe 192.168.160.1/24

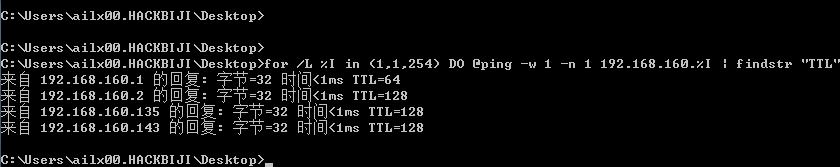

2、利用ICMP协议快速探测内网(贼鸡儿慢)

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.160.%I | findstr "TTL"

3、通过ARP扫描快速探测内网(需要自己下载)

六、扫描域内端口

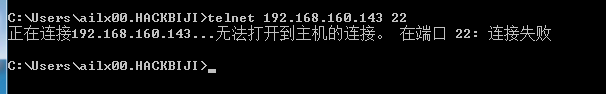

1、利用telnet命令快速扫描(难用的很)

需要先开启Telnet服务

telnet 192.168.160.143 22

2、S扫描(2007年古老的扫描器,略)

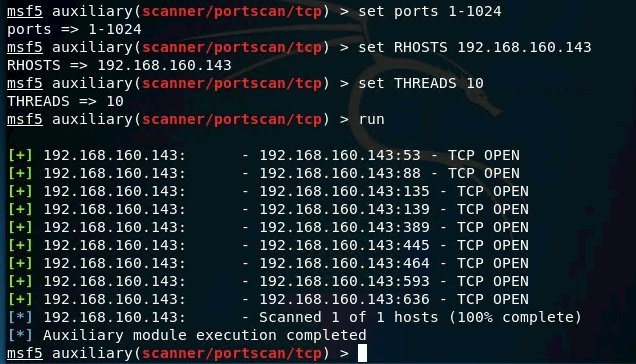

3、Metasploit端口扫描(重头戏)

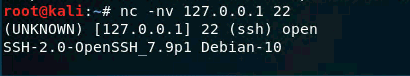

4、端口Banner信息(nc是个好东西)

获取服务端的Banner信息后,可以在漏洞库中查找对应CVE编号的POC、EXP,检测漏洞是否存在,从而有针对性的进行安全加固。

nc -nv 127.0.0.1 22

- 文件共享服务端口(21、22、69、2049、139、389)

- 远程连接服务端口(22、23、3389、5900、5632)

- Web应用服务端口(80、443、8080、7001、7002、8089、9090、4848、1352)

- 数据库服务端口(3306、1433、1521、5432、6379、5000、9200)

- 邮件服务端口(25、110、143)

- 网络常见协议端口(53、67、68、161)

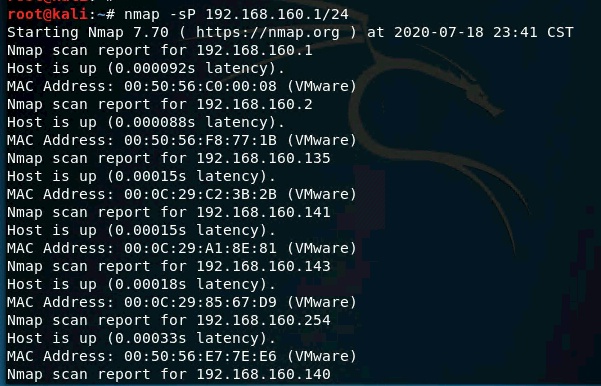

5、Nmap主机扫活(重头戏)

nmap -sP 192.168.160.1/24

完~

参考

- ^wmic_info.bat 下载地址 http://www.fuzzysecurity.com/scripts/files/wmic_info.rar

617

617

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?