主要此处的PC1是用Router模拟,改了个图标。

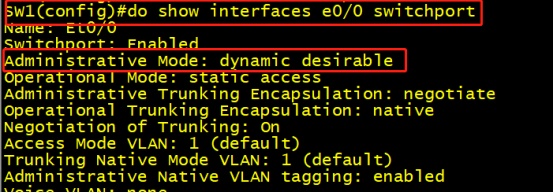

先看一下SW1的E0/1接口的2层信息,默认管理模式为dynamic auto或者 dynamic desirable,下图中显示我的是 dynamic desirable,这种情况下就算接口工作在access状态,Port security也是不可启用的,所以先把接口管理模式设置为access。

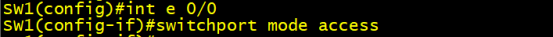

把接口管理状态改为access

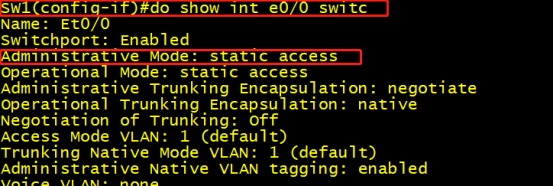

现在我们再看一下,接口的管理模式。发现已经改为access模式。

小操作:

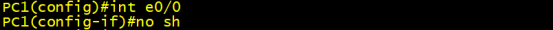

我们先不开启port security,先到router上,no shutdown 在开启,先让switch学习到一个MAC地址信息,来测试一下这个接口当被黑客攻击的时候switchMAC地址表信息是怎样。

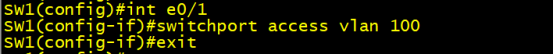

让router不停更换MAC地址,来让switch不停学习。为了模拟真实写 我们在交换机创建一个vlan ,把接口划到vlan中去。

创建vlan100,把e0/0接口划分到vlan100中。

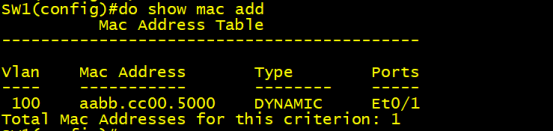

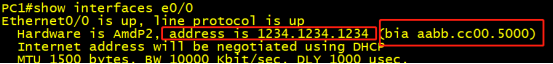

在SW1上面查看一下mac地址,发现已经有了vlan100的地址,接口为E0/1

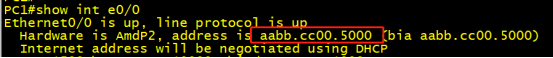

去R1上面看一下mac地址,看看是不是交换机上面这个。下图mac地址和上图一致。

R1的接口MAC地址为aabb.cc00.5000

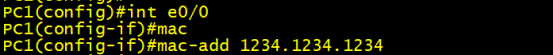

Router源MAC地址是不可以改的,但是不修改MAC地址情况下能够让router通过这个接口发送帧的时候来改变源MAC地址,这个是可以的,我们修改下。

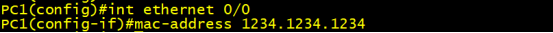

R1(config)#int e0/0 进入接口

R1(config-if)#mac-address 1234.1234.1234设置MAC

现在就是设置了一个管理型的MAC地址,再来看下R1的MAC地址。

Bia的地址依旧是本身的地址,就是说 router ROM中源MAC没有改变,但是在发送数据的时候会使用 1234.1234.1234,在去ping广播,之后查看 SWITCH MAC地址。

现在是同一vlan和接口学习2个MAC地址,不停的修改MAC让switch不停学习,最终MAC地址表会学习慢 ,导致正常的PC不能学习,收到流量就会泛红。我们现在把这个接口MAC地址信息去掉

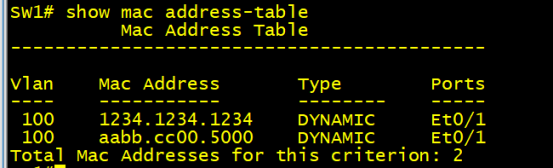

R1(config)#int e0/0

R1(config-if)#no mac-address 1234.1234.1234

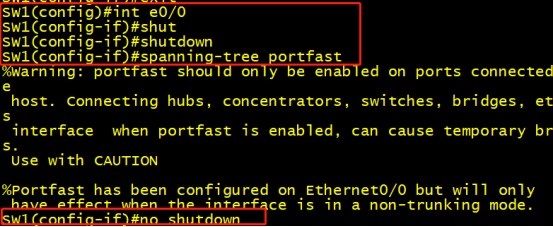

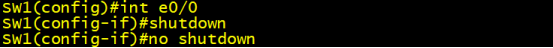

现在在switch上把e0/0接口关闭,让MAC地址还原。接着在接口上启用快速端口,开启

int e0/0

Shutdown

spanning-tree portfast

no shutdown

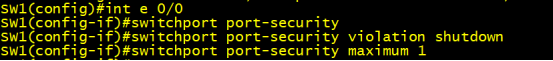

在switch接口上开启 port security ,记得先开access,

SW1(config)#int e0/0

SW1(config-if)#switchport port-security 开启

SW1(config-if)#switchport port-security violation shutdown设置shutdown

SW1(config-if)#switchport port-security maximum 1 最大白名单

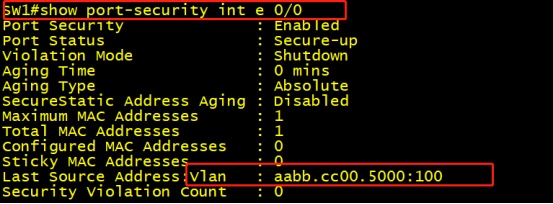

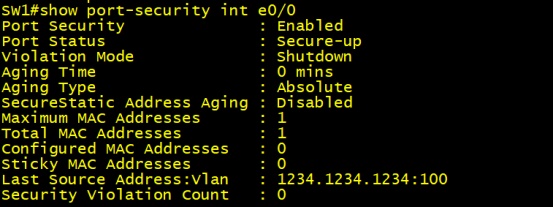

开启之后 查看接口的port security信息

上图信息:

port security:enabled 开启状态

Port staus : 是Secure-up 表示该接口被保护 接口是UP

Violation Mode: 惩罚的行为是shutdown

aximum MAC Addresses 允许最大学习MAC地址是一个

Total MAC Addresses 当前已经学习到一个,是aabb.cc00.1000:10 这个地址 所属于vlan100

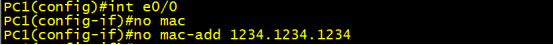

下面在R1上对switch发起攻击 把MAC地址修改

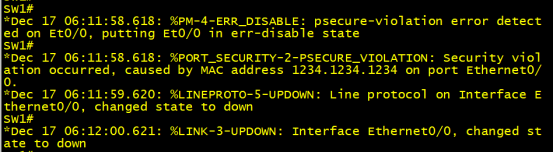

修改完MAC,发现switch就会报告日志,说这个接口出现了一个问题,SW1已经把这个接口改为err-disable state状态,因为学习到一个黑名单地址,这个地址是1234.1234.1234

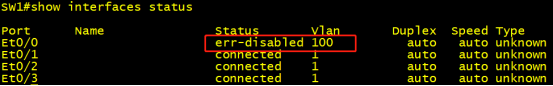

查看接口状态,现在e0/0变为err-disable state状态

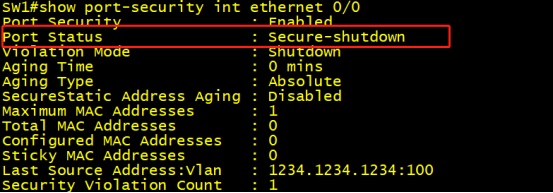

再查看接口port security,该接口已经被惩罚处理,shutdown关闭。

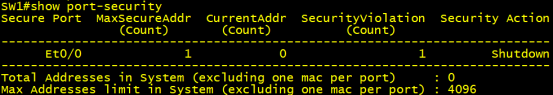

再看port-security ,显示在Et0/0接口学习到一个白名单地址后,又学习到一个黑名单地址。目前接口状态已经被关闭

被处罚关闭的接口如何开启?(手工开启,因为现在本身接口物理属于开启状态,只是逻辑被关闭,所以需要在接口下先配置关闭,然后再开启。)

现在这个接口状态是UP,port security学习到白名单地址(刚才的伪mac地址),交换机接口特性:接口关闭以后,该接口的MAC地址表项就会没有,然后再开启以后,获取的mac地址为合法地址(1234.1234.1234.1234),把这个地址加入到了合法白名单。

上图可以看到端口保护已经开启,为secure-up状态。最大MAC地址还是1个,现在有一个MAC地址是1234.1234.1234(伪地址)

再下图中可以看到我们当前学习到的地址为1234.1234.1234学习方式是securedynamic 动态学习到的,动态学习的缺点,只要接口shutdown之后,学习到的地址会消失。

154

154

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?