用心做分享,只为给您最好的学习教程

如果您觉得文章不错,欢迎持续学习

蓝牙协议越来越普及,很多智能设备都在用蓝牙连接,甚至一些医疗设施设备,同样也如此,但是,你知道吗?蓝牙并不是绝对安全的,对于渗透人员来说,它甚至可以被高度模仿,直至访问一些敏感数据,如果你的手机蓝牙被控制了,你想得到,会有多大的安全隐患吗?

今天我们以渗透测试的角度,来剖析蓝牙存在的安全隐患,文章旨在分享技术,切不可用于非法途径。

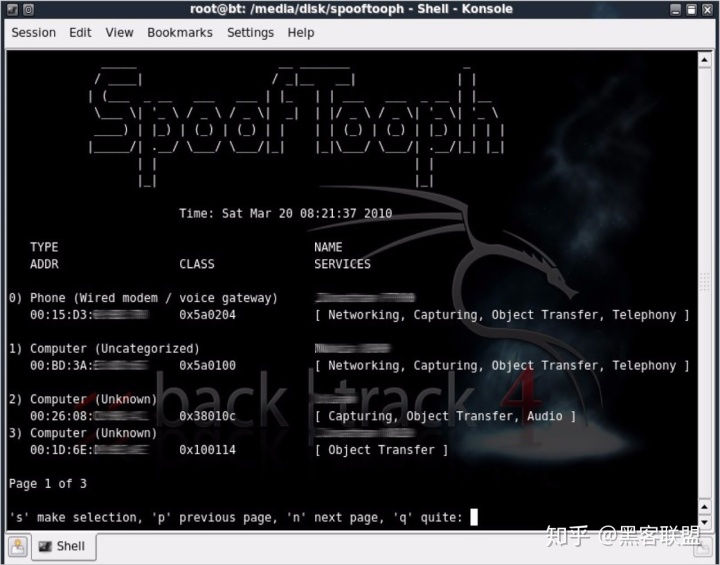

Spooftooph是一个了不起的工具,旨在自动欺骗或克隆蓝牙信息(名称,类和地址)。欺骗蓝牙信息对于许多目的是有用的,例如将蓝牙设备隐藏在普通站点中,访问受保护的信息和观察。Spooftooph 的特点:

· 克隆并记录蓝牙设备信息

· 生成随机的新蓝牙配置文件

· 每隔X秒更改蓝牙配置文件

· 指定蓝牙接口的设备信息

· 从扫描日志中选择要克隆的设备

注意:要修改蓝牙适配器,必须以root权限运行spooftooth。

Spooftooph提供五种使用模式:

· 指定NAME,CLASS和ADDR。

root @ test:spooftooph-i hci0 -n new_name -a 00:11:22:33:44:55 -c 0x1c010c

· 随机生成NAME,CLASS和ADDR。

root @ test:spooftooph-i hci0 -R

· 扫描范围内的设备并选择要克隆的设备。(可选)将设备信息转储到指定的日志文件中。

root @ test:spooftooph-i hci0 -s -w file.csv

· 从日志文件加载设备信息并指定要克隆的设备信息。

root @ test:spooftooph-i hci0 -r file.csv

· 每隔x秒在范围内克隆随机设备信息。

root @ test:spooftooph-i hci0 -t 10

用法:

spooftooph -i dev [-mstu][-nac] | [-R] | [-r file] [-w file]

-a <address>:指定新的BD_ADDR

-b <num_lines>:每个要显示的蓝牙配置文件数页面

-B:对于较小的屏幕禁用横幅(如手机)

-c <类>:指定新类

-h:帮助

-i <开发>:指定接口

-m:选择在指定多个接口

-n <名>:指定新名称

-r <文件>:读入CSV日志文件

-R:分配随机名称,CLASS和ADDR

-s:扫描本地区域中的设备

-t <时间>:克隆设备的时间间隔

-u:USB延迟。重新初始化接口

-w <file>的交互式延迟:

看了文章分享,你是否有了完全不一样的看法,作为渗透测试人员,你是否跃跃欲试?请用自己的蓝牙设备做测试,切不可用于非法入侵!

本文仅作技术分享 切勿用于非法途径

如果您对文中的软件或者技术感兴趣

欢迎交流

1244

1244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?