TCP协议端口扫描

要使用TCP协议去完成端口扫描,肯定是需要了解TCP协议通信过程和原理才能完成的

TCP协议的特点

1

面向连接的:使用TCP协议通信的双方必须先建立连接,然后才能开始数据的读写,TCP连接是

全双工的,即双方的数据读写可以通过一个连接进行。完成数据交换之后,通信双方都必须断开

连接以释放资源。TCP协议的这种连接是一对一的,所以基于广播和多播(目标是多个主机地址)

的应用程序不能使用TCP服。而无连接协议UDP则非常适合于广播和多播。

流式服务:TCP的字节流服务的表现形式就体现在,发送端执行的写操作数和接收端执行的读操作

次数之间没有任何数量关系,当发送端应用程序连续执行多次写操作的时,TCP模块先将这些数据

放入TCP发送缓冲区中。当TCP模块真正开始发送数据的时候,发送缓冲区中这些等待发送的数据

可能被封装成一个或多个TCP报文段发出。

TCP通过检验和,序列号,确认应答,重发控制,连接管理以及窗口控制等机制实现可靠性传输。

1

TCP三次握手介绍

所谓三次握手(Three-way Handshake),是指建立一个 TCP 连接时,需要客户端和服务器总共发

送3个包。三次握手的目的是连接服务器指定端口,建立 TCP 连接,并同步连接双方的序列号和确认号,

交换 TCP 窗口大小信息。在 socket 编程中,客户端执行 connect() 时。将触发三次握手。

第一次握手(SYN=1, seq=x):客户端发送一个 TCP 的 SYN 标志位置1的包,指明客户端打算连接的服务器

的端口,以及初始序号 X,保存在包头的序列号(Sequence Number)字段里。

发送完毕后,客户端进入 SYN_SEND 状态。

第二次握手(SYN=1, ACK=1, seq=y, ACKnum=x+1):服务器发回确认包(ACK)应答。即 SYN 标志位和

ACK 标志位均为1。服务器端选择自己 ISN 序列号,放到 Seq 域里,同时将确认序号(Acknowledgement Number)

设置为客户的 ISN 加1,即X+1。 发送完毕后,服务器端进入 SYN_RCVD 状态。

第三次握手(ACK=1,ACKnum=y+1)客户端再次发送确认包(ACK),SYN 标志位为0,ACK 标志位为1,

并且把服务器发来ACK 的序号字段+1,放在确定字段中发送给对方,并且在数据段放写ISN的+1发送完

毕后,客户端进入 ESTABLISHED 状态,当服务器端接收到这个包时,也进入 ESTABLISHED 状态,TCP 握手结束。

TCP协议常见标志位

FIN:断开连接,对应值1

1

SYN:同步信号,用于连接,对应值2

1

RST:重置连接,对应值4

1

ACK:确认信息,对应值位16

1

扫描原理

通过构造TCP 标志位(flags)为SYN的数据包,向目标主机端口请求连接

1

目标主机端口如果开放的话,收到SYN数据包请求建立三次握手,就会回复SYN+ACK同意建立连接。

1

判断目标主机响应数据包中是否存在SYN+ACK标志位存在

1

代码部分

扫描函数

构造TCP标志位为SYN的数据包,向目标主机端口发送

1

判断响应包钟是否存在SYN+ACK,存在即端口开放

1

def scan(ip,port):

try:

packet = IP(dst=ip)/TCP(dport=port, flags="S")# 构造标志位为syn的数据包

result = sr1(packet,timeout=0.5, verbose=0)

if int(result[TCP].flags) == 18:

# 通过判断响应的数据包中,是否存在第二次握手Ack+syn标志位,存在即端口开放

time.sleep(0.1)

print(ip, "TCP" , port, "open")

# 注意这里如果使用+号进行字符串拼接的话会导致报错,使用逗号即可拼接

return

except:

pass

参数获取

获取用户输入的参数,并实例化

1

判断用户是扫描i单个ip地址还是网段亦是读取ip地址文件

1

调用多线程去执行扫描函数

def main():

# 如果没有输出参数就会输出帮助信息

parser = OptionParser("Usage program -i -n -p ")

parser.add_option("-i", '--host', type="string",dest="tgtIP",help="specify target host or website")

parser.add_option("-n","--network", type="string",dest="tgtNetwork",help="specify target Network")

parser.add_option("-f", "--addressfile", type="string", dest="tgtFile", help="specify target addressfile")

parser.add_option("-p","--port", type="string",dest="tgtPorts",help="specify target port separated by comma")

options,args = parser.parse_args()# 实例化用户输入的参数

tgtIP = options.tgtIP

tgtNetwork = options.tgtNetwork # 网段

tgtFile = options.tgtFile

tgtPorts = options.tgtPorts

tgtPorts = tgtPorts.split(",") # 将用户输入的多个端口以逗号分割生成列表

if tgtPorts is None or tgtNetwork is None and tgtIP is None and tgtFile is None :# 判断用户是否输入参数

print(parser.usage)# 如果没有输入参数则输出帮助信息,然后退出程序

exit(0)

if tgtIP:# 输入单个ip地址时的操作

for p in tgtPorts:

port = int(p)

t = Thread(target=scan,args=(tgtIP,port))

t.start()

if tgtNetwork:# 输入整个网段时的操作

prefix = tgtNetwork.split(".")[0] + "." + tgtNetwork.split(".")[1] + "." + tgtNetwork.split(".")[2] + "."# 将用户输入的网段提取提取前三位当作前缀

for i in range(1,255):

ip = prefix + str(i)# 和前缀结合形成网段内所有的地址

for p in tgtPorts:

port = int(p)

t = Thread(target=scan, args=(ip,port))

t.start()

if tgtFile:# 如果时地址文件则进行的操作

if not os.path.exists(tgtFile):# 判断文件是否存在

print("File not founFd")

sys.exit()

with open(tgtFile,"r") as f:# 读取地址文件

for i in f.readlines():

ip = i.strip()# 读取用户地址文件的地址,并去点换行空格

for p in tgtPorts:

port = p.strip()

port = int(port)

t = Thread(target=scan,args=(ip,port))

t.start()# 多线程扫描

整体代码

import os

import time

from scapy.all import *

from optparse import OptionParser

from threading import Thread

def scan(ip,port):

try:

packet = IP(dst=ip)/TCP(dport=port, flags="S")# 构造标志位为syn的数据包

result = sr1(packet,timeout=0.5, verbose=0)

if int(result[TCP].flags) == 18:

# 通过判断响应的数据包中,是否存在第二次握手Ack+syn标志位,存在即端口开放

time.sleep(0.1)

print(ip, "TCP" , port, "open")

# 注意这里如果使用+号进行字符串拼接的话会导致报错,使用逗号即可拼接

return

except:

pass

def main():

# 如果没有输出参数就会输出帮助信息

parser = OptionParser("Usage program -i -n -p ")

parser.add_option("-i", '--host', type="string",dest="tgtIP",help="specify target host or website")

parser.add_option("-n","--network", type="string",dest="tgtNetwork",help="specify target Network")

parser.add_option("-f", "--addressfile", type="string", dest="tgtFile", help="specify target addressfile")

parser.add_option("-p","--port", type="string",dest="tgtPorts",help="specify target port separated by comma")

options,args = parser.parse_args()# 实例化用户输入的参数

tgtIP = options.tgtIP

tgtNetwork = options.tgtNetwork # 网段

tgtFile = options.tgtFile

tgtPorts = options.tgtPorts

tgtPorts = tgtPorts.split(",") # 将用户输入的多个端口以逗号分割生成列表

if tgtPorts is None or tgtNetwork is None and tgtIP is None and tgtFile is None :# 判断用户是否输入参数

print(parser.usage)# 如果没有输入参数则输出帮助信息,然后退出程序

exit(0)

if tgtIP:# 输入单个ip地址时的操作

for p in tgtPorts:

port = int(p)

t = Thread(target=scan,args=(tgtIP,port))

t.start()

if tgtNetwork:# 输入整个网段时的操作

prefix = tgtNetwork.split(".")[0] + "." + tgtNetwork.split(".")[1] + "." + tgtNetwork.split(".")[2] + "."# 将用户输入的网段提取提取前三位当作前缀

for i in range(1,255):

ip = prefix + str(i)# 和前缀结合形成网段内所有的地址

for p in tgtPorts:

port = int(p)

t = Thread(target=scan, args=(ip,port))

t.start()

if tgtFile:# 如果时地址文件则进行的操作

if not os.path.exists(tgtFile):# 判断文件是否存在

print("File not found")

sys.exit()

with open(tgtFile,"r") as f:# 读取地址文件

for i in f.readlines():

ip = i.strip()# 读取用户地址文件的地址,并去点换行空格

for p in tgtPorts:

port = p.strip()

port = int(port)

t = Thread(target=scan,args=(ip,port))

t.start()# 多线程扫描

if __name__ == '__main__':

main()

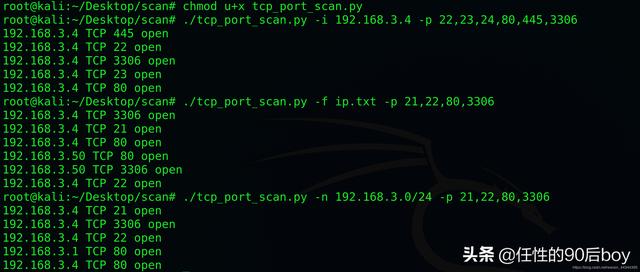

运行效果

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?