简介

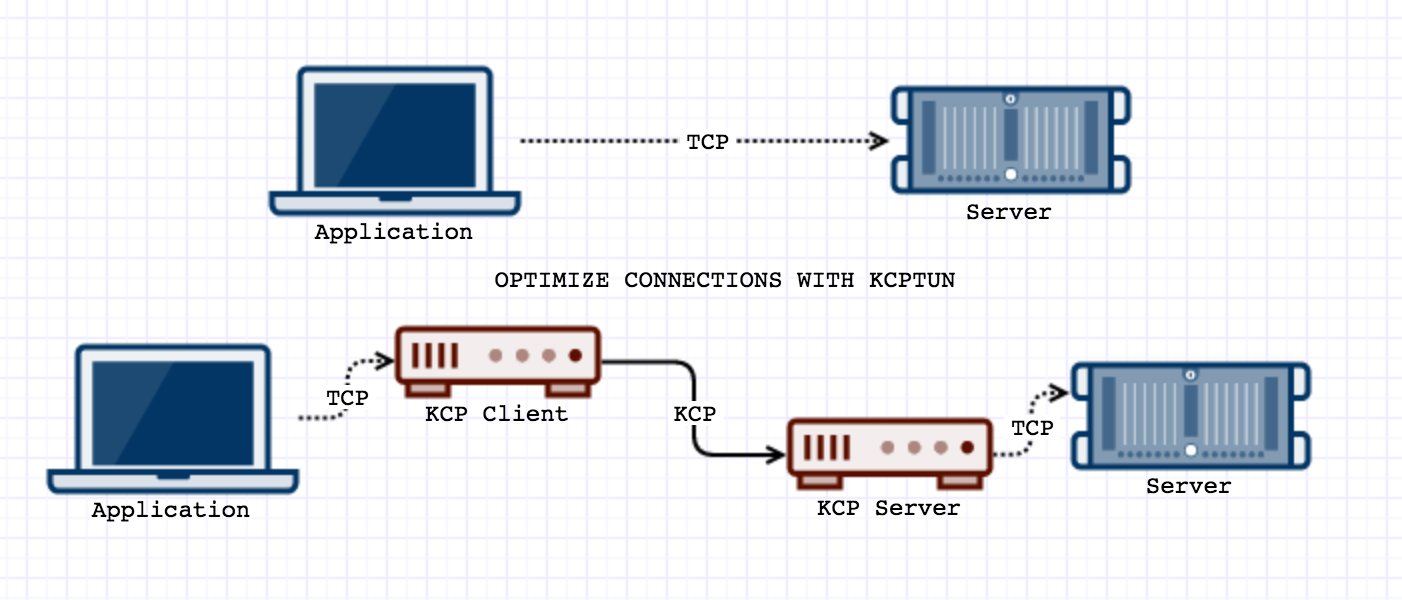

Kcptun是一个非常简单和快速的,基于KCP协议的UDP隧道,它可以将TCP流转换为KCP+UDP流。而KCP是一个快速可靠协议,能以比TCP浪费10%-20%的带宽的代价,换取平均延迟降低30%-40%,且最大延迟降低三倍的传输效果。

Kcptun是KCP协议的一个简单应用,可以用于任意TCP网络程序的传输承载,以提高网络流畅度,降低掉线情况。由于 Kcptun使用Go语言编写,内存占用低(经测试,在64M内存服务器上稳定运行),而且适用于所有平台,甚至Arm平台。

服务端安装

新版本安装

使用root用户登录,运行以下命令:wget --no-check-certificate https://github.com/kuoruan/shell-scripts/raw/master/kcptun/kcptun.sh

chmod +x ./kcptun.sh

./kcptun.sh

#脚本备份地址

https://www.moewah.com/source/kcptun.sh

设置 Kcptun 的服务端端口:请输入 Kcptun Server 端口 [1-65535]:

(默认: 29900):

请输入一个未被占用的端口,Kcptun运行时将使用此端口。

设置加速的 IP:请输入需要加速的 IP [0.0.0.0 ~ 255.255.255.255]:

(默认: 127.0.0.1):

填入上面获取到的加速 IP。

设置需要加速的端口:请输入需要加速的端口 [1-65535]:

(默认: 12948):

填入上面获取到的加速端口。

程序会检查当前是不是有程序占用着此端口,如果你的55没在运行,或者没有软件使用此端口,会弹出如下提示:当前没有软件使用此端口, 确定加速此端口?(y/n)

如果你确认55运行时会使用此端口,那么输入“y”回车即可。

设置 Kcptun 密码:请输入 Kcptun 密码:

(如果不想使用密码请留空):

你可以为Kcptun单独设置一个密码,与55密码没任何联系。

设置加密方式:请选择加密方式(crypt)

强加密对 CPU 要求较高,

如果是在路由器上配置客户端,

请尽量选择弱加密或者不加密。

该参数必须两端一致

(1) aes

(2) aes-128

(3) aes-192

(4) salsa20

(5) blowfish

(6) twofish

(7) cast5

(8) 3des

(9) tea

(10) xtea

(11) xor

(12) none

(默认: aes) 请选择 [1~12]: 4

选择加速模式:请选择加速模式(mode)

加速模式和发送窗口大小共同决定了流量的损耗大小

如果加速模式选择“手动(manual)”,

将进入手动档隐藏参数的设置。

(1) normal

(2) fast

(3) fast2

(4) fast3

(5) manual

(默认: fast) 请选择 [1~5]: 2

禁用压缩:是否禁用数据压缩?

(默认: 不禁用) [y/n]:

如果安装成功,应该能看到如下输出信息:恭喜! Kcptun 服务端安装成功。

服务器IP: 33.44.55.66

端口: 29900

加速地址: 127.0.0.1:12948

key: 12345678

crypt: salsa20

mode: fast

mtu: 1350

sndwnd: 512

rcvwnd: 512

datashard: 10

parityshard: 3

dscp: 0

nocomp: true

quiet: true

当前安装的 Kcptun 版本为: 20190325

可使用的客户端配置文件为:

{

"localaddr": ":12948",

"remoteaddr": "33.44.55.66:29900",

"key": "12345678",

"crypt": "salsa20",

"mode": "fast",

"mtu": 1350,

"sndwnd": 512,

"rcvwnd": 512,

"datashard": 10,

"parityshard": 3,

"dscp": 0,

"nocomp": true,

"quiet": true

}

手机端参数可以使用:

-autoexpire 60 -key "123456" -crypt "salsa20"

其他参数请自行计算或设置, 详细信息可以查看: https://github.com/xtaci/kcptun

Kcptun 安装目录: /usr/share/kcptun

Kcptun 日志文件目录: /var/log/kcptun/

常用命令:启动:

supervisorctl start kcptun

停止:

supervisorctl stop kcptun

重启:

supervisorctl restart kcptun

状态:

supervisorctl status kcptun

卸载:

./kcptun.sh uninstall

客户端使用

KCPtun支持的平台较多,不便于一一讲解,这里就以amd64架构的Linux服务器为例,下载已编译的安装包(注意版本对应,对应服务端版本20190325)

下载包:cd root

wget --no-check-certificate https://github.com/xtaci/kcptun/releases/download/v20190325/kcptun-linux-amd64-20190325.tar.gz

解压包tar -zxf kcptun-linux-amd64-20190325.tar.gz

解压后你将会得到两个文件,一个是server_linux_amd64,另外一个是client_linux_amd64。作为客户端,我们当然应该使用client_linux_amd64。

执行下面的命令可以获取到帮助文档./client_linux_amd64 -h

上个步骤我们已经通过一键脚本完成了服务端的安装操作,相信有很多人已经注意到了在服务端安装结束后自动打印了json格式的客户端配置信息,如下:{

"localaddr": ":12948",

"remoteaddr": "33.44.55.66:29900",

"key": "12345678",

"crypt": "salsa20",

"mode": "fast",

"mtu": 1350,

"sndwnd": 512,

"rcvwnd": 512,

"datashard": 10,

"parityshard": 3,

"dscp": 0,

"nocomp": true,

"quiet": true

}

完整复制上面的配置信息,并保存为 config.json 文件。

客户端运行:

在终端执行下面的命令就可以运行kcptun服务cd /root

./client_linux_amd64 -c ./config.json

#我是把该`json`文件存放在与client_linux_amd64相同的路径下,如不同,则需要完整路径。

后台运行:./client_linux_amd64 -c ./config.json 2>&1 &

893

893

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?