点击上方”LSCteam”,选择置顶或星标

第一时间阅读精彩文章!

渗 透 测 试

之 Java 反 序 列 化

1

Java序列化与反序列化

序列化与反序列化是java提供的用于将对象进行持久化便于存储或传输的手段。

举个例子:Java描述的是一个“世界”,程序运行开始时,这个“世界”也开始运作,但“世界”中的对象不是一成不变的,它的属性会随着程序的运行而改变。

有时,我们需要保存某一刻某个对象的信息,来进行一些操作。比如利用反序列化将程序运行的对象状态以二进制形式储存与文件系统中,然后可以在另一个程序中对序列化后的对象状态数据进行反序列化恢复对象。这两个过程结合起来,可以轻松地存储和传输数据。

这就是序列化与反序列化的意义所在.

比较出名的反序列化漏洞有:

1、CVE-2015-7501 Apache Commons Collections

Apache Commons Collections可以扩展或增加Java集合框架,是Commons Proper的一个组件,该组件是一个可重复利用Java组件库。Apache Commons Collections (ACC) 3.2.1及4.0版本未能正确验证用户输入,其InvokerTransformer类在反序列化来自可疑域的数据时存在安全漏洞,这可使攻击者在用户输入中附加恶意代码并组合运用不同类的readObject()方法,在最终类型检查之前执行Java函数或字节码(包括调用Runtime.exec()执行本地OS命令)

2、CVE-2015-7450(Websphere)

由于使用JavaInvokerTransformer类对数据进行反序列化,Apache Commons Collections可能允许远程攻击者在系统上执行任意代码。通过发送特制数据,攻击者可以利用此漏洞在系统上执行任意Java代码。

2

漏洞由来

1、开发失误:

(1)重写ObjectInputStream对象的resolveClass方法中的检测可被绕过。

(2)使用第三方的类进行黑名单控制。虽然Java的语言严谨性要比PHP强,但在应用中想要采用黑名单机制禁用掉所有危险的对象是不可能的。因此,如果在审计过程中发现了采用黑名单进行过滤的代码,多半存在漏洞可以利用。

2、基础库中隐藏的反序列化漏洞

3、POP Gadgets

3

漏洞原理

如果Java应用对用户输入,即不可信数据做了反序列化处理,那么攻击者可以通过构造恶意输入,让反序列化产生非预期的对象,非预期的对象在产生过程中就有可能带来任意代码执行。

4

发现漏洞

1、白盒测试:

可以搜索一些函数如:

XMLDecoder.readObject、Yaml.load、XStream.fromXML等(小数点前面是类名,后面是方法名),确定了反序列化输入点后,再考察应用的ClassPath中是否包含ApacheCommons Collections等危险库,若不包含危险库,则查看一些涉及命令、代码执行的代码区域,防止因代码不严谨,导致bug。若包含危险库,则使用ysoserial进行攻击复现。

2、黑盒测试:

我们可以通过抓包来检测请求中可能存在的序列化数据。序列化数据通常以AC ED开始,之后的两个字节是版本号,版本号一般是00 05但在某些情况下可能是更高的数字。

5

原理分析

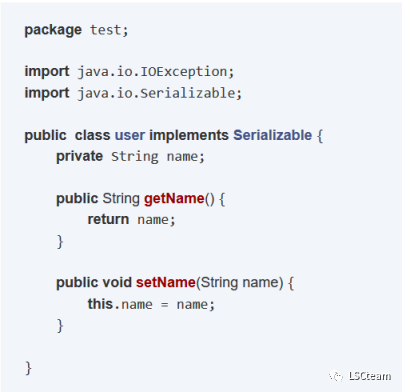

首先定义一个user类需继承Serializable

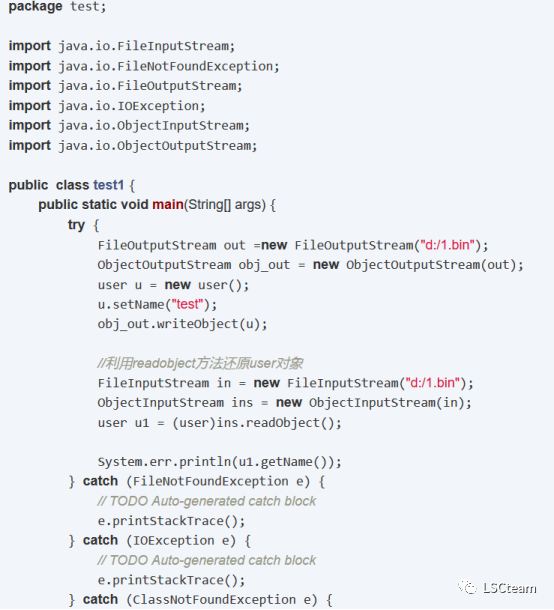

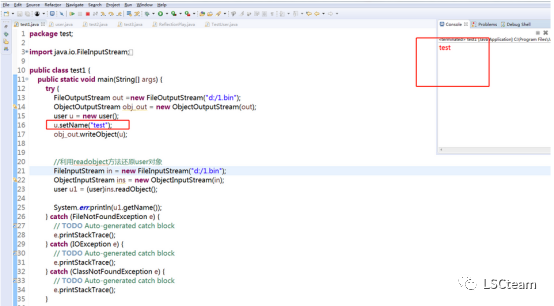

编写一个测试类,生成一个user对象,将其序列化后的字节保存在硬盘上,然后再读取被序列化后的字节,将其反序列化后输入user的name属性

运行后输出name属性:test

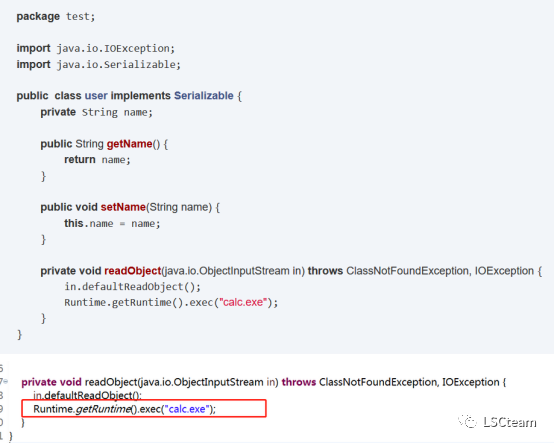

为了构造一个反序列化漏洞,需要重写user的readObjec方法,在改方法中弹出计算器:

重写readObjec后的user类:

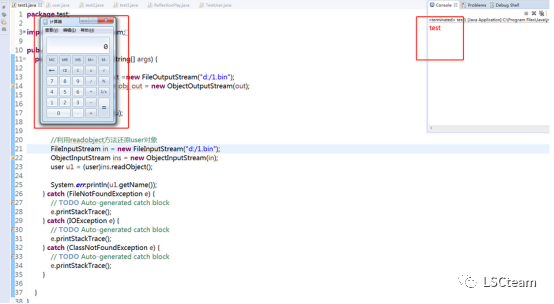

再次运行测试类,发现计算器已经弹出:

只需要修改

Runtime.getRuntime().exec("calc.exe");中的calc.exe即可执行任意命令

6

修复方案

1、将服务器安装的JDK升级到官方最新版本,可以防范目前以往所有公布的Java反序列化漏洞。

2、对于weblogic中间件反序列化漏洞,需要及时打上最新的补丁,或者配置防火墙策略,屏蔽掉T3协议的访问,只开放对HTTP、HTTPS访问。

3、对于Jboss、tomcat等中间件的反序列化漏洞,可以将存在反序列化漏洞的jar包升级到最新版本,但特殊情况下,需要升级的jar包种类比较多,此修复建议很费时。

4、检测防火墙配置,是否开启对Java反序列化漏洞的防范策略。

*参考来源:wx5b0b88843cb2a

往期精选

标准解读之个人信息安全规范勒索病毒再次袭来

WannaRen勒索病毒作者竟然这么怂?

盘点近十年重大网络安全事件(1)

盘点近十年重大网络安全事件(2)

点一下在看再走吧

2350

2350

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?