0x01 前言

本文只是记录下基本操作。这些操作都是我在读 Cobalt Strike 官网的 CS 4.0 手册的过程中自己无中生有凭空想出来的,所以方法可能不是很主流,有点繁琐、操作较麻烦,但是也是我自己试了完全可行的。慢慢探索更简单的道路吧、本菜鸡对自己要求不是太高,注重对自己创造力的培养。

CS 手册 4.0 中说:

Cobalt Strike 附带了一些绕过 UAC 的攻击。但如果当前用户不是管理员,攻击会失效。要检查当前用户是否在管理员组里,使用

run whoami /groups命令。

实验环境: Cobalt Strike 3.14 非试用版

受害机器:有 360(ZhuDongFangYu.exe) 的 WIN10

本文看点:

Cobalt Strike Elevate 模块 BypassUAC 方法测试

MSF 和 CS 联动来 Bypass UAC

MSF → Meterpreter 方向弹 shell

0x02 Cobalt Strike 中的提权命令

一些后渗透命令要求系统管理员级别的权限。Beacon 有几个帮助用户提升访问权限的选项。

通过 elevate 命令利用漏洞提权

使用 uac-dll 和 uac-token-duplication 这两个 CS 中注册的 bypass UAC 模块,需要先提权,至 Administrator 或者 SYSTEM 权限。然后再通过 elevate 命令使用这些 Bypass UAC 的模块。

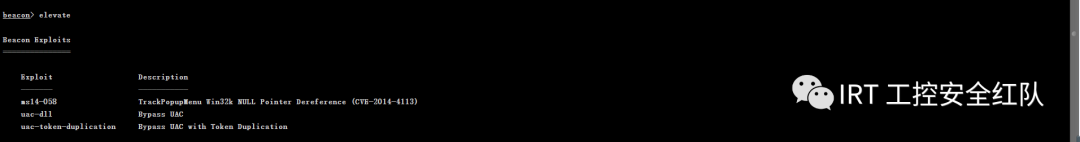

输入 elevate 可以列出在 Cobalt Strike 中注册的权限提升漏洞。运行 elevate [exploit listener] 来尝试使用特定的漏洞利用来提权。

图形化的操作路径是:通过 [beacon] → Access → Elevate 来启动其中一个漏洞利用。

如图,在 Cobalt Strike 3.14 非试用版中,elevate 模块内置了:

ms14-058

uac-dll

uac-token-duplication

这三个模块。ms14-058 模块用于将 Windows 主机从普通用户权限直接提升到 System 权限。uac-dll 和 uac-token-duplication 模块用于协助渗透测试人员进行 bypassUAC 操作,具体尝试如下:

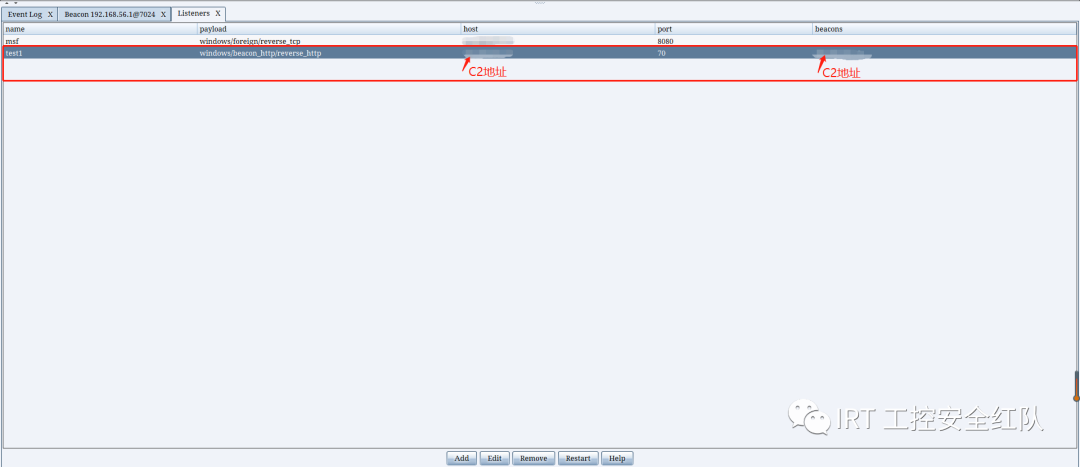

我的 beacon_http/reverse_http 监听器:

命令:

elevate uac-dll test1

elevate uac-token-duplication test1

0x03 使用 UAC-DLL 模块 Bypass UAC

当前 Beacon 没有过 UAC:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

4929

4929

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?