PowerShell端口扫描之解析多格式输出与结果处理技巧

引言:本人第一次遇到的一个令人困惑的现象

在日常网络安全评估或系统管理工作中,很多管理员都会遇到这样的情况:执行了一个看似简单的PowerShell端口扫描命令,期望得到一个简单的文本结果文件,却发现生成了多个不同格式的文件,唯独没有期望的单个TXT文件。

powershell .\Invoke-Portscan.ps1 -Hosts 192.168.1.0/24 -T 4 -ports '445,1433,8080,3389,80' -oA c:\windows\temp\res.txt

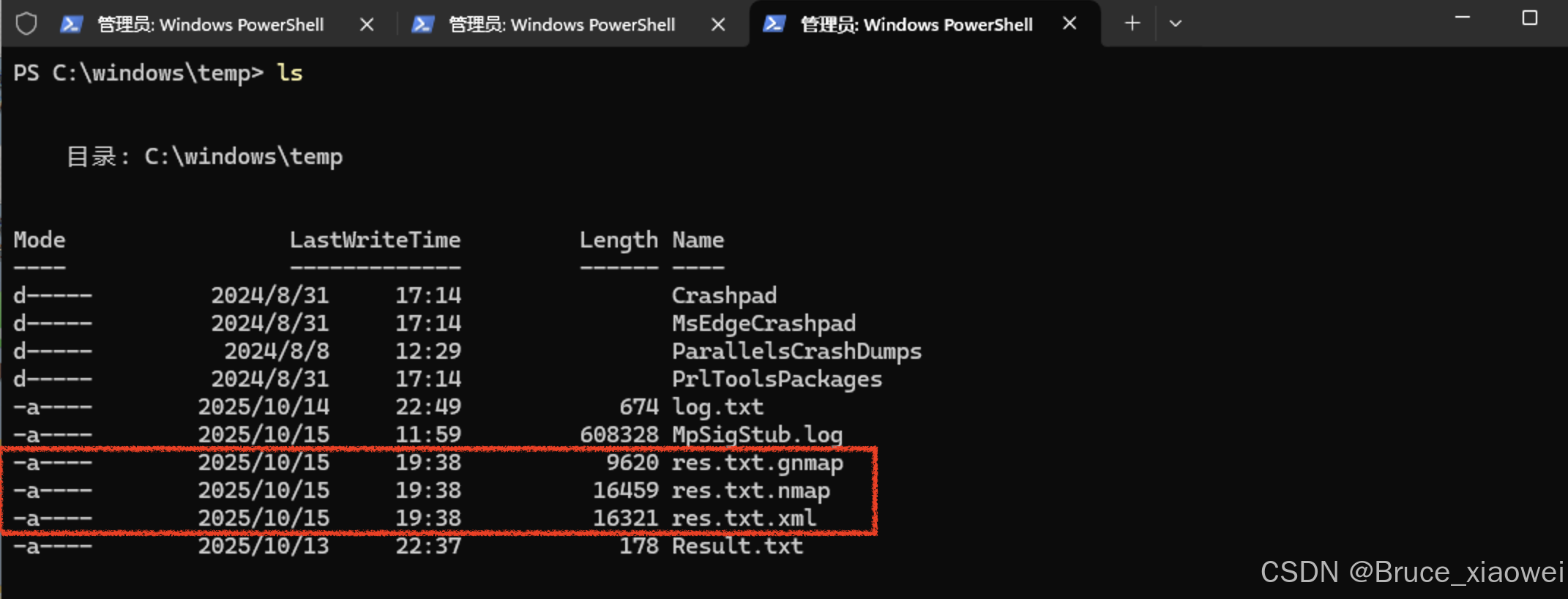

执行后,在c:\windows\temp\目录下没有找到res.txt,却出现了:

res.txt.xmlres.txt.nmapres.txt.gnmap

这到底是怎么回事?本文将深入解析这一现象,并提供多种实用的解决方案。

端口扫描命令深度解析

原命令组成分析

让我们先分解原始命令的各个组成部分:

powershell .\Invoke-Portscan.ps1 # 调用PowerShell端口扫描脚本

-Hosts 192.168.1.0/24 # 扫描目标:整个C类网段(256个IP)

-T 4 # 线程数:4个并发线程

-ports '445,1433,8080,3389,80' # 目标端口:关键服务端口

-oA c:\windows\temp\res.txt # 输出参数:指定输出格式和路径

关键端口服务说明

扫描的端口对应着重要的网络服务:

- 端口445:SMB文件共享服务

- 端口1433:Microsoft SQL Server数据库

- 端口8080:HTTP代理/替代Web服务

- 端口3389:远程桌面协议(RDP)

- 端口80:标准HTTP Web服务

多格式输出文件的奥秘

三种输出格式详解

当使用-oA参数时,脚本会自动生成三种不同格式的输出文件:

1. XML格式 (.xml)

<!-- res.txt.xml 示例片段 -->

<host starttime="1723123456" endtime="1723123567">

<address addr="192.168.1.1" addrtype="ipv4"/>

<ports>

<port protocol="tcp" portid="80">

<state state="open" reason="syn-ack" reason_ttl="64"/>

<service name="http" method="table" conf="3"/>

</port>

</ports>

</host>

特点:结构化数据,便于程序解析,适合后续自动化处理。

2. Nmap标准格式 (.nmap)

# res.txt.nmap 示例片段

Nmap scan report for 192.168.1.1

Host is up (0.045s latency).

PORT STATE SERVICE

80/tcp open http

445/tcp open microsoft-ds

3389/tcp open ms-wbt-server

特点:人类可读格式,最直观的查看方式。

3. Grepable格式 (.gnmap)

# res.txt.gnmap 示例片段

Host: 192.168.1.1 () Ports: 80/open/tcp//http///, 445/open/tcp//microsoft-ds///,

3389/open/tcp//ms-wbt-server///

特点:单行格式,便于使用grep等文本处理工具进行快速搜索。

为什么-oA参数产生多文件?

-oA参数实际上是"Output All"的缩写,设计初衷就是为了满足不同使用场景的需求:

- 系统管理员:查看.nmap格式,快速了解网络状况

- 安全分析师:使用.gnmap格式进行批量分析和筛选

- 自动化工具:解析.xml格式进行集成处理

问题根源:参数支持与脚本兼容性

尝试单一文本输出的失败

很多用户会尝试使用-oN参数来获取单一文本输出:

powershell .\Invoke-Portscan.ps1 -Hosts 192.168.1.0/24 -T 4 -ports '445,1433,8080,3389,80' -oN c:\windows\temp\res.txt

但这种方法常常失败,原因在于:

- 脚本兼容性问题:不同版本的

Invoke-Portscan.ps1可能对参数支持不一致 - 参数命名差异:有些脚本使用

-OutputFile、-Text等自定义参数 - 功能实现不完整:脚本可能没有完整实现所有标准输出参数

检查脚本帮助信息

要了解脚本真正支持的参数,应该首先查看其帮助文档:

# 查看完整帮助信息

Get-Help .\Invoke-Portscan.ps1 -full

# 或使用脚本自身的帮助参数

.\Invoke-Portscan.ps1 -?

.\Invoke-Portscan.ps1 -Help

实战解决方案

方案一:使用现有文件转换

如果已经生成了多格式文件,最简单的方法是直接使用现有的.nmap文件:

# 方法1:直接重命名nmap格式文件

Copy-Item "c:\windows\temp\res.txt.nmap" "c:\windows\temp\res.txt"

# 方法2:合并所有输出文件

Get-Content "c:\windows\temp\res.txt.*" | Set-Content "c:\windows\temp\combined_res.txt"

# 方法3:选择性提取关键信息

Select-String -Path "c:\windows\temp\res.txt.nmap" -Pattern "open" |

ForEach-Object { $_.Line } |

Set-Content "c:\windows\temp\open_ports.txt"

方案二:使用PowerShell内置命令

对于简单的端口检查,可以使用PowerShell自带的Test-NetConnection:

# 单IP多端口扫描函数

function Invoke-SimplePortScan {

param(

[string]$Target = "192.168.1.1",

[array]$Ports = @(445, 1433, 8080, 3389, 80),

[string]$OutputPath = "c:\windows\temp\res.txt"

)

# 清空或创建输出文件

"" | Set-Content $OutputPath

foreach ($port in $Ports) {

Write-Host "扫描 $Target 端口 $port ..." -ForegroundColor Yellow

$result = Test-NetConnection -ComputerName $Target -Port $port -WarningAction SilentlyContinue

if ($result.TcpTestSucceeded) {

$message = "$(Get-Date -Format 'yyyy-MM-dd HH:mm:ss') - $Target 端口 $port 开放"

Write-Host $message -ForegroundColor Green

$message | Add-Content $OutputPath

}

}

}

# 扫描整个网段

function Invoke-NetworkPortScan {

param(

[string]$Network = "192.168.1",

[array]$Ports = @(445, 1433, 8080, 3389, 80),

[string]$OutputPath = "c:\windows\temp\res.txt"

)

"开始网络端口扫描: $(Get-Date)" | Set-Content $OutputPath

1..254 | ForEach-Object {

$targetIP = "$Network.$_"

foreach ($port in $Ports) {

$result = Test-NetConnection -ComputerName $targetIP -Port $port -WarningAction SilentlyContinue

if ($result.TcpTestSucceeded) {

"$targetIP 端口 $port 开放" | Add-Content $OutputPath

}

}

}

"扫描完成: $(Get-Date)" | Add-Content $OutputPath

}

# 使用示例

Invoke-SimplePortScan -Target "192.168.1.1" -OutputPath "c:\windows\temp\single_scan.txt"

方案三:输出重定向

如果脚本支持标准输出,可以使用PowerShell的重定向功能:

# 重定向标准输出到文件

.\Invoke-Portscan.ps1 -Hosts 192.168.1.0/24 -T 4 -ports '445,1433,8080,3389,80' > c:\windows\temp\res.txt

# 使用Tee-Object同时查看和保存输出

.\Invoke-Portscan.ps1 -Hosts 192.168.1.0/24 -T 4 -ports '445,1433,8080,3389,80' | Tee-Object -FilePath c:\windows\temp\res.txt

方案四:修改或创建自定义脚本

如果经常需要进行端口扫描,可以考虑创建自己的扫描函数:

function Invoke-MyPortScan {

param(

[Parameter(Mandatory=$true)]

[string]$Hosts,

[int]$Threads = 4,

[string]$Ports = "445,1433,8080,3389,80",

[string]$OutputFile = "c:\windows\temp\scan_result.txt"

)

# 调用原始扫描脚本

$result = .\Invoke-Portscan.ps1 -Hosts $Hosts -T $Threads -ports $Ports -oA $OutputFile

# 将nmap格式转换为简单文本

if (Test-Path "$OutputFile.nmap") {

$content = Get-Content "$OutputFile.nmap"

$simpleResult = $content | Where-Object { $_ -match "(open|filtered|closed)" }

$simpleResult | Set-Content $OutputFile

}

return $result

}

企业环境下的最佳实践

权限与合规性考虑

在企业环境中执行端口扫描时,需要注意:

- 获取授权:确保拥有对目标网络进行扫描的书面授权

- 管理员权限:以管理员身份运行PowerShell

- 网络策略:了解企业的安全策略,避免触发警报

- 时间选择:在业务低峰期执行扫描,减少影响

性能优化建议

# 优化的扫描参数

.\Invoke-Portscan.ps1 `

-Hosts 192.168.1.0/24 `

-T 8 ` # 根据系统资源调整线程数

-ports '445,1433,8080,3389,80' `

-Delay 100 ` # 添加延迟避免被检测

-Timeout 3000 ` # 设置超时时间

-oA c:\windows\temp\res.txt

结果分析与后续处理

快速分析扫描结果

使用PowerShell对结果进行快速分析:

# 统计开放端口数量

$openPorts = Get-Content "c:\windows\temp\res.txt.nmap" | Select-String "open"

Write-Host "发现 $($openPorts.Count) 个开放端口"

# 提取所有开放端口的IP地址

$ipAddresses = Get-Content "c:\windows\temp\res.txt.nmap" |

Select-String "Nmap scan report for" |

ForEach-Object { $_ -replace "Nmap scan report for ", "" }

# 生成简易报告

$report = @"

端口扫描结果报告

生成时间: $(Get-Date)

扫描范围: 192.168.1.0/24

目标端口: 445,1433,8080,3389,80

发现 $($openPorts.Count) 个开放端口

涉及 $($ipAddresses.Count) 台主机

详细结果请查看: c:\windows\temp\res.txt.nmap

"@

$report | Set-Content "c:\windows\temp\scan_report.txt"

总结

通过本文的分析,我们了解到PowerShell端口扫描命令生成多格式文件而非单一TXT文件的现象是正常的设计行为,旨在满足不同用户场景的需求。掌握这些输出格式的特点和处理方法,能够帮助系统管理员和安全专业人员更高效地完成网络评估任务。

关键要点:

-oA参数生成多种格式文件是标准行为- 使用

.nmap文件获取人类可读结果 - 通过帮助文档了解脚本的具体参数支持

- 企业环境中务必注意权限和合规性要求

- 掌握多种结果处理方法提高工作效率

希望本文能够帮助您更好地理解和处理PowerShell端口扫描中的输出文件问题,让您的网络评估工作更加顺畅高效。

PowerShell端口扫描输出处理技巧

PowerShell端口扫描输出处理技巧

1066

1066

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?