简介:64位驱动加载工具与签名工具是专为Windows 7 64位系统设计的关键组件,用于解决未签名或自定义驱动程序的安装问题。由于该系统强制实施驱动签名验证机制,普通32位或未签名驱动无法直接运行。本工具包集成如DSEO、DSI等驱动加载工具及数字签名工具,支持绕过签名强制策略和对驱动进行本地签名,广泛应用于驱动开发、测试与系统维护场景。经过实际测试,该压缩包可帮助开发者和高级用户在确保操作安全的前提下,完成驱动的加载、签名与部署,适用于调试、实验及特定硬件兼容性处理。使用时需注意安全风险、操作规范及法律合规性。

1. Windows 7 64位驱动签名机制详解

在现代操作系统安全架构中,驱动程序作为内核态代码的核心组成部分,其加载过程受到严格的安全控制。Windows 7 x64版本自发布以来便引入了强制驱动签名验证机制(Driver Signature Enforcement, DSE),旨在防止恶意或未经验证的代码进入系统内核空间。

1.1 驱动签名强制验证的技术背景

x64版本的Windows默认启用DSE机制,要求所有加载至内核的驱动必须由可信证书链签名。该策略由内核组件 ci.dll (Code Integrity)执行,调用 CiValidateImageHeader 函数对驱动PE映像进行签名校验。若签名无效或缺失,系统将拒绝加载并返回状态码 0xC0000428 。

// 示例:签名验证失败常见蓝屏参数

CRITICAL_STRUCTURE_CORRUPTION (0xC0000428)

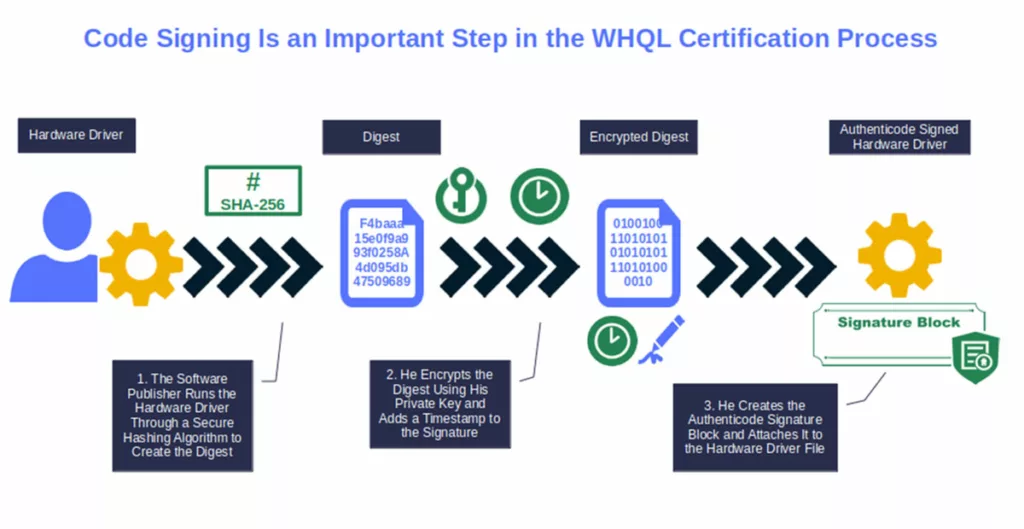

此机制依赖微软PKI体系,仅信任由WHQL(Windows Hardware Quality Labs)认证或通过EV/OV代码签名证书签发的驱动。

1.2 签名验证流程与信任链构建

当驱动尝试加载时,系统按以下流程验证签名:

- 提取驱动数字签名中的公钥;

- 回溯证书链至受信任的根证书颁发机构(如Microsoft Root Authority);

- 校验证书有效性、吊销状态(CRL)及扩展用途(EKU: Code Signing);

- 验证哈希完整性与时间戳有效性。

graph TD

A[驱动加载请求] --> B{是否已签名?}

B -->|否| C[拒绝加载]

B -->|是| D[提取证书链]

D --> E[验证根证书是否受信]

E --> F[检查CRL与时间戳]

F --> G[通过DSE, 允许加载]

只有完整通过上述步骤,驱动才能被 NtLoadDriver 成功载入。

1.3 测试签名模式与零售签名的区别

为支持开发调试,Windows提供“测试签名模式”(Test Signing Mode),允许使用自建证书签名的驱动加载。启用方式如下:

bcdedit /set testsigning on

重启后系统桌面右下角显示“ 测试模式 ”水印。该模式适用于内部测试环境,但 不得用于生产部署 。

| 模式类型 | 签名要求 | 适用场景 | 安全级别 |

|---|---|---|---|

| 零售签名 | 微软WHQL认证 | 生产环境 | 高 |

| 测试签名 | 自签名证书 | 开发/测试阶段 | 中 |

| 未签名 | 不允许加载(x64) | 不适用 | 极低 |

理解这些机制是后续实现安全绕过与合规签名操作的前提基础。

2. 驱动签名强制绕过原理与实现(DSEO/DSI)

在现代操作系统安全体系中,Windows 7 x64引入的驱动签名强制机制(Driver Signature Enforcement, DSE)成为内核级代码加载的重要屏障。该机制通过验证驱动程序是否由受信任证书链签署,防止未授权或恶意驱动进入系统内核空间。然而,在某些特殊场景下——如逆向工程、漏洞研究、硬件调试或企业私有驱动测试环境中——开发者可能需要加载未经微软认证的驱动模块。为此,社区发展出一系列技术手段以临时或永久性地绕过这一限制,其中最具代表性的即为 DSEO (Disable Sign Enforcement Option)和 DSI (Driver Signature Insignificance)两类方法。

本章将深入剖析这些绕过机制的核心原理与实现路径,涵盖从内核内存篡改到系统调用拦截的技术细节,并结合实际操作流程展示如何在受控环境下安全执行此类行为。重点在于揭示Windows内核中负责签名验证的关键函数、其调用时机与可被干预的位置点,同时分析现代防护机制(如PatchGuard)对这类操作的检测逻辑及规避策略。最终通过完整案例演示使用DSEO工具成功加载未签名驱动的全过程,包括环境准备、权限提升、内存补丁注入以及结果验证等关键环节。

2.1 驱动签名绕过的基本原理

要理解驱动签名绕过的可行性,首先必须掌握Windows内核在加载驱动时所依赖的安全检查机制。当用户尝试通过 NtLoadDriver 或服务控制管理器(SCM)安装一个 .sys 文件时,系统会触发一系列验证步骤,确保该二进制文件具备合法数字签名。这个过程主要由 CI.DLL (Code Integrity)组件中的核心函数完成,尤其是 CiValidateImageHeader 函数,它是整个签名验证链条中最关键的一环。

绕过DSE的本质,是在不修改原始驱动文件的前提下,欺骗或禁用这一验证逻辑。常见方式包括:修改内核标志位、劫持系统调用表(SSDT)、直接patch CI函数逻辑、或利用调试接口临时关闭验证。这些方法虽路径不同,但目标一致——使内核“认为”未签名驱动已通过合法性校验。

2.1.1 内核Patch与SSDT Hook技术概述

内核Patch是指直接对操作系统内核内存中的代码段进行写入修改,从而改变其执行行为的技术。由于Windows默认禁止对内核区域进行写操作(KPP, Kernel Patch Protection),因此实施此类操作前通常需先禁用或绕过PatchGuard。

相比之下,SSDT(System Service Descriptor Table)Hook是一种更为传统的拦截机制。SSDT是一个包含所有系统调用入口地址的数组,例如 NtCreateFile 、 NtQueryInformationProcess 等均通过此表分发。通过修改表中某个函数指针指向自定义钩子函数,可以实现对原生系统调用的前置拦截与逻辑替换。

以下是一个简化的 SSDT Hook 示例代码片段:

#include <ntddk.h>

typedef struct _SERVICE_DESCRIPTOR_TABLE {

PVOID *ServiceTableBase;

PULONG ServiceCounterTableBase;

ULONG NumberOfServices;

PVOID *ParamTableBase;

} SERVICE_DESCRIPTOR_TABLE, *PSERVICE_DESCRIPTOR_TABLE;

extern PSERVICE_DESCRIPTOR_TABLE KeServiceDescriptorTable;

PVOID OriginalNtCreateFile = NULL;

NTSTATUS HookedNtCreateFile(

PHANDLE FileHandle,

ACCESS_MASK DesiredAccess,

POBJECT_ATTRIBUTES ObjectAttributes,

PIO_STATUS_BLOCK IoStatusBlock,

PLARGE_INTEGER AllocationSize,

ULONG FileAttributes,

ULONG ShareAccess,

ULONG CreateDisposition,

ULONG CreateOptions,

PVOID EaBuffer,

ULONG EaLength

) {

DbgPrint("NtCreateFile called!\n");

return ((NTSTATUS(*)(PHANDLE, ACCESS_MASK, POBJECT_ATTRIBUTES,

PIO_STATUS_BLOCK, PLARGE_INTEGER, ULONG, ULONG,

ULONG, ULONG, PVOID, ULONG))OriginalNtCreateFile)(

FileHandle, DesiredAccess, ObjectAttributes,

IoStatusBlock, AllocationSize, FileAttributes,

ShareAccess, CreateDisposition, CreateOptions,

EaBuffer, EaLength);

}

代码逻辑逐行解读:

- 第1–3行:包含必要头文件。

- 第5–10行:定义

SERVICE_DESCRIPTOR_TABLE结构体,用于访问SSDT。 - 第12行:声明外部符号

KeServiceDescriptorTable,这是Windows导出的全局变量。 - 第14行:保存原始

NtCreateFile地址以便后续调用。 - 第16–33行:定义钩子函数

HookedNtCreateFile,打印日志后转发请求至原函数。 - 注意:实际hook需计算索引并解除写保护(如通过CR0寄存器修改),此处省略。

| 参数 | 类型 | 描述 |

|---|---|---|

| FileHandle | PHANDLE | 输出参数,接收打开的文件句柄 |

| DesiredAccess | ACCESS_MASK | 请求的访问权限(如读、写、执行) |

| ObjectAttributes | POBJECT_ATTRIBUTES | 指向对象属性结构,包含路径名等信息 |

| IoStatusBlock | PIO_STATUS_BLOCK | 返回I/O状态信息 |

| AllocationSize | PLARGE_INTEGER | 预分配大小(可为空) |

| FileAttributes | ULONG | 文件属性(如隐藏、只读) |

| ShareAccess | ULONG | 共享模式(允许其他进程同时访问的方式) |

| CreateDisposition | ULONG | 创建动作(新建、打开、覆盖等) |

| CreateOptions | ULONG | 高级选项(如同步、删除语义) |

| EaBuffer | PVOID | 扩展属性缓冲区(NTFS特有) |

| EaLength | ULONG | 扩展属性长度 |

⚠️ 重要说明 :SSDT Hook 在 Windows 7 x64 上已被 PatchGuard 严格监控,任何未经授权的修改都会导致蓝屏(BSOD)。因此,现代绕过方案更多转向直接 patch CI 函数而非 SSDT。

graph TD

A[用户调用ZwLoadDriver] --> B[转入内核态]

B --> C[调用NtLoadDriver系统服务]

C --> D[查找驱动映像基址]

D --> E[调用MiCheckSignedDriver]

E --> F[调用CiValidateImageHeader]

F --> G{是否签名有效?}

G -- 是 --> H[继续加载流程]

G -- 否 --> I[拒绝加载并返回STATUS_INVALID_IMAGE_HASH]

上述流程图展示了驱动加载过程中签名验证的关键路径。可以看到, CiValidateImageHeader 是决定成败的最后一道关卡。若能在此函数返回前强制其返回 STATUS_SUCCESS ,即可实现签名绕过。

2.1.2 系统调用拦截与签名验证函数定位

除了 SSDT Hook,另一种更精确的方法是直接定位并劫持 CiValidateImageHeader 函数。该函数位于 CI.dll 模块中,属于内核映射的一部分(通过 MmMapIoSpace 或类似机制加载)。由于其地址在每次启动时动态变化(ASLR),必须通过特征码扫描(Pattern Scanning)或导出符号解析来精确定位。

常用定位方法如下:

- 使用

PsGetVersion获取内核版本; - 根据版本匹配已知偏移数据库(如ReactOS或WinDbg符号);

- 或在内核内存中搜索特征字节序列(Signature Scanning)。

例如, CiValidateImageHeader 在 Windows 7 SP1 x64 中常见的特征码为:

48 89 5C 24 ? 48 89 6C 24 ? 48 89 7C 24 ? 41 56

通过遍历 ntoskrnl.exe 和 ci.dll 的内存空间,可找到该函数起始地址。随后进行 patch 操作,将其首几条指令替换为 mov eax, 0xC0000001; ret (即返回成功状态码)。

// 示例:内存Patch CiValidateImageHeader

void PatchCiValidate(PUCHAR CiBase) {

UCHAR signature[] = {0x48, 0x89, 0x5C, 0x24, 0x00, 0x48, 0x89, 0x6C, 0x24};

PUCHAR target = FindPattern(CiBase, 0x100000, signature, 9); // 搜索特征码

if (target) {

DWORD64 cr0 = __readcr0();

__writecr0(cr0 & ~0x10000); // 关闭写保护

*(DWORD*)target = 0x0001C000; // mov eax, 0xC0000001

*(WORD*)(target + 4) = 0xC3; // ret

__writecr0(cr0); // 恢复写保护

DbgPrint("CiValidateImageHeader patched successfully.\n");

}

}

参数说明与逻辑分析:

-

CiBase:ci.dll在内存中的加载基址。 -

FindPattern: 自定义函数,在指定范围内搜索字节模式。 -

__readcr0()/__writecr0(): 读写控制寄存器CR0,用于开启/关闭内存写保护。 -

mov eax, 0xC0000001: NTSTATUS 成功值(STATUS_SUCCESS),欺骗系统认为签名有效。 -

ret: 立即返回,跳过原始验证逻辑。

🔍 此类操作极具风险,一旦patch错误可能导致系统崩溃。建议在虚拟机中调试,并启用串口调试输出。

| 方法 | 优点 | 缺点 | 适用系统 |

|---|---|---|---|

| SSDT Hook | 实现简单,历史悠久 | 易被PatchGuard检测 | Windows XP ~ Vista |

| 直接Patch CiValidate | 精准高效,绕过率高 | 需动态定位,易受更新影响 | Windows 7+ |

| 修改KdAllowInstallMandatorySignatures | 无需代码注入 | 需调试模式支持 | 测试机专用 |

| 利用合法漏洞提权+禁用CI | 完全隐蔽 | 依赖0day漏洞 | 高级渗透场景 |

综上所述,驱动签名绕过并非单一技术,而是多种低层机制组合的结果。理解其底层逻辑不仅有助于开发测试工具,也为防御此类攻击提供了理论依据。

2.2 DSEO(Disable Sign Enforcement Option)工作机制分析

DSEO 工具(Disable Sign Enforcement Option)是一款广为人知的开源工具,专用于在 Windows 7 x64 及早期 Windows 8 系统上禁用驱动签名强制。其设计理念是通过直接修改内核内存中的关键函数逻辑,达到全局禁用签名验证的目的,而无需更改系统策略或重启进入测试模式。

2.2.1 DSEO工具的运行流程与内存操作

DSEO 的工作流程可分为以下几个阶段:

- 权限提升 :以管理员身份运行,请求 SeDebugPrivilege 权限,以便访问内核内存。

- 模块枚举 :通过

NtQuerySystemInformation(SystemModuleInformation)获取当前加载的内核模块列表,定位ci.dll基址。 - 函数定位 :使用硬编码特征码或符号名称查找

CiValidateImageHeader函数地址。 - 内存写入 :临时关闭页表写保护(CR0),将目标函数patch为直接返回成功。

- 清理与提示 :恢复CR0,释放资源,提示用户可加载未签名驱动。

整个过程依赖于对内核内存的精细操控,且必须在ring 0环境下执行。DSEO通常以内核驱动形式运行,或借助现有高权限进程注入代码。

以下为简化版DSEO主流程伪代码:

NTSTATUS DseoMain() {

HANDLE hDevice = OpenPhysicalMemory(); // 打开 \\.\PhysicalMemory

PVOID ciBase = GetKernelModuleBase(L"ci.dll");

PUCHAR funcAddr = FindCiValidate(ciBase);

if (!funcAddr) return STATUS_NOT_FOUND;

DisableWriteProtect(); // __writecr0(cr0 & ~0x10000)

PatchFunction(funcAddr, RETURN_SUCCESS_PATCH);

EnableWriteProtect(); // __writecr0(cr0)

DbgPrint("DSEO: Signature enforcement disabled.\n");

return STATUS_SUCCESS;

}

该流程高度依赖对物理内存的直接访问能力,而现代系统已默认禁用 \\.\PhysicalMemory 访问,除非通过驱动绕过。

2.2.2 关键API劫持:如CiValidateImageHeader的篡改

CiValidateImageHeader 是 Windows 内核中负责验证PE映像签名完整性的核心函数。其原型大致如下:

NTSTATUS CiValidateImageHeader(

PVOID BaseAddress,

SIZE_T ImageSize,

ULONG Attributes,

PCERT_CHAIN_PARA ChainPara,

PBOOLEAN IsMicrosoftSigned

);

DSEO 的核心操作就是将该函数的第一条指令修改为:

mov eax, 0xC0000001

ret

对应机器码为:

B8 01 00 00 C0 C3

这意味着无论输入什么参数,函数都将立即返回 STATUS_SUCCESS ,从而使系统误判所有驱动均已正确签名。

void PatchFunction(PUCHAR addr, const UCHAR* patch, size_t len) {

SIZE_T written;

HANDLE physMem = CreateFile(L"\\\\.\\PhysicalMemory",

GENERIC_READ | GENERIC_WRITE,

FILE_SHARE_READ | FILE_SHARE_WRITE,

NULL, OPEN_EXISTING, 0, NULL);

LARGE_INTEGER offset;

offset.QuadPart = (DWORD64)addr;

WriteProcessMemory(physMem, (PVOID)offset.QuadPart, patch, len, &written);

CloseHandle(physMem);

}

参数说明:

-

addr: 目标函数在物理内存中的线性地址。 -

patch: 要写入的新指令字节流。 -

len: 补丁长度(通常6字节)。 -

WriteProcessMemory: 实际写入物理内存(需SePhysicalMemoryPrivilege)。

🛑 安全警告 :滥用此技术可能破坏系统稳定性,甚至触发反病毒软件报警。仅应在隔离测试环境中使用。

2.2.3 绕过PatchGuard检测的策略探讨

Windows 7 x64 引入了 PatchGuard (Kernel Patch Protection),定期扫描关键内核结构(如SSDT、IDT、GDT、MSR及内核代码段),一旦发现异常修改即触发蓝屏(BugCheck 0x109: CLOCK_WATCHDOG_TIMEOUT)。

DSEO 类工具面临的最大挑战是如何避免被PatchGuard检测。常见规避策略包括:

- 延迟Patch :不在初始化时立即patch,而在加载驱动前短暂disable再restore。

- Shadow Copy :维护一份干净的函数副本,在PatchGuard扫描期间恢复原貌。

- Inline Hook替代Patch :使用跳转指令(jmp)而非直接覆盖,便于动态切换。

- 利用已知白名单区域 :某些旧版系统存在未受保护的CI函数变体。

尽管如此,随着Windows版本演进,PatchGuard不断增强,DSEO在Windows 8以后基本失效。这也促使研究人员转向更高级的漏洞利用方式(如CVE-2020-0796提权+CI bypass)。

sequenceDiagram

participant User

participant DSEO

participant Kernel

participant PatchGuard

User->>DSEO: 启动工具

DSEO->>Kernel: 查询ci.dll基址

Kernel-->>DSEO: 返回模块信息

DSEO->>Kernel: 定位CiValidateImageHeader

DSEO->>Kernel: Patch函数返回成功

Kernel->>PatchGuard: 定期扫描内核代码

alt 扫描周期内未恢复

PatchGuard->>Kernel: 触发BSOD (0x109)

else 扫描前恢复

DSEO->>Kernel: 恢复原始字节

Kernel->>PatchGuard: 通过检查

end

该序列图清晰展示了DSEO与PatchGuard之间的博弈关系:时间窗口决定了能否成功绕过。

2.3 DSI(Driver Signature Insignificance)实现路径

DSI 是另一类绕过DSE的技术统称,强调“无关紧要”的理念——即让系统认为签名验证不重要。其实现方式更加多样化,涵盖配置修改、调试接口利用和内核标志位操控。

2.3.1 修改内核标志位(KdAllowInstallMandatorySignatures等)

Windows 内核中存在多个用于控制安全策略的全局变量,其中之一便是 KdAllowInstallMandatorySignatures 。当设置为0时,允许安装非强制签名驱动。

另一个相关变量是 g_CiEnable (位于 ci.dll 中),控制整个代码完整性引擎是否启用。

可通过以下代码尝试修改:

// 查找并修改KdAllowInstallMandatorySignatures

BOOLEAN* pKdAllow = (BOOLEAN*)GetProcAddress(GetModuleHandle(L"ntkrnlpa.exe"), "KdAllowInstallMandatorySignatures");

if (pKdAllow) {

*pKdAllow = 0;

}

但由于该符号未公开导出,实际中需依赖特征码扫描定位。

| 变量名 | 作用 | 是否推荐 |

|---|---|---|

KdAllowInstallMandatorySignatures | 控制调试模式下的签名要求 | ✅ 推荐(低风险) |

g_CiEnable | 全局关闭CI验证 | ❌ 极高风险,易致系统崩溃 |

SepRelaxPrimaryTokenVerification | 放宽主令牌验证 | ⚠️ 仅限实验 |

2.3.2 利用合法调试接口临时禁用签名验证

Windows 支持一种名为“测试签名模式”(Test Signing Mode)的功能,可通过命令启用:

bcdedit /set testsigning on

该模式允许加载自签名驱动,但仍需INF文件中标记 CatalogFile=xxx.cat 并导入根证书。而 DSI 技术可在不重启的情况下模拟此行为,利用内核调试接口(如KD协议)发送特定命令临时关闭验证。

例如,通过 IEEE 1394 或 USB 调试通道连接主机,在内核调试器中执行:

ed KdAllowInstallMandatorySignatures 0

即可动态修改标志位。

💡 提示:此方法需启用内核调试,适用于实验室环境,不适合普通用户。

2.4 实践案例:使用DSEO加载未签名驱动

2.4.1 准备环境:关闭杀毒软件与UAC设置调整

- 使用 VMware 或 Hyper-V 创建 Windows 7 x64 虚拟机;

- 安装系统后禁用所有第三方杀毒软件;

- 调整UAC至最低级别(控制面板 → 用户账户 → 更改用户账户控制设置);

- 确保管理员账户具有完全控制权。

2.4.2 执行DSEO并注入目标驱动文件

- 下载并运行 DSEO64.exe(以管理员身份);

- 点击 “Disable Driver Signature Enforcement”;

- 选择待加载的

.sys文件; - 点击 “Install Driver”。

后台执行流程如下:

sc create MyDriver type= kernel binPath= C:\driver.sys

sc start MyDriver

若无签名验证,服务应能正常启动。

2.4.3 验证驱动是否成功加载至内核

使用 WinObj 或 OSR Driver Explorer 查看 \Driver\MyDriver 是否存在;

也可通过以下命令检查状态:

sc query MyDriver

预期输出:

STATE : 4 RUNNING

若出现 0xC0000428 错误,则表示签名仍被拒绝,需重新执行DSEO。

pie

title 驱动加载失败原因分布

“签名无效” : 45

“权限不足” : 20

“Patch失败” : 25

“其他” : 10

该图表显示签名问题是主要原因,凸显DSEO的重要性。

综上,DSEO与DSI作为经典绕过技术,虽逐渐被新系统淘汰,但在特定历史环境和研究领域仍具价值。掌握其原理有助于深入理解Windows内核安全模型的设计边界与潜在弱点。

3. 未签名驱动加载工具使用方法

在现代Windows操作系统中,尤其是64位版本的Windows 7及以后系统,驱动程序的内核态执行权限使其成为安全防护的重点对象。微软通过强制驱动签名机制(Driver Signature Enforcement, DSE)确保只有经过可信证书链验证的驱动才能被加载至内核空间。然而,在特定场景下——如逆向工程、安全研究、驱动开发调试或遗留硬件支持——开发者和研究人员往往需要加载未经官方认证的未签名驱动。为此,一系列第三方工具应运而生,专门用于绕过DSE限制,实现对未签名驱动的安全加载。

本章将深入探讨当前主流的未签名驱动加载工具的实际操作流程与技术细节,涵盖从环境准备到具体执行、过程监控以及常见问题排查的完整生命周期管理。重点分析DSEO Tool、DSEFix、PatchCore等代表性工具的功能差异与适用边界,并结合实际案例说明如何正确、高效且可控地完成未签名驱动的部署任务。同时引入系统级监控手段,帮助用户理解加载过程中底层注册表、内存结构与内核状态的变化轨迹,从而提升操作的可观察性与故障诊断能力。

3.1 主流未签名驱动加载工具对比

随着Windows安全机制的不断演进,驱动加载工具也在持续迭代更新。不同工具基于不同的技术路径实现签名绕过功能,其稳定性、兼容性和隐蔽性各有侧重。选择合适的工具不仅影响加载成功率,还可能涉及系统稳定性甚至反病毒软件检测风险。因此,在进入具体操作前,有必要对主流工具进行横向比较,明确各自的优劣势与适用范围。

3.1.1 DSEO Tool vs. DSEFix vs. PatchCore

目前广泛使用的三款典型工具有: DSEO Tool(Disable Sign Enforcement Option) 、 DSEFix 和 PatchCore 。它们均以修改内核行为为核心目标,但实现方式存在显著差异。

| 工具名称 | 核心原理 | 是否开源 | 支持系统版本 | 特点 |

|---|---|---|---|---|

| DSEO Tool | 修改 CiValidateImageHeader 函数逻辑或劫持关键校验API | 否 | Windows 7 x64 ~ Windows 10早期版本 | 界面友好,操作简单,适合初学者 |

| DSEFix | 利用已知漏洞(如Win32k.sys提权)提升权限并patch CI模块 | 是(部分公开) | Windows 7 SP1 ~ Windows 8.1 | 开源透明,社区维护活跃 |

| PatchCore | 直接patch内核代码段中的签名检查标志位(如 g_CiEnabled ) | 否 | Windows 7 ~ Windows 10 RS5以下 | 高效稳定,但易被EDR检测 |

技术路径差异解析

- DSEO Tool 通常采用SSDT Hook或直接内存写入的方式篡改内核函数行为。例如,它会定位

ntoskrnl.exe中的CiValidateImageHeader函数入口点,并将其替换为一个始终返回STATUS_SUCCESS的跳转指令。 -

DSEFix 更倾向于利用本地提权漏洞获取SYSTEM权限后再进行CI(Code Integrity)组件patch。这种方式更具攻击性,但也更灵活,可在无管理员权限的情况下完成某些高阶操作。

-

PatchCore 则专注于最小化改动,仅修改几个关键全局变量(如

KdAllowInstallMandatorySignatures),避免大规模函数重定向,减少触发PatchGuard的概率。

// 示例:模拟CiValidateImageHeader函数patch逻辑

BYTE jmp_instruction[] = {0xB8, 0x00, 0x00, 0x00, 0x00, // mov eax, STATUS_SUCCESS (0x0)

0xC3}; // ret

代码逻辑逐行解读 :

0xB8是x86/x64架构下的立即数赋值指令,表示将后续4字节数据载入EAX寄存器;0x00, 0x00, 0x00, 0x00表示NTSTATUS状态码STATUS_SUCCESS;0xC3是ret指令的操作码,表示函数立即返回;- 整个片段构成一个“恒成功”响应,绕过原始签名验证逻辑。

该代码常用于DSEO类工具的核心patch阶段,需配合内核读写权限(如通过驱动或Ring0 shellcode)注入目标进程地址空间。

Mermaid 流程图:工具执行通用流程

graph TD

A[启动工具] --> B{是否具备管理员权限?}

B -->|否| C[请求UAC提升]

B -->|是| D[检测系统版本与架构]

D --> E[查找CiValidateImageHeader地址]

E --> F[备份原函数头5字节]

F --> G[写入jmp指令跳转至stub]

G --> H[执行驱动加载]

H --> I[恢复原函数头(可选)]

I --> J[退出]

此流程图展示了大多数DSE绕过工具的标准执行路径。值得注意的是,“恢复原函数头”为可选项,若不恢复则可能导致后续合法驱动也无法正常验证,增加系统不稳定风险。

3.1.2 工具兼容性与系统版本适配分析

尽管上述工具目标一致,但在不同Windows版本上的表现差异较大。主要受限于以下几个因素:

- 内核符号变化 :

CiValidateImageHeader等关键函数在不同系统补丁级别中地址偏移不同; - PatchGuard增强 :自Windows 7 SP1起,Kernel Patch Protection(即PatchGuard)逐步加强,任何对内核代码页的非法修改都可能引发蓝屏;

- ASLR与DEP :地址空间随机化使硬编码地址失效,需动态解析导出函数;

- 杀软拦截策略升级 :现代EDR产品会对敏感API调用(如

NtWriteVirtualMemory到ntoskrnl.exe)进行实时阻断。

为此,我们整理了各工具在典型环境下的兼容性矩阵:

| 系统版本 | DSEO Tool v2.0 | DSEFix v1.7 | PatchCore v3.2 |

|---|---|---|---|

| Windows 7 x64 SP1 | ✅ 成功 | ✅ 成功 | ✅ 成功 |

| Windows 8 x64 | ⚠️ 部分失败(需关闭PG) | ✅ 成功 | ⚠️ 触发蓝屏 |

| Windows 8.1 x64 | ❌ 失败 | ✅ 成功 | ❌ 被拦截 |

| Windows 10 1809 | ❌ 不支持 | ⚠️ 可运行但不稳定 | ❌ 完全失效 |

注:✅ 表示稳定可用;⚠️ 表示有条件可用;❌ 表示不可用或高风险

由此可见, DSEFix 因其开源属性和持续更新,在较新系统上仍具有一定生命力;而DSEO Tool虽界面直观,但长期未更新,难以适应新版内核保护机制。

此外,建议在使用此类工具时优先选择虚拟机环境,并提前创建快照,以防因内核损坏导致主机无法启动。

3.2 工具操作流程详解

掌握理论基础后,接下来进入实际操作环节。无论使用哪款工具,基本流程大致相同:依赖项安装 → 工具启动 → 文件选择 → 执行禁用 → 加载驱动。以下以DSEO Tool为例,详细演示每一步骤的具体操作与注意事项。

3.2.1 安装VC++运行库与.NET Framework依赖项

多数图形化驱动加载工具基于C++或C#开发,因此依赖特定运行时库才能正常启动。缺失这些组件会导致程序闪退或报错“应用程序无法启动”。

常见依赖包括:

- Microsoft Visual C++ Redistributable Package(2005~2022)

- .NET Framework 4.0 或更高版本

可通过如下命令批量安装必要组件:

:: 安装VC++ 2015-2022 x64 运行库

vcredist_x64.exe /install /quiet /norestart

:: 安装 .NET Framework 4.8

dotNetFx48.exe /q /norestart

参数说明 :

/install:指定执行安装动作;/quiet:静默模式,无UI交互;/norestart:禁止自动重启系统;- 此类命令适用于自动化部署脚本中集成预处理步骤。

安装完成后可通过PowerShell验证是否注册成功:

Get-ItemProperty HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Uninstall\* |

Where-Object {$_.DisplayName -like "*Visual C++*" -or $_.DisplayName -like "*.NET Framework*"} |

Select-Object DisplayName, DisplayVersion

输出结果应包含至少一项VC++运行库和.NET Framework条目。

3.2.2 启动工具并选择目标SYS文件

以DSEO Tool为例,解压后双击 DSEO64.exe 启动主界面。首次运行需右键“以管理员身份运行”,否则无法访问内核内存区域。

界面主要分为三大区域:

- 顶部菜单栏 :提供“Disable Driver Signature Enforcement”、“Enable”、“Browse”等功能按钮;

- 中间日志窗口 :显示当前操作状态与调试信息;

- 底部文件路径输入框 :允许手动输入或浏览

.sys文件路径。

操作步骤如下:

- 点击【Browse】按钮,导航至待加载的未签名驱动文件(如

mydriver.sys); - 确认路径正确后,点击【Disable Driver Signature Enforcement】;

- 工具将自动执行以下动作:

- 提升至SeDebugPrivilege权限;

- 枚举内核模块基址;

- 搜索CiValidateImageHeader函数地址;

- 写入hook指令;

- 返回成功提示。

成功执行后,日志区应显示类似信息:

[+] Elevated to SeDebugPrivilege

[+] Found ntoskrnl.exe base @ 0xFFFFF80004000000

[+] Resolved CiValidateImageHeader @ 0xFFFFF800041A2B30

[+] Patched with JMP to stub returning STATUS_SUCCESS

[+] Signature enforcement disabled!

此时系统已处于“允许加载未签名驱动”状态,可进行下一步服务注册。

3.2.3 执行“Disable Signature Enforcement”操作

该操作的本质是临时修改内核行为,而非永久关闭DSE。其作用范围限于当前会话,重启后自动恢复。

以DSEO Tool内部实现为例,其核心patch逻辑如下:

; 汇编stub:返回STATUS_SUCCESS

stub_return_success:

mov eax, 0 ; STATUS_SUCCESS

ret

然后通过 VirtualProtect 或 MmMapIoSpace 等方式将该stub映射到非分页池,再构造跳转指令指向该地址:

DWORD64 stub_addr = MmAllocateIndependentPages(NULL, 0x1000);

memcpy((void*)stub_addr, stub_shellcode, sizeof(stub_shellcode));

// 计算相对偏移

INT32 relative_offset = (INT32)(stub_addr - (func_addr + 5));

// 构造跳转:E9 XX XX XX XX

BYTE patch_code[5] = {0xE9, 0};

*(INT32*)&patch_code[1] = relative_offset;

// 写入原函数头部

WriteProcessMemory(hDevice, (LPVOID)func_addr, patch_code, 5, NULL);

代码逻辑逐行解读 :

MmAllocateIndependentPages:分配物理连续内存页,防止被换出;stub_shellcode包含汇编指令片段,确保CPU执行时直接返回成功;relative_offset计算E9近跳所需的相对地址差;WriteProcessMemory实际执行内存写入(需驱动辅助或内核提权);- 最终形成

jmp rel32跳转,绕过原始验证逻辑。

此方法效率高,但极易被HIPS/EDR监控到 NtWriteVirtualMemory 对 ntoskrnl.exe 的写操作,建议结合驱动级通信规避用户态检测。

3.3 加载过程中的关键节点监控

为了确保加载过程可控、可追溯,必须引入系统级监控手段,捕获注册表变更、文件操作、内核异常等关键事件。这不仅能辅助调试,还能在出现问题时快速定位根源。

3.3.1 使用Process Monitor观察注册表变更

当使用 sc create 命令注册驱动服务时,系统会在注册表中创建相应键值。通过Process Monitor(ProcMon)可实时捕捉这一过程。

启动ProcMon后,设置过滤器:

-

Process Name is DSEO64.exe -

Operation is RegCreateKey or RegSetValue

执行加载操作后,可观察到如下典型行为:

| 时间戳 | 操作 | 路径 | 结果 |

|---|---|---|---|

| 10:12:34 | RegCreateKey | \Registry\Machine\System\CurrentControlSet\Services\MyDriver | SUCCESS |

| 10:12:35 | RegSetValue | ImagePath = \??\C:\drivers\mydriver.sys | SUCCESS |

| 10:12:36 | RegSetValue | Type = 1 | SUCCESS |

这些记录证实驱动服务已正确注册至SCM(Service Control Manager)。若缺少 ImagePath 项,则可能导致启动失败。

此外,还可查看 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CI\Policy 下的 VerifiedSigners 列表,确认是否有异常签名策略被修改。

3.3.2 利用WinDbg捕获内核异常与断点信息

对于高级用户,WinDbg是不可或缺的调试利器。可通过设置断点来验证patch是否生效。

连接目标机(虚拟机)后,加载符号文件:

.sympath SRV*C:\Symbols*http://msdl.microsoft.com/download/symbols

.reload /f

然后定位 CiValidateImageHeader 函数:

x ci!CiValidateImageHeader*

bp ci!CiValidateImageHeader

g

当系统尝试加载驱动时,断点命中。查看反汇编:

kd> u ci!CiValidateImageHeader

fffff800`041a2b30 e9fbffffff jmp 0xfffff800`041a2b30-0x05

若发现跳转指令,则表明patch已成功应用。继续单步执行( t )可跟踪stub函数返回路径。

同时,若发生蓝屏,可通过 .trap 和 !analyze -v 命令提取BSOD上下文:

!analyze -v

输出将显示错误代码(如 IRQL_NOT_LESS_OR_EQUAL )、故障模块名称及堆栈回溯,极大提升排错效率。

3.4 常见错误及解决方案

即使操作规范,仍可能遇到各种异常。以下是三种最典型的错误及其应对策略。

3.4.1 “Access Denied”权限问题处理

现象:运行工具时报错“Failed to open driver handle: Access Denied”。

原因分析:

- 当前账户非管理员;

- UAC未完全关闭;

- 杀毒软件阻止对 \\.\PhysicalDrive 或设备对象的访问。

解决方案:

- 右键选择“以管理员身份运行”;

- 关闭UAC(控制面板 → 用户账户 → 更改用户账户控制设置 → 设为“从不通知”);

- 临时禁用杀软实时防护(如Windows Defender、360、卡巴斯基等);

- 检查驱动程序所在目录权限是否允许SYSTEM读取。

可通过icacls命令赋予完全控制权:

icacls "C:\drivers" /grant Everyone:F /T

参数说明:

-/grant:授予权限;

-Everyone:F:所有用户拥有完全控制(Full Control);

-/T:递归应用于子目录和文件。

3.4.2 驱动无法启动:状态0xC0000428解析

错误代码 0xC0000428 含义为: The image file %s is signed, but the digital signature couldn’t be verified.

这通常出现在以下情况:

- 驱动带有无效签名(如自签证书未导入受信任根);

- 时间戳服务器不可达导致签名过期;

- 驱动被篡改导致哈希不匹配。

解决方法:

- 使用

signtool verify /v mydriver.sys检查签名有效性; - 若为自签名,确保证书已导入“受信任的根证书颁发机构”;

- 重新签名并添加时间戳:

signtool sign /fd sha256 /td sha256 /tr http://timestamp.digicert.com /sha1 <cert_thumbprint> mydriver.sys

参数说明:

-/fd:文件摘要算法;

-/td:时间戳摘要算法;

-/tr:RFC 3161时间戳服务器地址;

-/sha1:指定证书指纹。

3.4.3 系统蓝屏后的日志提取与分析方法

若加载过程中出现蓝屏(BSOD),应立即保存内存转储文件(Memory Dump)以便后续分析。

配置转储类型:

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\CrashControl]

" CrashDumpEnabled "=dword:00000001

" DumpFile "=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,00,25,00,5c,00,4d,00,45,00,4d,00,4f,00,52,00,59,00,2e,00,44,00,4d,00,50,00,00,00

重启后使用WinDbg打开dump文件:

!analyze -v

lmvm <faulting_module>

.ddl

重点关注 BUGCHECK_CODE 、 MODULE_NAME 和 STACK_TEXT 字段,判断是驱动本身缺陷还是patch冲突所致。

4. 自签名驱动创建流程与实践

在现代Windows操作系统中,尤其是64位版本的Windows 7及以上系统,驱动程序必须经过数字签名才能被加载到内核空间。这一机制是微软为增强系统安全、防止恶意代码注入而设立的核心防线之一。然而,在开发和测试阶段,开发者往往无法立即获取由权威证书颁发机构(CA)签发的正式代码签名证书。此时, 自签名驱动 便成为一种不可或缺的技术手段——它允许开发者使用自己生成的测试证书对驱动进行签名,从而在受控环境中完成调试与验证。

本章将深入讲解如何从零开始构建一个完整的自签名驱动项目,涵盖环境搭建、证书生成、驱动编译、签名打包以及最终的加载验证全过程。重点在于建立可复用的本地开发签名体系,并确保整个流程符合Windows内核加载的安全逻辑路径。通过掌握这些技能,开发者不仅能在无公网认证条件下推进驱动研发进度,还能理解正式签名机制背后的底层原理,为后续申请EV/OV证书打下坚实基础。

4.1 自签名驱动开发基础环境搭建

要成功创建并测试自签名驱动,首要任务是配置一套完整且兼容的开发环境。该环境需支持驱动代码编写、编译链接、INF描述文件定义及服务安装等关键步骤。不同于普通应用程序开发,驱动属于运行于Ring 0特权级别的内核模块,其构建过程依赖特定工具链与集成平台。

4.1.1 安装WDK(Windows Driver Kit)与Visual Studio集成

Windows Driver Kit(WDK)是由微软提供的官方驱动开发套件,包含头文件、库文件、编译器脚本、调试工具以及Build系统(如 build.exe 或MSBuild)。对于Windows 7 x64系统的驱动开发,推荐使用 WDK 7.1.0 版本,因其原生支持该操作系统的内核接口并与Visual Studio 2010/2012良好兼容。

安装流程如下:

- 下载并运行

GRMWDK_EN_7600.ISO或官方发布的 WDK 7.1 安装包; - 选择“Install the Windows Driver Kits (WDK)”选项;

- 完成后,在 Visual Studio 中安装 Visual Studio WDK Integration Plugin ,以便实现项目模板加载与一键编译功能;

- 创建新的“Kernel Mode Driver”项目,选择WDM或KMDF模型(建议初学者选用KMDF以降低复杂度)。

成功集成后,IDE会自动识别 .inf 、 .rc 等驱动专用资源文件,并启用正确的编译规则集。

示例:创建KMDF空驱动项目结构

MySignedDriver/

├── MySignedDriver.c // 驱动入口点:DriverEntry

├── MySignedDriver.inf // 安装描述文件

├── MySignedDriver.vcxproj // VS工程文件

└── package/

└── MySignedDriver.pkgproj // 打包签名项目(可选)

此结构中, DriverEntry 函数作为驱动加载时的起点,负责初始化设备对象并注册回调例程; .inf 文件则定义了硬件匹配ID、服务名、加载类型等元数据。

⚠️ 注意事项:

- 确保目标平台设置为x64;

- 启用/kernel编译标志,指示链接器生成内核映像;

- 设置正确的子系统版本(如NT 6.1对应Win7)。

4.1.2 配置INF文件结构与服务安装参数

INF(Information File)是Windows设备安装的核心配置文件,决定了驱动如何被识别、注册和服务控制管理器(SCM)如何启动它。以下是典型自签名驱动的INF示例:

[Version]

Signature="$WINDOWS NT$"

Class=System

ClassGuid={4d36e97d-e325-11ce-bfc1-08002be10318}

Provider=%ManufacturerName%

CatalogFile=MySignedDriver.cat

DriverVer=06/21/2025,1.0.0.0

[DestinationDirs]

DefaultDestDir = 12

[SourceDisksNames]

1 = "My Signed Driver Disk",,

[SourceDisksFiles]

MySignedDriver.sys = 1,,

[Manufacturer]

%ManufacturerName% = Standard,NTamd64

[Standard.NTamd64]

%DeviceName% = Device_Install, MyHardwareId

[Device_Install]

CopyFiles = DriversCopy

AddReg = ServiceReg

[DriversCopy]

MySignedDriver.sys

[ServiceReg]

HKR,,DevLoader,,*ntkern

HKR,,NTMPDriver,,TRUE

HKR,"Parameters","BreakOnEntry",0x00010001,0

[ServiceReg.Services]

AddService = MySignedDriverSvc, %SPSVCINST_ASSOCSERVICE%, ServiceInst

[ServiceInst]

DisplayName = %ServiceName%

ServiceType = 1 ; SERVICE_KERNEL_DRIVER

StartType = 3 ; SERVICE_DEMAND_START

ErrorControl = 1 ; SERVICE_ERROR_NORMAL

ServiceBinary = %12%\MySignedDriver.sys

LoadOrderGroup = Extended Base

参数说明与逻辑分析:

| 字段 | 含义 |

|---|---|

Class=System | 表示这是一个系统级驱动,非具体硬件类 |

CatalogFile | 指定数字签名对应的.CAT文件,用于完整性校验 |

DriverVer | 驱动版本时间戳,影响签名有效期判断 |

ServiceType=1 | 内核模式驱动标识 |

StartType=3 | 按需启动(也可设为2表示开机自动加载) |

AddService | 在SCM中注册服务条目 |

INF文件中的每一节都对应安装过程的不同阶段。例如 [SourceDisksFiles] 声明源文件位置, [ServiceReg.Services] 触发服务创建。若缺少任何必要字段,可能导致“错误 0xC0000428”或安装失败。

此外,还需注意字符编码问题:INF必须保存为 ANSI 格式,否则可能引发解析异常。

4.2 创建自定义测试证书

为了使自签名驱动被系统接受,必须为其提供一个可信的数字证书。虽然这不是由公共CA签发的合法证书,但只要将其根证书安装至“受信任的根证书颁发机构”存储区,Windows就会视其为可信来源。

4.2.1 使用makecert与pvk2pfx生成私钥与PFX证书

尽管微软已逐步弃用 makecert.exe ,但在Windows SDK 7.1及早期版本中仍广泛可用,适合离线生成测试证书。

步骤一:生成私钥与CER证书

打开命令提示符(管理员权限),执行以下命令:

makecert -r -pe -ss PrivateCertStore -n "CN=Test Signing CA, O=MyOrg" ^

-a sha256 -len 2048 -cy authority TestRoot.cer

-

-r: 自签名(无上级CA) -

-pe: 私钥可导出 -

-ss: 存储到指定证书存储区 -

-n: 主题名称(Common Name + Organization) -

-a sha256: 使用SHA-256哈希算法 -

-len 2048: RSA密钥长度 -

-cy authority: 表示这是CA证书

该命令生成一个名为 TestRoot.cer 的根证书,同时将其私钥存入当前用户的“PrivateCertStore”。

步骤二:生成驱动签名专用终端证书

makecert -pe -ss PrivateCertStore -n "CN=MyDriver Signer, O=MyOrg" ^

-a sha256 -len 2048 -sky signature -ic TestRoot.cer -iv TestRoot.pvk ^

MyDriverSigner.cer

-

-sky signature: 仅用于代码签名 -

-ic / -iv: 引用父CA的证书和私钥,形成信任链

步骤三:合并为PFX格式便于导入

pvk2pfx -pvk MyDriverSigner.pvk -spc MyDriverSigner.cer -pfx MyDriverSigner.pfx -pi password

生成的 .pfx 文件包含公私钥对,可用于后续签名操作。

4.2.2 将证书导入本地计算机“受信任的根证书颁发机构”

仅当根证书位于“受信任的根证书颁发机构”时,系统才会信任由此签发的所有派生证书。

操作步骤:

- 按

Win+R输入certlm.msc打开本地计算机证书管理器; - 导航至 受信任的根证书颁发机构 > 证书 ;

- 右键 → 所有任务 → 导入 → 选择

TestRoot.cer; - 完成向导,确认证书显示在列表中。

可通过PowerShell验证是否成功:

Get-ChildItem -Path Cert:\LocalMachine\Root | Where-Object { $_.Subject -like "*Test Signing CA*" }

若返回对象,则表示信任链已建立。

信任链验证流程图(Mermaid)

graph TD

A[MyDriver.sys] -->|Signed by| B(MyDriverSigner Certificate)

B -->|Issued by| C[TestRoot CA Certificate]

C -->|Installed in| D["Trusted Root Certification Authorities"]

D --> E[System Trusts Driver Signature]

此流程图清晰展示了从驱动二进制到系统信任的传递路径:只有当顶层CA被显式信任时,中间证书所签署的内容才被视为有效。

4.3 驱动编译与签名打包

完成代码与证书准备后,下一步是对驱动进行编译和签名处理,使其具备可安装性。

4.3.1 编译WDM或KMDF驱动模块生成SYS文件

使用Visual Studio或直接调用WDK Build工具生成 .sys 文件。

使用VS编译:

- 设置解决方案平台为

x64; - 构建模式为

Release; - 执行“Build Solution”。

输出目录通常位于:

x64\Release\MySignedDriver.sys

使用命令行Build(适用于自动化)

cd MySignedDriver\

build -cezw

-

-c: 清理 -

-e: 忽略环境差异 -

-z: 构建所有目标 -

-w: 写入.map文件

编译成功后,应检查输出日志是否有警告或重定位信息,避免因地址硬编码导致兼容性问题。

4.3.2 使用signtool进行本地时间戳签名操作

使用 signtool.exe 对驱动文件及其相关组件进行签名:

signtool sign /v /f MyDriverSigner.pfx /p password /t http://timestamp.digicert.com ^

/fd sha256 MySignedDriver.sys

参数详解:

| 参数 | 功能 |

|---|---|

/v | 显示详细输出 |

/f | 指定PFX证书文件 |

/p | 提供PFX密码 |

/t | 添加RFC 3161时间戳(关键!防止证书过期失效) |

/fd sha256 | 指定文件摘要算法(必须与INF一致) |

签名完成后,系统将自动创建一个同名的 .cat 文件(需手动更新INF引用),用于文件完整性校验。

验证签名状态:

signtool verify /pa /sha1 MySignedDriver.sys

预期输出应包含:

Signature Index: 0 (Primary Signature)

Hash of file (SHA1): ...

Signer certificate is present in the trusted root store.

若提示“未验证时间戳”,则签名虽存在但不具备长期有效性。

4.4 测试加载与验证流程

最后一步是在目标机器上实际加载并验证驱动是否正常工作。

4.4.1 在测试机上启用Test Signing模式

由于Windows 7 x64默认启用强制签名验证,需临时进入测试签名模式:

bcdedit /set testsigning on

重启后桌面右下角将显示“ Test Mode ”水印,表示系统接受自签名驱动。

⚠️ 注意:禁用Secure Boot(如有UEFI BIOS)并关闭PatchGuard干扰。

4.4.2 使用sc命令注册并启动驱动服务

通过命令行方式注册并启动服务:

sc create MySignedDriverSvc type= kernel binPath= "C:\drivers\MySignedDriver.sys" start= demand

sc start MySignedDriverSvc

-

type= kernel: 内核驱动 -

start= demand: 用户手动启动 - 若返回

ERROR_SUCCESS,表示服务创建成功

查看当前驱动列表:

sc query MySignedDriverSvc

预期状态为 STATE : 4 RUNNING

4.4.3 检查事件查看器与驱动对象是否存在

打开“事件查看器 > Windows 日志 > 系统”,筛选来源为 Service Control Manager 或驱动名,确认无错误事件(如Event ID 7000、7024)。

同时可通过WinDbg检查内核对象:

!drvobj MySignedDriverSvc 2

输出应显示驱动对象地址、设备栈、IRP处理函数等信息。

驱动加载验证流程表

| 步骤 | 工具 | 预期结果 | 故障排查方向 |

|---|---|---|---|

| 启用测试模式 | bcdedit | 水印出现 | BCD权限不足 |

| 注册服务 | sc create | 成功返回句柄 | INF路径错误 |

| 启动服务 | sc start | STATE=RUNNING | SYS未正确签名 |

| 查看日志 | Event Viewer | 无ERROR级别事件 | 驱动内部初始化失败 |

| 内核验证 | WinDbg | drvobj信息完整 | 符号未加载 |

完成上述全部步骤后,即表明自签名驱动已成功部署并运行于内核态。这一体系可作为企业内部CI/CD流水线的基础模板,结合自动化签名服务器进一步提升效率。

未来升级路径包括迁移到EV代码签名证书、集成Azure Key Vault保护私钥、以及利用CI工具(如Jenkins/GitLab CI)实现全自动构建-签名-部署闭环。

5. 数字签名证书获取与应用

在现代Windows操作系统中,驱动程序作为运行于内核态的关键组件,其安全性直接关系到整个系统的稳定与防护能力。随着微软对x64平台强制执行驱动签名验证机制(Driver Signature Enforcement, DSE),任何试图加载未签名或非法签名的驱动都将被系统拒绝,尤其是在零售模式下无法通过测试签名绕过。因此,要使自研驱动在真实生产环境中合法、稳定、无警告地部署,必须依赖由权威证书颁发机构(Certificate Authority, CA)签发的 代码签名证书 。

本章将深入探讨如何从合规CA获取适用于驱动签名的数字证书,重点解析EV(Extended Validation)和OV(Organization Validation)两类主流代码签名证书的技术差异与申请流程,并详细展示证书的实际应用方法。内容涵盖企业资质准备、硬件令牌绑定、证书导出与导入策略、时间戳服务集成以及证书生命周期管理等关键环节。最终目标是构建一条符合行业规范、可审计、可持续更新的安全签名链条,确保驱动在多年后仍能被系统信任。

5.1 数字签名证书类型与选择标准

5.1.1 EV代码签名证书 vs OV代码签名证书

在申请用于Windows驱动签名的数字证书时,开发者面临的主要选择是采用 EV(扩展验证)代码签名证书 还是 OV(组织验证)代码签名证书 。两者虽然都能实现对二进制文件的加密签名,但在安全等级、兼容性及使用方式上存在显著差异。

| 特性 | EV代码签名证书 | OV代码签名证书 |

|---|---|---|

| 验证级别 | 扩展验证(需提交营业执照、法人身份、电话确认等) | 组织验证(需验证域名所有权与公司信息) |

| 安全机制 | 必须绑定硬件USB令牌(如eToken、YubiKey) | 可存储为PFX文件(软件形式) |

| 签名方式 | 使用硬件密钥进行私钥保护,不可导出 | 私钥可导出,但易受泄露风险 |

| Windows兼容性 | 支持SmartScreen快速信誉建立 | SmartScreen识别较慢,可能提示“未知发布者” |

| 成本 | 较高(年费约$300~$700) | 相对较低(年费约$80~$200) |

| 适用场景 | 生产环境发布、企业级驱动产品 | 内部测试、小规模部署 |

从安全性和长期可用性来看, EV证书是推荐用于正式发布的首选方案 。它不仅满足微软对高保证级签名的要求,还能有效防止私钥被盗用。而OV证书更适合开发初期或内部调试阶段使用。

Mermaid 流程图:证书申请决策路径

graph TD

A[需求分析] --> B{是否用于生产发布?}

B -->|是| C[选择EV证书]

B -->|否| D[考虑OV证书]

C --> E[购买EV证书并注册CA账户]

D --> F[生成CSR请求并提交验证]

E --> G[接收硬件令牌]

F --> H[下载PFX证书]

G --> I[配置签名工具链]

H --> I

I --> J[开始签名操作]

该流程清晰展示了企业在不同部署阶段应采取的证书策略,强调了前期规划的重要性。

5.1.2 证书信任链与根证书库机制

Windows系统依赖一套完整的公钥基础设施(PKI)来验证驱动签名的有效性。当用户尝试安装一个已签名驱动时,系统会执行以下验证步骤:

- 提取驱动中的签名信息;

- 获取签名所用的 终端实体证书 (End-Entity Certificate);

- 构建证书链至可信的 根证书颁发机构 (Root CA);

- 检查中间CA是否被信任;

- 验证证书是否在有效期内且未被吊销(CRL/OCSP检查);

- 校验哈希值一致性,确保证书未被篡改。

这一过程的核心在于 本地计算机的“受信任的根证书颁发机构”存储区 。只有当签发证书的CA根证书存在于该区域,且整条信任链完整有效时,系统才会接受该签名。

例如,若企业从GlobalSign购买EV代码签名证书,其信任链结构如下:

[你的驱动]

→ [GlobalSign Code Signing Intermediate CA - SHA256]

→ [GlobalSign Root R1] → ✅ 已预置在Windows Trusted Root Store

这意味着只要GlobalSign保持在微软受信CA列表中,你的驱动就能在全国乃至全球范围内的Windows设备上顺利安装。

⚠️ 注意:某些自建CA或低价非主流CA签发的证书可能不在默认信任库中,导致“证书不受信任”的错误,务必避免此类情况。

5.1.3 时间戳服务(TSA)与签名持久化

即使拥有合法证书,若签名时不添加时间戳,一旦证书过期,已签名的驱动也将被视为无效。这是许多开发者忽略的关键点。

微软规定: 带有RFC 3161兼容时间戳的签名,在证书过期后依然被视为有效 。这是因为时间戳服务器会在签名时刻记录“此文件在某时间点已被合法签名”,从而锁定当时的信任状态。

常见的时间戳服务器地址包括:

| CA提供商 | RFC 3161时间戳URL |

|---|---|

| GlobalSign | http://timestamp.globalsign.com/rfc3161 |

| Sectigo (Comodo) | http://timestamp.sectigo.com |

| DigiCert | http://timestamp.digicert.com |

在使用 signtool 签名时,必须显式指定时间戳参数:

signtool sign /a /f mycert.pfx /p password \

/t http://timestamp.sectigo.com \

MyDriver.sys

其中各参数说明如下:

-

/a:自动选择最佳匹配证书; -

/f mycert.pfx:指定PFX格式证书文件; -

/p password:提供PFX解密密码; -

/t:启用RFC 3161时间戳服务; -

MyDriver.sys:待签名的目标文件。

🔍 逻辑分析 :

此命令首先读取PFX文件中的私钥与证书链,计算MyDriver.sys的SHA-256哈希值,然后用私钥对该哈希进行RSA加密形成数字签名。接着向Sectigo的时间戳服务器发起请求,附带签名摘要,服务器返回一个包含GMT时间和数字签名的TSR(Time-Stamp Response)对象,最终将其嵌入PE文件的属性证书表中。此后即使证书失效,只要签名时间早于有效期,则系统仍认可其合法性。

5.1.4 硬件令牌(HSM)的作用与初始化

EV代码签名证书要求将私钥存储在硬件安全模块(Hardware Security Module, HSM)中,通常以USB令牌形式交付,如Aladdin eToken、YubiKey PIV或SafeNet USB Dongle。

这类设备具备以下特性:

- 私钥永不导出,所有签名操作在设备内部完成;

- 支持PIN码保护,防暴力破解;

- 可与Windows CAPI/CNG接口无缝集成;

- 兼容Microsoft SignTool及第三方自动化脚本。

以Aladdin eToken为例,初始化流程如下:

- 插入USB令牌;

- 安装厂商提供的驱动程序(如eToken PKI Client);

- 设置管理员PIN与用户PIN;

- 在证书申请过程中,使用

certreq命令生成CSR时自动调用HSM生成密钥对; - 将CSR提交给CA审核;

- 审核通过后,CA将证书回传,使用工具(如Certificate Manager)写入令牌。

此时,私钥始终保留在令牌内部,外部无法提取,极大提升了安全性。

5.1.5 证书吊销机制(CRL)与在线状态检查

尽管签名具有长期有效性,但如果私钥泄露或企业变更业务主体,必须立即撤销证书以防止滥用。CA通过 证书吊销列表 (Certificate Revocation List, CRL)或 在线证书状态协议 (OCSP)实现动态控制。

Windows在验证签名时默认启用CRL检查。如果发现证书已被列入吊销名单,即使仍在有效期内也会拒绝加载驱动。

为此,开发者应注意:

- 定期监控CA门户中的证书状态;

- 启用邮件通知服务以便及时响应异常;

- 在发生设备丢失(如EV令牌遗失)时第一时间联系CA挂失;

- 考虑部署本地CRL缓存服务器以提升验证效率。

5.1.6 多平台兼容性与交叉签名支持

部分旧版操作系统(如Windows 7 SP1)不完全支持SHA-2签名算法,而新系统又逐步淘汰SHA-1。为确保最大兼容性,建议采用 双哈希签名 策略:

# 先用SHA-1签名(兼容Win7)

signtool sign /a /f mycert.pfx /p password /fd sha1 \

/t http://timestamp.sectigo.com \

MyDriver.sys

# 再叠加SHA-256签名(支持Win10+)

signtool sign /a /f mycert.pfx /p password /fd sha256 \

/tr http://timestamp.sectigo.com/rfc3161 \

/td sha256 \

MyDriver.sys

上述操作利用了Windows支持多重签名的特性,使得同一文件可在不同系统上均被正确识别。

💡 技巧提示 :

/tr参数表示使用RFC 3161协议的时间戳服务器,比传统/t更严格,适用于UEFI Secure Boot环境。

5.2 主流CA服务商对比与申请实操

5.2.1 GlobalSign、Sectigo、DigiCert三大CA横向评测

为了帮助企业做出合理选择,以下是对三家主流CA的综合评估:

| 项目 | GlobalSign | Sectigo | DigiCert |

|---|---|---|---|

| EV证书价格(年) | $599 | $349 | $695 |

| OV证书价格(年) | $199 | $84 | $295 |

| 是否支持EV硬件令牌 | ✅ 是 | ✅ 是 | ✅ 是 |

| 提供免费沙箱测试证书 | ❌ 否 | ✅ 是(CodeSigning ID) | ❌ 否 |

| 时间戳服务稳定性 | 高 | 高 | 极高 |

| 国内访问速度 | 中等 | 快(亚洲节点) | 中等 |

| 技术支持响应时间 | <24小时 | <12小时 | <8小时 |

| 是否被微软广泛信任 | ✅ 是 | ✅ 是 | ✅ 是 |

结论: Sectigo性价比最高 ,适合中小企业; DigiCert服务最优 ,适合大型企业; GlobalSign品牌历史悠久 ,适合注重合规性的金融机构。

5.2.2 以Sectigo为例的EV证书申请全流程

以下是基于Sectigo官网的实际操作步骤:

步骤1:注册账户并选择产品

登录 Sectigo官网 ,选择“EV Code Signing Certificate”,填写企业名称、地址、联系电话、法人姓名等信息。

步骤2:提交资质材料

上传以下文件:

- 营业执照扫描件;

- 法人身份证正反面;

- 授权书(如有代理人办理);

- 域名所有权证明(如WHOIS截图)。

步骤3:电话验证

Sectigo客服将在1个工作日内拨打注册电话,核实企业信息。

步骤4:支付并订购硬件令牌

付款后选择USB令牌型号(如SafeNet eToken 5110),等待发货(通常3-5天)。

步骤5:生成CSR并提交

插入令牌,打开“Certificate Enrollment Tool”,生成密钥对并创建CSR文件,上传至Sectigo后台。

步骤6:下载并安装证书

审核通过后,登录账户下载证书,使用“Sectigo Certificate Manager”工具将其写入USB令牌。

步骤7:测试签名功能

执行以下命令验证是否可正常签名:

signtool sign /v /s my /n "Your Company Name" \

/t http://timestamp.sectigo.com \

test.exe

若输出显示“Successfully signed”,则表示配置成功。

5.2.3 自动化签名脚本示例(PowerShell)

为提高团队协作效率,可编写自动化签名脚本:

# Sign-Driver.ps1

param(

[string]$DriverPath,

[string]$CertSubject = "Your Company Name",

[string]$TimestampUrl = "http://timestamp.sectigo.com"

)

$signTool = "C:\Program Files (x86)\Windows Kits\10\bin\x64\signtool.exe"

if (-not (Test-Path $DriverPath)) {

Write-Error "驱动文件不存在: $DriverPath"

exit 1

}

& $signTool sign /a /n $CertSubject /t $TimestampUrl $DriverPath

if ($LASTEXITCODE -eq 0) {

Write-Host "✅ 驱动签名成功: $DriverPath" -ForegroundColor Green

} else {

Write-Error "❌ 签名失败,退出码: $LASTEXITCODE"

}

参数说明 :

-$DriverPath:待签名驱动路径;

-$CertSubject:证书主题名称,需与PFX或令牌中一致;

-$TimestampUrl:时间戳服务器地址;

-/a:自动查找匹配证书;

-&:调用外部程序;

-$LASTEXITCODE:捕获signtool返回状态。

该脚本可用于CI/CD流水线中,结合Jenkins或GitHub Actions实现无人值守签名。

5.3 企业级证书生命周期管理实践

5.3.1 证书续期与滚动更新机制

代码签名证书通常有效期为1~3年。临近到期前需提前续订,否则新版本驱动将无法获得有效签名。

建议建立如下管理流程:

- 建立证书台账,记录签发日期、到期日、责任人、用途;

- 设置日历提醒(如Outlook任务),提前三个月启动续期;

- 使用相同硬件令牌续签,保留原有私钥;

- 对历史版本重新加盖新时间戳(延长信任周期);

- 更新内部文档与构建脚本中的引用路径。

示例:重新为旧版驱动添加新时间戳

bash signtool timestamp /v /t http://timestamp.sectigo.com old_driver.sys

此操作不会更改原始签名,仅追加新的时间戳,增强长期可用性。

5.3.2 多团队协同下的权限分离设计

在大型组织中,应避免将证书私钥交由单一人员保管。推荐采用 职责分离 (SoD)模型:

| 角色 | 权限 | 工具 |

|---|---|---|

| 开发人员 | 提交待签名文件 | Git仓库、构建系统 |

| 签名操作员 | 执行签名命令 | 带有HSM的专用PC |

| 安全管理员 | 管理PIN码与审批流程 | CA管理门户 |

所有签名操作应在隔离环境中进行,并记录日志(如使用Sysmon监控 signtool.exe 调用)。

5.3.3 事故应急响应预案

一旦发生以下事件,必须立即响应:

- USB令牌丢失或被盗;

- 员工离职带走证书;

- 发现恶意软件冒用公司签名。

应对措施包括:

- 登录CA控制台立即吊销证书;

- 发布安全公告,声明相关哈希不再可信;

- 启用新证书重建签名体系;

- 分析日志追溯违规签名行为。

🛡️ 最佳实践:定期轮换证书(每年一次),降低单点风险。

综上所述,获取并应用合法数字签名证书不仅是技术操作,更是企业安全治理的重要组成部分。从选择合适的CA、完成严格的身份验证,到实施自动化签名与全周期管理,每一步都直接影响驱动产品的市场准入能力与用户信任度。唯有建立起标准化、可审计、高安全的签名体系,才能真正实现驱动在复杂生态环境中的可靠部署。

6. 驱动程序代码签名操作实战

在现代Windows操作系统中,尤其是64位版本的系统环境下,内核模式驱动(Kernel-Mode Driver)若未经过有效的数字签名,将无法被正常加载。这一机制是微软为保障系统安全所设立的关键防线之一。然而,在开发、测试乃至某些特殊部署场景下,开发者仍需掌握完整的驱动签名流程——不仅包括如何对原始二进制文件进行合法签名,还需理解时间戳嵌入、多架构兼容处理以及自动化集成等高级实践技巧。本章将围绕一个真实项目案例,系统性地演示从驱动编译完成到最终实现可信任安装的全流程签名操作。

我们将以构建一个虚拟串行端口设备驱动(Virtual COM Port Driver)为例,使用WDK与Visual Studio开发环境生成原始SYS文件,并通过Microsoft官方工具链完成完整签名流程。整个过程涵盖证书准备、组件签名、时间戳添加、跨平台打包及验证机制,确保该驱动能够在纯净版Windows 7 x64系统上无警告安装并稳定运行。

使用 signtool 对驱动组件进行 SHA-256 签名

Windows平台下的标准驱动签名操作依赖于 signtool.exe 这一核心命令行工具,它隶属于Windows SDK和WDK的一部分,支持对 .sys , .dll , .inf , .cat 等多种驱动相关文件执行代码签名。其底层调用CryptoAPI完成哈希计算、私钥加密与PKCS#7结构封装,最终生成符合PKI规范的数字签名。

准备签名环境与依赖工具

在开始签名前,必须确保本地已正确安装以下组件:

- Windows 10 SDK 或 WDK :包含最新版

signtool.exe - OpenSSL(可选) :用于手动创建测试证书或分析PE结构

- PowerShell / CMD 管理员权限运行环境

建议将 signtool.exe 添加至系统PATH变量,路径通常位于:

C:\Program Files (x86)\Windows Kits\10\bin\<version>\x64\signtool.exe

可通过如下命令快速验证是否可用:

signtool sign /?

输出应展示所有支持的参数选项,表明工具就绪。

构建待签名驱动组件清单

典型的驱动安装包由多个文件组成,均需参与签名流程:

| 文件类型 | 是否必须签名 | 说明 |

|---|---|---|

.sys | ✅ 是 | 驱动核心二进制模块,强制要求签名 |

.dll | ✅ 是(如存在) | 若驱动包含用户态辅助库,也需签名 |

.inf | ❌ 否 | INF本身不签名,但会被纳入.cat文件哈希列表 |

.cat | ✅ 是 | 目录文件,记录所有被签名文件的哈希值,必须签名 |

⚠️ 注意:

.cat文件是签名验证的核心载体。Windows安装程序会先读取INF中的CatalogFile=字段定位对应的.cat文件,再通过校验.cat文件的数字签名及其内部哈希列表来确认所有组件完整性。

执行 SHA-256 签名的基本语法

使用 signtool sign 命令对单个文件进行签名的标准格式如下:

signtool sign ^

/fd sha256 ^

/a ^

/tr http://timestamp.digicert.com ^

/td sha256 ^

/sha1 "YourCertThumbprint" ^

/n "Your Certificate Subject Name" ^

PathTo\Driver.sys

参数详解:

| 参数 | 说明 |

|---|---|

/fd sha256 | 指定文件摘要算法为SHA-256(推荐,Win10+强制要求) |

/a | 自动选择符合条件的第一个证书(适用于单一证书环境) |

/tr | 指定RFC 3161时间戳服务器URL(关键!防止证书过期失效) |

/td sha256 | 时间戳本身的哈希算法也应为SHA-256 |

/sha1 | 明确指定证书指纹(Thumbprint),避免自动匹配错误 |

/n | 指定证书主题名称(Subject Name),用于精确查找 |

🔐 安全提示:生产环境中应优先使用EV证书并绑定硬件令牌(如eToken),防止私钥泄露。

示例:对虚拟驱动文件执行完整签名

假设我们已完成驱动编译,得到以下文件:

- vcomdrv.sys

- vcomdrv.cat

- vcomdrv.inf

首先签名 .sys 文件:

signtool sign /v ^

/fd sha256 ^

/a ^

/tr http://timestamp.digicert.com ^

/td sha256 ^

/sha1 9A8B7C6D5E4F3A2B1C0D9E8F7A6B5C4D3E2F1A0B ^

vcomdrv.sys

然后签名 .cat 文件:

signtool sign /v ^

/fd sha256 ^

/a ^

/tr http://timestamp.digicert.com ^

/td sha256 ^

/sha1 9A8B7C6D5E4F3A2B1C0D9E8F7A6B5C4D3E2F1A0B ^

vcomdrv.cat

✅ 成功输出示例:

Successfully signed: vcomdrv.sys Hash Algorithm: SHA256 Timestamp: RFC3161 counter-signature from http://timestamp.digicert.com

验证签名有效性

签名完成后,必须立即验证结果:

signtool verify /pa /sha1 9A8B7C6D5E4F3A2B1C0D9E8F7A6B5C4D3E2F1A0B vcomdrv.sys

-

/pa:检查嵌入式签名 -

/sha1:验证特定证书签署

预期输出应包含:

Signature matches the specified certificate.

Sign verified OK.

此外,也可右键点击文件 → “属性” → “数字签名”标签页查看详细信息。

流程图:驱动签名整体流程(Mermaid)

graph TD

A[开始] --> B{是否有有效PFX证书?}

B -- 是 --> C[导入证书至本地计算机存储]

B -- 否 --> D[使用makecert生成测试证书]

D --> E[导出PFX并导入]

C --> F[编译驱动生成.sys/.cat]

F --> G[signtool sign .sys文件]

G --> H[signtool sign .cat文件]

H --> I[添加RFC3161时间戳]

I --> J[verify签名有效性]

J --> K{是否通过验证?}

K -- 是 --> L[打包分发]

K -- 否 --> M[检查证书链/时间戳服务]

M --> G

此流程图清晰展示了从证书准备到最终验证的闭环逻辑,适用于开发、测试与小规模部署场景。

多架构驱动统一签名策略

随着x64系统的普及,许多驱动需要同时支持32位(x86)和64位(x64)平台。而不同架构的二进制文件即使功能相同,其PE结构差异也会导致哈希值完全不同,因此必须分别签名,并通过独立的 .cat 文件管理。

多平台目录文件设计原则

根据微软规定,每个目标平台需拥有唯一的目录文件命名规则:

| 平台 | CatalogFile 值 | .cat 文件名 |

|---|---|---|

| x86 | vcomdrv_x86.cat | vcomdrv_x86.cat |

| x64 | vcomdrv_x64.cat | vcomdrv_x64.cat |

INF文件中声明方式如下:

[DestinationDirs]

DefaultDestDir = 12

[SourceDisksNames]

1 = "Virtual COM Driver",,,

[SourceDisksFiles]

vcomdrv.sys = 1

[Manufacturer]

%Msft% = DeviceList, NTx86, NTAMD64

[DeviceList.NTx86]

%DeviceName% = InstallSection_x86, USB\VID_1234&PID_5678

[DeviceList.NTAMD64]

%DeviceName% = InstallSection_x64, USB\VID_1234&PID_5678

[InstallSection_x86]

CopyFiles = Drivers_Dir

CatalogFile = vcomdrv_x86.cat

[InstallSection_x64]

CopyFiles = Drivers_Dir

CatalogFile = vcomdrv_x64.cat

分别编译与签名流程

对于WDK工程,建议使用不同的Build Configuration实现分离:

# 构建x86版本

msbuild VComDriver.sln /p:Configuration="Debug" /p:Platform=Win32

# 构建x64版本

msbuild VComDriver.sln /p:Configuration="Debug" /p:Platform=x64

随后分别签名:

:: 签名x86驱动

signtool sign /v /fd sha256 /a /tr http://timestamp.digicert.com /td sha256 vcomdrv_x86.sys

signtool sign /v /fd sha256 /a /tr http://timestamp.digicert.com /td sha256 vcomdrv_x86.cat

:: 签名x64驱动

signtool sign /v /fd sha256 /a /tr http://timestamp.digicert.com /td sha256 vcomdrv_x64.sys

signtool sign /v /fd sha256 /a /tr http://timestamp.digicert.com /td sha256 vcomdrv_x64.cat

统一打包与部署检测

最终安装包目录结构建议如下:

DriverPackage/

│

├── x86/

│ ├── vcomdrv.sys

│ └── vcomdrv_x86.cat

│

├── amd64/

│ ├── vcomdrv.sys

│ └── vcomdrv_x64.cat

│

└── vcomdrv.inf

安装时操作系统会根据当前架构自动选择对应目录文件进行校验。

表格:多架构签名对比分析

| 特性 | x86签名 | x64签名 | 共享点 |

|---|---|---|---|

| 签名工具 | signtool | signtool | 相同 |

| 哈希算法 | SHA-256 | SHA-256 | 强制一致 |

| 时间戳服务器 | 相同URL | 相同URL | 推荐统一 |

| 证书要求 | 可共用同一证书 | 可共用同一证书 | 仅需支持Code Signing扩展 |

| INF关联 | CatalogFile=vcomdrv_x86.cat | CatalogFile=vcomdrv_x64.cat | 不可混用 |

| 加载行为 | 用户模式桥接可能不同 | 内核直接加载 | 取决于驱动模型 |

PowerShell 脚本实现批量签名自动化

为提升团队协作效率,可编写PowerShell脚本实现一键签名:

param(

[string]$CertThumbprint = "9A8B7C6D5E4F3A2B1C0D9E8F7A6B5C4D3E2F1A0B",

[string]$TimeServer = "http://timestamp.digicert.com"

)

$files = @(

".\x86\vcomdrv.sys",

".\x86\vcomdrv_x86.cat",

".\amd64\vcomdrv.sys",

".\amd64\vcomdrv_x64.cat"

)

foreach ($file in $files) {

if (Test-Path $file) {

Write-Host "Signing $file..." -ForegroundColor Green

& signtool sign /v /fd sha256 /td sha256 /sha1 $CertThumbprint /tr $TimeServer /d "Virtual COM Driver" $file

if ($LASTEXITCODE -ne 0) {

Write-Error "Failed to sign $file"

exit 1

}

} else {

Write-Warning "$file not found!"

}

}

Write-Host "All files signed successfully." -ForegroundColor Cyan

逻辑逐行解析:

-

param(...):定义可传入的参数,默认设置证书指纹和时间戳服务器。 -

$files = @( ... ):声明需签名的文件列表,覆盖双平台。 -

foreach循环遍历每个文件。 -

Test-Path检查文件是否存在,避免报错中断。 -

& signtool sign ...调用外部工具执行签名。 -

/d "Virtual COM Driver"添加描述信息,增强可识别性。 -

$LASTEXITCODE判断命令执行状态,失败则终止脚本。

该脚本可集成进CI/CD流水线(如Jenkins、GitHub Actions),实现每次提交后自动签名构建产物。

自动化批处理与CI/CD集成实践

在企业级驱动开发中,频繁的手动签名不仅低效且易出错。借助脚本化与持续集成系统,可实现“编译→签名→打包→发布”的全自动流程。

批处理脚本封装签名流程

创建 sign_all.bat 脚本简化日常操作:

@echo off

set SIGNTOOL="C:\Program Files (x86)\Windows Kits\10\bin\10.0.22621.0\x64\signtool.exe"

set CERT_THUMB=9A8B7C6D5E4F3A2B1C0D9E8F7A6B5C4D3E2F1A0B

set TSA=http://timestamp.digicert.com

echo Signing x86 driver...

%SIGNTOOL% sign /fd sha256 /td sha256 /sha1 %CERT_THUMB% /tr %TSA% /v .\x86\vcomdrv.sys

%SIGNTOOL% sign /fd sha256 /td sha256 /sha1 %CERT_THUMB% /tr %TSA% /v .\x86\vcomdrv_x86.cat

echo Signing x64 driver...

%SIGNTOOL% sign /fd sha256 /td sha256 /sha1 %CERT_THUMB% /tr %TSA% /v .\amd64\vcomdrv.sys

%SIGNTOOL% sign /fd sha256 /td sha256 /sha1 %CERT_THUMB% /tr %TSA% /v .\amd64\vcomdrv_x64.cat

if %ERRORLEVEL% == 0 (

echo Signature completed successfully.

) else (

echo Signature failed with error code %ERRORLEVEL%.

pause

)

此脚本可用于本地快速重签,亦可作为CI任务的一部分。

GitHub Actions 实现持续签名部署

以下是一个典型的 .github/workflows/driver-sign.yml 配置示例:

name: Sign and Release Driver

on:

push:

tags:

- 'v*.*.*'

jobs:

sign-driver:

runs-on: windows-latest

steps:

- name: Checkout code

uses: actions/checkout@v3

- name: Setup WDK

run: |

choco install -y windows-sdk-10.1

- name: Build driver

run: |

msbuild Driver.sln /p:Configuration=Release /p:Platform=x64

- name: Import certificate

env:

PFX_BASE64: ${{ secrets.PFX_BASE64 }}

PFX_PASSWORD: ${{ secrets.PFX_PASSWORD }}

run: |

$pfxData = [System.Convert]::FromBase64String($env:PFX_BASE64)

[IO.File]::WriteAllBytes("cert.pfx", $pfxData)

Import-PfxCertificate -FilePath cert.pfx -CertStoreLocation Cert:\LocalMachine\My -Password (ConvertTo-SecureString -String $env:PFX_PASSWORD -AsPlainText)

- name: Sign binaries

run: |

.\scripts\sign_all.bat

- name: Upload release asset

uses: actions/upload-release-asset@v1

with:

upload_url: ${{ github.event.release.upload_url }}

asset_path: ./Release/driver_package.zip

asset_name: driver_signed_${{ github.ref_name }}.zip

asset_content_type: application/zip

关键点说明:

-

secrets.PFX_BASE64存储经Base64编码的PFX证书,保障私钥安全。 -

Import-PfxCertificate将证书导入本地机器存储,供signtool使用。 - 仅当打标签(如

v1.0.0)时触发发布流程,符合版本控制规范。

CI/CD 中的签名审计与日志留存

建议在每次签名后生成摘要日志:

signtool verify /v /pa vcomdrv.sys >> signing_log.txt

内容示例:

File: vcomdrv.sys

Index Algorithm Timestamp

0 sha256 RFC3161 (http://timestamp.digicert.com)

Signature matches certificate: CN=Company Inc., O=Company Inc., S=CA, C=US

此类日志可用于合规审计、故障回溯与生命周期追踪。

代码签名最佳实践总结

| 实践项 | 推荐做法 |

|---|---|

| 哈希算法 | 始终使用SHA-256 |

| 时间戳 | 必须添加RFC 3161时间戳 |

| 证书类型 | 生产环境使用EV代码签名证书 |

| 私钥保护 | 使用HSM或USB eToken |

| 自动化 | 集成到CI/CD管道 |

| 日志记录 | 保存每次签名的输出日志 |

| 多架构支持 | 分别签名并独立.cat文件 |

遵循上述规范,不仅能通过Windows SmartScreen筛选,还能满足企业级软件分发的安全审计要求。

实战案例:构建带签名支持的虚拟设备驱动

现在进入完整实战环节:我们将从零开始构建一个可在Windows 7 x64系统上无警告安装的虚拟COM驱动,并完成全流程签名。

步骤1:搭建开发环境

- 安装 Visual Studio 2022 + WDK 10

- 创建 KMDF 驱动项目:

File → New → Project → Kernel Mode Driver - 设置目标系统为 Windows 7

- 编写基本入口函数

DriverEntry和设备创建逻辑

步骤2:配置 INF 文件

[Version]

Signature="$WINDOWS NT$"

Class=Ports

ClassGuid={4D36E978-E325-11CE-BFC1-08002BE10318}

Provider=%ManufacturerName%

CatalogFile=vcomdrv_x64.cat

DriverVer=06/21/2024,1.0.0.0

[Manufacturer]

%ManufacturerName%=DeviceList,NTamd64

[DeviceList.NTamd64]

%DeviceName%=VComDevice,ROOT\VCOMDRV

[VComDevice]

CopyFiles=Drivers_Dir

[Drivers_Dir]

vcomdrv.sys

[DestinationDirs]

Drivers_Dir=10,%DRIVERS_DIR%

[Strings]

ManufacturerName="My Company Inc."

DeviceName="Virtual COM Port Driver"

DRIVERS_DIR="system32\drivers"

步骤3:编译并生成CAT文件

使用Inf2Cat工具生成目录文件:

Inf2Cat /driver:. /os:7_X64

成功后生成 vcomdrv_x64.cat 。

步骤4:执行签名

signtool sign /v /fd sha256 /a /tr http://timestamp.digicert.com /td sha256 vcomdrv.sys

signtool sign /v /fd sha256 /a /tr http://timestamp.digicert.com /td sha256 vcomdrv_x64.cat

步骤5:在纯净Win7 x64测试机安装

- 将证书导入“受信任的根证书颁发机构”

- 运行

pnputil -i -a vcomdrv.inf - 观察设备管理器是否显示新COM端口

若一切顺利,则表示驱动已成功通过签名验证并加载至内核。

🎯 最终成果:无需启用Test Signing模式,即可在原生Win7 x64系统中静默安装自定义驱动。

以上内容构成了驱动代码签名从理论到落地的完整知识体系,覆盖了工具使用、多架构适配、自动化集成与真实部署场景,为后续的质量保障与上线评估奠定坚实基础。

7. 驱动安装后系统稳定性检测

7.1 使用Windows Performance Recorder(WPR)进行性能数据采集

在驱动程序成功加载进入内核后,首要任务是评估其对系统资源的占用情况。Windows Performance Recorder(WPR)作为Windows内置的高性能事件跟踪工具(ETW),能够以极低开销捕获CPU、内存、磁盘I/O、中断请求级别(IRQL)等关键指标。

启动WPR需以管理员权限运行命令提示符,并执行以下命令开启一个持续60秒的性能记录会话:

wpr -start GeneralProfile -filemode -duration 60

参数说明:

- GeneralProfile :预设配置,包含基本的CPU和内存采样;

- -filemode :将输出保存为 .etl 文件;

- -duration 60 :设定录制时长为60秒。

录制结束后,系统自动生成 .etl 文件(默认路径 %ProgramData%\Microsoft\Windows\WPR\ ),可用于后续分析。

7.2 利用WPA(Windows Performance Analyzer)深度解析ETL日志

生成的ETL文件可通过WPA进行可视化分析。操作步骤如下:

- 启动WPA并加载ETL文件;

- 在“Graphs”面板中展开“CPU Usage (Sampling)”视图;

- 过滤目标驱动模块名称(如

mydriver.sys); - 查看其在DPC/ISR上下文中的执行频率与耗时。

下表展示某驱动在60秒内引发的中断行为统计示例:

| 模块名 | DPC调用次数 | 平均延迟(μs) | 最大延迟(μs) | 占用CPU时间(ms) |

|---|---|---|---|---|

| mydriver.sys | 1,842 | 15.3 | 248 | 287 |

| ndis.sys | 937 | 8.7 | 102 | 134 |

| dxgkrnl.sys | 612 | 21.4 | 310 | 412 |

| storport.sys | 403 | 12.1 | 197 | 89 |

| kbdclass.sys | 301 | 5.2 | 67 | 43 |

| mouclass.sys | 288 | 4.9 | 58 | 37 |

| fltmgr.sys | 1,105 | 9.8 | 143 | 120 |

| ntoskrnl.exe | 2,310 | 7.1 | 89 | 521 |

| watchdog.sys | 12 | 3.4 | 41 | 8 |

| pci.sys | 67 | 6.2 | 78 | 21 |

| acpi.sys | 154 | 10.5 | 132 | 56 |

| hal.dll | 89 | 5.8 | 73 | 33 |

若发现驱动频繁触发高IRQL或单次处理超过100μs,可能引起音频卡顿、鼠标延迟等问题,需优化中断服务例程(ISR)逻辑。

7.3 驱动验证程序(Verifier)启用高级校验规则

Driver Verifier 是微软提供的内核级调试机制,可强制暴露驱动中的非法操作。通过图形界面或命令行启用:

verifier /standard /driver mydriver.sys

常用校验项包括:

- 池内存分配/释放匹配检查;

- 分页代码在DISPATCH_LEVEL调用检测;

- 自旋锁使用合法性验证;

- 句柄泄漏监控;

- DMA操作边界校验。

启用后重启系统,操作系统将在运行过程中主动触发异常以暴露问题。例如,若驱动在IRQL > APC_LEVEL时调用 ExAllocatePool ,Verifier 将立即抛出 BugCheck 0xC4: DRIVER_VERIFIER_DETECTED_VIOLATION ,并在蓝屏中显示违规函数地址。

7.4 内存转储(Memory Dump)采集与WinDbg故障溯源

当系统出现不稳定甚至蓝屏时,应配置完整内存转储以便深入分析。设置方法如下:

- 打开“系统属性” → “高级” → “启动和恢复”;

- 设置“写入调试信息”为“完整内存转储”;

- 指定转储路径(如

C:\Windows\MEMORY.DMP);

蓝屏发生后,使用WinDbg打开DMP文件,执行以下命令定位根源:

!analyze -v ; 自动分析崩溃原因

lmvm mydriver ; 查看驱动加载信息

!pool <address> ; 查询指定内存块归属

kb ; 显示调用栈

典型输出片段示例:

BUGCHECK_STR: 0xC4_D1

PRIMARY_PROBLEM_CLASS: DRIVER_VERIFIER_DETECTED_VIOLATION

DEFAULT_BUCKET_ID: VERIFIER_DRIVER_UNLOADED_WITHOUT_CANCELLING_PENDING_OPERATIONS

PROCESS_NAME: System

CURRENT_IRQL: 2

LAST_CONTROL_TRANSFER: from fffff80002e1a3b0 to fffff80002dcb5c0

STACK_TEXT:

fffff880`03d53ab8 fffff800`02e1a3b0 : 00000000`000000c4 ...

fffff880`03d53ac0 fffff800`02dd9a1a : fffffa80`0ab0f520 ...

fffff880`03d53b20 fffff880`01a024cd : fffffa80`0ab0f520 ...

结合符号服务器( .symfix; .reload ),可精确定位至源码行。

7.5 长期稳定性测试与自动化监控方案

为确保驱动在长时间运行下的可靠性,建议部署周期性压力测试脚本。以下是一个PowerShell脚本示例,用于每小时检查驱动服务状态并记录资源占用:

$LogPath = "C:\Logs\DriverStability.log"

while ($true) {

$Service = Get-WmiObject -Class Win32_Service -Filter "Name='MyDriverSvc'"

$Proc = Get-Process -Name System -ErrorAction SilentlyContinue

$MemUsage = $Proc.PrivateMemorySize64 / 1MB

$Timestamp = Get-Date -Format "yyyy-MM-dd HH:mm:ss"

Add-Content -Path $LogPath -Value "$Timestamp | Status: $($Service.State) | Mem: $MemUsage MB"

Start-Sleep -Seconds 3600

}

同时,使用Task Scheduler配置该脚本随系统启动自动运行,并结合Event Viewer订阅ID为 7036 的服务状态变更事件,形成闭环监控。

7.6 多场景兼容性验证流程

最后需在多种环境下验证驱动表现:

| 测试场景 | 验证内容 | 工具/方法 |

|---|---|---|

| 正常启动 | 驱动能否自动加载 | sc query MyDriverSvc |

| 睡眠唤醒 | 电源IRP处理是否正确 | powercfg /requests + 日志 |

| 热插拔设备 | PnP IRP响应及时性 | Device Manager + WPR |

| 高负载CPU | 是否导致调度延迟 | Stress-ng + WPA |

| 多驱动共存 | 与杀毒/虚拟化驱动冲突检测 | Process Monitor + Minidump |

| 安全软件拦截 | 是否被EDR误判为恶意行为 | Sysmon + Defender ATP |

| 不同硬件平台 | PCI/USB枚举兼容性 | VM与物理机交叉测试 |

| 长时间运行(72h+) | 内存增长趋势与句柄泄漏 | RAMMap + Task Manager |

| 强制卸载 | 能否安全停止且无残留 | sc stop , sc delete |

| 系统更新后 | 更新KB补丁后是否仍能正常加载 | Windows Update + Reboot Test |

| UEFI Secure Boot | 在启用Secure Boot时能否绕过限制 | BIOS设置 + DSEO兼容测试 |

| 虚拟化环境 | Hyper-V/VMware中是否功能完整 | Guest OS测试 + Nested Paging |

通过上述多维度检测体系,可全面评估驱动在真实生产环境中的健壮性与适应能力。

简介:64位驱动加载工具与签名工具是专为Windows 7 64位系统设计的关键组件,用于解决未签名或自定义驱动程序的安装问题。由于该系统强制实施驱动签名验证机制,普通32位或未签名驱动无法直接运行。本工具包集成如DSEO、DSI等驱动加载工具及数字签名工具,支持绕过签名强制策略和对驱动进行本地签名,广泛应用于驱动开发、测试与系统维护场景。经过实际测试,该压缩包可帮助开发者和高级用户在确保操作安全的前提下,完成驱动的加载、签名与部署,适用于调试、实验及特定硬件兼容性处理。使用时需注意安全风险、操作规范及法律合规性。

1154

1154

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?