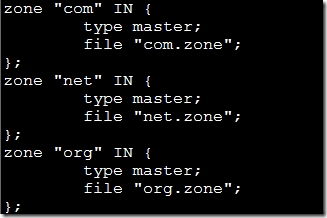

(3)在”/etc/named.rfc1912.zones”文件中定义区域(com、net和org):

(4)将“/var/named/named.ca”文件的内容改为我们自建的根DNS的内容:

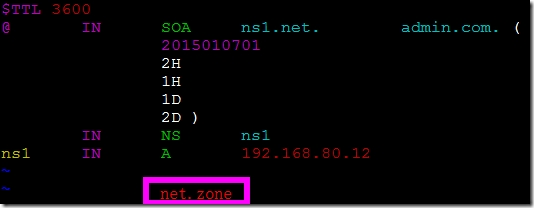

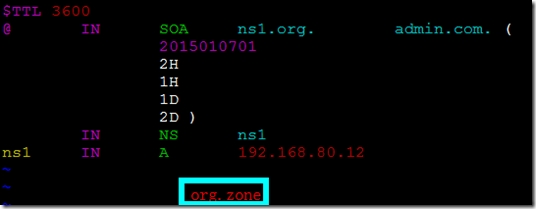

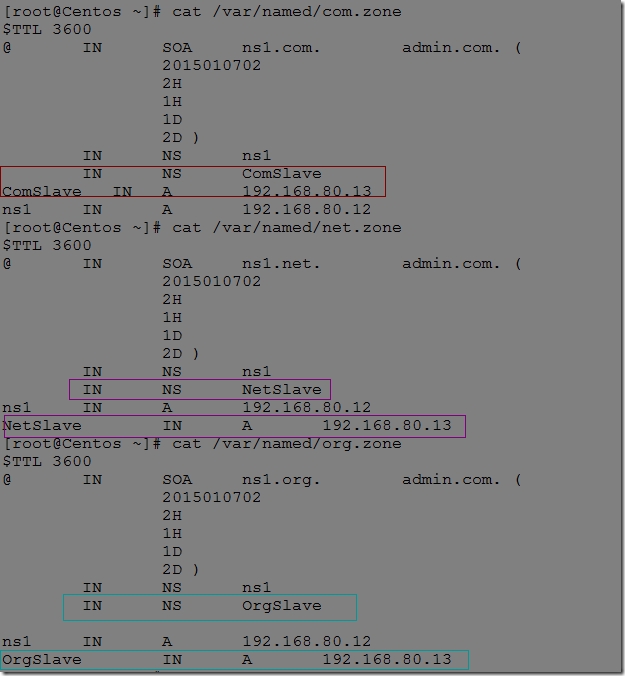

(5)在“/var/named/”目录下新建三个区域文件(com.zone,net.zone,org.zone):

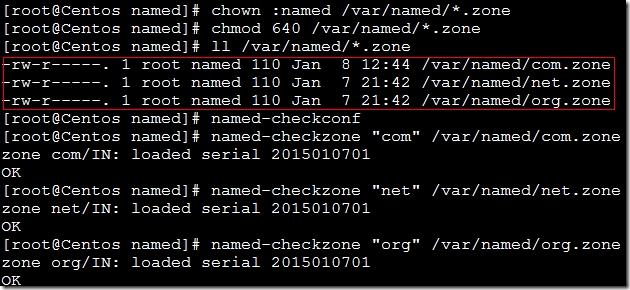

(6)修改com.zone,org.zone和net.zone的权限及属组,并检查语法:

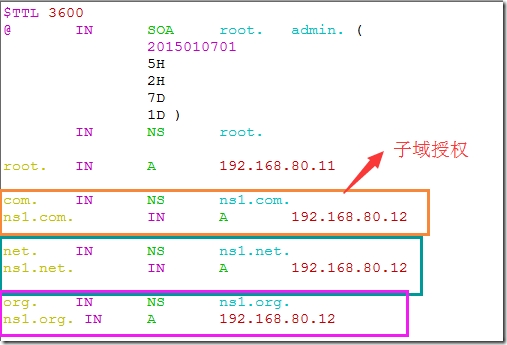

(7)在根域DNS(192.168.80.11的主机)上对刚刚创建的三个域做子域授权:

【子域授权】

子域授权创建步骤:

第一步:划分子域(例如上面即是对根域.划分了三个子域com./net./org.)。

第二步:完成授权

在主DNS(192.168.80.11主机)上完成子域的授权,即添加子域相应的NS记录和粘附A记录:

(8)用rndc reload命令重新载入根域DNS和一级域DNS的配置文件和区域文件;

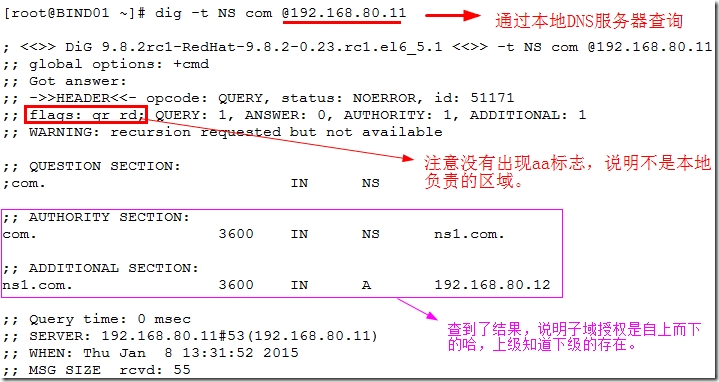

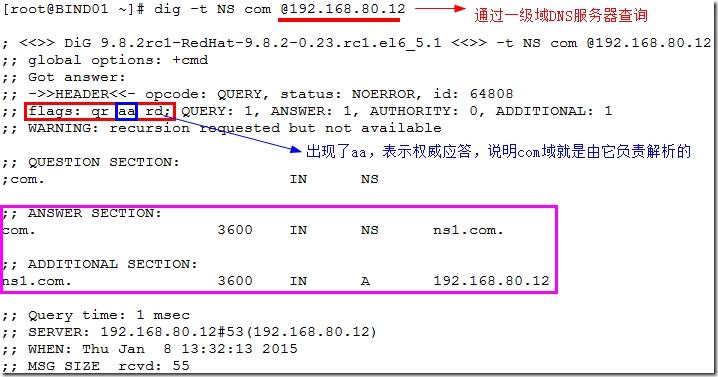

(9)用dig命令在根域DNS(192.168.80.11主机)服务器上测试:

【配置反向解析】

下面配置反向解析区域,使得一级域DNS(192.168.80.12主机)既能够实现正向解析也能够做反向解析。

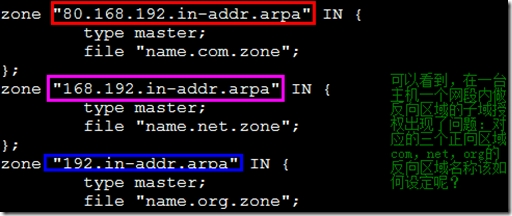

(1)修改主配置文件“/etc/named.rfc1912.zones”,加入以下内容:

说明:

反向解析的子域授权比较麻烦,在内网做的话, 基本上都是整段授权, 所以比较容易。而对于不满一个网段的授权,就很复杂了, 差不多有两种方法, 第一种是一个IP一个zone, 另外一种是CNAME 。

这里不做过深的研究,只以com域为例演示反向区域的解析,并把实验适当简化(朋友们做相关实验的时候,最好每个一级域用一个网段实现)

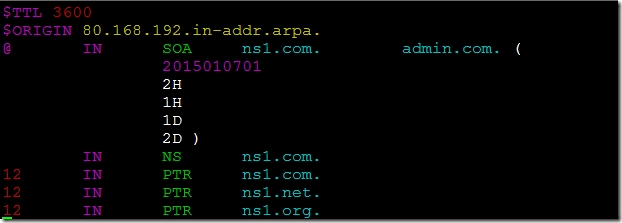

(2)在/var/named/目录下创建区域文件“name.com.zone”:

这里我们只配置com域的反向解析哈,其他两个就不做了。

(3)设置好权限和属组并重新加载配置文件和区域文件;

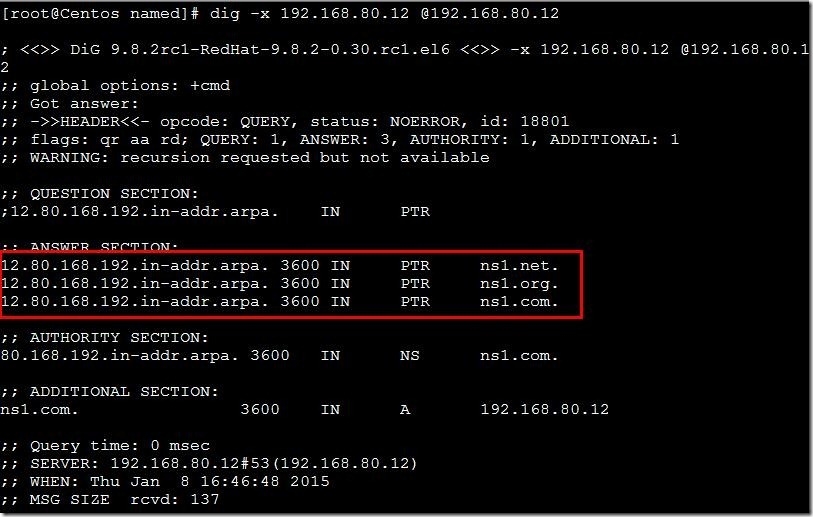

(4)用dig命令检验配置结果:

3、在192.168.80.13Linux主机上实现根域和一级域DNS服务器的辅助DNS:

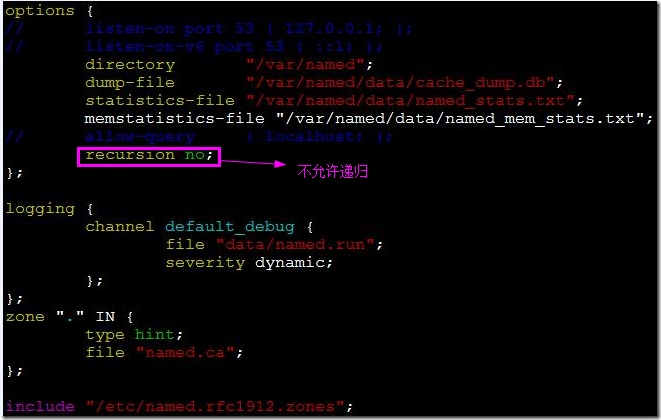

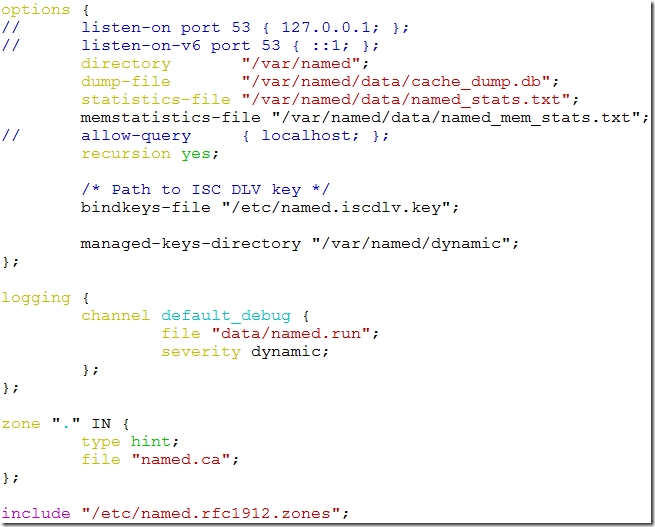

(1)安装bind服务并编辑主配置文件/etc/named.conf:

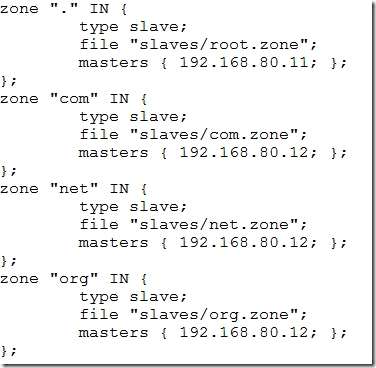

(2)编辑/etc/named.rfc1912.zones,添加如下记录:

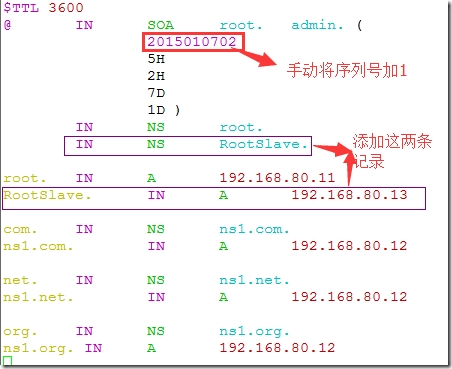

(3)在根域DNS(192.168.80.11主机)的区域文件/var/named/root.zone中添加辅助DNS的NS记录和相应的粘附A记录,并重新加载区域文件:

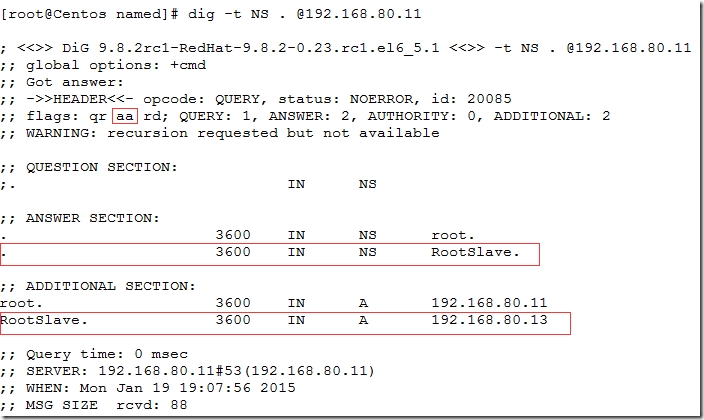

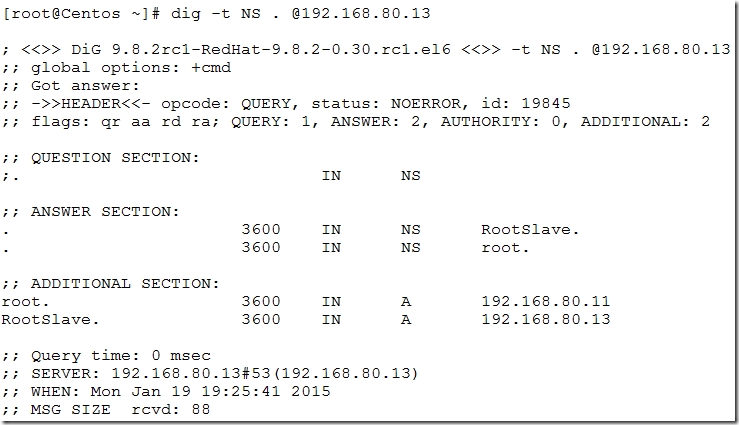

用dig命令测试:

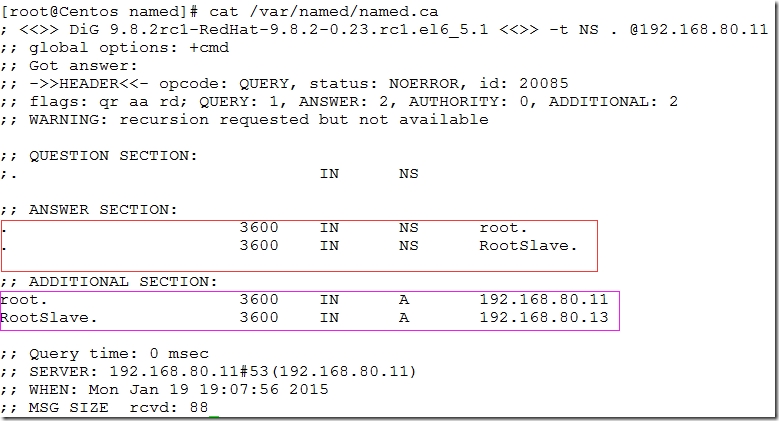

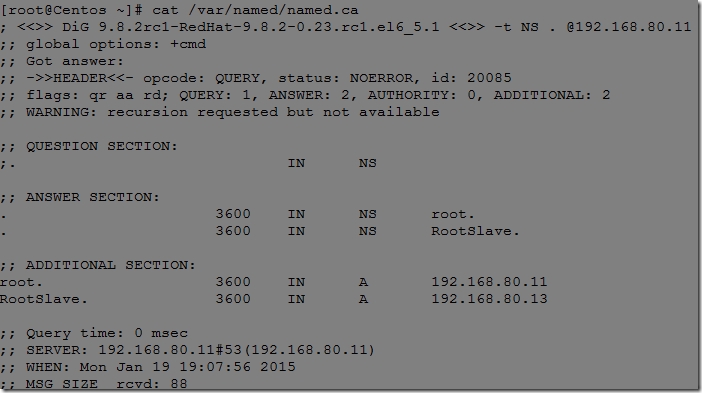

(4)在辅助DNS(192.168.80.13主机)上,编辑/var/named/named.ca文件,将上图中用dig命令查询的结果复制到/var/named/named.ca中:

(5)在一级域DNS(192.168.80.12主机)的区域文件/var/named/root.zone中添加辅助DNS的NS记录和相应的粘附A记录(注意修改序列号),并重新加载区域文件:

(6)在辅助DNS上启动named服务;

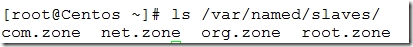

(7)在辅助DNS上查看相应的区域文件是否已经同步过来:

(8)用dig命令验证:

4、在192.168.80.14Linux主机上实现magedu.com, test.net和magelinux.org域的解析,并给本地客户端(win7物理机)递归:

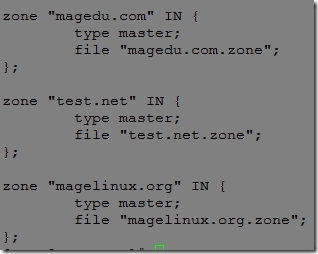

(1)修改主配置文件:

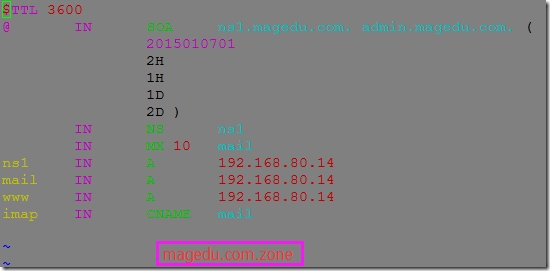

(2)创建区域文件:

其它两个区域文件参照写即可,篇幅限制,不在赘述!

(3)编辑/var/named/named.ca文件,将根域的NS记录和A记录添加进去:

(4)检查配置文件和区域文件的属主、属组,并检查语法错误;

(5)在一级域DNS(192.168.80.12主机)上,完成子域授权,并重新载入区域文件:

其它二个子域的授权参照即可。

(6)回到二级域DNS(192.168.80.14主机),启动named服务;

(7)在win7物理机上测试:

5、配置ACL:

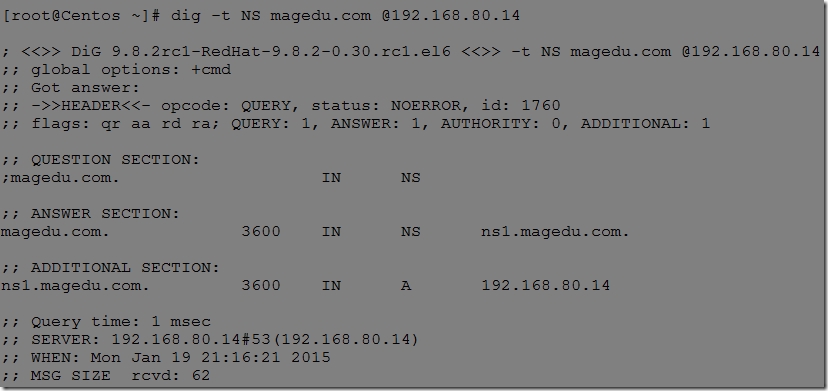

在上面的案例中,二级域DNS服务器允许所有客户端递归查询(只要网络通信没问题),例如在一级域DNS服务器上查询:

【配置ACL】

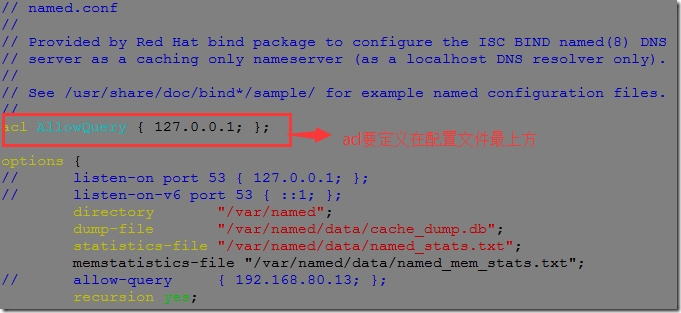

在二级域DNS服务器上配置ACL,只允许本机回环地址127.0.0.1查询:

(1)先定义acl:

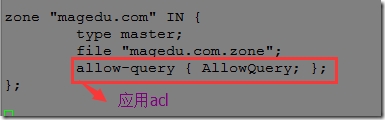

(2)acl定义后需要应用在区域文件中:

(3)重新载入配置文件;

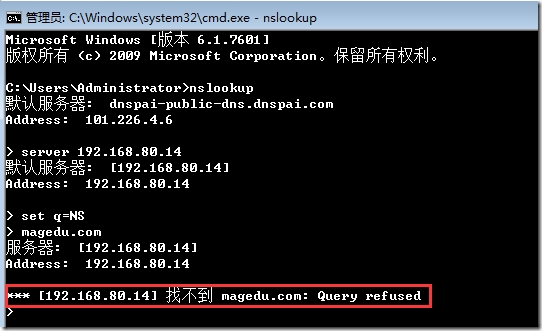

(4)验证结果:

上面用192.168.1.3这台win7物理机查询是可以查到的,现在再次做查询:

拒绝查询哈!

二、BIND的日志功能:

1584

1584

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?