0x00 背景

上周,发现了finecms的一些后台的洞,斗哥先从配置文件写入开始分析,然后再结合本篇的存储XSS进行GetShell,本篇分析下存储XSS的问题,最终通过这两类洞的组合利用GetShell,期待与师傅们的交流讨论。

0x01 审计过程

0x00 相关环境

源码信息:FineCMS v5.3.0 bulid 20180206

问题文件: \finecms\finecms\system\core\Log.php

漏洞类型:存储型XSS

0x01 漏洞分析

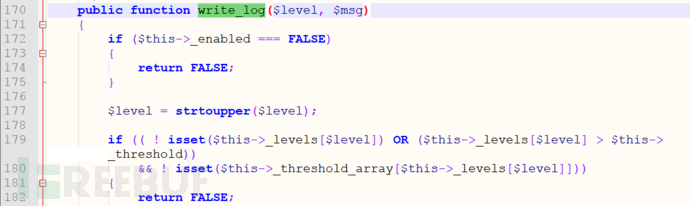

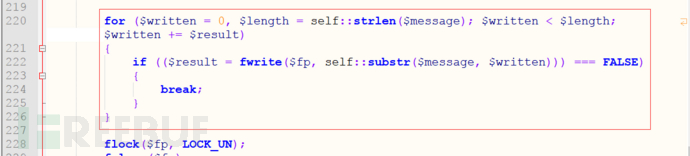

在\finecms\finecms\system\core\Log.php文件中的第170-237行中,发现write_log方法,通过分析代码发现传入的$msg变量在传递到fwrite方法中的过程没有经过安全处理,直接写到文件中,可能存在文件写入的问题。

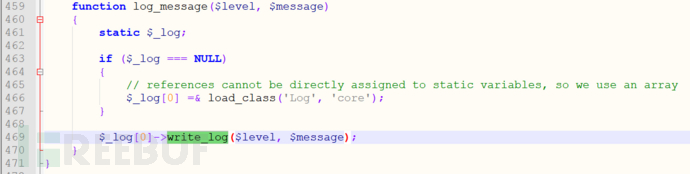

通过寻找write_log方法被调用的位置,在\finecms\finecms\system\core\Common.php文件中的第469行中发现被调用的位置。

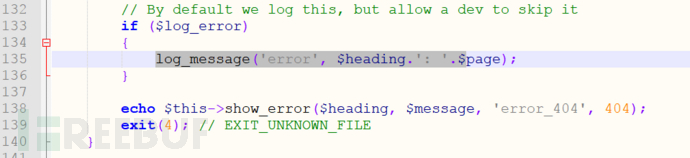

寻找log_message方法被调用的位置,发现log_message被调用的位置很多,现在以如下文件中的代码分析为例,在\finecms\finecms\system\core\Exceptions.php文件中的show_404方法的第135行中的代码调用了log_message。

寻找show_404方法被调用的位置,在\finecms\finecms\system\core\CodeIgniter.php文件中的第494行发现调用的位置,且传入的数据是$RTR->directory.$class.'/'.$method,通过分析该文件的代码可以知道$class和$method是在传入参数值后在router中未找到相应的文件或方法的值,然后将这些数据进行拼接,通过show_404方法去调用log_message再调用write_log写入

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1765

1765

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?