IIS短文件名泄露漏洞(高危)

该漏洞属于OS的IIS7.5以下版本都存在,需要安装微软的专项补丁:

1、修改注册列表(可在开始中运行cmd命令,输入regedit,按回车)

HKLM¥SYSTEM¥CurrentControlSet¥Control¥FileSystem¥NtfsDisable8dot3NameCreation的值为1,再重启服务器。(此修改只能禁止NTFS8.3格式文件名创建,已经存在的文件的短文件名无法移除)

2、检查安装UrlScan(针对短文件名泄露),以及360主机卫士(已配置)

3、上述两步ok后,随意访问该网站的几个网页或等待2分钟。

检测到目标存在DNS域传送漏洞(高危)

此漏洞为DNS服务漏洞,需要网络管理员协助处理。

iis6.0远程代码执行漏洞(CVE-2017-7269)(高危)

该漏洞通常在Windows Server 2003 R2 IIS 6.0环境下出现,彻底解决方法为升级到winserver2012及以上版本。

临时处理方案:

本地关闭WebDAV,步骤如下:

1、选中右侧边栏WebDAV“右键” ----->“禁止”(Prohibited),关闭WebDAV后无需重启IIS,配置即可生效。

2、最好打一下补丁: winServer2003系统关于WebDAV漏洞的补丁

敏感信息泄露(低危)

具体看什么信息泄露,针对性处理。网站IP地址信息泄露、电话号码、电子邮件泄露、按照扫描报告中的路径找到对应页面,去掉IP或电话、邮件地址等,除了不能去掉的(和用户确认)在处理报告中另行说明。

检测到目标服务器存在应用程序错误(低危漏洞-Web应用程序错误)(低危)

修改网站web.config配置,已关闭详细错误信息显示。将mode值修改为On

检测到目标网站存在无效链接(低危)

删除或修改报告中指出的无效链接。扫描报告中会指出具体无效链接。

检测到目标web应用表单密码类型输入启用了自动完成操作(低危)

具体根据报告中指出的页面路径修改页面中密码输入框autocautocomplete属性设置为off。

例如:

检测到基于HTTP连接的登录请求(低危)

出现此漏洞说明网站未使用HTTPS证书形式登录,目前v6.5版本已对登录密码进行javascript加密再到后台解密方式处理。

检测出目标web应用表单存在口令猜测攻击(低危)

但一般建议是登录框不要放首页,而是直接放跳转链接,首选!

其次,登录处增加验证码。可能存在弱口令,请及时修改口令。

点击劫持:X-Frame-Options未配置(低危)

配置 IIS 发送 X-Frame-Options 响应头,添加下面的配置到 Web.config 文件中

……

7.0开始已配置,之前版本到web.config中手动修改。

WEB服务器禁用OPTIONS(中危?)

WEB服务器启用了OPTIONS方法,对网站会存在一些漏洞,漏洞类型:配置错误,漏洞描述:攻击者可利用OPTIONS方法获取服务器的信息,进而进行进一步攻击。为了网站的安全,我们应该禁止WEB服务器启用了OPTIONS方法!下面是具体方法步骤。 https://jingyan.baidu.com/article/4e5b3e19f7613d91901e2488.html?qq-pf-to=pcqq.c2c

表单隐藏域以及viewstate参数未加密问题(低危)

2016-12-22日发的《MatriXayWeb应用安全评估报告》,中,提到了14项低危漏洞全部是表单隐藏域问题(下图为典型情况):

URL

http://www.sb.qdedu.net/index.html

弱点

nsy(__VIEWSTATE=h8x/SIKGE92PJcQP5T2yE04H84UP+lUKx98/PxknjZjHLdXzxpErBlbpL1lllICiDC6LUeMcSUAkCs6EhEE8p+QdsH8gwgy93lLR3U2wuN8deLpTBFiaP6fPbTg=)

等级

低危

URL

http://www.sb.qdedu.net/index.aspx?pkId=295

弱点

nsy(__VIEWSTATE=qbSj4N4Fnh76LkxfEnmjGrhNKDYmCr8AUyHxWijBEPvGH3GFaFaFMVfCrORc5pg8UwFL3DX0UCS4/+9N7vXOV8iMwBW+JdkaUoRlgb0IQiOmkBNRMnRmklR+oyg=)

等级

低危

URL

http://www.sb.qdedu.net/index_339.html

弱点

nsy(__VIEWSTATE=czsMtGGRECDQ1YgHBSRqKKrjL9P24B3hxAhkeEjGoUf0juTBWxJde8UWn6zp3X5KRSFTTmrtNv/Bo5XoB5ZxQVdxNJdC0kimp0VY/ADOexk+HwH3c0NeHJwlcuE=)

等级

低危

对此我们做以下说明:

这两个漏洞的出现是由于页面上存在未进行特殊加密的VIEWSTATE参数导致,只需将这些页面中的VIEWSTATE参数进行系统加密就不会出现这两个漏洞了。加密方式如下:

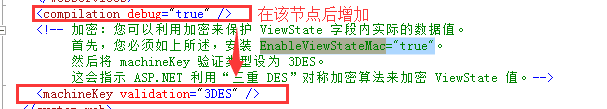

1、在web.config文件中的“”节点之后添加“”节点,该节点的目的是选择viewstate系统加密方式,我们选择的是3DES加密。

2、编辑漏洞报告中出现该问题的所有页面,对页面中最顶部的节点进行修改,以managerBanner.aspx这个页面为例:

在 该节点中添加EnableViewStateMac="true",将该节点改为 既可,该属性的作用是开启系统viewstate加密。

IIS HTTP.sys整数溢出漏洞

URL

详情

风险

http://www.xjjy.gov.cn/images/uploadfiles/201701/20170113150910_5918.jpg

发现IIS服务器的HTTP.sys整数溢出,任意代码执行漏洞。

高危

1、IIS HTTP.sys 整数溢出漏洞

官方补丁下载地址:

https://support.microsoft.com/zh-cn/kb/3042553。

通过 Windows 更新机制,选择 KB3042553 安全更新进行系统升级。

以下漏洞需要升级到6.5safe以上版本修复

2、SQL注入漏洞(报告里一般定级为“高危”)

3、LoginService、CanlendarService漏洞(高危)

4、跨站脚本攻击漏洞(高危)

5、Http头Hostname攻击(高危)

以上定位高危的漏洞,不同的扫描软件定级有所不同,其危险性也不都是如这些第三方报告中所述,万朋网站系统V6.1主要体现在留言板的交互界面、自定义表单的填报、问卷调查、查询等处,虽被报告定级为高危,但经测试,实际上不大会对网站使用造成破坏。

URL 这两个漏洞的出现是由于页面上存在未进行特殊加密的VIEWSTATE参数导致,只需将这些页面中的VIEWSTATE参数进行系统加密就不会出现这两个漏洞了。加密方式如下:

1、在web.config文件中的节点之后添加节点,该节点的目的是选择viewstate系统加密方式,我们选择的是3DES加密。

2、编辑漏洞报告中出现该问题的所有页面,对页面中最顶部的节点进行修改,以managerBanner.aspx这个页面为例:

在

该节点中添加EnableViewStateMac="true",将该节点改为

既可,该属性的作用是开启系统viewstate加密。这两个漏洞的出现是由于页面上存在未进行特殊加密的VIEWSTATE参数导致,只需将这些页面中的VIEWSTATE参数进行系统加密就不会出现这两个漏洞了。加密方式如下:

1、在web.config文件中的节点之后添加节点,该节点的目的是选择viewstate系统加密方式,我们选择的是3DES加密。

2、编辑漏洞报告中出现该问题的所有页面,对页面中最顶部的节点进行修改,以managerBanner.aspx这个页面为例:

在

该节点中添加EnableViewStateMac="true",将该节点改为

既可,该属性的作用是开启系统viewstate加密。在web.config文件中的节点之后添加节点,该节点的目的是选择viewstate系统加密方式,我们选择的是3DES加密。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?