Vulhub漏洞系列:Atlassian Confluence 路径穿越与命令执行漏洞(CVE-2019-3396)

00.前言

这篇文章将对该漏洞进行简介并复现,同时简要说明Vulhub的使用方法,适合小白一起学习,大佬看看就好☺

01.Atlassian Confluence 简介

Atlassian Confluence(简称Confluence)是一个专业的wiki程序(是一种在网络上开放且可供多人协同创作的超文本系统)。它是一个知识管理的工具,通过它可以实现团队成员之间的协作和知识共享。

Confluence 不是一个开源软件,非商业用途可以免费使用。

其使用简单,但它强大的编辑和站点管理特征能够帮助团队成员之间共享信息,文档协作,集体讨论;目前,Confluence被用于广泛地用于项目团队,开发团队,市场销售团队。

02.漏洞描述

在Widget连接器中的Confluence Server和Data Center中存在一个服务器端模板注入漏洞。 攻击者可以利用此问题在运行漏洞版本的Confluence Server或Data Center的系统上实现服务器端模板注入,路径遍历和远程代码执行。

6.6.12之前的版本,从6.12.3之前的6.7.0版本(6.12.x的固定版本)到6.13.3之前的版本6.13.0(6.13的固定版本)的所有版本的Confluence Server和Confluence数据中心。 x)和6.14.2之前的6.14.0版本(6.14.x的固定版本)开始。

参考:https://confluence.atlassian.com/doc/confluence-security-advisory-2019-03-20-966660264.html

原理:https://paper.seebug.org/884/

03.漏洞复现

靶机ip:192.168.10.139,os:Ubuntu 16.04 LTS

攻击主机:ip:192.168.10.131, os:Win7,工具:burpsuite

老样子:首先,在vulhub-master中漏洞的相应位置打开终端,输入docker-compose up -d打开环境:

docker-compose up -d

然后输入docker ps查看环境是否打开成功:

docker ps

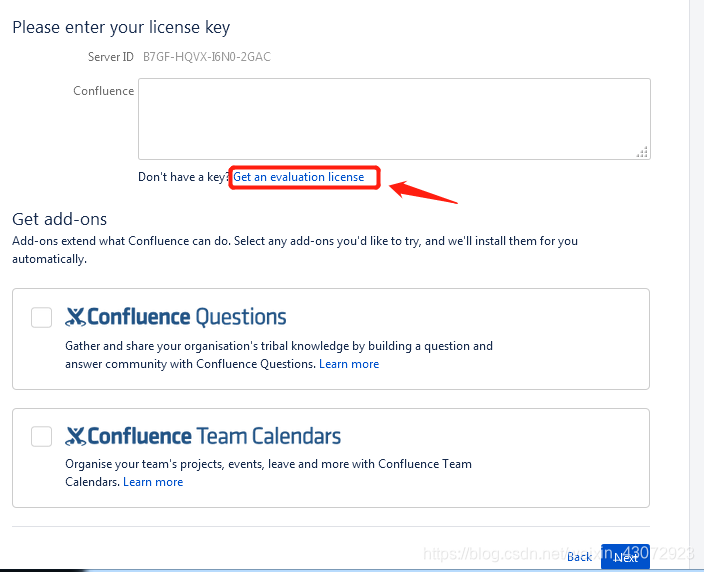

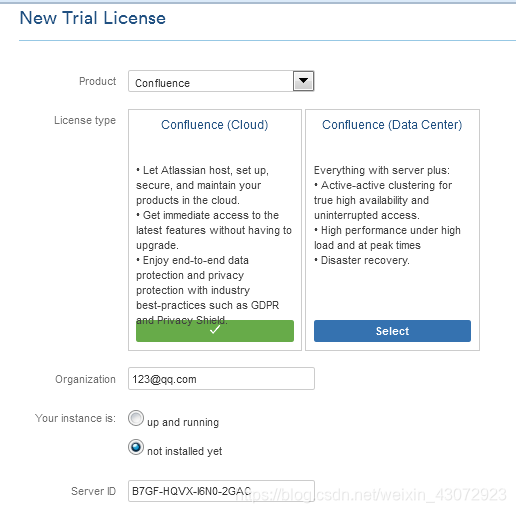

成功后接下来便可以开始漏洞的复现了。访问http://your-ip:8090会进入安装引导,选择“Trial installation”,之后会要求填写license key。点击“Get an evaluation license”,去Atlassian官方申请一个Confluence Server的测试证书(不要选择Data Center和Addons):

0x01安装

1:选择“Trial installation”

2:点击“Get an evaluation license”

3:申请一个Confluence Server的测试证书(不要选择Data Center和Addons)

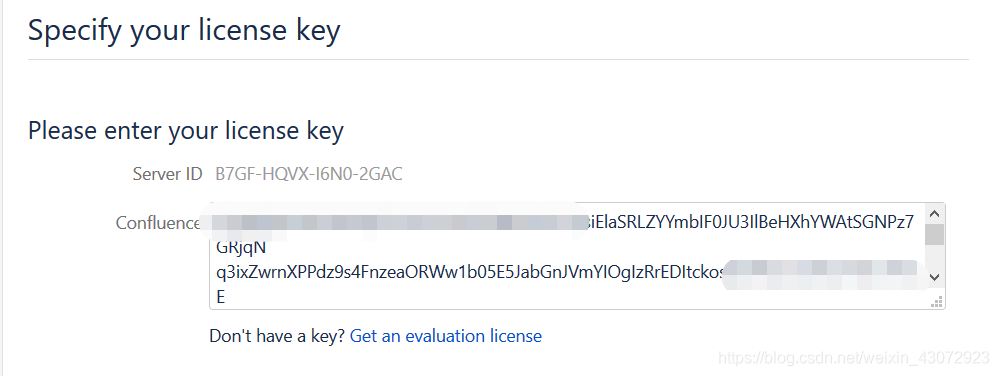

4:申请的时候比较慢,将KEY复制并粘贴到登录页,然后点击Next安装即可。这一步小内存VPS可能安装失败或时间较长(建议使用4G内存以上的机器进行安装与测试),请耐心等待。

5:如果提示填写cluster node,路径填写 /home/confluence即可

本文详细介绍了如何复现Atlassian Confluence的CVE-2019-3396漏洞,涉及路径穿越和远程代码执行。通过Vulhub环境,演示了从安装Confluence到利用漏洞读取系统文件(如`/etc/passwd`)和执行远程代码的过程。修复该漏洞的方法是升级Confluence到最新版本。

本文详细介绍了如何复现Atlassian Confluence的CVE-2019-3396漏洞,涉及路径穿越和远程代码执行。通过Vulhub环境,演示了从安装Confluence到利用漏洞读取系统文件(如`/etc/passwd`)和执行远程代码的过程。修复该漏洞的方法是升级Confluence到最新版本。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

1795

1795