背景介绍

“墨者”安全工程师发现某个基于Tomcat的Web服务器后台存在漏洞,你也一起来学习吧。

实训目标

1、了解Tomcat服务器的基本操作;

2、了解Tomcat服务器War包部署功能;

解题方向

网站常用后台弱密码登录,部署war包。

解题思路:

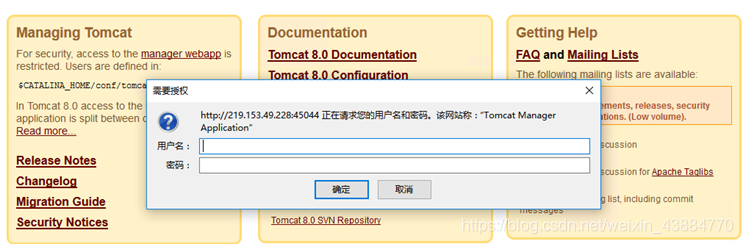

随便点击一个地方会跳出登录页面,发现提示输入用户名密码,题目提示存在弱口令,于是网上查找了tomcat默认的用户名密码,发现都不对,最后自己试出来是admin/123456

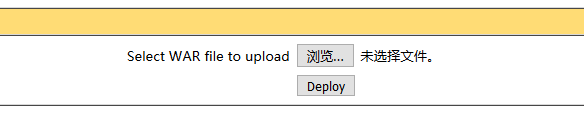

登录之后来到/manage/html页面,在WAR file to deploy地方有一个上传点,直接上传一个war的文件bm1.war

关于war木马文件如何制作可以直接百度。

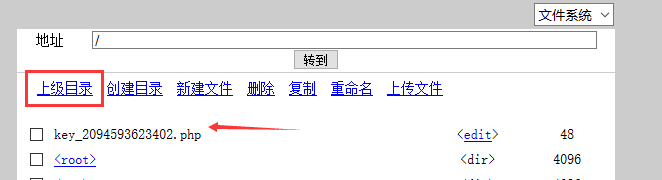

上传完成之后我们需要访问到我们刚才上传的木马文件,直接在网站根目录输入bm1就好了:http://219.153.49.228:45044/bm1/

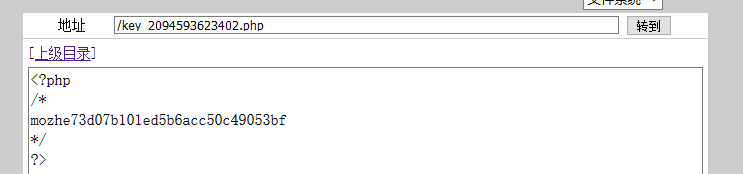

输入密码之后,返回到最顶级目录,发现key文件。

566

566

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?