目录

RE

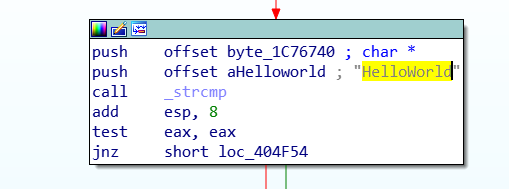

Check_1n

在程序中找到登录密码

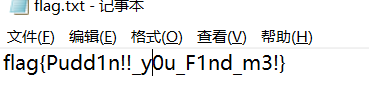

flag选项结果base64解码如下

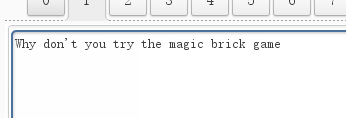

选第二个,什么都不做,结束就有flag

Misc

签到

flag就在屏幕上:flag{Welcome_To_GKCTF_2020}

Pokémon

根据开始能选择的精灵,判断出是绿宝石493

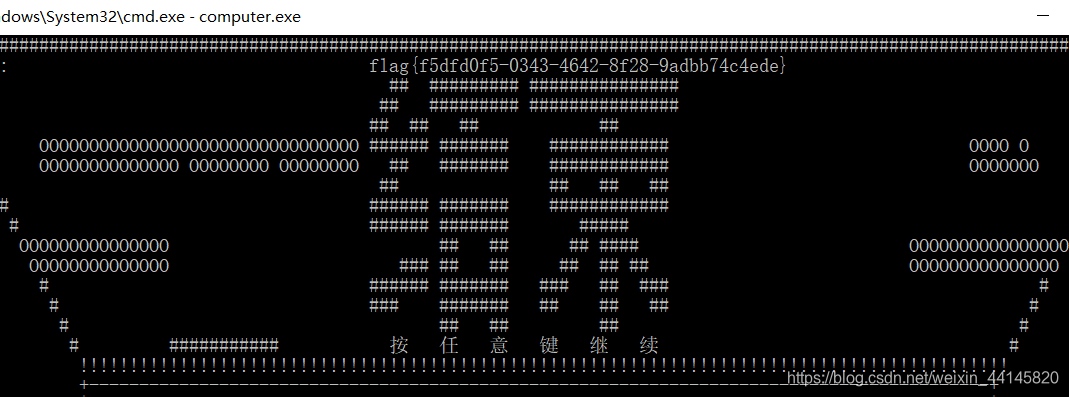

下载个通关存档,走到103号道路,就能看见flag:

flag为:flag{PokEmon_14_CutE}

Harley Quinn

打开压缩包,发现一个一串字符:FreeFileCamouflage

用AU打开,在最后发现一段dtmf

对比得到:#222833344477773338866#

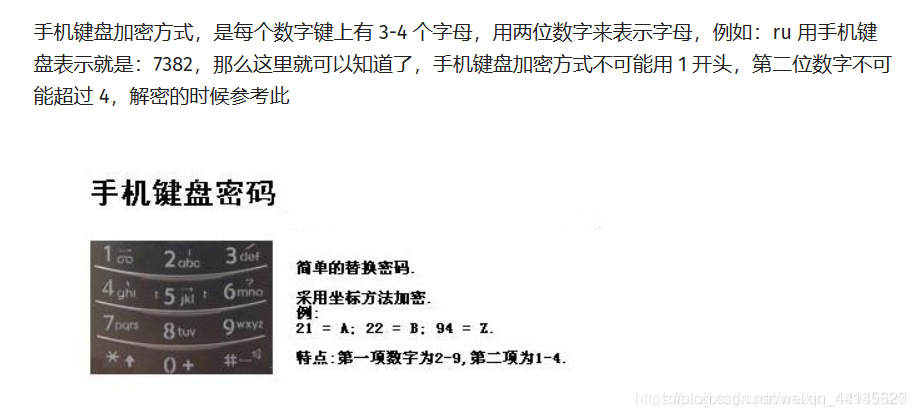

该题使用了手机键盘加密方式,原理如下:

但是直接解的话,28肯定就不对了,又从每个数字的次数着手:

比如222,记为23

8,记为81

得到密码:ctfisfun

根据最开始的提示,用该软件1.25版本提取出flag,这里好像还要把图片后缀改为jpg,不然不能识别

code obfuscation

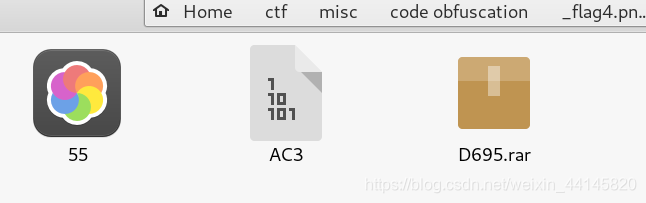

binwalk -e提取出压缩包:

之后修复二维码

首先,用ppt把断开的图片拼起来,调整一下大小,用微信扫出base(gkctf)

尝试各种base,最后base58成功

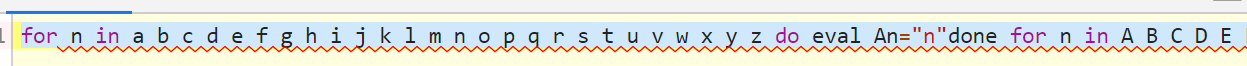

把1中的js代码扔进console执行,结果如下

刚刚看了官方WP,说这个是js混淆,提供了一个网站解密:JS混淆加密压缩

结果如下

for n in a b c d e f g h i j k l m n o p q r s t u v w x y z do eval An = "n"

done

for n in A B C D E F G H I J K L M N O P Q R S T U V W X Y Z do eval An = "n"

done

num = 0

for n in a b c d e f g h i j do eval Bn = "n"

num =

$((num + 1)) done alert("Bk=' ';Bm='"

';Bn='#

';Bs=' (';Bt=')

';By='.

';Cb=';

';Cc=' < ';Ce=' > ';Cl='

_ ';Cn=' {

';Cp='

}

';Da='

0 ';Db='

1 ';Dc='

2 ';Dd='

3 ';De='

4 ';Df='

5 ';Dg='

6 ';Dh='

7 ';Di='

8 ';Dj='

9 ';")

得到了图片中字符的对应关系,映射一下,得到一个C程序

for n in a b c d e f g h i j k l m n o p q r s t u v w x y z do eval An="n"done for n in A B C D E F G

这篇博客详细介绍了作者在GKCTF 2020比赛中的解题经历,涵盖了逆向工程、杂项、密码学和漏洞利用等类别。在逆向工程中,通过分析程序找到登录密码;在杂项挑战中,通过各种方式获取隐藏的flag,包括解压、二维码、摩斯密码等;在密码学部分,使用脚本破解加密;在PWN题中,利用off-by-null漏洞进行内存操作。博客最后提到了比赛中遇到的难点和解决思路。

这篇博客详细介绍了作者在GKCTF 2020比赛中的解题经历,涵盖了逆向工程、杂项、密码学和漏洞利用等类别。在逆向工程中,通过分析程序找到登录密码;在杂项挑战中,通过各种方式获取隐藏的flag,包括解压、二维码、摩斯密码等;在密码学部分,使用脚本破解加密;在PWN题中,利用off-by-null漏洞进行内存操作。博客最后提到了比赛中遇到的难点和解决思路。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?