系统保留端口和动态端口

系统保留端口(从0到1023)

这些端口不允许你使用,它们都有确切的定义,对应着因特网上常见的一些服务,每一个打开的此类端口,都代表一个系统服务

例如80端口就代表Web服务。21对应着FTP,25对应着SMTP、110对应着POP3等;

动态端口(从1024到65535)

当你需要与别人通信时,Windows会从1024起,在本机上分配一个动态端口,如果1024端口未关闭,再需要端口时就会分配1025端口供你使用,依此类推。

但是有个别的系统服务会绑定在1024到49151的端口上,例如3389端口(远程终端服务)。从49152到65535这一段端口,通常没有捆绑系统服务,允许Windows动态分配给你使用。

高危端口

值得关注的一般有两类,一类是利用端口进行监听扫描等,探测目标主机是否开放了某些服务,常出现在攻击准备阶段。但这并不是说这些端口就一定有问题,绝对要关闭。谈到高危端口,我们也不用如临大敌。因为没啥用,我们关注的点不在这儿。

另一类是通过这些端口获取较大管理权限,而后作为跳板,取得权限后再威胁到业务系统。

下面重点讲的,也是第二种。我将第二种又分了两个小类,可能不大准确,从攻击模式上来看,一个“主攻”权限,拿到高权限后,再通过“合理”的手段,达到黑客们想要的目的;一个是“主攻”后门,期望利用这些端口插入一些病毒文件。

第一类 较大权限

重点关注以下端口:

TCP 20(提权、远程执行),21(提权、远程执行),22(文件传输、中间人攻击),23(远程登录),3306(SQL注入),3389(远程执行),8069(远程执行,SQL注入)。

第二类 木马攻击

重点关注以下端口:

TCP 135(蠕虫病毒),137(蠕虫病毒),139(蠕虫病毒),445(永恒之蓝)

UDP 1434(缓冲区溢出攻击)

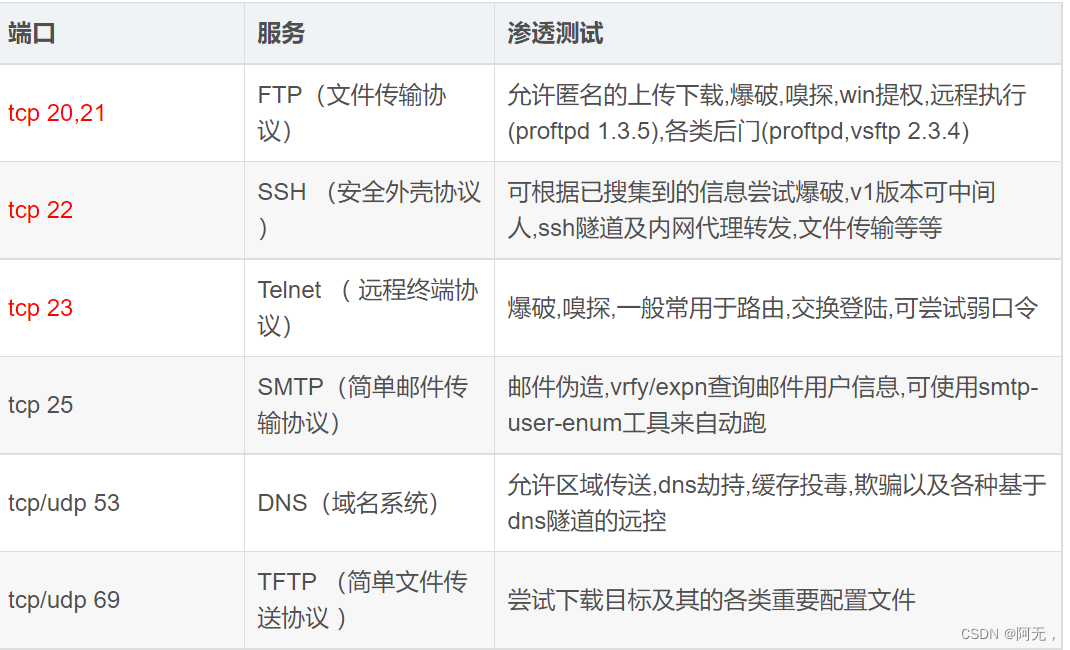

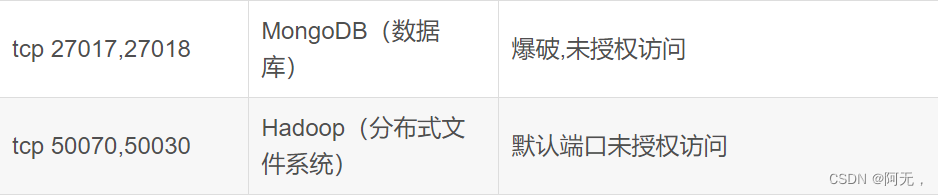

详细高危端口及漏洞利用方式

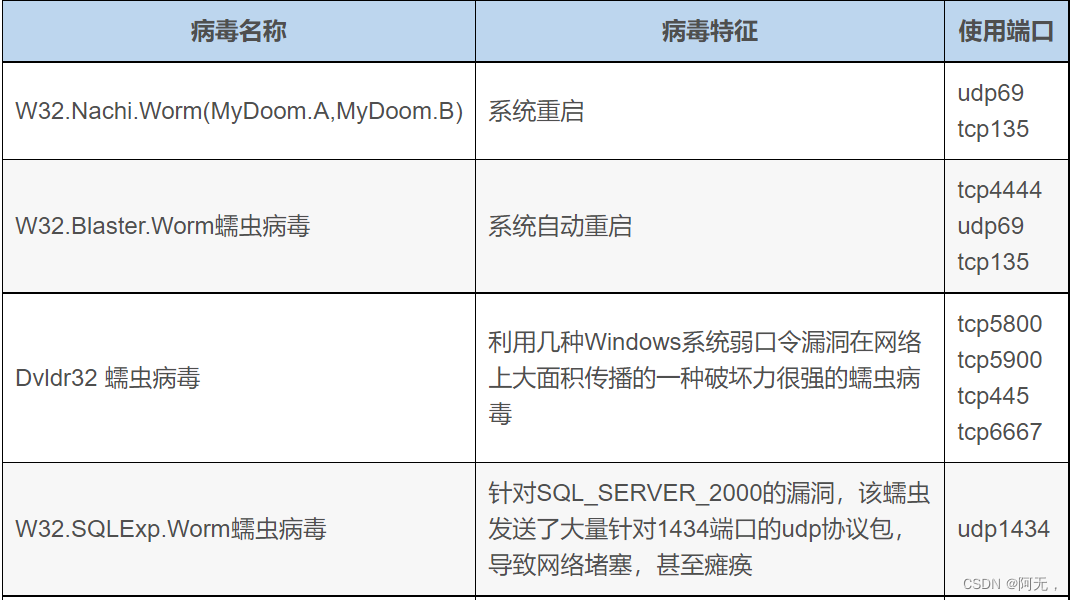

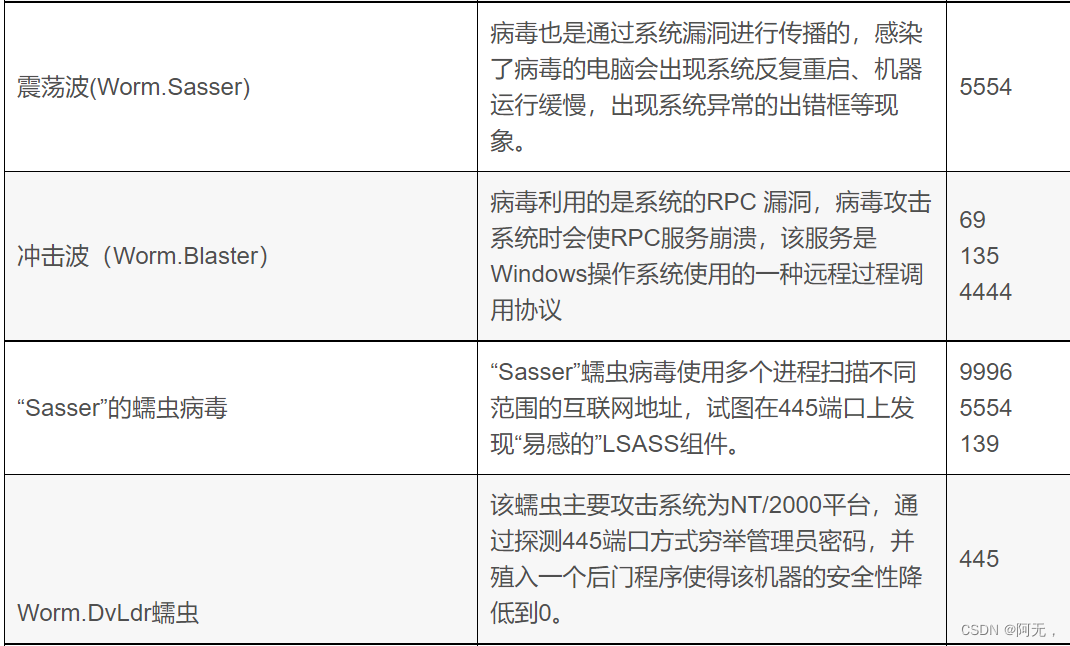

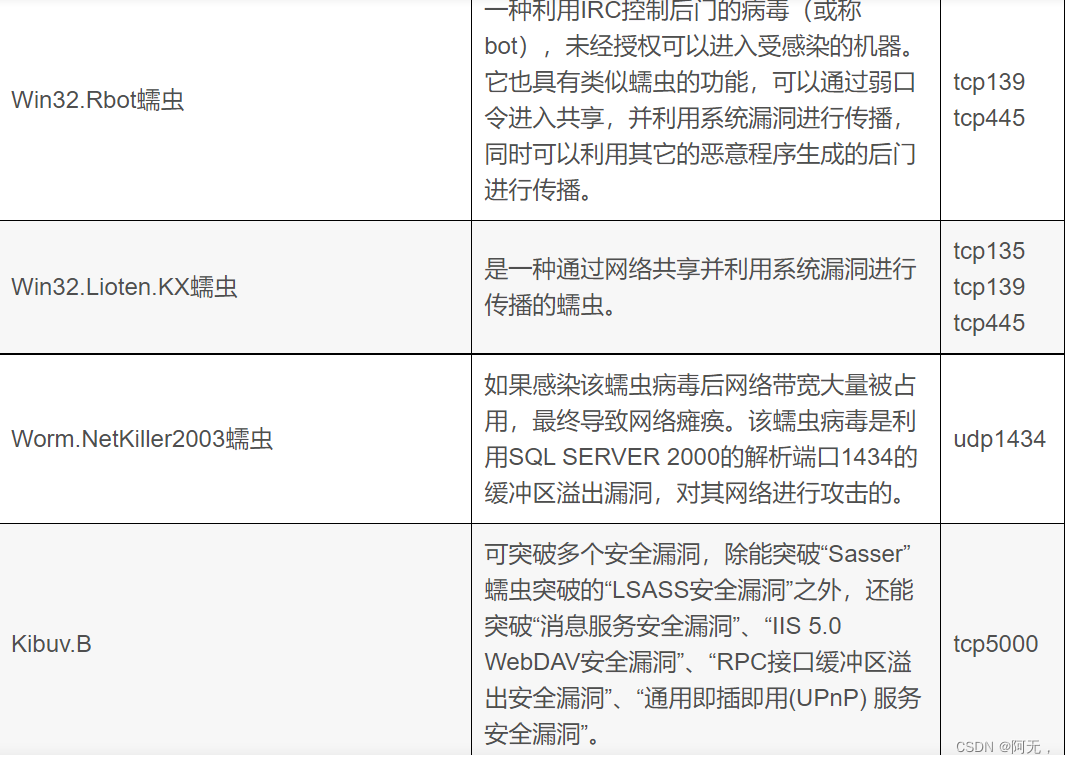

常见病毒及利用端口

部分内容转载自:

https://blog.csdn.net/weixin_32521745/article/details/116625947?utm_medium=distribute.pc_relevant.none-task-blog-2defaultbaidujs_baidulandingword~default-1-116625947-blog-119930741.pc_relevant_multi_platform_featuressortv2dupreplace&spm=1001.2101.3001.4242.2&utm_relevant_index=4

https://blog.csdn.net/m0_59484567/article/details/119930741

5127

5127

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?