动态反调试

本文介绍了几种常见的动态反调试技术,在阅读之前您可能要了解一些静态反调试手段.

前文 : 常见静态反调试技术总结

本文实例所用资源 : https://download.csdn.net/download/weixin_45551083/12555778

1 SEH

1.0 SEH基本概念

基本概念

百度百科:

SEH(“Structured Exception Handling”),即结构化异常处理·是(windows)操作系统提供给程序设计者的强有力的处理程序错误或异常的武器。

SEH是Windows操作系统默认的异常处理机制,逆向分析中,SEH除了基本的异常处理功能外,还大量运用于反调试程序. 就是异常时会启动SEH,SEH里面包括了处理异常的代码.

与C语言中的__try,__except,finally等处理机制类似,不过SEH要早于C语言中的异常处理

示例程序 seh.exe

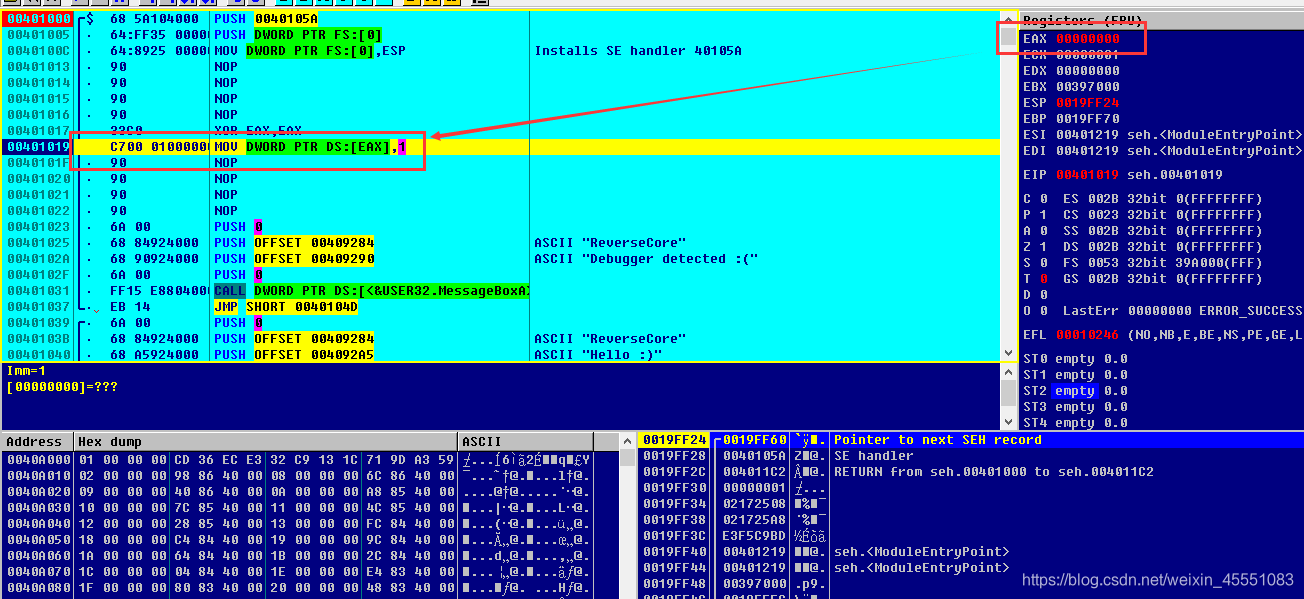

地址0x401019处尝试向DS:[0]处写入数据,引发非法访问异常(较为常见的一种异常)

正常运行:

调试器下 : F9运行程序,调试器会暂停在此处,调试器下方会提示

Shift+F7/F8/F9 运行

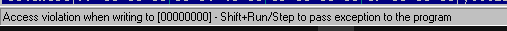

调试器将异常交给SEH处理,而SEH中又有反调试技术,所以程序显示Debugger detected

1.1 异常

(1) 几个常见异常

- EXCEPTION_ACCESS_VIOLATION ( 0xC0000005 )

试图访问不存在或不具有访问权限的内存区域时,就会发生EXCEPTION_ACCESS_VIOLATION(非法访问,较为常见)

举例:

MOV DWORD PTR DS:[0],1 ;内存地址0处是未分配的区域

ADD DWORD PTR DS:[401000],1;.text节区起始地址0x401000仅具有读权限,无写权限

XOR DWORD PTR DS:[80000000],1234;内存地址0x80000000属于内核区域,用户无法访问

- EXCEPTION_BREAKPOINT ( 0x80000003 )

运行代码中设置断点后,CPU尝试执行该地址处的指令是,将发生EXCEPTION_BREAKPOINT异常.

调试器就是利用该异常实现断点功能. 设置断点时会将该位置设置为0xCC(int 3) 但是为了方便代码可读性,并不会显示出来(仍然是最开始的指令).

- EXCEPTION_ILLEGAL_INSTRUCTION ( 0xC000001D )

CPU遇到无法解析的指令时引发该异常,比如"0FFFF"指令在x86CPU中未定义,CPU遇到该指令将引发EXCEPTION_ILLEGAL_INSTRUCTION异常.

- EXCEPTION_INT_DIVIDE_BY_ZERO ( 0xC0000094 )

整数除法运算中,若分母为0,则引发EXCEPTION_INT_DIVIDE_BY_ZERO异常

- EXCEPTION_SINGLE_STEP ( 0x80000004 )

单步的含义是执行一条指令,然后暂停.CPU进入单步模式后,每执行一条指令就会引发EXCEPTION_SINGLE_STEP异常,暂停运行.将EFLAGS寄存器的TF位设置为1后,CPU就会进入单步模式

(2) 异常编码对照表

| 异常 | 值 | 描述 |

|---|---|---|

| EXCEPTION_ACCESS_VIOLATION | 0xC0000005 | 程序企图读写一个不可访问的地址时引发的异常。例如企图读取0地址处的内存。 |

| EXCEPTI |

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2207

2207

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?